0x01 整体判断

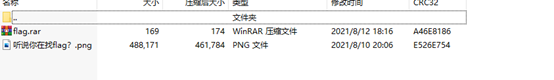

题目的附件包含2个文件:

一张图片以及一个被加密的rar文件

主体思路:通过binwalk分离隐藏文件/通过winhex手动分离图片文件;

0x02 winhex分析

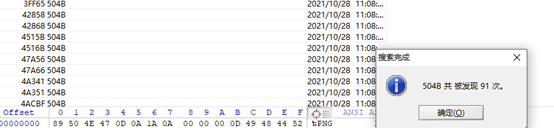

解压出图片放入winhex查看:

查看到多个zip 504B关键信息

P.S:ZIP文件头十六进制为:50 4B 03 04;文件尾部为:50 4B

// 我做了这题才知道中间还有个50 4B 01 02或多个50 4B

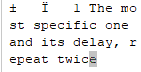

尾部提示:

文件尾部还给了提示,比赛的时候因为这个提示误理解2次重复 将后部的50 4B 01 02 拼接到前部的50 4B 03 04,组成多个zip文件。

0x03 binwalk分析

放入binwalk分析并分解出多个png图片(binwalk装在了kali):

分离出多个

分离出的文件仅仅只有1个损坏的压缩包

做到这里发现前面误理解了提示

0x04 winhex分离以及分析

从第一个PK开始到最后分离成1.zip,得到了一个加密的zip:

正常打开,解压时仅提示加密没提示损坏

此时的密码是:10801080

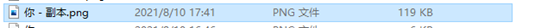

解压出来的文件对比发现“你-副本.png”是最大的

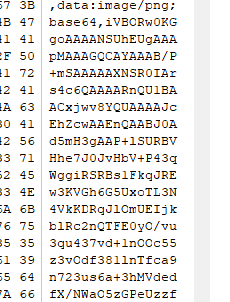

放入winhex发现存在base64,

转成png文件,得到图片:

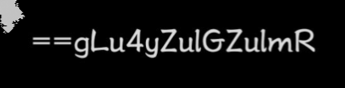

最后更改他的高得到:

此时镜像图片,反打base64解码得到

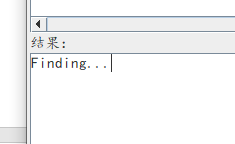

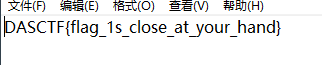

解压文件得到flag

450

450

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?