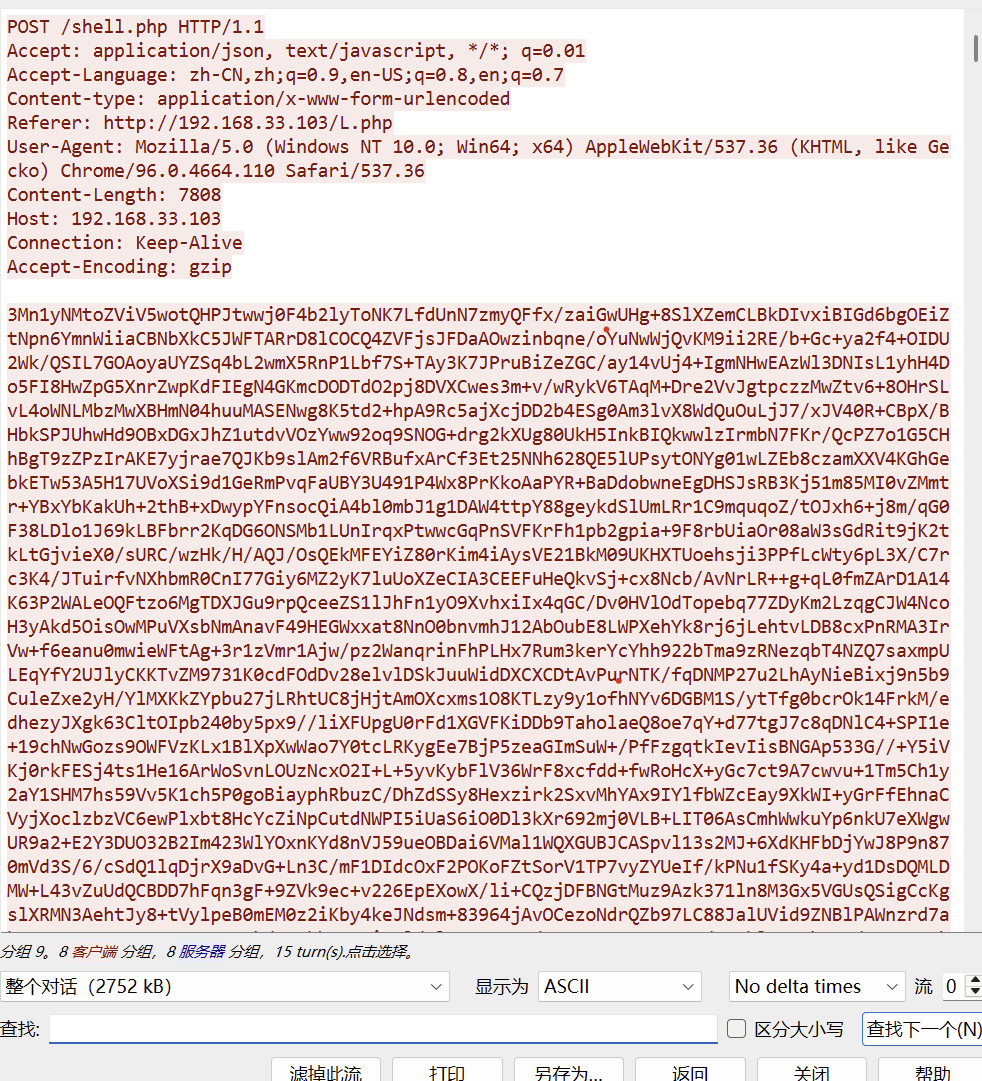

首先查看题目提供的流量文件,打开发现有TCP和HTTP流量,追踪一下看看,发现

Accept: application/json, text/javascript, /; q=0.01

这是典型的webshell工具冰蝎的流量特征,放到CTF-NetA中进行webshell冰蝎流量解密,发现这么两个流量:

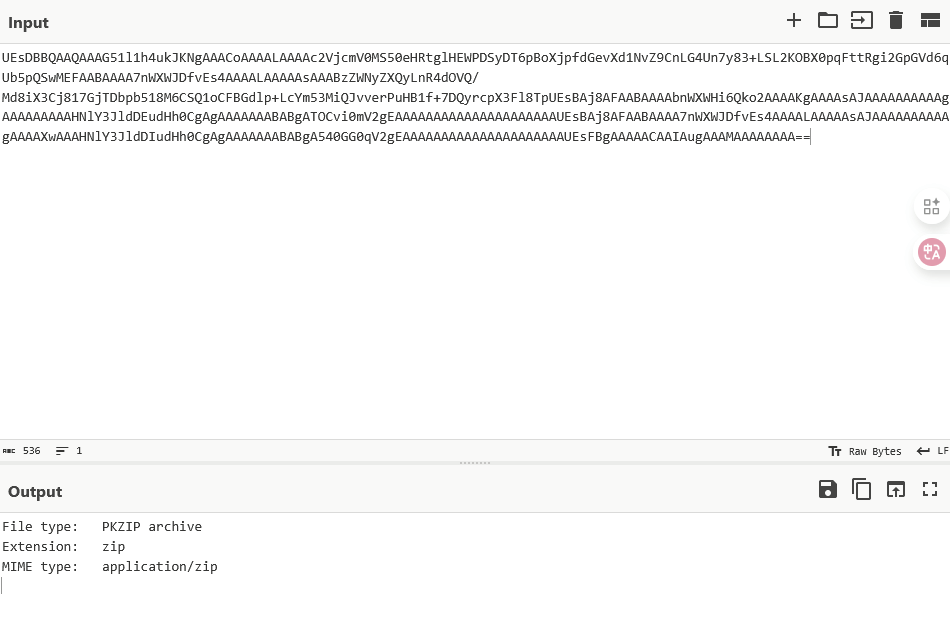

b'"status":"success","msg":"UEsDBBQAAQAAAG51l1h4ukJKNgAAACoAAAALAAAAc2VjcmV0MS50eHRtglHEWPDSyDT6pBoXjpfdGevXd1NvZ9CnLG4Un7y83+LSL2KOBX0pqFttRgi2GpGVd6qUb5pQSwMEFAABAAAA7nWXWJDfvEs4AAAALAAAAAsAAABzZWNyZXQyLnR4dOVQ/Md8iX3Cj817GjTDbpb518M6CSQ1oCFBGdlp+LcYm53MiQJvverPuHB1f+7DQyrcpX3Fl8TpUEsBAj8AFAABAAAAbnWXWHi6Qko2AAAAKgAAAAsAJAAAAAAAAAAgAAAAAAAAAHNlY3JldDEudHh0CgAgAAAAAAABABgATOCvi0mV2gEAAAAAAAAAAAAAAAAAAAAAUEsBAj8AFAABAAAA7nWXWJDfvEs4AAAALAAAAAsAJAAAAAAAAAAgAAAAXwAAAHNlY3JldDIudHh0CgAgAAAAAAABABgA540GG0qV2gEAAAAAAAAAAAAAAAAAAAAAUEsFBgAAAAACAAIAugAAAMAAAAAAAA=="'

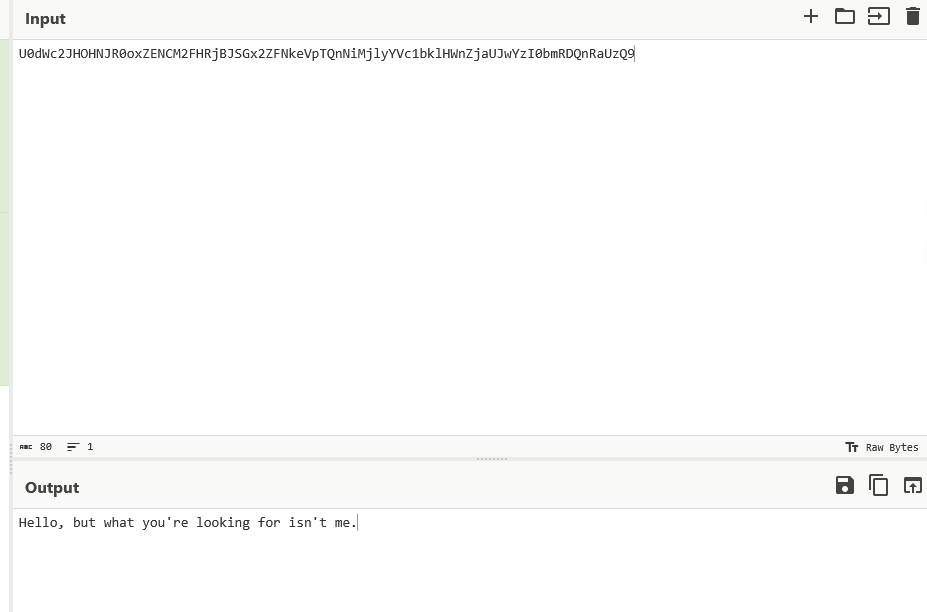

b'{"msg":"U0dWc2JHOHNJR0oxZENCM2FHRjBJSGx2ZFNkeVpTQnNiMjlyYVc1bklHWnZjaUJwYzI0bmRDQnRaUzQ9","status":"c3VjY2Vzcw=="}\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e\x0e

一眼Base64,拿到赛博厨子进行Base64解密,

发现了这么一句话,先保存放着,继续解密

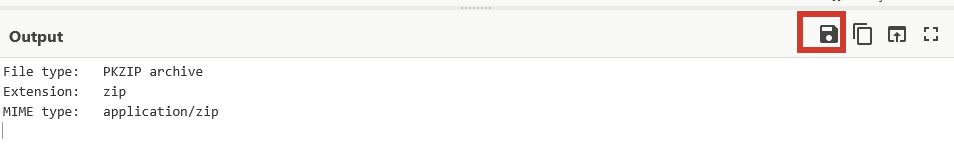

发现是一个zip文件,把他保存导出到本地

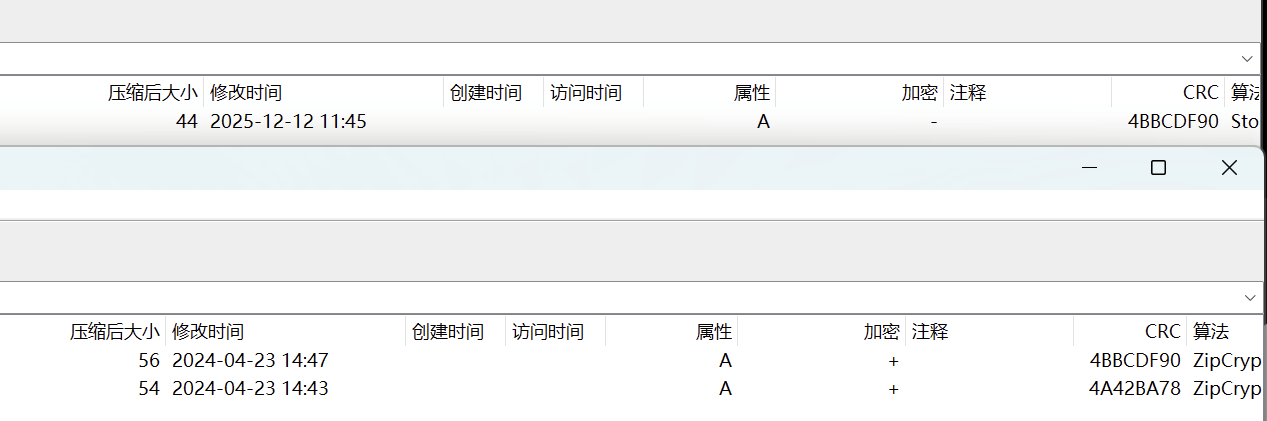

发现里面有两个txt文件,都很小但是需要密码,这里其实一开始回去翻流量找了半天,啥也没翻出来,爆也爆不出来,忽然想到前面解码出的的一句话,将他写进txt文件并压缩后,打开对比压缩包发现他与secret2的CRC值相同

局势瞬间明朗了起来~(≧∇≦)ノ

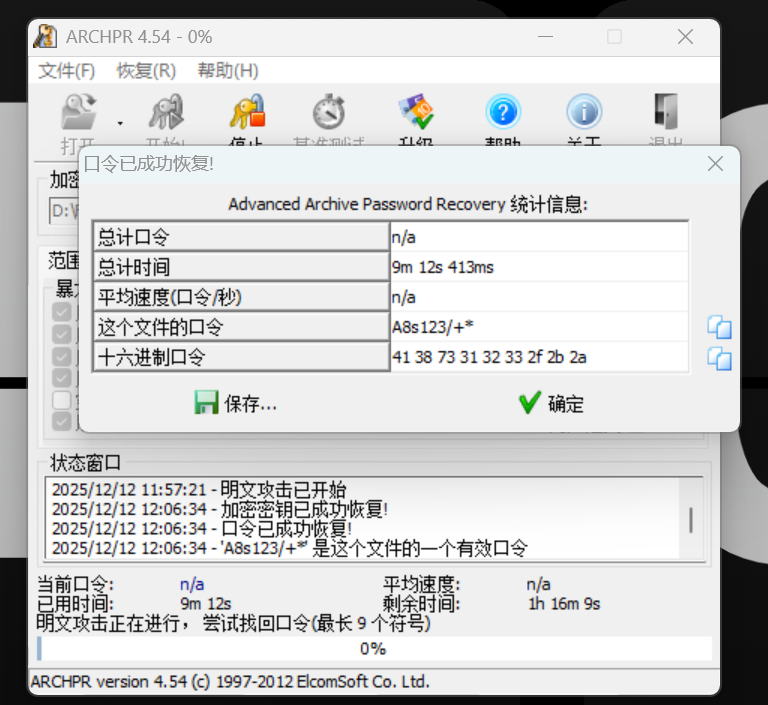

直接开始明文攻击

最终得到了压缩包密码,解压查看txt文件即可看到flag.

547

547

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?