密码过期时长

进入login.defs文件

vim /etc/login.defs

追加或修改

# 密码最长过期天数

PASS_MAX_DAYS 90

# 密码最小过期天数

PASS_MIN_DAYS 80

# 密码最小长度

PASS_MIN_LEN 10

#密码过期警告天数

PASS_WARN_AGE 7

检查密码复杂性

#检查密码复杂性

sudo yum install cracklib

vim /etc/pam.d/system-auth

将password requisite 。。。 一行替换成 修改密码的策略

password requisite pam_cracklib.so retry=5 difok=3 minlen=8 ucredit=-1 lcredit=-3 dcredit=-3 dictpath=/usr/share/cracklib/pw_dict

尝试次数:5 ;最少不同字符:3 ;最小密码长度:8 ;最少大写字母:1;最少小写字母:3 ;最少数字:3 ;字典位置:/usr/share/cracklib/pw_dict

登陆策略

root下

vim /etc/pam.d/sshd 文件的 #%PAM-1.0 下加一行:

密码错误5次 锁定10分钟

auth required pam_tally2.so deny=5 unlock_time=600

服务连接策略

如果默认已经打开,不用修改,表示10分钟需要接到一次客户端的情况,连续三次收不到就断开

vim /etc/ssh/sshd_config

追加或修改

ClientAliveInterval 600

ClientAliveCountMax 3

连接超时参数

vim /etc/profile

# 连接超时 30分钟无操作断开连接

TMOUT= 1800s

重命名默认账户

vim /etc/passwd

将第一行第一个的root 改成 预设的账户(如:test),保存退出

切换用户,上一步设定的账户

su test

受权用户写权限

chmod u+w /etc/shadow

vim /etc/shadow

将第一行的root 改成预设的账户(如:test)

-

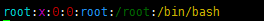

root:第一个字段是用户名。

-

x:第二个字段是密码的占位符"x"。

-

0:第三个字段是用户标识号,也被称为 uid,系统通过这个数字来识别用户身份,此处的"0"就是root,是超级用户的标识号,1~499由系统保留,作为管理账号,普通用户的标识号从500开始,自己定义的普通用户,标识号都是大于或等于500的。

-

0:第四个字段是组标识号,也被称为 gid,对应着 /etc/passwd 中的一条记录。

-

root:第五个字段是注释说明,没有实际意义。

-

/root:第六个字段是用户的家目录,root 的家目录是 /root,普通用户的家目录是 /home/[username],也可以自定义用户家目录。

-

/bin/bash:第七个字段是用户的 shell,用户登录后需要启动一个进程,用来将用户输入的命令传送给系统内核,这就是 shell,RedHad/CentOS 的 shell 默认是bash。若想要更改系统创建用户时的默认shell,可以在修改此文件中 /etc/default/useradd 中 SHELL 一行,比如:SHELL=/bin/bash,修改此处。

CentOS7的审计配置

审计主要用于查看系统改动的信息,如系统密码修改,用户的新建,主要用于保障系统的安全

systemctl enable auditd

vim /etc/audit/rules.d/audit.rules

audit.rules替换为如下内容,仅供参考

# 记录登录和登出事件

-w /var/log/lastlog -p wa -k logins

-w /var/run/faillock/ -p wa -k logins

# 记录会话启动事件

-w /var/run/utmp -p wa -k session

-w /var/log/wtmp -p wa -k logins

-w /var/log/btmp -p wa -k logins

# 确保收集用户的文件删除事件

-a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -F auid>=1000 >-F auid!=4294967295 -k delete

-a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -F auid>=1000 >-F auid!=4294967295 -k delete

# 确保收集对系统管理范围(sudoers)的更改

-w /etc/sudoers -p wa -k scope

-w /etc/sudoers.d/ -p wa -k scope

# 监视sudo日志文件

-w /var/log/sudo.log -p wa -k actions

# 确保审核配置是不可变的

-e 2

auditd将审核SELinux AVC拒绝、系统登录、帐户修改和身份验证事件。事件将记录到 /var/log/audit/audit.log

记录会话启动事件

文件/var/run/utmp跟踪当前登录的所有用户。所有审计记录都将用标识符“session”标记, 可以用who命令读取

/var/log/wtmp文件跟踪登录、注销、关机和重新启动事件。

文件/var/log/btmp跟踪失败的登录尝试,可以通过输入命令 ‘/usr/bin/last-f /var/log/btmp’ 读取。所有审核记录都将被标记为标识符“logins”

监视sudo日志文件

如果系统已正确配置为禁用su命令并强制所有管理员必须先登录,然后使用sudo执行特权命令,

然后所有管理员命令将被记录到/var/log/sudo.log文件.

每当执行命令时,审核事件将被触发为/var/log/sudo.log文件将打开文件进行写入,并执行管理命令将写入日志。

306

306

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?