前言

现在的CTF比赛,WebPwn题目越来越常见,真是难为选手了,非要双修。

php-pwn拓展模块

现有Webpwn题目通常为php-pwn,主要考察对php拓展模块漏洞的利用技巧。所以,题目一般会给一个php的.so文件,该文件是需要重点分析的二进制文件。其次,可能会给一个Dockerfile用于搭建php-pwn的环境。

首先,需要安装一个本地php环境,使用如下命令:

sudo apt install php php-dev

然后,需要下载对应版本的php源码,可在此处下载。

在源码目录中,重点关注ext目录,该目录 包含了php拓展库代码。如果想编译一个自己的拓展模块,需要在该目录下进行,在该目录下使用如下命令,既可以创建一个属于自己的拓展模块工程文件:

./ext_skel --extname=phppwn

2020De1CTF-mixture

环境搭建

这里原题目是需要通过结合了一系列web漏洞,最后才能拿到 php的拓展模块。此处对前面web漏洞不做分析,重点分析后续的php漏洞利用。所以,直接用题目所给的 .so来搭建环境。

将Minclude.so放入本地 php拓展库路径下,随后在 php.ini配置文件中,添加如下代码:

extensions=Minclude.so

随后创建如下文件,测试拓展模块是否加载成功:

<?php

phpinfo();

?>

执行命令,得到如下结果说明环境搭建成功。

$php test.php | grep Minclude

Minclude

Minclude support => enabled

漏洞分析

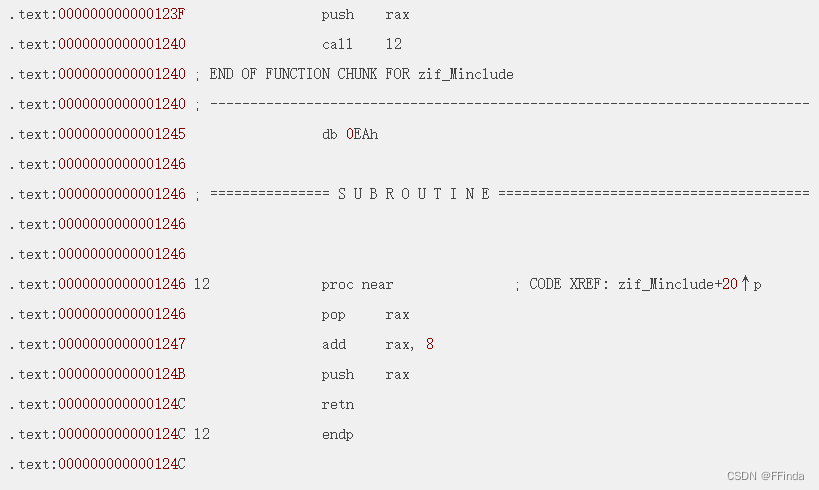

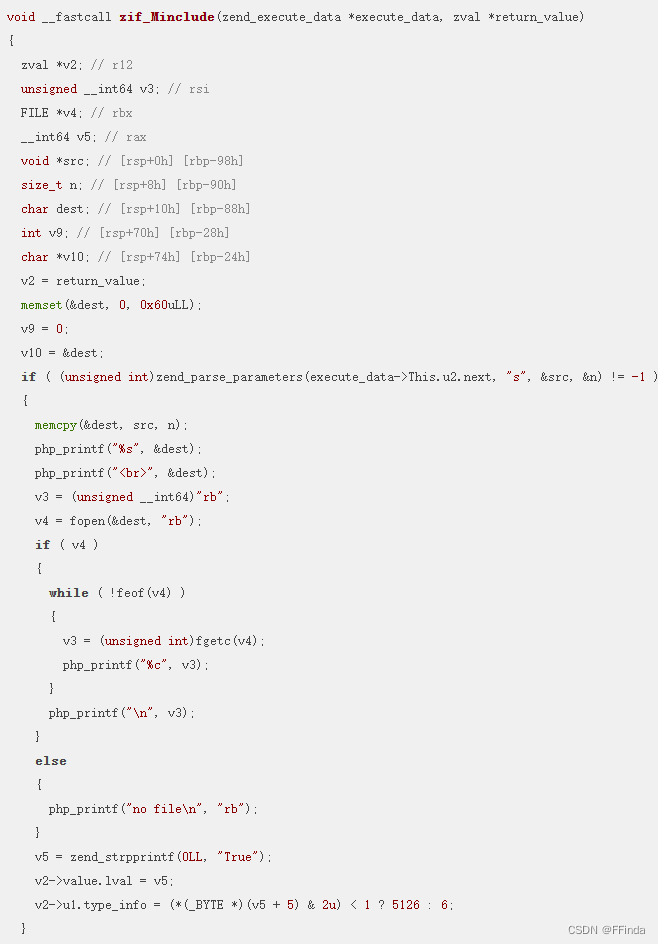

这里 Minclude.so使用了花指令进行了混淆,可以看到无法对 zif_Minclude直接生成伪代码。这里需要先做一个去除花指令:

这里 0x122e 到 0x124d为无效指令,可以直接对其 nop掉,即可正常生成反汇编代码:

利用分析

泄露地址

执行 ROP,我们首先需要知道 libc地址和 栈地址。那么如何泄露地址呢?这里需要用到一个 Linux的知识。

Linux系统内核提供了一种通过 /proc的文件系统,在程序运行时访问内核数据,改变内核设置的机制。 /proc是一种伪文件结构,也就是说是仅存在于内存中。/proc中一般比较重要的目录是 sys、net和 scsi,sys目录是可写的,可以通过它来访问和修改内核的参数/proc中有一些以 PID命名(进程号)的进程目录,可以读取对应进程的信息,另外还有一个 /self目录,用于记录本进程的信息。也即可以通过 /proc/$PID/目录来获得该进程的信息,但是这个方法需要知道进程的PID是多少,在 fork、daemon等情况下,PID可能还会发生变化。所以 Linux提供了 self目录,来解决这个问题,不过不同的进程来访问这个目录获得的信息是不同的,内容等价于 /proc/本进程 PID目录下的内容。所以可以通过 self目录直接获得自身的信息,不需要知道 PID。

那么,我们这里只需要读取/proc/self/maps文件即可。然后,在输出中得到 libc地址和 栈地址。

这里,还需要用到 php的一个技巧,即 ob函数。在php中我们可以通过 ob_start来打开缓冲区,然后程序的输出流就会被存储到变量中,我们可以使用 ob_get_contents来获得 输出流,然后通过 正则匹配从输出流中获得 地址。

getshell

获得地址后,接下来就是getshell。但是如果使用 传统的 system(“/bin/sh\x00”), php是不能直接获得可交互的 shell。这里,我们需要使用反弹shell的方法,将 shell从漏洞机反弹到我们的攻击机。

620

620

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?