本文章主要提供2024年江西省高职组信息安全管理与评估赛项一阶段交换部分的答案,路由安全与无线部分的答案在后续的文章中会相继提供,需要相关详细命令解析视频讲解可联系博主或添加博主扣扣

2024年江西省职业院校技能大赛高职组

“信息安全管理与评估”赛项样题

- 赛项时间

共计4小时。

赛项信息

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| 第一阶段平台搭建与安全设备 配置防护 | 任务1 | 网络平台搭建 | 240分钟 | 50 |

| 任务2 | 网络安全设备配置与防护 | 250 | ||

| 第二阶段 网络安全事件响应、数字取证调查和应用 程序安全 | 任务1 | 操作系统取证 | 350 | |

| 任务2 | 网络数据包分析 | |||

| 任务3 | 代码审计 | |||

| 任务4 | 系统恶意程序分析 | |||

| 第三阶段 夺旗挑战 CTF(网络 安全渗透) | 任务1 | 业务服务器 | 350 | |

| 任务2 | 数据库服务器 | |||

| 任务3 | FTP服务器 | |||

| 任务4 | 核心服务器 |

第一阶段竞赛项目试题

本次大赛,各位选手需要完成三个阶段的任务,其中第一个阶段需要按裁判组专门提供的U盘中的“XXX-答题模板”提交答案。第二、三阶段请根据现场具体题目要求操作。

选手首先需要在U盘的根目录下建立一个名为“GWxx”的文件夹(xx用具体的工位号替代),赛题第一阶段所完成的“XXX-答题模板”放置在文件夹中。

例如:08工位,则需要在U盘根目录下建立“GW08”文件夹,并在“GW08”文件夹下直接放置第一个阶段的所有“XXX-答题模板”文件。

特别说明:只允许在根目录下的“GWxx”文件夹中体现一次工位信息,不允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

| 设备名称 | 接口 | IP地址 | 对端设备 | 接口 |

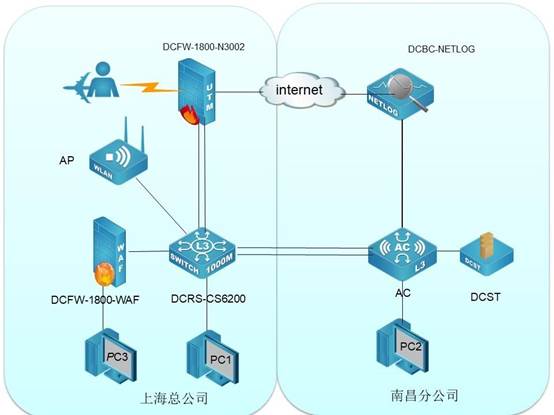

赛项环境设置网络拓扑图

IP地址规划表

| 防火墙 DCFW | ETH0/1-2 | 10.10.255.1/30(trust安全域) 2001:DA8:10:10:255::1/127 | DCRS | eth1/0/1-2 | |

| 10.10.255.5/30(trust安全域) 2001:DA8:10:10:255::5/127 | DCRS | ||||

| ETH0/3 | 20.23.1.1/30(untrust安全域) 223.20.23.1/29(nat-pool) 2001:DA8:223:20:23::1/64 | DCRS | Eth1/0/23 | ||

| Loopback1 | 10.0.0.254/32(trust) Router-id | ||||

| SSL Pool | 192.168.10.1/26 可用IP数量为20 | SSLVPN地 址池 | |||

| 三层交换机DCRS | ETH1/0/4 | 专线 | DCWS ETH1/0/4 | ||

| ETH1/0/5 | 专线 | DCWS ETH1/0/5 | |||

| VLAN21 ETH1/0/1-2 | 10.10.255.2/30 2001:DA8:10:10:255::2/127 | DCFW | Vlan name TO-DCFW1 | ||

| VLAN22 ETH1/0/1-2 | 10.10.255.6/30 2001:DA8:10:10:255::6/127 | DCFW | Vlan name TO-DCFW2 | ||

| VLAN 23 ETH1/0/23 | 20.23.1.2/30 2001:DA8:223:20:23::2/127 | DCFW | Vlan name TO-interne t | ||

| VLAN 24 ETH1/0/24 | 223.20.23.10/29 2001:DA8:223:20:23::10/127 | DCBC | Vlan name TO-DCBC | ||

| VLAN 10 | 172.16.10.1/24 | 无线1 | Vlan name WIFI-vlan1 0 | ||

| VLAN 20 | 172.16.20.1/24 | 无线2 | Vlan name WIFI-vlan2 0 | ||

| VLAN 30 ETH1/0/6-7 | 192.168.30.1/24 2001:DA8:192:168:30:1::1/96 | Vlan name XZ |

| VLAN 31 Eth1/0/8-9 | 192.168.31.1/24 2001:DA8:192:168:31:1::1/96 | Vlan name sales | ||||

| VLAN 40 ETH1/0/10- 11 | 192.168.40.1/24 2001:DA8:192:168:40:1::1/96 | Vlan name CW | ||||

| Vlan 50 Eth1/0/13- 14 | 192.168.50.1/24 2001:DA8:192:168:50:1::1/96 | Vlan name manage | ||||

| Vlan1001 | 10.10.255.9/30 2001:DA8:10:10:255::9/127 | TO-AC1 | ||||

| Vlan1002 | 10.10.255.13/30 2001:DA8:10:10:255::13/127 | TO-AC2 | ||||

| VLAN 1000 ETH 1/0/20 | 172.16.100.1/24 | Vlan name AP-Manage | ||||

| Loopback1 | 10.0.0.253/32(router-id) | |||||

| 无线控制器DCWS | VLAN | 10 | 192.168.10.1/24 2001:DA8:192:168:10:1::1/96 | Vlan name TO-CW | ||

| VLAN | 20 | 192.168.20.1/24 2001:DA8:192:168:20:1::1/96 | Vlan name CW | |||

| VLAN | 1001 | 10.10.255.10/30 2001:DA8:10:10:255::10/127 | ||||

| VLAN | 1002 | 10.10.255.14/30 2001:DA8:10:10:255::14/127 | ||||

| Vlan 60 Eth1/0/13- 14 | 192.168.60.1/24 2001:DA8:192:168:60:1::1/96 | Vlan name sales | ||||

| Vlan 61 Eth1/0/15- 18 | 192.168.61.1/24 2001:DA8:192:168:61:1::1/96 | Vlan name BG | ||||

| Vlan 100 Eth1/0/21 | 10.10.255.17/30 2001:DA8:10:10:255::17/127 | DCBC eth2 | Vlan name TO-DCBC | |||

| VLAN 2000 | 192.168.100.1/24 | DCST | ||||

| ETH 1/0/19 | ||||||

| Loopback1 | 10.1.1.254/32(router-id) | |||||

| 日志服务器DCBC | eth2 | 10.10.255.18/30 2001:DA8:10:10:255::18/127 | AC | |||

| ETH3 | 223.20.23.9/29 2001:DA8:223:20:23::9/127 | DCRS | ||||

| PPTP-pool | 192.168.10.129/26(10个地址) | |||||

| WEB应用 防火墙 WAF | ETH2 | 192.168.50.2/24 | PC3 | |||

| ETH3 | DCRS Eth1/0/1 3 | |||||

| AP | Eth1 | DCRS(20 口) | ||||

| PC1 | 网卡 | eth1/0/7 | DCRS6200 | |||

| DCST | 192.168.100.10/24 | DCWS ETH1/0/1 9 | ||||

设备初始化信息

| 设备名称 | 管理地址 | 默认管理接口 | 用户名 | 密码 |

| 防火墙FW | E0/0 | admin | admin | |

| 网络日志系统 DCBC | https://192.168.0.1:9090 | LAN1 | admin | Admin*PWD |

| WEB应用防火墙 WAF | https://192.168.254.1 | G0 | admin | yunke1234! |

| 三层交换机RS | 波特率9600 | Console | - | - |

| 无线交换机WS | 波特率9600 | Console | admin | admin |

| 备注 | 所有设备的默认管理接口、管理IP地址不允许修改; 如果修改对应设备的缺省管理IP及管理端口,涉及此设备的题目按 0 分处理。 | |||

任务1:网络平台搭建 (50分)

| 题号 | 网络需求 |

| 1 | 根据网络拓扑图所示,按照IP地址参数表,对FW的名称、各接口IP地址进行配置。

|

| 2 | 根据网络拓扑图所示,按照IP地址参数表,对RS的名称进行配置,创建VLAN并将相应接口划入VLAN。

|

| 3 | 根据网络拓扑图所示,按照IP地址参数表,对WS的各接口IP地址进行配置。

|

| 4 | 根据网络拓扑图所示,按照IP地址参数表,对DCBC的名称、各接口IP地址进行配置。

|

| 5 | 按照IP 地址规划表,对WEB 应用防火墙的名称、各接口IP 地址进行配置。

|

任务2:网络安全设备配置与防护(250分)

1.RS和WS开启SSH登录功能,SSH登录账户仅包含“USER-SSH”,密码为明文

“123456”,采用SSH方式登录设备时需要输入enable密码,密码设置为明文

“enable” 。

RS:WS:这题比较简单,在相关设备上启动相应功能即可,需要注意一下配置的优先级别以及密码类型,相关配置命令参数如下图所示。

2.应网监要求,需要对上海总公司用户访问因特网行为进行记录,需要在交换机上做相关配置,把访问因特网的所有数据镜像到交换机1/0/18口便于对用户上网行为进行记录。

RS:这题需要在交换机上配置镜像功能,题中明确指明需要把访问因特网的所有数据都镜像到18端口,所以我们需要将连接Internet的接口中的所有出入接口的数据都镜像到18号端口上,这张拓扑当中我们交换机连接Internet的接口是与防火墙相连的1/0/23,我们套入到命令当中就是将1/0/23端口的所有出入数据都镜像到1/0/18端口上,相关命令配置参数如下图所示。

3.尽可能加大上海总公司核心和出口之间带宽,端口模式采用lacp模式。

RS:FW:比较典型的例题,在实际网络应用中端口聚合与堆叠使用的也会非常多,这里题目要求的是加大上海总公司核心与出口之间的带宽,上海总公司内与出口相连的设备为RS也就是三层交换机,所以我们需要配置交换机与防火墙之间的链路聚合技术,题目要求使用lacp模式。端口聚合分为两个模式分别为on模式(强制模式)与lacp模式(主备模式)。

on模式:如果端口以on模式加入一个组是强制性的,所谓强制性的意思就是本端交换机端口汇聚不依赖对端的信息,只要这些端口的VLAN信息都一致则组中的端口就能汇聚成功。

lacp模式:端口以active和passive方式加入一个组是运行(使能)LACP协议的,但两端必须有一个组中的端口是以active方式加入的,如果两端都是passive那么端口永远都无法汇聚成功。

了解了聚合模式后我们知道,如果实现交换机与防火墙之间的链路聚合就要注意:需要将双方的模式更改为lacp模式加入组,交换机更改的命令为port-group mdoe[active|passive|on],防火墙则是在接口视图在去更改模式。防火墙默认情况下链路聚合的lacp是关闭状态所以我们需要在相应端口下使能链路聚合lacp功能,命令为lacp enable。

如果需要将某一台设备指定为主设备可配置系统优先级或端口优先级来指定该设备为主设备。

比较步骤为先比较设备ID(系统优先级+MAC地址),如果设备ID比较不出来则比较端口ID(端口优先级+端口号)。

相关命令配置参数如下图所示

RS:

FW:

4.上海总公司和南昌分公司租用了运营商两条裸光纤,实现内部办公互通,要求两条链路互为备份,同时实现流量负载均衡,流量负载模式基于Dst-src-mac模式。

RS:WS:看到链路备份以及流量负载均衡基本就可以确定是链路聚合技术,这里题目要求上海总公司与南昌分公司之间的业务链路做一个链路聚合,流量的哈希算法使用Dst-src-mac(源目MAC)模式,我们的交换设备缺省情况下就是此模式所以可不配置此步骤,但为了防止特殊型号的缺省模式不同,大家在配置前先查看相关参数是否一致。相关命令配置参数如下图所示

RS:

WS:

5.上海总公司和南昌分公司链路接口只允许必要的vlan通过,禁止其它vlan 包括vlan1二层流量通过。

RS:WS:这里题目要求只允许必要的VLAN通过,禁止除了其他VLAN以及缺省VLAN1二层流量通过,所以我们只需要放行除了内部业务VLAN以及设备间的互通VLAN通过即可。如果题目要求不能使用trunk模式,那我们就把链路类型更改为hybrid业务VLAN在通过时打上相应标签,互通VLAN通过时不打标签。相关命令配置参数如下图所示

RS:

WS:

6.为防止非法用户接入网络,需要在核心交互上开启DOT1X认证,对vlan40 用户接入网络进行认证,radius-server 为192.168.100.200。

RS:题目要求在核心交换机上开启DOT1X认证,对业务VLAN40内的所有用户在接入网络时进行认证,认证服务器的IP为192.168.100.200,这张拓扑当中的IP地址表中并没有关于192.168.100.200的配置参数,所以此题应该是使用外置认证服务器进行认证,我们只需要将对VLAN40用户认证的相应配置敲上即可。相关命令配置参数如下图所示

注意:这里在全局模式下开启dot1x功能后须在接口下也要开启

接入认证模式分别有4种模式:基于端口的接入方式、基于MAC地址的接入方式、基于用户的方式以及基于高级用户的方式。

这四种接入方式的区别:

如果采用端口的接入方式,则该端口下只能有一个用户接受认证,当采用MAC的接口方式,该端口下同时可以有多个用户接受认证。这两种认证方式在未认证通过时都不能访问网络资源,通过后可访问全部网络资源。

如果采用用户的接入方式,没有经过认证的用户可以访问有限的资源,对有限的资源不进行限制,如果采用高级用户的方式,与标准用户的方式的区别在于,会对不通过认证所能访问的有限资源进行限制。这两种接入方式认证通过后,都可以访问全部网络资源。

7.为了便于管理网络,能够让网管软件实现自动拓朴连线,在总公司核心和分公司AC上开启某功能,让设备可以向网络中其他节点公告自身的存在,并保存各个邻近设备的发现信息。

RS:WS:题目中要求开启相应功能,但并没有要求其他相关配置参数,那就只需要采用缺省值即可,我们只需要开启相应功能。

LLDP是二层发现协议,通过周期性发送LLDP报文向网络中其他节点公告自身的存在,并保存各个邻近设备的发现信息。

8.ARP 扫描是一种常见的网络攻击方式,攻击源将会产生大量的 ARP 报文在网段内广播,这些广播报文极大的消耗了网络的带宽资源,为了防止该攻击对网络造成影响,需要在总公司交换机上开启防扫描功能,对每端口设置阈值为40,超过将关闭该端口20分钟后自动恢复,设置和分公司互联接口不检查。

RS:ARP扫描其实就是攻击者向网络内发布大量的ARP报文,消耗设备的ARP表项以及CPU资源,或刷新内部业务网络的ARP表项使网络通信出现错误等攻击手段,如果需要防止此现象出现,我们可以使用防止ARP扫描相关配置参数。这里题目要求超过阈值后down掉端口,说明使用基于端口的防止ARP扫描模式,题目上说互联接口不检测,所以我们需要将互联链路配置为信任端口。

防范原理:防止ARP扫描有两种模式:基于端口的ARP扫描,基于IP的ARP扫描

基于端口的ARP扫描:配置了基于端口防止ARP扫描相关配置参数后,设备会计算一段时间内从某个端口接收到的ARP报文数量,若超过了预先设定好的阈值,则会down掉此接口。

基于IP的ARP扫描:配置了基于IP的ARP扫描相关配置参数后,设备会计算一段时间内从某个IP网段接收到的ARP报文的数量,若超过了预先设定好的阈值,则禁止来自此IP的任何流量。

相关命令配置参数如下图所示:

RS:

9.总公司CS6200交换机模拟因特网交换机,通过某种技术实现本地路由和因特网路由进行隔离,因特网路由实例名internet。

RS:这里需要我们使用VRF技术将RS模拟为Internet网络,也就是将RS一部分逻辑上隔离出去,也可以理解为分割一部分为另一台交换机,此VRF的名称为internet

10.对DCRS上VLAN40开启以下安全机制:业务内部终端相互二层隔离,启用环路检测,环路检测的时间间隔为10s,发现环路以后关闭该端口,恢复时间为30分钟; 如私设DHCP服务器关闭该端口;开启防止ARP网关欺骗攻击。

RS:内部业务二层互相隔离,这里没有说明三层需不需要隔离,就应该是二层隔离三层互通,那就说明内部业务无法二层通信,但可以通过网关gateway也就是VLANIF接口的IP地址进行三层访问。这么做的好处有可以防止大量的二层广播报文在一个广播域内泛洪。

相关命令配置参数如下图所示

RS:环路检测其实就是防止有多个MAC存在同一个存在环回的端口上(大多数的情况是MAC地址频繁在不同端口间切换),导致二层网络瘫痪。

原理:交换设备上配置了环路检测相关命令参数后,当设备发现网络存在环回情况时,会通过发送告警信息到网关系统,使网络管理人员能够及时发现网络中存在的问题或直接关闭指定端口和禁止端口继续学习新的MAC地址并删除端口的MAC地址表项。

相关命令配置参数如下图所示

RS:

RS:防止私设DHCP服务器,如果发现有私设服务器则关闭该端口。

原理:由于DHCP协议并没有相应的认证功能,所以我们需要使用DHCP Snooping来防止网络中私设DHCP服务器,原理其实也非常简单,DHCP协议客户端与服务器端交互的报文是不一致的,我们可以开启DHCP Snooping功能,检测相应端口如果发现本应该连接终端设备的接口或连接并没有设置DHCP服务器的接口收到了DHCP服务器发送的报文,则采取相应措施。

相关命令参数配置如下图所示

注意:由于我们是在全局模式下使能的DHCP Snooping功能,所以我们需要在需要设置DHCP服务器的端口开启DHCP Snooping信任端口不然内部用户无法正常获取IP地址。

相关命令配置参数如下图所示

RS:题目上说防止ARP网关欺骗,ARP网关欺骗其实就是攻击者发送免费ARP或得知网关的MAC参数后发出与网关一样的ARP请求报文或免费ARP报文来刷新终端用户的ARP表项,使得内部网络用户会将数据先丢给攻击者在由攻击者来转发数据。

原理:其实原理也非常简单,开启防止ARP网关欺骗后如果发现接收到与网关MAC一致的ARP报文则直接丢弃并采取相应动作。

相关命令参数配置如下图所示

arp-group 网关IP以上就是2024年江西省高职组信息安全管理与评估,一阶段交换部分的全部内容了

想要其他路由、安全、无线相关答案解析以及视频讲解可联系博主或加博主扣扣主页有

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?