基本介绍

代码执行漏洞(Code Execution Vulnerability)是一种Web应用程序漏洞,攻击者可以利用此漏洞在受攻击的服务器上执行任意代码,这种攻击方式的本质是将恶意代码注入到应用程序中使得应用程序在执行恶意代码时将攻击者提供的代码也一并执行了,通常情况下代码执行漏洞会出现在使用动态语言(例如:PHP、Python)编写的Web应用程序中,由于这些语言的特性使得攻击者可轻松地将恶意代码注入到应用程序中

简易案例

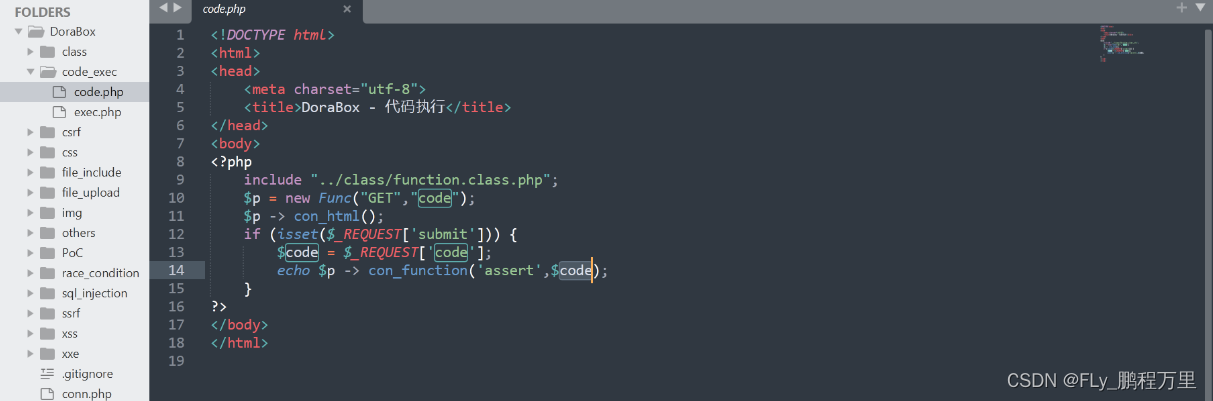

从下图中可以看到对于传入的参数code直接通过get方式获取,之后将其使用assert()断言函数来实现代码执行

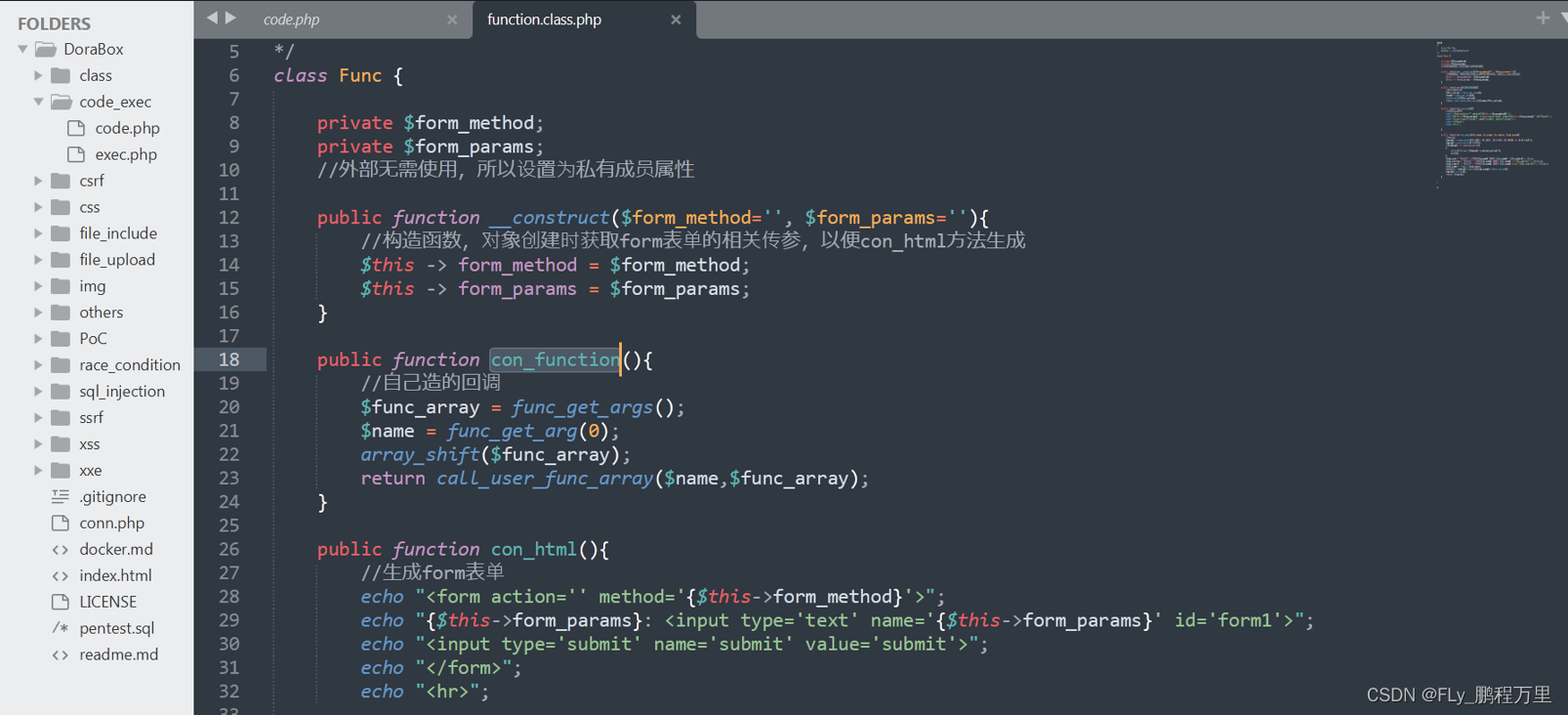

此处的con_function()函数为一个回调函数:

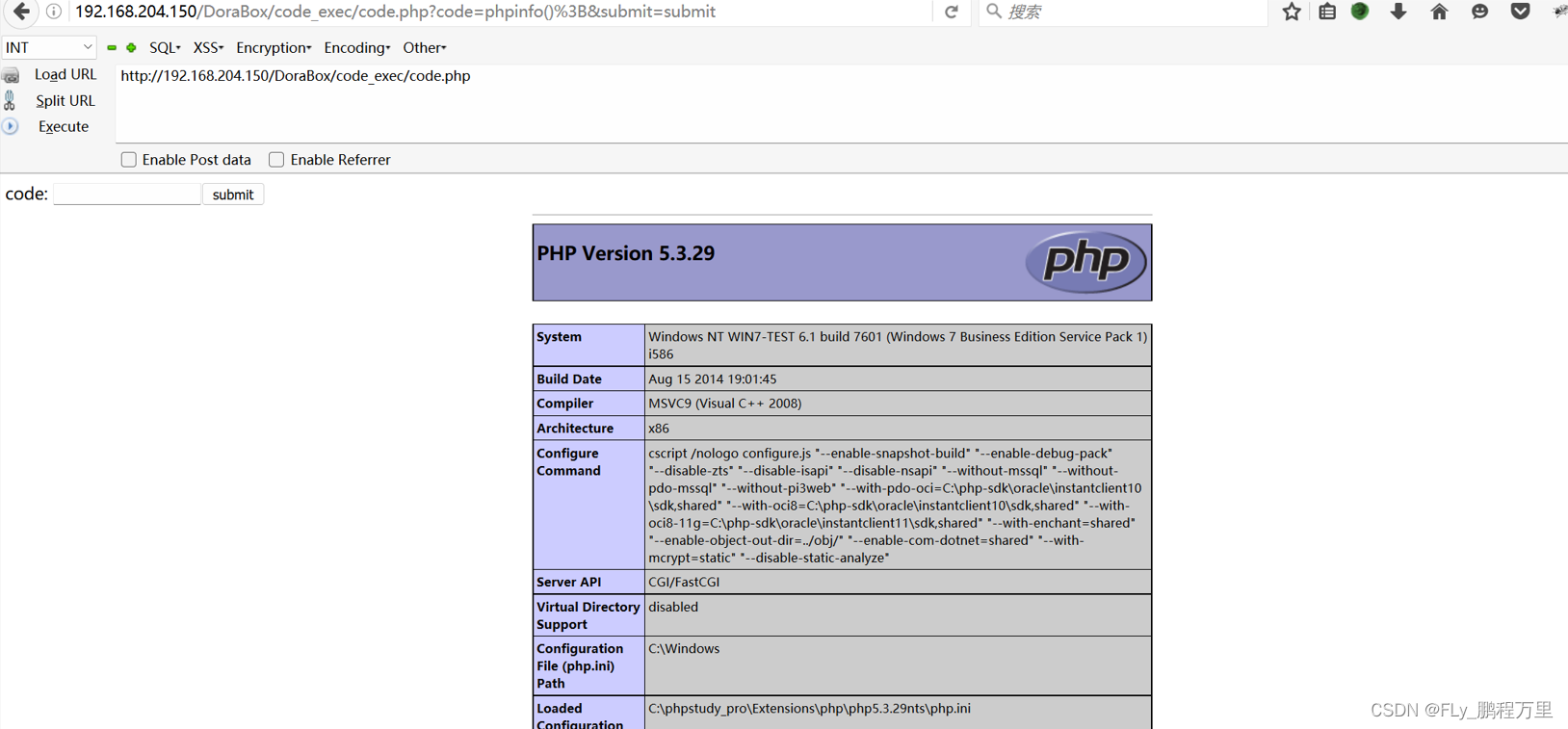

我们可以在浏览器中构造这样的语句进行利用

本文介绍了代码执行漏洞的基本概念,给出了一个简易的利用案例,其中动态语言的应用导致了漏洞的产生。同时,讨论了针对这类漏洞的防护策略,包括避免使用eval,使用json保存数组,以及对用户数据进行严格处理等。

本文介绍了代码执行漏洞的基本概念,给出了一个简易的利用案例,其中动态语言的应用导致了漏洞的产生。同时,讨论了针对这类漏洞的防护策略,包括避免使用eval,使用json保存数组,以及对用户数据进行严格处理等。

订阅专栏 解锁全文

订阅专栏 解锁全文

1135

1135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?