白度网盘加速Speed逆向分析

仅限于学习交流,切勿用于商业用途,若造成侵权,请联系作者处理。

软件供学习使用:链接:https://pan.baidu.com/s/1TX6U6JdhLuOA4zBMNhAPbg?pwd=irxi

提取码:irxi

Ⅰ. 面对的是什么

首先观察该软件的目录结构,如下:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ySk6tSME-1687653870728)(C:\Users\25327\AppData\Roaming\Typora\typora-user-images\image-20230624183318353.png)]

注意到chrome、v8等字样以及经典的Electron目录文件结构,基本上我们可以确定这个是一个使用Electron写的一款基于浏览器的软件。根据Electron开发的一些知识,我们知道其主要的逻辑在resources目录下的app.asar中。找到开发框架的过程还是比较简单。

Ⅱ. 解包

在笔者分析的一些Electron写的程序中,主要的反逆向的点主要在app.asar上。因为对于Electron的打包程序来说,该框架不会主动对代码进行加密,“打包”只是简单的将逻辑文件以及程序加载所需要的描述信息拼凑到一起,也就意味着,程序的主逻辑代码会在运行时完全暴露出来。

针对Electron框架的安全性问题,有人提出了运行时解密的思路(https://github.com/toyobayashi/electron-asar-encrypt-demo),主要想法还是“壳”的思想,将主要代码加密,然后将主程序入口放在解密例程上,程序运行时解密例程首先获得控制权对代码进行解密,之后来到主逻辑代码领空。Typora使用的这个就是这个思路。

由于运行时解密,意味着在某个合适的位置我们完全可以从内存中dump出程序代码,或者直接在内存中修改代码影响程序逻辑,甚者我们可以复现解密逻辑进行解密,这只是时间上的问题。

其他的防御措施无外乎文件完整性系列的校验。

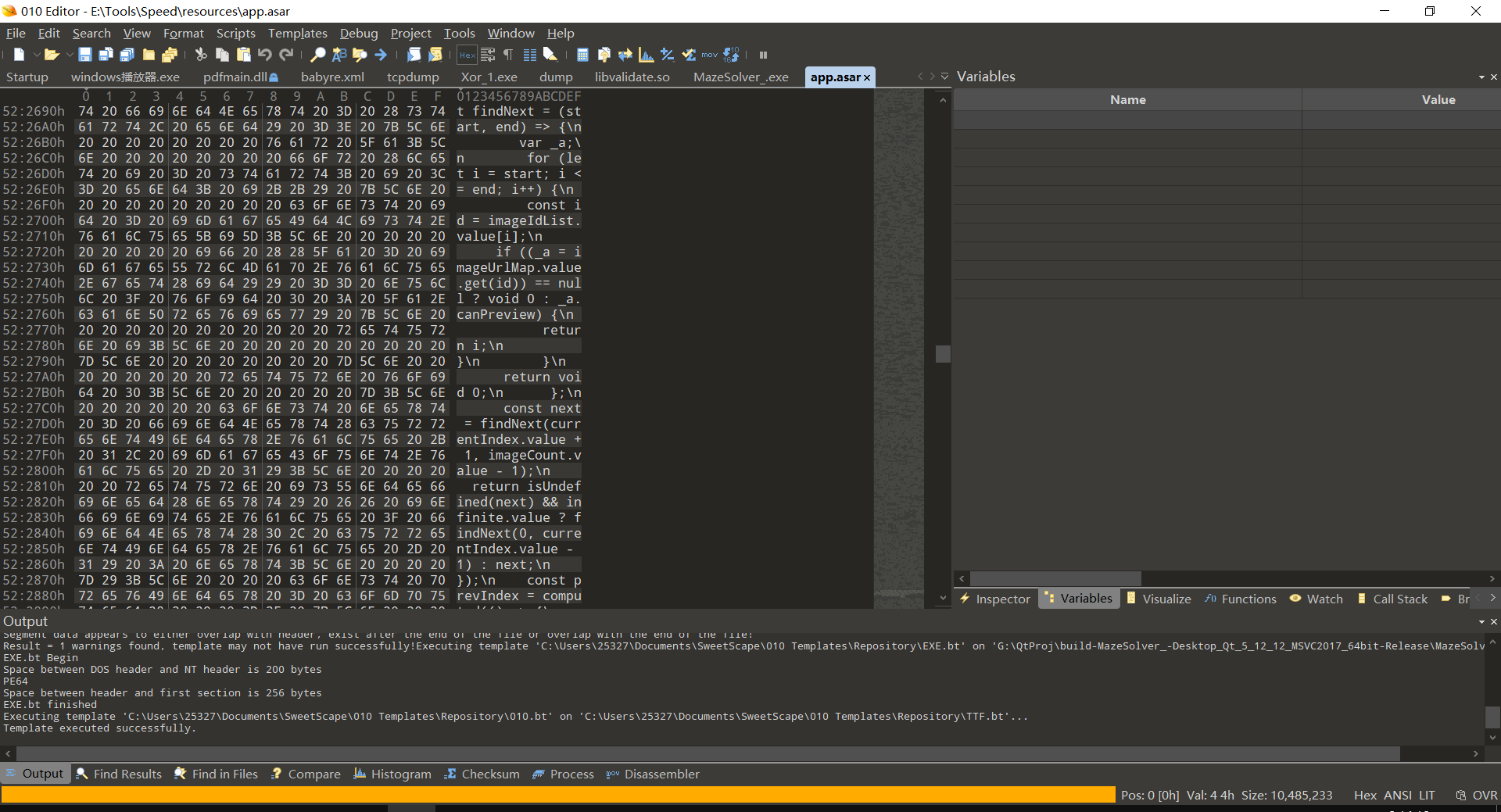

我们来看一下这款软件有没有防御措施。

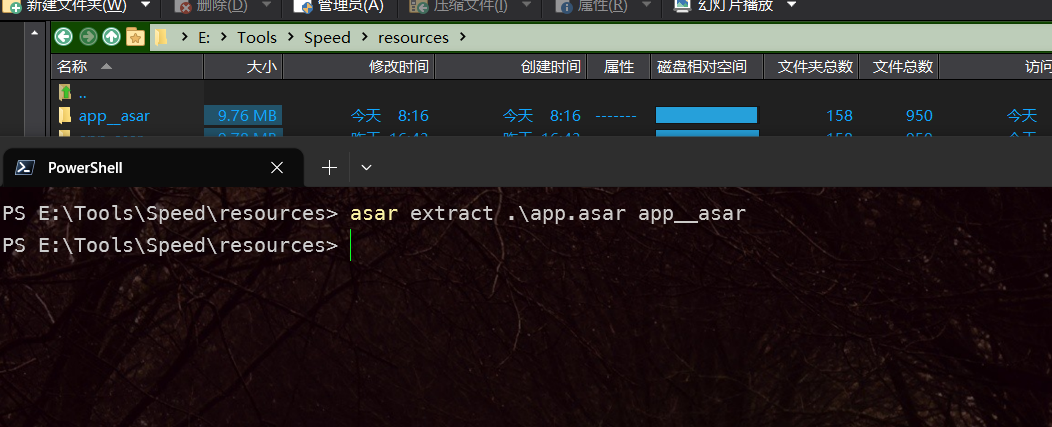

可见作者并没有在asar上进行加密处理,我们试着解包。

Ⅲ. 获取点有用的东西

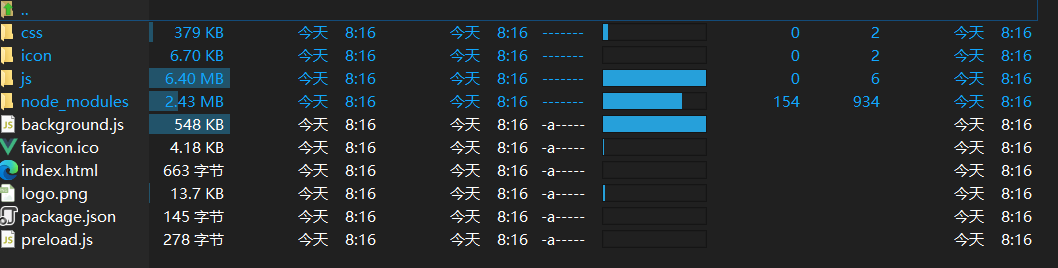

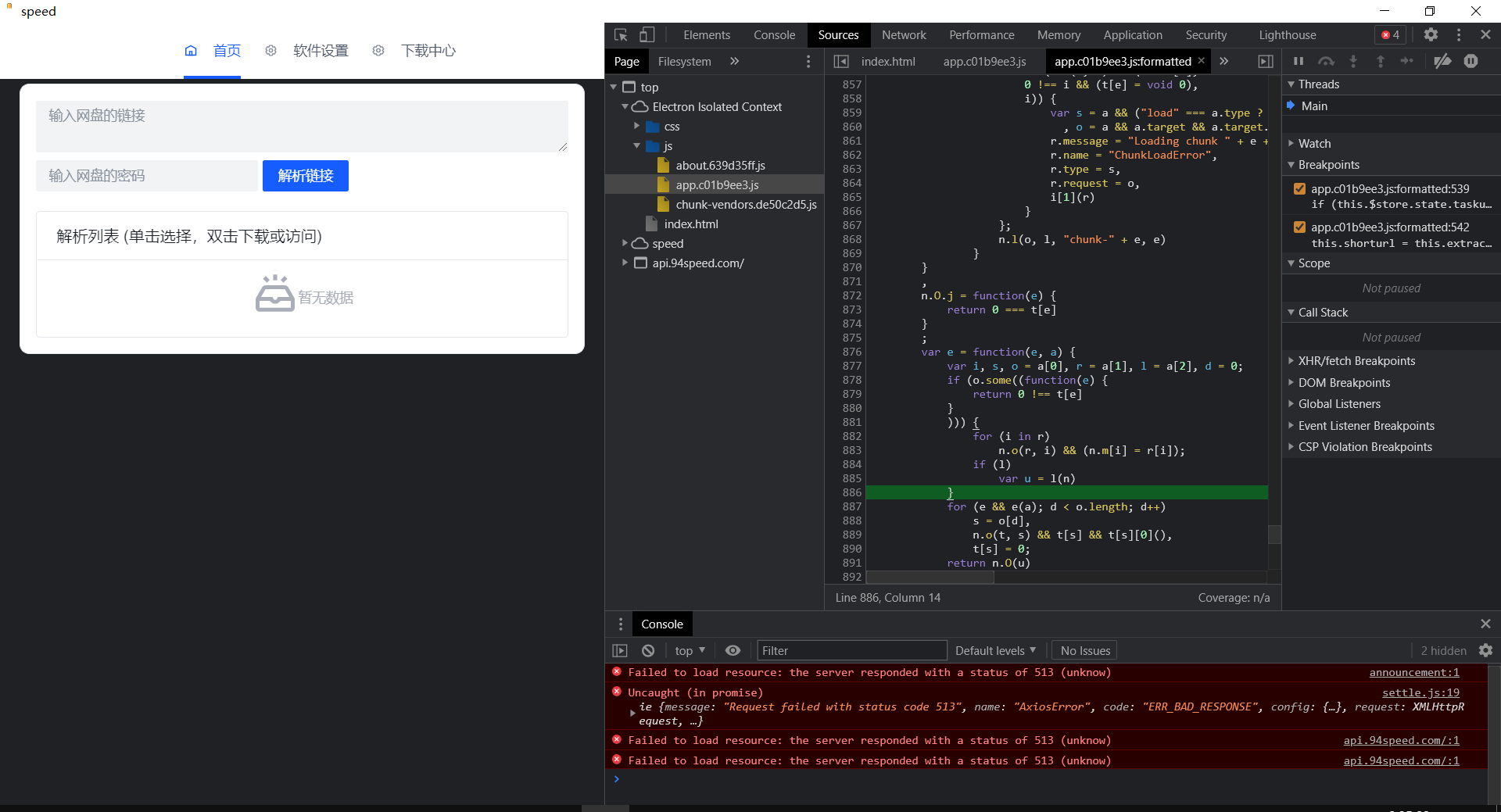

非常容易的就拿到了他的代码。。。既然作者并没有打算保护的意思,那我们就尝试在软件上开个调试控制台试试。

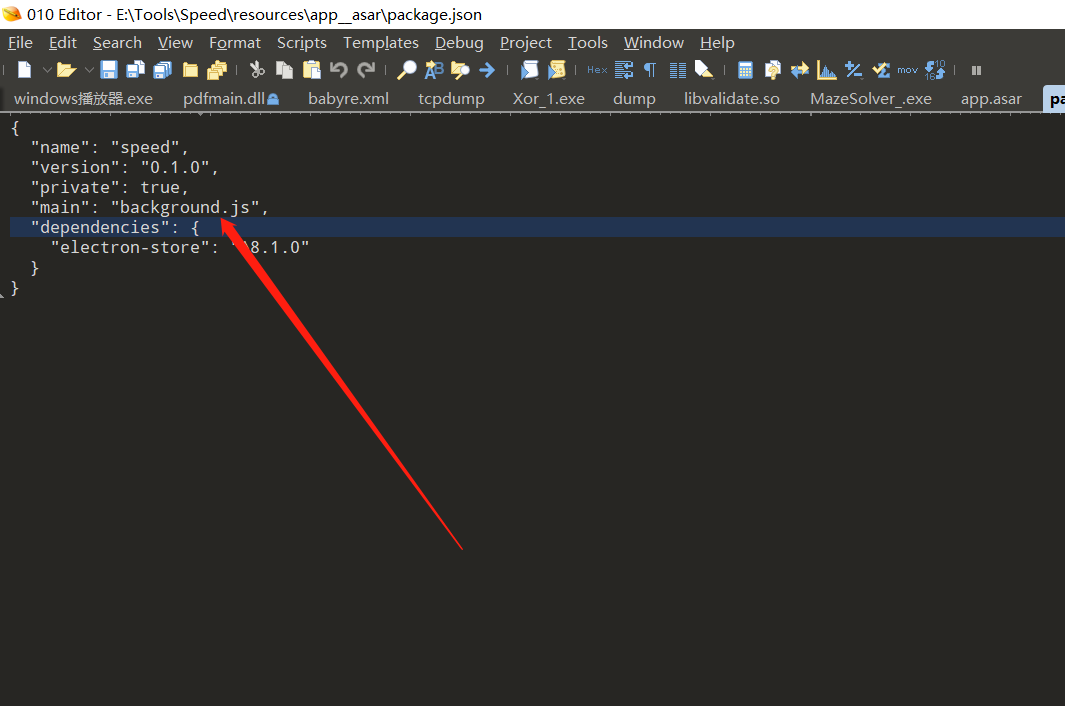

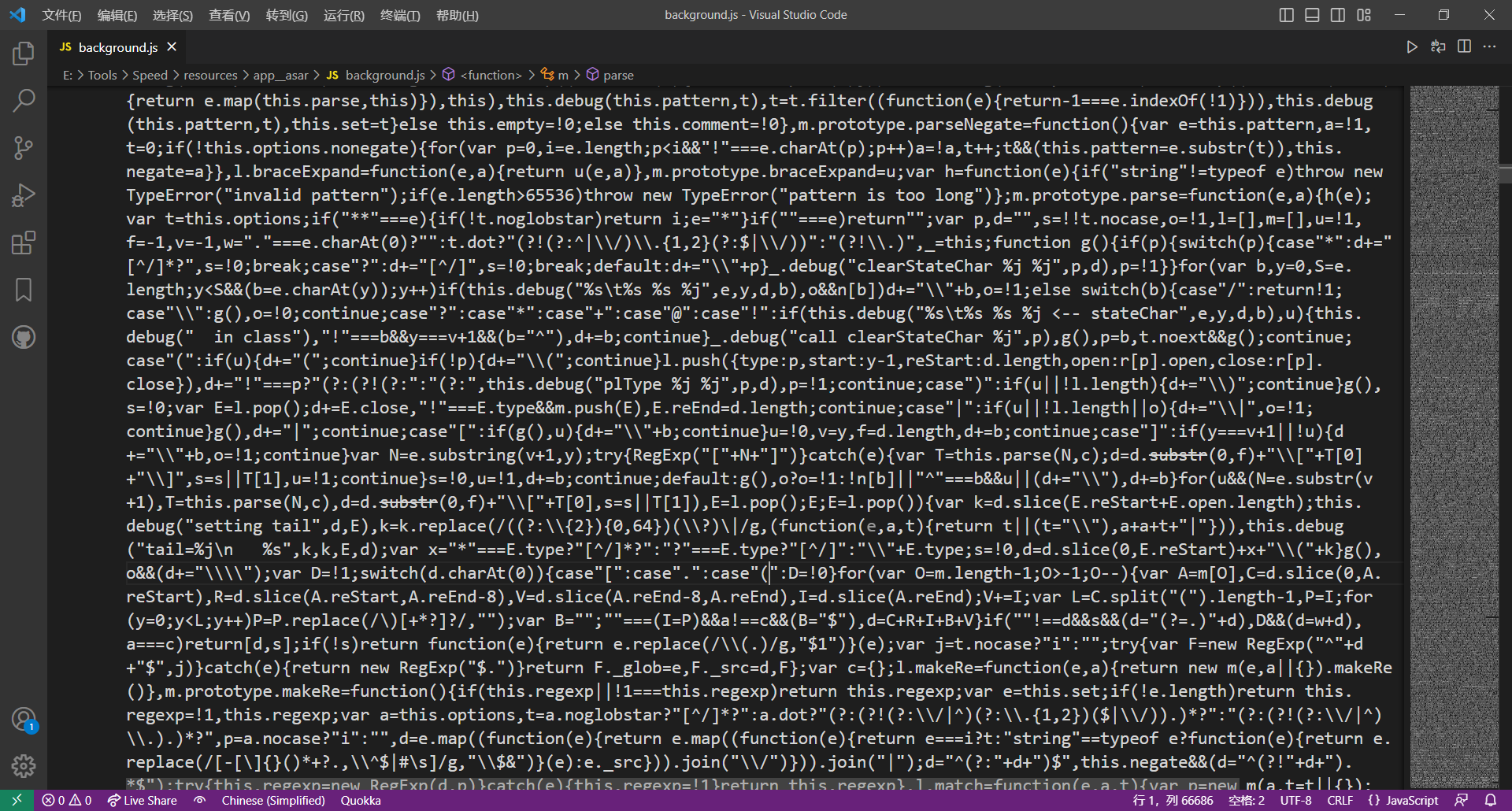

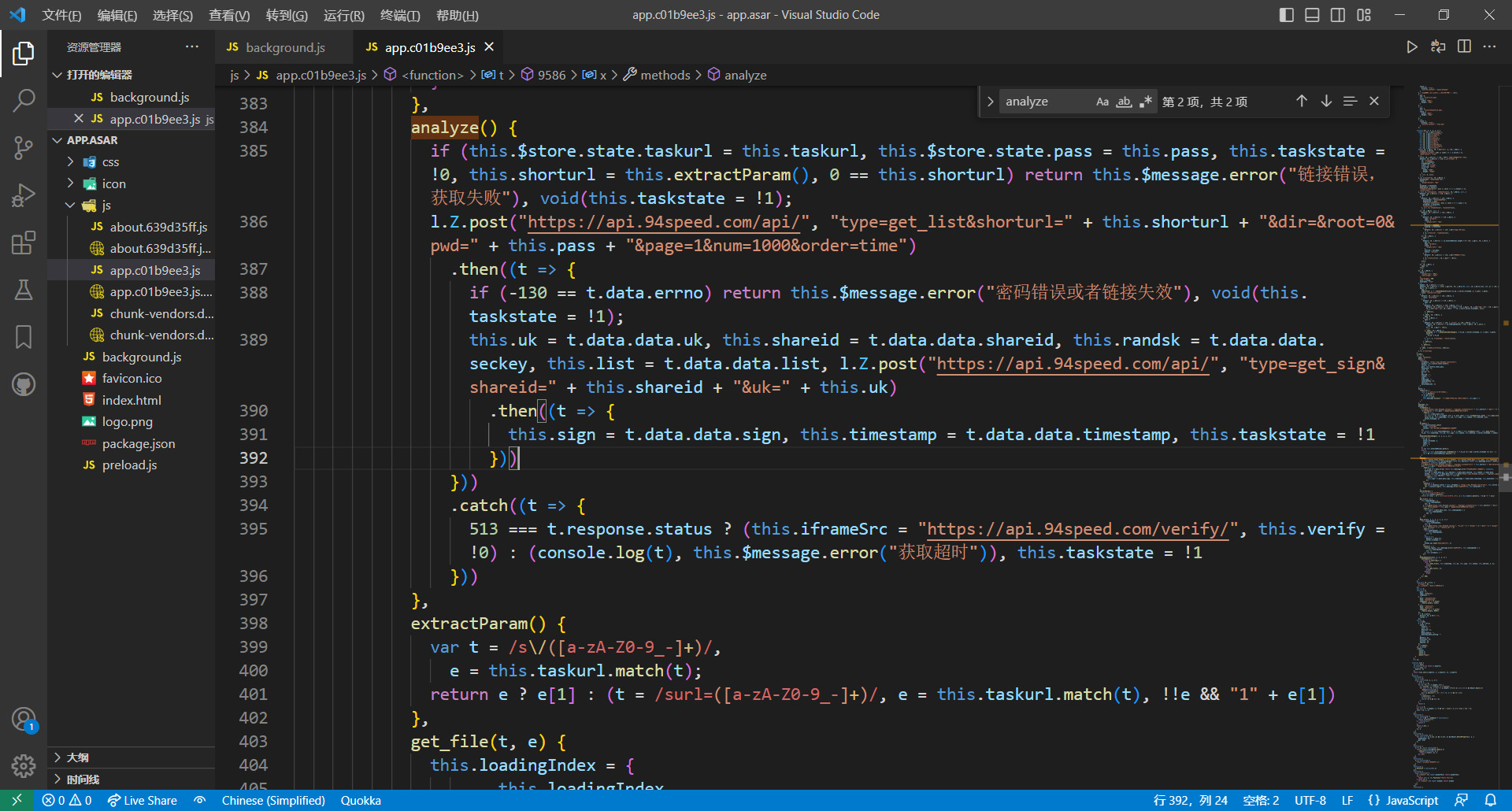

可以看到程序的主入口是background.js

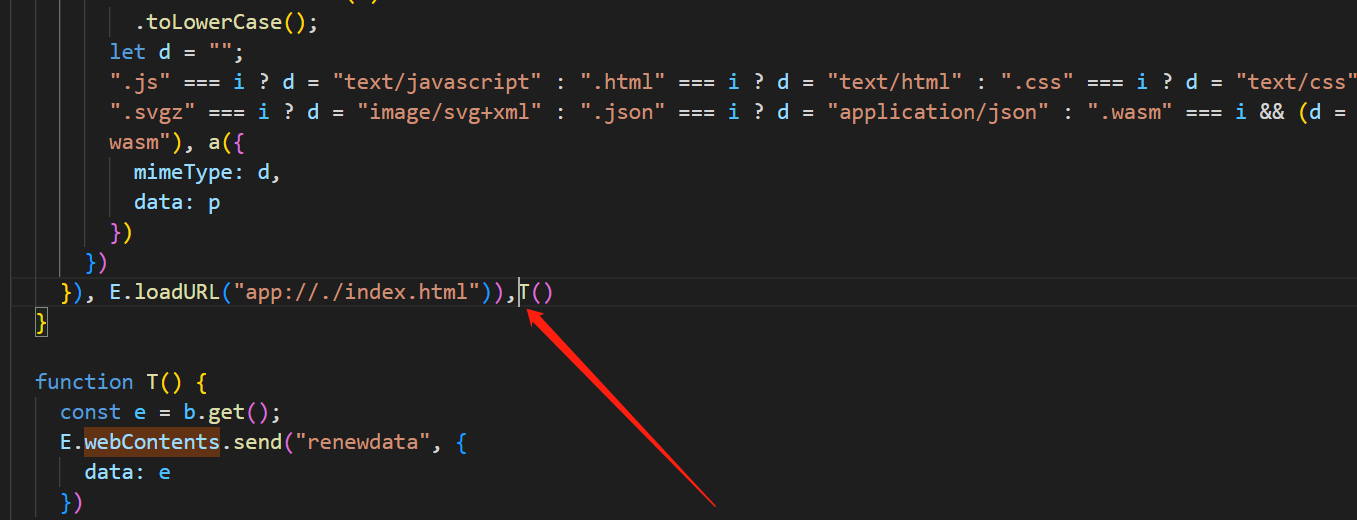

对代码进行简单的美化,直接找有没有webContents字样,找到一个比较合适的位置:

添加调试控制台。

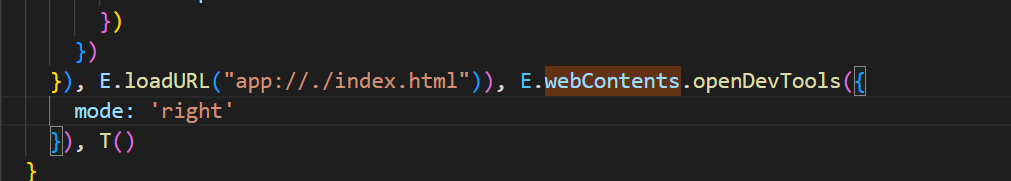

将文件夹名称改为app.asar即可直接运行,效果如下:

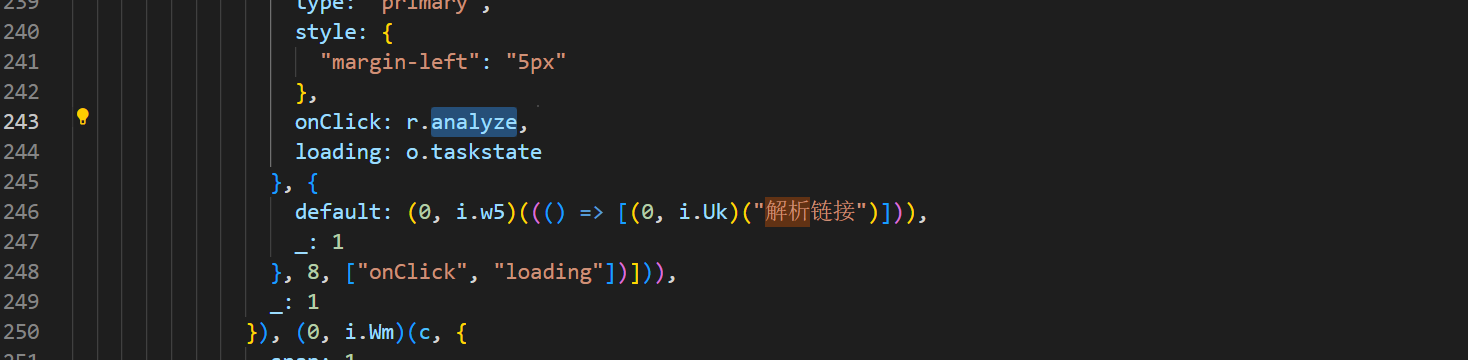

经调试,找到他的解析接口:

作者调用的应该是公开的网盘解析接口。代码只是加了简单的混淆,逻辑比较明显,不再赘述。

看来这篇笔记注定是个水文。

1821

1821

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?