2024 年第一季度,ReliaQuest 发现了 1041 个组织公开了勒索软件数据泄露网站,相比 2023 年第四季度减少了 18%。尽管 2024 年第一季度的数据表明勒索软件活动有所放缓,但这可能只是短暂的平静。安全研究人员预计勒索软件将在 2024 年第二季度再度增加,前几年的趋势也是如此。

2024 年 2 月,执法部门对 LockBit 勒索软件团伙进行了打击,这也导致勒索软件活跃程度下降。虽然近年来最多产的勒索软件团伙 LockBit 在执法行动后表现出了极强的韧性,但与 2023 年第四季度相比,该组织的活动仍然减少了 21%。

ALPHV 于 2024 年第一季度在数据泄露网站上发布了可能是虚假的执法取缔声明,但各方都认为攻击者是为了诈骗附属公司从 UnitedHealth 的 Change Healthcare 部门勒索的 2200 万美元赎金。此后,部分 ALPHV 成员可能已经转投其他勒索软件团伙(包括 2024 年 2 月出现的 RansomHub 勒索软件团伙)。

2024 年第一季度勒索软件态势

2024 年第一季度勒索软件活动呈下降趋势,数据泄露网站受害者的月均数量未能达到 400 个。与 2023 年第一季度的 860 个受害者相比,2024 年第一季度仍然增长了 20%。尽管是勒索软件活动的低迷期,但总体活动仍然呈现上升趋势。开年的缓慢进展可能是由于许多俄语地区都在 2024 年 1 月 7 日庆祝东正教圣诞节,也可能是很多勒索软件团伙还在筹备攻击。

受害者数量

在攻击方式上,勒索软件团伙使用的策略基本保持一致。网络钓鱼、对外暴露的远程服务和存在漏洞的服务仍然是获得初始访问权限的常见方法,攻击者利用了企业普遍存在的安全缺陷进行攻击。

目标地区

毫不意外,美国仍然是最大的攻击目标,其次是加拿大和英国。英语国家可能被攻击者认为更有经济能力支付赎金,也有可能是与俄罗斯利益相关的勒索软件团伙存在民族主义驱动。

目标行业

2024 年第一季度勒索软件最集中的目标行业是制造业,其次是科学技术业、建造行业、卫生保健业与零售业。排名前五的行业几乎与上一季度相同,这与 2023 年第四季度的调查结果一致。这些行业不仅容易受到勒索软件攻击,而且可能会受到业务中断的严重影响。没有有效的系统流程,制造业就无法继续运营,这可能会给公司带来巨大压力迫使其支付赎金。

行业目标

最活跃的团伙

最活跃的勒索软件团伙如下所示,尽管执法部门在 2024 年 2 月针对 LockBit 开展了执法行动,但仍然稳居最活跃的勒索软件团伙宝座。紧随其后的是,Black Basta、Play、ALPHV 和 Akira。

与上一季度类似,LockBit、Play、ALPHV、No Escape 和 8base 是最活跃的团伙。与上季度相比最大的变化是 NoEscape 勒索软件团伙的覆灭,该组织的数据泄露网站在 2023 年 12 月关闭。NoEscape 的附属机构声称 NoEscape 是假装退出,以骗取附属机构数百万美元赎金。据报道,LockBit 已经招募了几个 NoEscape 和 ALPHV 的附属机构,这些机构在 2024 年 2 月也谎称退出。

勒索软件团伙的动荡不安凸显了网络犯罪活动的不可信,攻击者之间互相敲诈,犯罪团伙关闭和开张的速度一样快。相比 2023 年第四季度,大多数勒索软件团伙的受害者数量都有所减少。另一方面,Black Basta 的攻击活动却逆势增长 41%。

Black Basta 在 2022 年年初启动运营,一直是最活跃的攻击团伙之一。大家普遍认为该组织是 Conti 团伙的一个分支,而 Conti 团伙已经在 2022 年解散。该组织在 2023 年年底受到了 Qakbot 被执法行动摧毁的影响,而 Qakbot 是多个勒索软件团伙的攻击渠道。

Qakbot 的新版本已经重新上线,也启用了 OneNote 作为新的攻击方式。2024 年 1 月,Black Basta 被发现使用 Pikabot 替换 Qakbot。2024 年第一季度的攻击活动激增表明勒索软件团伙已经适应了新的恶意软件,要么是 Pikabot 要么是 Qakbot 的新变种。分析人员预计,Black Basta 将继续成为今年第二季度勒索软件的领跑者。

活跃勒索软件团伙

2024 年第一季度重大事件

执法行动摧毁 LockBit

2024 年第一季度最大的事件就是针对 LockBit 的执法行动。名为 Chronos 行动的国际联合执法在 2024 年 2 月 20 日进行,不仅摧毁了 LockBit 的重要基础设施,还导致两名犯罪嫌疑人被捕。最重要的是,执法机构释放了部分解密密钥以帮助 LockBit 受害者恢复文件。

LockBit 在被执法机构打击后快速恢复元气,但攻击活动的数量仍然大幅度下降。从 2023 年第四季度的 275 个受害者,下降到 2024 年第一季度的 216 个受害者。可能是由于 LockBit 必须更新攻击基础设施,也可能是由于其在附属机构的声誉遭到了重大打击。

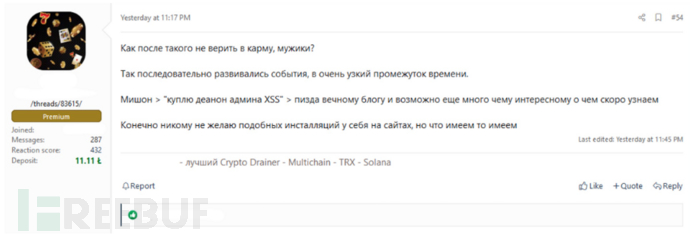

2024 年 2 月 19 日,网络犯罪论坛上用户闲聊推测 LockBit 的管理员 LockBitSupp 正在与执法部门合作,将相关犯罪分子的身份公开。这引发了犯罪分子的担忧,大量犯罪者的匿名性面临重大挑战。

犯罪论坛帖子

这对于执法机构来说是重大胜利,不仅帮助受害者解密还提供了丰富的情报。

LockBit 团伙的未来仍然不明朗,即便该团伙能够恢复攻击基础设施重新运营,许多附属机构也会对未来产生担忧。最有可能的情况是对 LockBit 的品牌进行重塑,例如更名为 2024 年 4 月上旬确定的 DarkVault。

DarkVault 的数据泄露网站与 LockBit 存在许多相似之处,例如字体、红白配色与赎金勒索倒计时时钟等。DarkVault 的开发人员很可能参与过 LockBit,但尚不清楚参与程度有多深。DarkVault 释放了一部分受害者,但能否填补犯罪市场留下的空白还有待观察。

ALPHV 欺诈附属机构

2024 年 3 月 3 日,在 ALPHV 向 Change Healthcare 勒索 2200 万美元赎金后。该团伙的一个附属机构发表公开声明,声称其赎金分成被贪污。两天后,ALPHV 的数据泄露网站上挂出了 FBI 的执法通知。事实证明,这是此前执法行动中截取伪造的文件,被认为是该团伙要独吞赎金的表现。

公开声明

收到 2200 万美元的赎金后,ALPHV 团伙会选择退出或重塑品牌,勒索软件经常采用这种策略来逃避执法。但事件发生以来,研究人员尚未观察到 ALPHV 的任何动作。

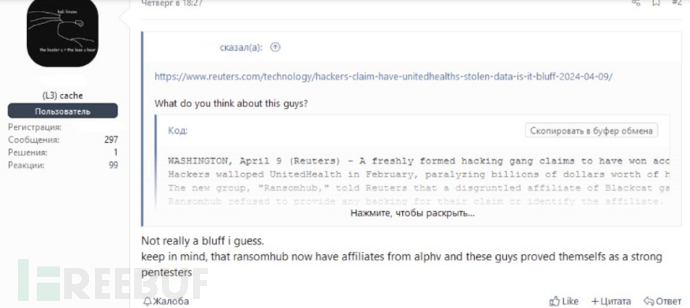

尽管支付了赎金,Change Healthcare 很快又面临 RansomHub 的另一次攻击。RansomHub 团伙于 2024 年 2 月出现,可能是 ALPHV 的更名版本或分支版本。研究人员发现多个 ALPHV 的附属机构已经加入 RansomHub,尽管这两个组织可能曾经也是不同的实体。

地下论坛

RansomHub 在运营者和附属机构间采用独特的合作方式,其允许附属机构获得 100% 的勒索收益,但必须上交 10% 给开发人员。这种模式扭转了其他大多数勒索软件团伙所采取的策略,将更大的利润分成交给附属机构。据报道,RansomHub 的许多附属机构都已经脱离 ALPHV。

宣传广告

这次攻击产生了广泛的影响,该公司与美国大多数医院都有业务往来,并且拥有大量病患数据。ALPHV 与 RansomHub 可能会将这些数据出售给其他网络犯罪分子,然后这些犯罪分子可能会利用这些信息进行进一步的欺诈活动。

2024 年勒索软件预测

虽然 2024 年第一季度的整体攻击活动有所下降,但分析人员预计 2024 年剩余时间的攻击活动仍将呈上升趋势。

Clop 归来

Clop 在 2021 年、2022 年、2023 年针对文件传输软件(MOVEit、GoAnywhere 和 Accellion 等)、零日漏洞进行数据窃密取得了巨大成功。分析人员在上一季度就预测了 Clop 勒索软件团伙的卷土重来。

2024 年第一季度,Clop 仅在数据泄露网站上公开了 8 个受害者,这与 2023 年第四季度数量相同。但 Clop 通常会突然爆发,沉默数月后发起一次大规模攻击。从 2023 年 7 月到 11 月针对 MOVEit 的攻击,为 Clop 勒索软件团伙带来了巨大的成功。

针对云与 SaaS 平台的攻击

随着企业继续迁移到云服务和软件即服务(SaaS)平台,攻击者也会快速跟进。分析人员预计勒索软件会利用这些环境特有的漏洞,针对错误配置和薄弱的访问控制来加密存储在云服务上的数据。

AI 与机器学习

生成式人工智能将会彻底改变日常生活的方方面面,包括安全领域。年度威胁研究报告指出,在事件响应中使用人工智能的组织的平均响应时间(MTTR)缩短了 98.8%。

虽然人工智能和机器学习正在改变游戏规则,但生成式人工智能也有可能提高攻击者的威胁程度。攻击者可能利用人工智能和机器学习自动选择目标、定制网络钓鱼并优化加密过程。这样会产生更有效、更有针对性的攻击,提高了勒索软件的成功率。

适应执法行动

执法机构越来越频繁的执法行动,例如 Chronos 行动等,入侵犯罪团伙的攻击基础设施对外发布解密密钥来创建解密工具。为了防止这种情况发生,勒索软件团伙可能会改变共享、存储解密密钥的方式,将这些机密信息转移到离线的攻击基础设施上。

328

328

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?