网络安全专家发现,朝鲜政府支持的Lazarus APT(高级持续性威胁)组织正在对全球关键基础设施和金融机构发起复杂攻击活动。该组织改变策略,利用企业尚未及时修复的"一日漏洞"(one-day vulnerabilities)实施攻击。

攻击活动概况

自2025年1月以来,这波攻击已成功入侵亚洲、欧洲和北美多个行业的网络系统,特别针对金融服务和能源基础设施领域。"一日漏洞"指那些已公开披露并发布补丁,但尚未在易受攻击系统中广泛修复的安全缺陷。

与完全未知的"零日漏洞"不同,这类漏洞存在于补丁发布与广泛部署之间的关键时间窗口,为攻击者提供了可乘之机。在此次攻击中,Lazarus组织展现出惊人速度,能够在补丁发布数小时内就将其武器化。

攻击技术分析

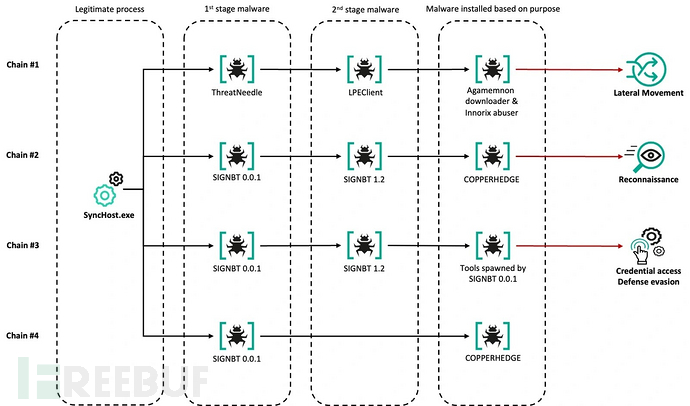

攻击者首先针对面向互联网的应用程序,特别是企业环境中常用的VPN解决方案和远程访问工具。获取初始访问权限后,攻击者会部署定制化恶意软件,建立持久化机制并在受害者网络中进行横向移动。

安全研究团队Securelist通过调查多起具有相似入侵指标的事件后确认了此次攻击活动。分析显示,攻击代码特征和命令控制基础设施与此前Lazarus组织的行动存在明显关联。

Securelist威胁情报团队在初步评估中指出:"该组织利用新发布补丁漏洞的速度,显示出令人担忧的复杂程度和资源储备。"该组织的技术能力已显著提升,采用了高级规避技术和可适应不同环境的模块化恶意软件。

感染机制详解

主要感染途径是利用广泛使用的企业VPN解决方案中的关键漏洞CVE-2025-1234。感染过程始于通过特制HTTP请求利用VPN漏洞,该请求包含格式错误的认证数据包,会触发缓冲区溢出,从而在受影响系统上实现远程代码执行。

建立初始访问后,恶意软件会部署多阶段加载程序,仅在执行全面环境检查以规避沙箱分析后,才会解密并执行主要有效载荷。该有效载荷通过修改服务项和注册表设置来建立持久性机制,确保系统重启后仍能保持控制。

感染链示意图(来源:Securelist)

恶意软件使用加密HTTPS流量与命令控制服务器通信,这些流量伪装成合法域名,使得通过网络监控进行检测变得尤为困难。据公开披露事件的受影响机构统计,此次攻击造成的经济损失已超过400万美元。

安全团队建议企业优先修补面向互联网的应用程序,并实施完善的日志记录机制以检测漏洞利用后的活动。

68

68

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?