目录

1.域名解析过程

- 用户请求域名解析

当用户在浏览器中输入一个网址(例如www.baidu.cm),浏览器需要将这个域名转换为对应的IP地址才能与服务器通信。

浏览器首先检查本地缓存中是否存有该域名的解析记录。如果有,则直接使用缓存的IP地址。 - 操作系统缓存查询

如果浏览器缓存中没有找到对应的IP地址,操作系统会检查自己的DNS缓存中是否有该域名的解析记录。

如果操作系统缓存中有该记录,则直接返回该IP地址。 - 主机文件 (hosts) 查询

如果操作系统缓存中没有对应记录,系统会查阅本地的 hosts 文件。该文件中可能包含一些静态的域名-IP映射。如果找到匹配项,则直接返回对应的IP地址。 - 查询本地DNS服务器

如果hosts文件中没有记录,操作系统会向配置的本地DNS服务器发送查询请求。本地DNS服务器通常由ISP或网络管理员配置。

本地DNS服务器可能有自己的缓存,如果缓存中有该域名的解析结果,会直接返回IP地址。 - 递归查询

如果本地DNS服务器没有该域名的缓存记录,它会进行递归查询。递归查询过程如下:

本地DNS服务器首先向根DNS服务器请求。根服务器不会直接提供域名的IP地址,而是告诉本地DNS服务器,应该查询哪个顶级域名服务器(如.com、.net)。

本地DNS服务器根据根服务器的回应,向对应的顶级域名服务器发送请求。顶级域名服务器不会提供最终的IP地址,而是返回负责该域名的权威DNS服务器地址。

本地DNS服务器向权威DNS服务器发送请求,权威DNS服务器存有该域名的最终解析记录,并返回域名对应的IP地址给本地DNS服务器。 - 返回IP地址

本地DNS服务器将获得的IP地址返回给用户的设备,并将该记录缓存起来,以便处理未来的同样查询。 - 与服务器建立连接

用户的设备收到IP地址后,浏览器使用该IP地址与目标服务器建立连接(通常是通过TCP或UDP协议),从而完成DNS解析过程。 - 显示网页

浏览器与服务器建立连接后,发送HTTP或HTTPS请求,获取网页内容并呈现给用户。

2. 绕过CDN查找主机真实IP的方法

CDN的工作原理就是将源站的资源缓存到位于全国各地的CDN节点上,用户请求资源时,就近返回节点上缓存的资源,而不需要每个用户的请求都回您的源站获取,避免网络拥塞、分担源站压力,保证用户访问资源的速度和体验。

1.查看 IP 与 域名绑定的历史记录,可能会存在使用 CDN 前的记录,相关查询网站有:

https://dnsdb.io/zh-cn/ ###DNS查询

微步在线X情报社区-威胁情报查询_威胁分析平台_开放社区 ###微步在线

http://viewdns.info/ ###DNS、IP等查询

全球 CDN 服务商查询_专业精准的IP库服务商_IPIP ###CDN查询IP

http://toolbar.netcraft.com/site_report?url= ###在线域名信息查询

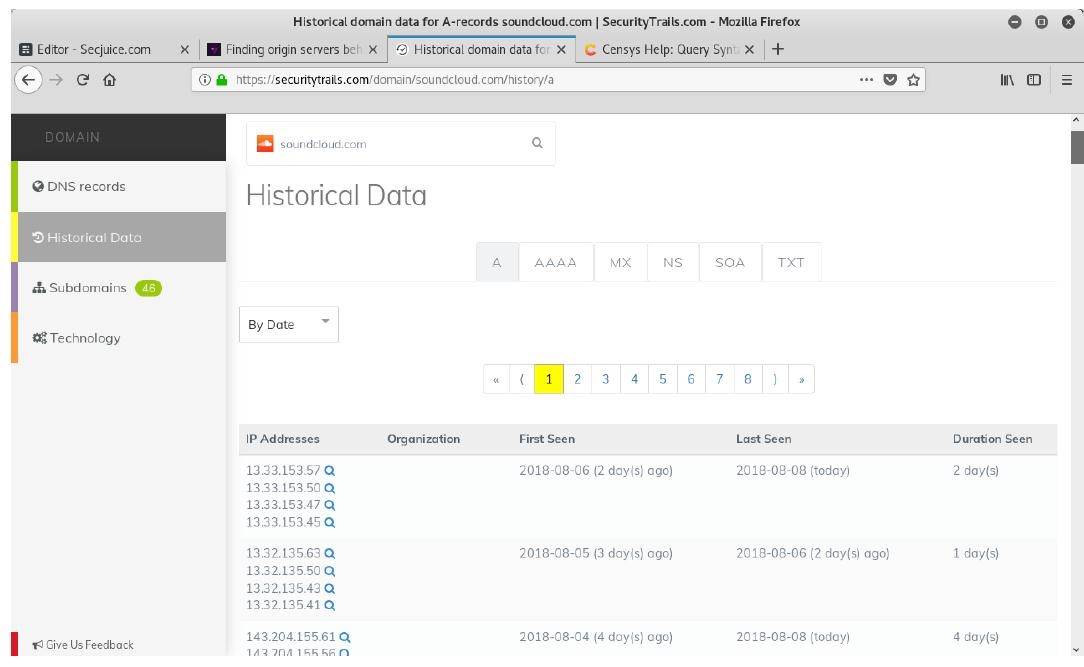

2.利用SecurityTrails平台,就可以精准的找到真实原始IP。只需在搜索字段中输入网站域名,然后按Enter键即可,这时“历史数据”就可以在左侧的菜单中找到。

除了过去的DNS记录,即使是当前的记录也可能泄漏原始服务器IP。例如,MX记录是一种常见的查找IP的方式。如果网站在与web相同的服务器和IP上托管自己的邮件服务器,那么原始服务器IP将在MX记录中。

3. 子域名收集常用手段

VirusTotal: VirusTotal - Home

搜索baidu.com 得到子域名

4. Nmap全端口扫描

1) 指令:

map -p 1-65535 {IP}:全面扫描,计算机端口共65535个。该命令将会从1-65535 个端口进行扫描,查找开放的端口

nmap -p- {IP}: 全面扫描(缩减版): -p-

2) SYN半开扫描的原理

网络端口SYN半连接扫描是一种常见的端口扫描方法,通常用于探测目标主机上开放的网络服务。如下:

-

扫描程序向目标主机发送一个SYN包,该包的目的端口为待扫描的端口,源端口为随机值,SYN标志位为1,ACK标志位和RST标志位为0,此时TCP连接处于半连接状态。

-

如果目标主机返回一个SYN/ACK包,说明该端口是打开的,并等待建立连接,此时扫描程序发送一个RST包关闭此连接,继续扫描下一个端口。

-

如果目标主机返回一个RST包,说明该端口是关闭的,扫描程序记录该端口为关闭状态,继续扫描下一个端口。

-

如果目标主机没有返回任何响应,说明该端口可能被防火墙过滤或目标主机无法响应,扫描程序将该端口标记为过滤状态,继续扫描下一个端口。

通过这种方式,扫描程序可以快速扫描目标主机上的开放端口,并生成端口扫描报告,帮助安全人员识别网络安全隐患。需要注意的是,SYN半连接扫描可能会对目标主机造成一定的网络负担,因此在实际使用中应该注意控制扫描频率和扫描范围,避免对目标主机造成影响。

由于连接未完全建立,SYN 半开扫描较难被目标主机检测到,可以绕过一些防火墙和入侵检测系统(IDS);相比于完全建立连接的扫描(如 TCP 连接扫描),SYN 半开扫描速度更快。

-sS用来指定使用SYN半开扫描方式

3) 跳过主机存活检测扫描使用常见

在默认情况下,nmap 会先执行主机存活检测(Ping 探测),以确定目标主机是否在线。这个步骤通常包括 ICMP Echo 请求(Ping)、TCP SYN 到常见端口、和 TCP ACK 等探测方法。跳过主机存活检测(使用 -Pn 选项),意味着 nmap 会假设目标主机是在线的,并直接对其执行端口扫描,而不进行任何预扫描的 Ping 探测。

5.dirmap目录探测工具实践

在dirmap目录下使用命令:python dirmap.py -i 127.0.0.1/pikachu/ -lcf

注意:使用昨日搭建的pikachu靶场

2)为什么dirmap每次扫描条数不一样

可能由以下几个原因造成:

1.网络或服务器响应变化:

服务器的负载或网络延迟可能导致某些请求超时或丢失,从而影响扫描结果。

服务器可能会有动态内容,根据用户的请求或其他因素返回不同的目录和文件。

2.扫描策略和配置:

扫描工具可能使用不同的策略(如深度优先、广度优先)或配置选项(如不同的字典、文件大小限制)影响扫描结果。

工具可能有选项来启用或禁用某些功能,影响扫描的条目数量。

3.服务器的内容动态变化:

目标服务器的目录和文件可能经常变化,比如定期更新、删除或添加新的文件和目录。

动态生成的目录(例如通过脚本或Web应用程序)可能在不同的扫描中出现或消失。

4.工具本身的状态或Bug:

工具可能存在未修复的Bug或状态管理问题,导致扫描结果不稳定。

工具的版本更新或配置改变可能会影响扫描结果。

5.权限和访问控制:

服务器可能会根据请求的来源、用户身份或权限返回不同的内容。如果扫描工具没有足够的权限,可能会错过某些目录或文件。

目录可能会受到访问控制策略影响,导致部分目录在某些情况下不可见。

6.Fscan实践

注:使用昨日搭建的pikachu靶场

7.课上所演示插件安装成功截图

141

141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?