目录

四、NAT——Network Address Translation

引入

随着网络的飞速发展,网络安全和网络服务质量QoS (Quality of Service)问题日益突出。访问控制列表 (ACL, Access Control List)是与其紧密相关的一个技术。 ACL可以通过对网络中报文流的精确识别,与其他技术结合,达到控制网络访问行为、防止网络攻击和提高网络带宽利用率的目的,从而切实保障网络环境的安全性和网络服务质量的可靠性。

一、ACL——Access Control List

ACL:(Access Control List )访问控制列表

1.ACL概述

ACL是由一系列permit或deny语句组成的,有序规则的列表

ACL是一个匹配工具,能够对报文进行匹配和区分

2.ACL应用

- 匹配IP流量

- 在Traffic-filter中被调用

- 在NAT(Network Address Translation)中被调用

- 在路由策略中被调用

- 在防火墙的策略部署中被调用

- 在QoS中被调用

ACL最基础的作用

1.过滤流量,然后匹配规则后判断该流量通过或拒绝

2.在NAT中会匹配感兴趣的流量 permit 192.168.1.0

使用ACL要注意:

1.定义规则

2.调用规则(在接口中调用)

3.通配符(Wildcard)的概念

通配符是一个32比特长度的数值,用于指示IP地址中,哪些比特位需要严格匹配,哪些比特位无需匹配;通配符通常采用类似网络掩码的点分十进制形式表示,但是含义却与网络掩码完全不同。

| 子网掩码 | 反掩码 | 通配符 | |

| 1111 | 代表网络位 | 代表主机位 | 代表主机位 |

| 0000 | 代表主机位 | 代表网络位 | 代表网络位 |

| 应用场景 | 配置IP地址 | 路由协议(ospfl协议) | |

| 总结 | 必须用连续的1表示网络位 | 必须用连续的0表示网络位 | 必须用连续的0表示网络位 |

通配符掩码,可以0,1穿插表示,其中0表示不可变,1代表可变。

例1,172.16.1.1 0.0.0.0 与 172.16.0.0 0.255.0.0 在路由器PTA上使用这两个ACL匹配路由条目,则下列哪些条目将会被匹配上?(多选)

A.172.16.1.1 / 32

B.172.16.1.0 / 24

C.192.17.0.0 / 24

D.172.18.0.0 / 16

解:172.16.1.1 0.0.0.0的通配符为0.0.0.0,代表172.16.1.1 所有该路由地址不可变,故选A;172.16.0.0 0.255.0.0的通配符为0.255.0.0,代表172.16.0.0的路由地址中的16可变,其他地址不可变,故选D。

——hica例题

例2,10.1.11.0 0.0.254.255 会和以下哪些条目匹配上?

A. 10.1.1.4

B. 10.1.2.4

C. 10.1.5.4

D. 10.1.9.0

解:10.1.11.0 0.0.254.255的通配符为0.0.254.255,代表10.1.11.0的前两位固定10.1,无法排除错误答案;254.255其中254位的11代表其为基数可变位,255位代表随意可变位,故选答案ACD

——hica例题

4.ACL类型

| 分类 | 编号范围 | 规则定义描述 |

| 基本ACL | 2000 ~ 2999 | 依据依据数据包当中的源IP地址匹配数据 (数据是从哪个IP地址过来的 ) |

| 高级ACL | 3000 ~ 3999 | 依据数据包当中源、目的IP,源、目的端口、协议号匹配数据 |

| 二层ACL | 4000 ~ 4999 | 使用报文的以太网帧头信息来定义规则,如根据源MAC地址、目的MAC地址、二层协议类型(MAC、VLAN-id、802.1q ) |

5.ACL工作原理

当数据包从接口经过时,由于接口启用了acl, 此时路由器会对报文进行检查,然后做出相应的处理。

二、配置ACL实验操作

实验目的:过滤掉一个数据流量,使得客户机不能访问系统端

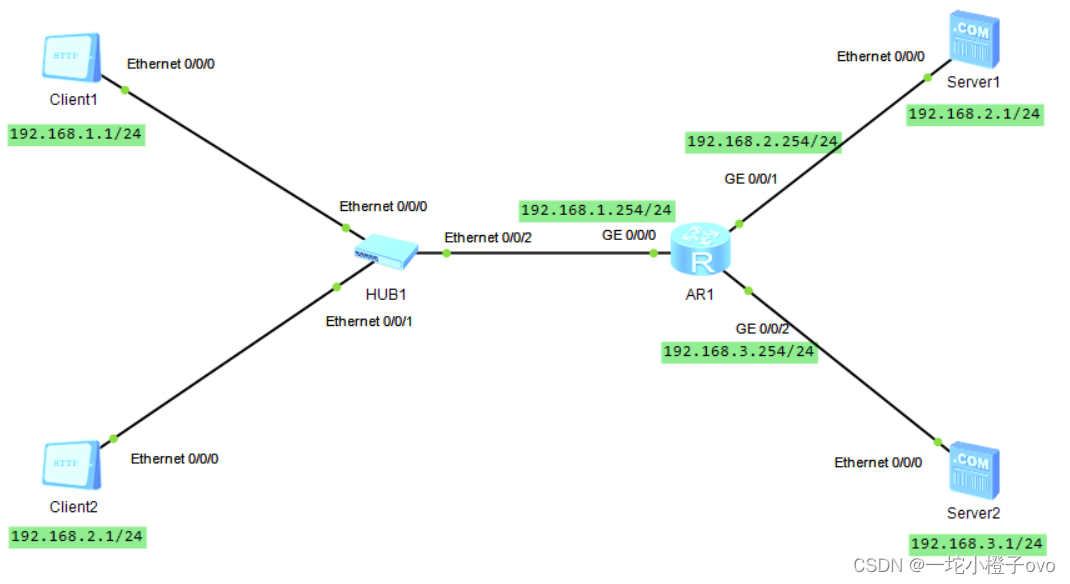

1.搭建实验环境

搭建两台客户机Client1和Client2与HUB交换机相连,HUB1交换机与AR1路由器相连,AR1路由器与Server1服务器、Server2服务器相连

2.进入系统,修改名称

sys

sys R1

3.进入接口,配置IP地址

在路由器R1中进入g0/0/0接口(int g0/0/0),配置IP地址作为网关(ip add 192.168.1.254 24)

![]()

在路由器R1中进入g0/0/1接口(int g0/0/1),配置IP地址作为网关(ip add 192.168.2.254 24)

![]()

在路由器R1中进入g0/0/2接口(int g0/0/2),配置IP地址作为网关(ip add 192.168.3.254 24)

![]()

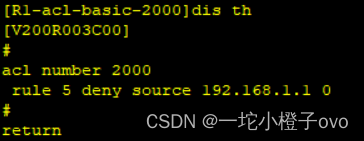

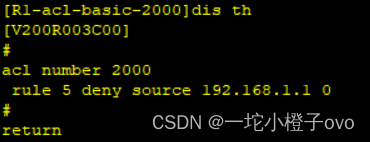

4.新建表格,设置过滤条件及规则

在路由器R1中设置基础ACL 2000(acl 2000),为基础ACL2000设置过滤条件为192.168.1.1 0 (要对192.168.1.1 0 的地址进行拒绝处理)(rule deny source 192.168.1.1 0)<当前rule的编号被默认定为5>

![]()

5.查看信息

6.数据流向操作

在接口下调用ACL分为两个方向(inbound/outbound),使用(traffic-filter outbound acl 2000)控制数据向接口外发送数据时执行ACL

![]()

7.查看信息

8.测试

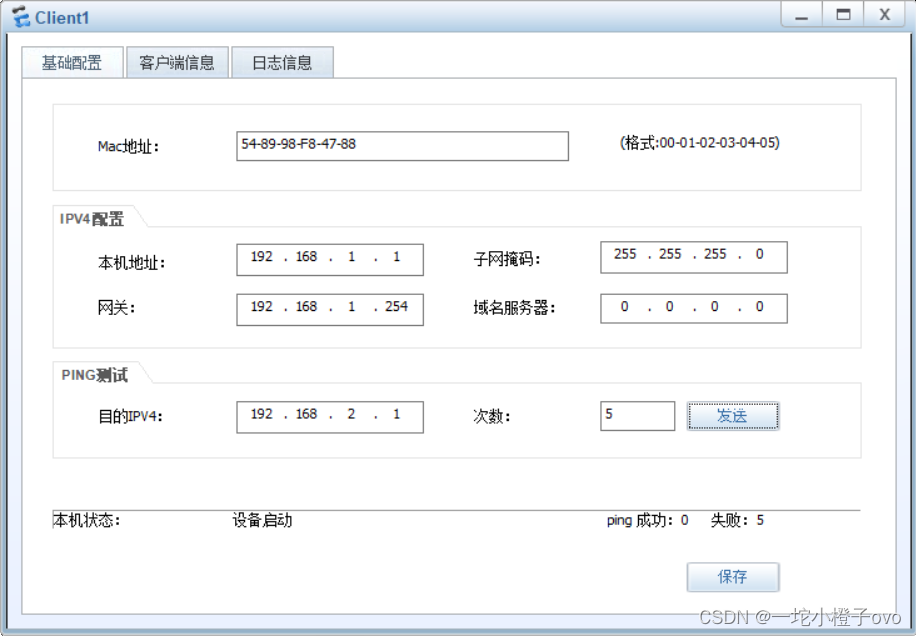

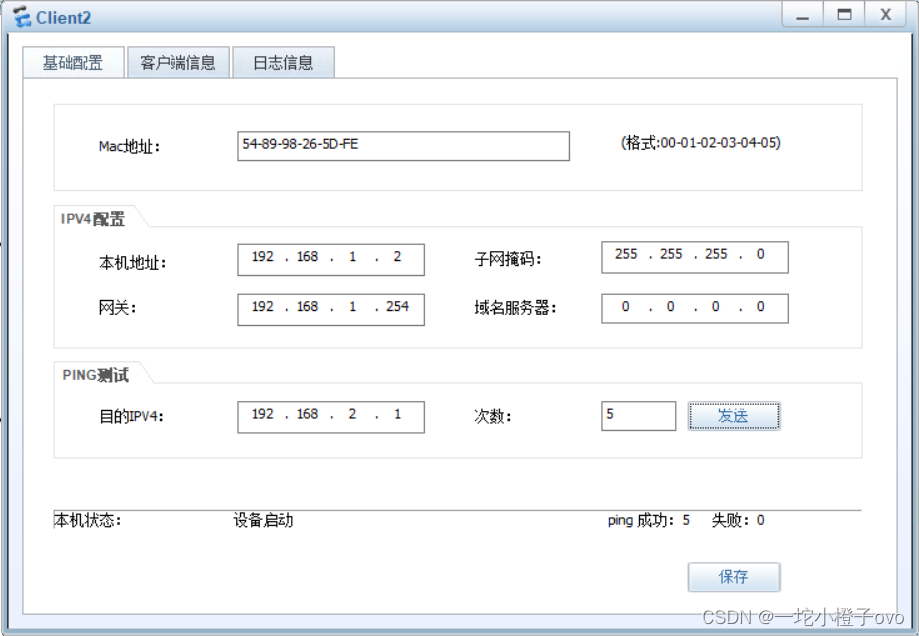

测试客户端Client1是否可以访问服务器Server1

客户机Client2可以正常访问Server1

客户机Client1依然可以访问服务器Server2

实验成功

三、ACL实验拓展

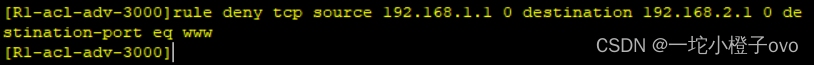

实验目的:使Client1不能访问服务器1的http(www)服务

1.搭建实验环境

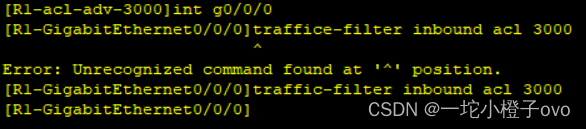

承接上述实验继续进行操作,在路由器R1中设置高级ACL3000(acl 3000),为高级ACL3000设置规则为192.168.1.1 0 的出口地址可以访问192.168.2.1 0的出口地址 www (rule deny tcp source 192.168.1.1 0 destination 192.168.2.1 0 destination-port eq www)

![]()

2.进入接口,设置流量过滤

在路由器R1中进入g0/0/0接口(int g0/0/0),设置流量过滤,使192.168.1.1 0 不能去访问192.168.2.1 的tcp 80 端口(www.web 服务) (traffic-filter inbound acl 3000)

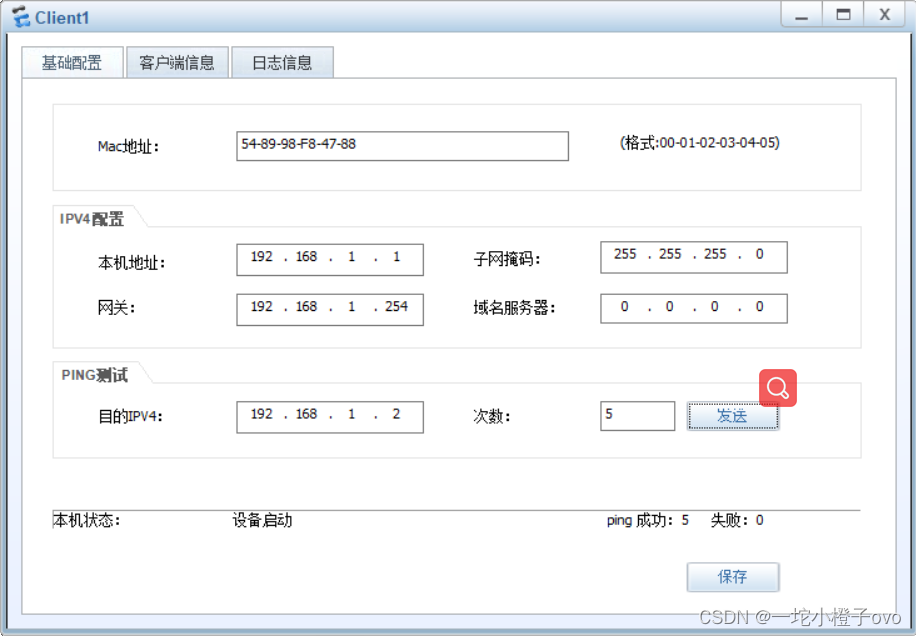

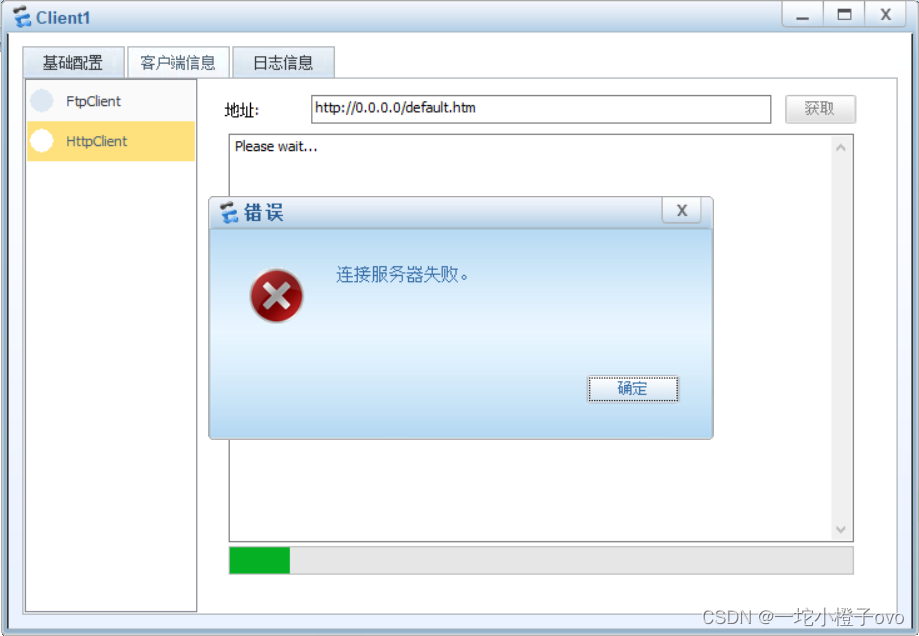

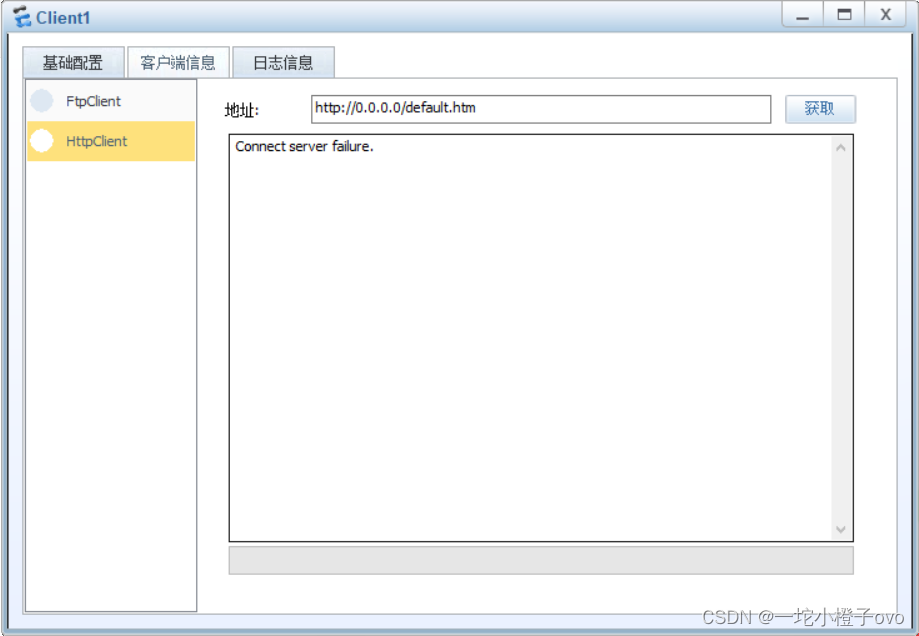

3.测试

测试客户机Client1能否访问系统端Server1

实验成功

4.总结

ACL(访问控制列表)的应用原则:

基本ACL:尽量靠近在目的点

高级ACL:尽量靠近在源的地方(可以保护带宽和其他资源)

匹配规则

1、一个接口的同一个方向,只能调用一个ACL

2、一个ACL里面可以有多个rule 规则,按照规则ID从小到大排序,从上往下依次执行

3、数据包一旦被某rule匹配,就不再继续向下匹配 4、用来做数据包访问控制时,默认隐含放过所有(华为设备)

四、NAT——Network Address Translation

引入:网络地址转换技术NAT(Network Address Translation)主要用于实现位于内部网络的主机访问外部网络的功能。当局域网内的主机需要访问外部网络时,通过NAT技术可以将其私网地址转换为公网地址,并且多个私网用户可以共用一个公网地址,这样既可保证网络互通,又节省了公网地址。

1.NAT技术实际定义

从私网到外网 将源私网地址改成源公网地址

从外网到内网 将目的公网改成目的私网地址

2.NAT分类

2.1 静态nat

一个私网地址对应一个公网地址

2.2 动态nat

会规定一个公网地址池,容量有限

2.3 NATPT NAT Sever

内网服务器对外提供服务,针对目的IP和目的端口映射

2.4 Easy-IP

使用一个公网地址可以让所有人都可以上公网

一个公网地址最多可以让65536个人上网;企业或家庭所使用的网络为私有网络,使用的是私有地址;运营商维护的网络为公共网络,使用的是公有地址。私有地址不能在公网中路由;NAT一般部署在连接内网和外网的网关设备上。

五、NAT配置实验操作

1.静态NAT

静态NAT实现了私有地址和公有地址的一对一映射;一个公网IP只会分配给唯一且固定的内网主机

实验目的:使企业内私网客户端可以访问公网地址

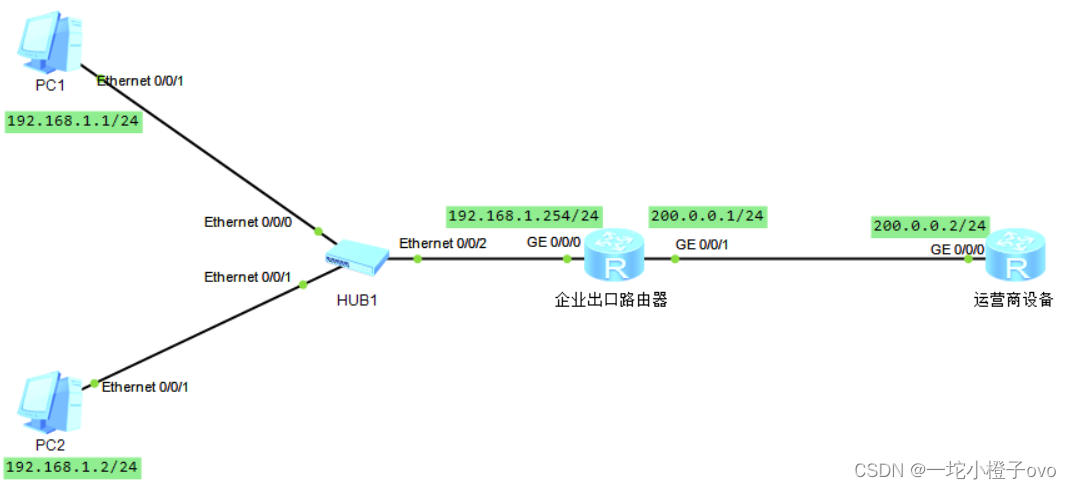

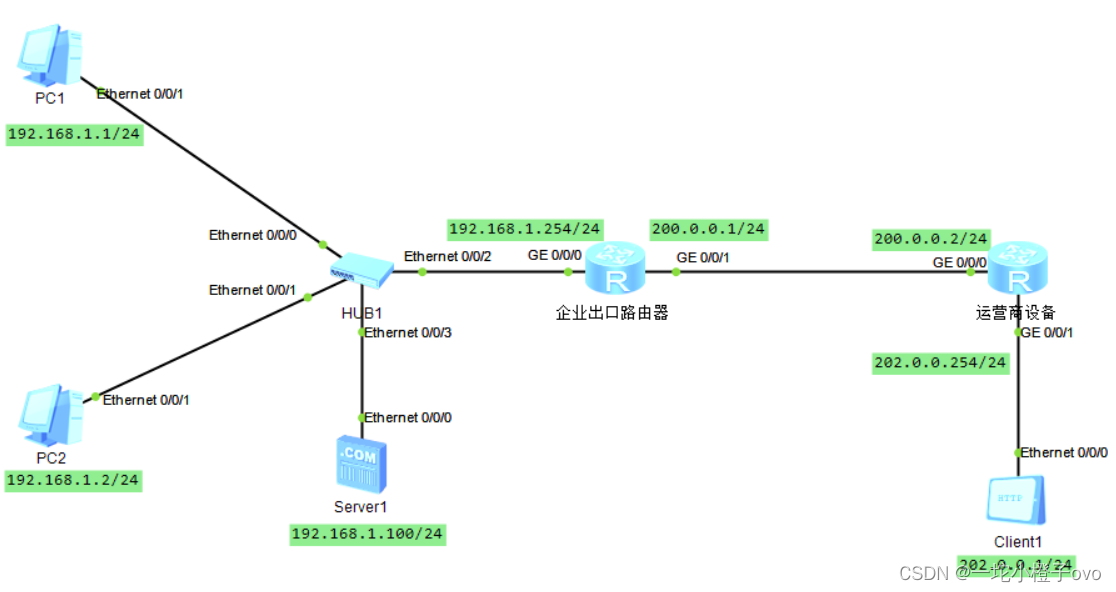

1.1搭建实验环境

搭建两台客户机PC1、PC2与HUB交换机相连,HUB1交换机与企业出口路由器相连,企业出口路由器与运营商设备相连

1.2.进入系统,修改名称

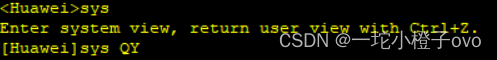

R1

sys

sys QY

R2

sys

sys ISP

1.3进入接口,配置IP地址及NAT

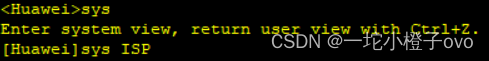

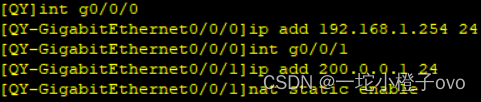

企业出口路由器(QY)

在企业出口路由器中进入g0/0/0接口(int g0/0/0),配置IP地址作为网关(ip add 192.168.1.254 24)

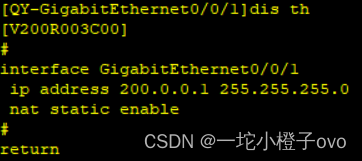

在企业出口路由器中进入g0/0/1接口(int g0/0/1),配置IP地址作为网关(ip add 200.0.0.1 24)

在g0/0/1接口,配置NAT(nat static enable)

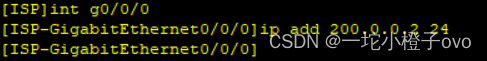

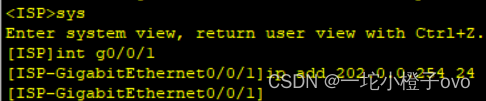

运营商设备(ISP)

在运营商设备中进入g0/0/0接口(int g0/0/0),配置IP地址作为网关(ip add 200.0.0.2 24)

1.4查看信息

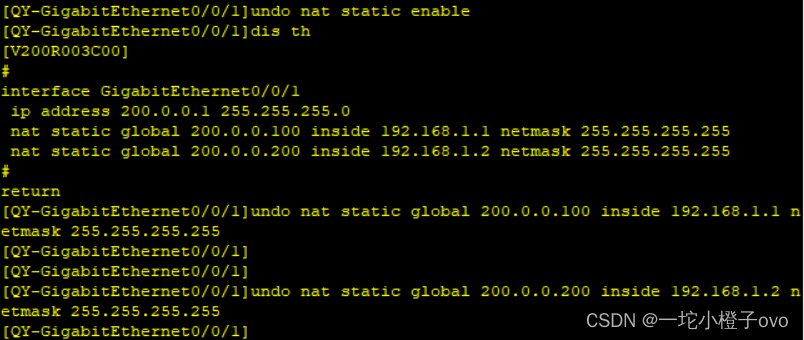

在企业出口路由器中的g0/0/1接口查看信息dis th

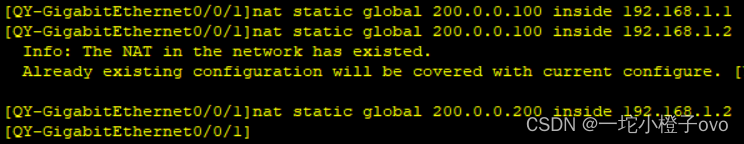

1.5配置NAT转换地址

在企业出口路由器中的g0/0/1,配置NAT转换,将通过的私网地址192.168.1.1 转为 200.0.0.100(nat static global 200.0.0.100 inside 192.168.1.1),将通过的私网地址 192.168.1.2 转为 200.0.0.200(nat static global 200.0.0.200 inside 192.168.1.2)

1.6测试

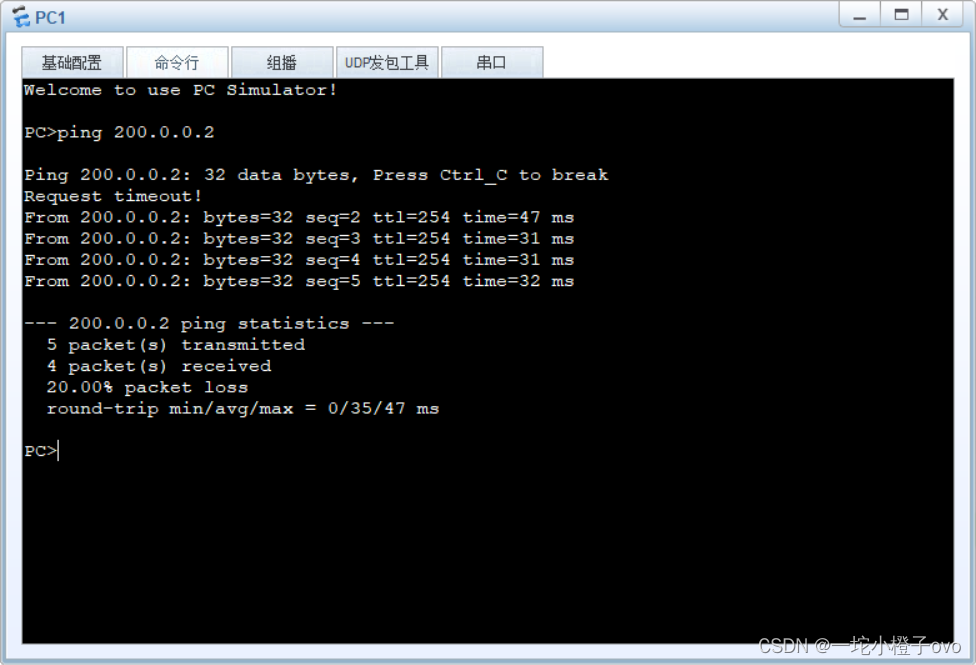

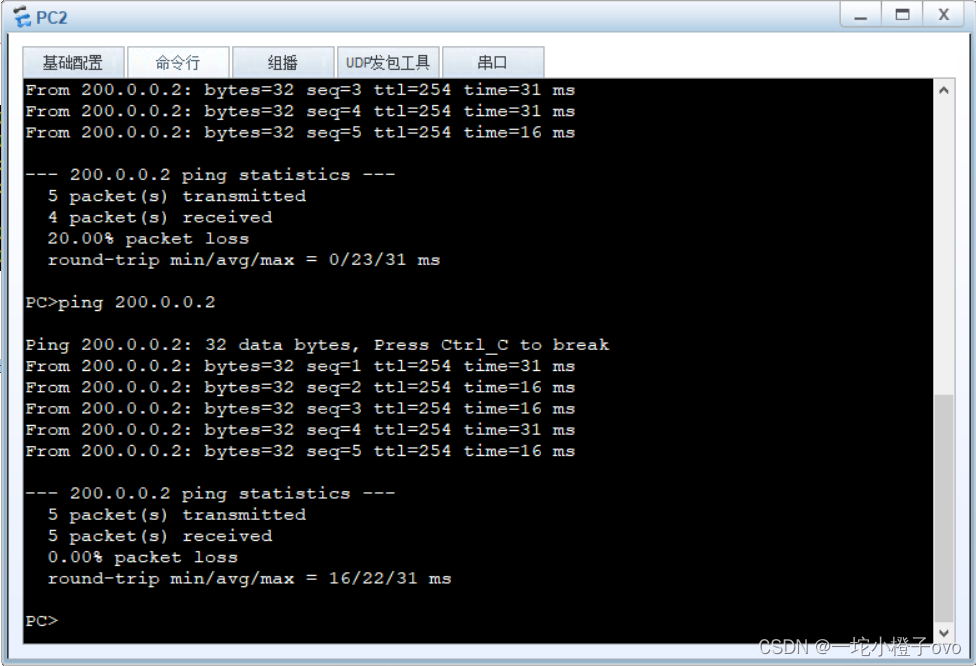

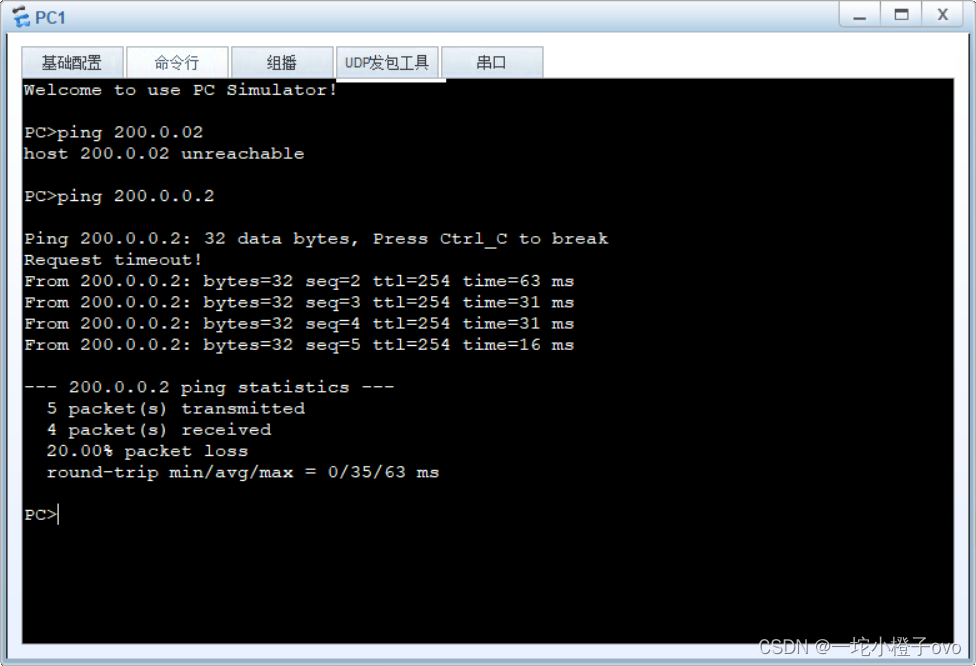

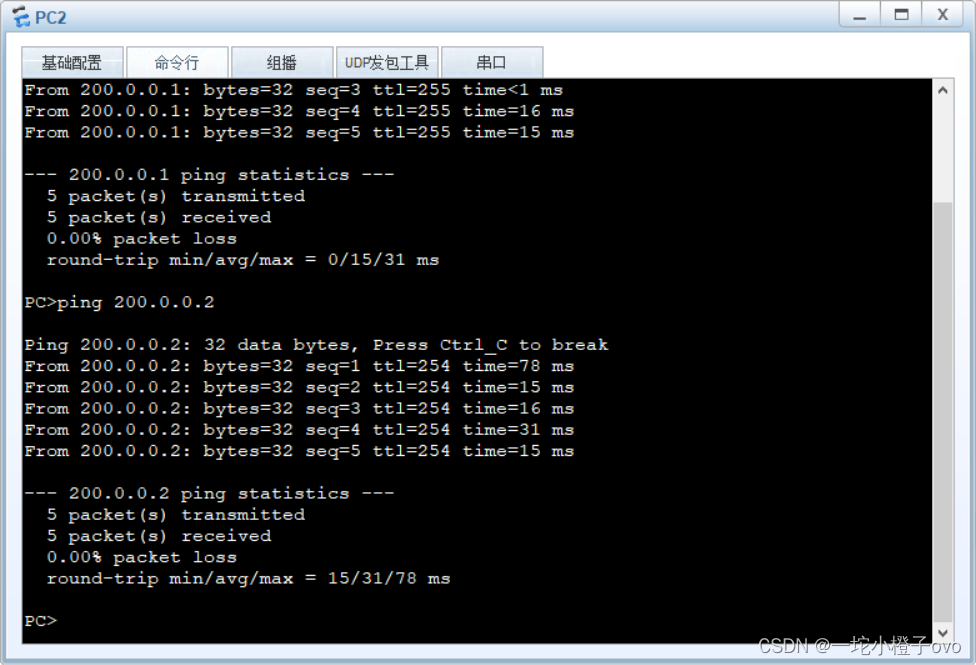

测试PC1、PC两个私网地址是否可以ping通运营商设备的公网地址

测试PC1

PC1 ping 运营商设备

PC2 ping 运营商设备

实验成功

2.动态NAT

动态NAT基于地址池来实现私有地址和公有地址的转换

实验目的:使企业内私网客户端可以访问公网地址

网络地址端口转换NAPT允许多个内部地址映射到同一个公有地址的不同端口

承接静态NAT实验,将静态NAT实验中配置好地址转换的命令取消

(undo nat static global 200.0.0.100 inside 192.168.1.1)

(undo nat static global 200.0.0.200 inside 192.168.1.2)

(undo nat static enable)

2.1建立地址池

为企业出口路由器建立地址池组1(私网可转公网范围为200.0.0.10 ~ 200.0.0.50)(nat address-group 1 200.0.0.10 200.0.0.50)

![]()

2.2设置基础ACL,并配置规则

对企业出口路由器设置基础ACL(acl 2000),配置规则私网地址192.168.1.0段192.168.1.0 “0”可变 “192.168.1” 不可变

![]()

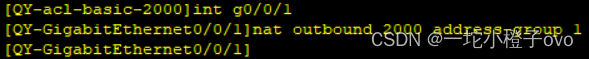

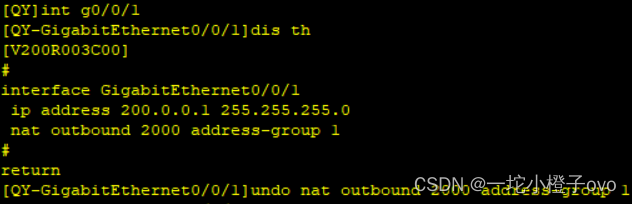

2.3进入接口,配置NAT

在企业出口路由器中进入g0/0/0接口(int g0/0/0),配置NAT放行流量应用基础ACL地址组1(nat outbound 2000 address-group 1)

2.4测试

测试PC1、PC两个私网地址是否可以ping通运营商设备的公网地址

PC1 ping 运营商设备

PC2 ping 运营商设备

实验成功

3.NATPT——端口映射

NATPT——NAT Sever 内网服务器对外提供服务,针对目的IP和目的端口映射

内网服务器的相应端口映射成路由器公网ip地址的相应端口

3.1搭建实验环境

承接动态NAT实验,新建一台服务器(内网服务器)与交换机相连,客户机Client作为家庭客户机

实验目的:家庭客户机需要访问内网服务器

3.2进入接口,配置IP地址

在运营商设备中进入g0/0/1接口(int g0/0/1),配置IP地址作为网关(ip add 202.0.0.254 24)

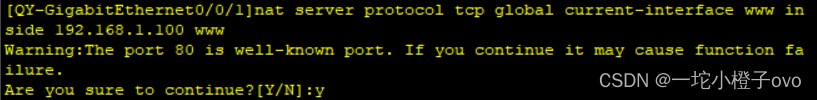

3.3进入接口配置NAT映射

在企业出口路由器中进入g0/0/1接口(int g0/0/1),删除动态NAT放行流量应用基础ACL地址组1(undo nat outbound 2000 address-group 1)配置NATPT映射(家庭客户机如果想访问服务器相当于访问企业出口路由器)(nat server protocol tcp global current-interface www inside 192.168.1.100 www)配置默认路由(ip route-static 0.0.0.0 0 200.0.0.2)

![]()

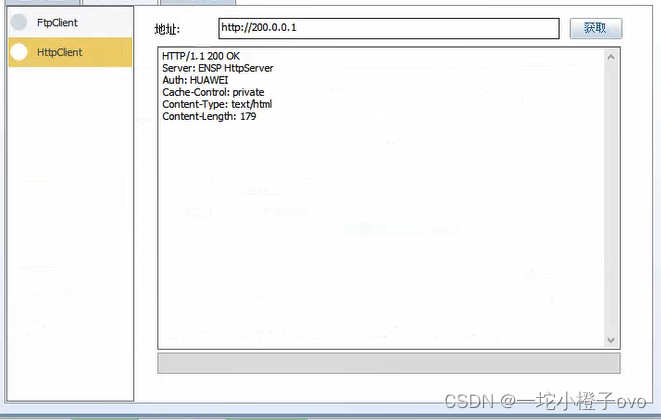

3.4测试

测试客户机Client是否可以访问企业出口路由器(也就是访问服务器)

实验成功

4.Easy IP

Easy IP允许将多个内部地址映射到网关出接口地址上的不同端口

使用一个公网地址可以让所有人都可以上公网

一个公网地址最多可以让65536个人上网

实验目的:允许内网客户机和家庭服务机互通

承接NATPT端口映射实验,继续操作

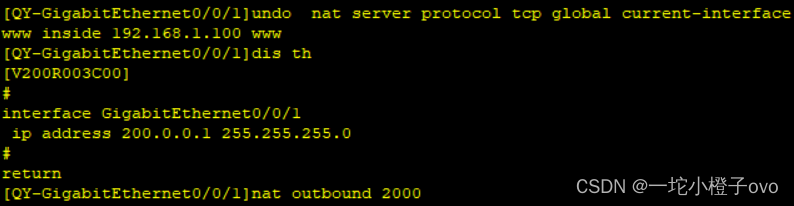

4.1删除NATPT映射,配置Easy IP

在企业出口路由器上删除NATPT映射(undo nat server protocol tcp global current-interface

www inside 192.168.1.100 www)配置Easy IP(nat outbound 2000)

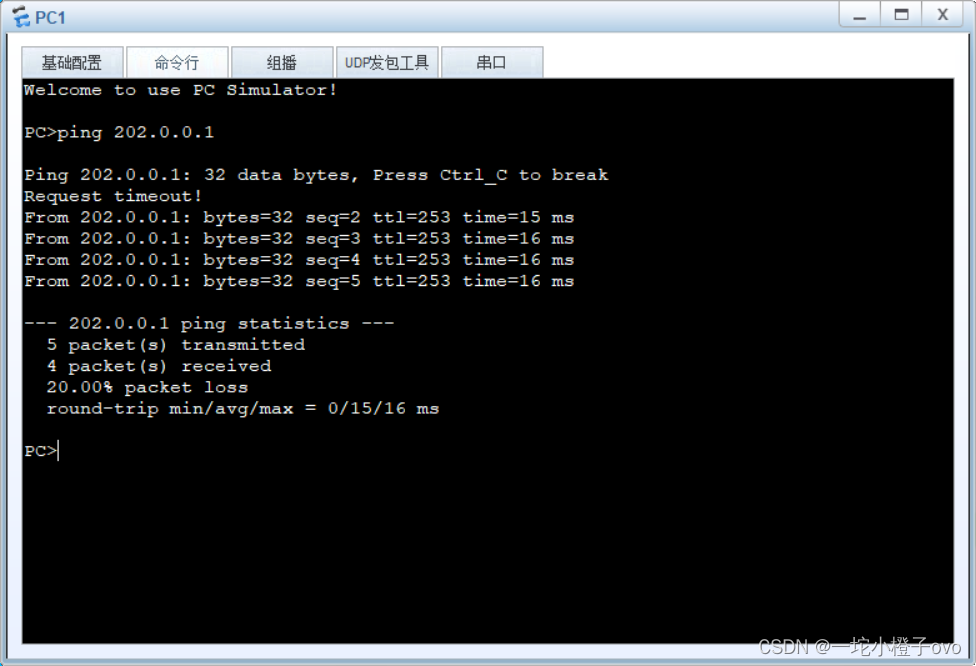

4.2测试

测试PC1是否与客户端Client互通

1437

1437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?