汪乙己一到店,所有喝酒的人便都看着他笑,有的叫道,“汪乙己,你又监控员工隐私了!”他不回答,对柜里说,“来两个fofa。”便排出三个比特币。他们又故意的高声嚷道,“你一定又在电报群里贩卖隐私了!”汪乙己睁大眼睛说,“你怎么这样凭空污人清白……”“什么清白?我前天亲眼见你在暗网白嫖beacon,被人追着骂。”汪乙己便涨红了脸,额上的青筋条条绽出,争辩道,“分享不能算嫖……开源免费的事,能要钱么?”接连便是难懂的话,什么“0day”,什么“RCE”之类,引得众人都哄笑起来:店内外充满了快活的空气。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问1:什么是WebShell?

答:Webshell是一种被黑客用来控制Web服务器的脚本或程序,它可以通过Web应用程序或其他漏洞来注入到受感染的Web服务器上,以便黑客能够以管理员权限执行任意命令。

问2:什么是反弹Shell?

答:反弹Shell(Reverse Shell)是一种网络攻击技术,它利用受感染主机和攻击者之间的网络连接,在远程计算机上执行命令并获取目标计算机的控制权。

问3:Webshell和反弹Shell的主要区别是什么?

答:Webshell和反弹Shell的主要区别在于它们的运行位置和通信方式。Webshell运行在Web服务器上,通常是通过HTTP或HTTPS协议与攻击者进行通信。而反弹Shell则在目标计算机上运行,通常使用TCP或UDP协议与攻击者进行通信。Webshell通常是被动的,只有当攻击者访问Web服务器时才会被激活。而反弹Shell则是主动的,一旦与攻击者建立连接,就可以随时进行操作。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问4:什么是僵尸网络?

答:僵尸网络(Botnet)是一种网络犯罪工具,它由大量已感染的计算机组成,这些计算机被远程控制,可以执行攻击者指定的各种恶意操作。僵尸网络通常被用于执行大规模的网络攻击,例如分布式拒绝服务攻击(DDoS攻击)、垃圾邮件发送、网络钓鱼、密码破解等。

问5:什么是后门程序?

答:后门程序(Backdoor)是一种恶意软件,通常指在计算机系统中暗藏的一种能够绕过正常的安全控制措施,允许攻击者远程访问计算机系统并获取系统权限的程序。通过安装后门程序,攻击者可以在被攻击的计算机上实施各种恶意行为,例如窃取敏感信息、传播恶意软件、控制计算机、植入其他恶意软件等。

问6:什么是木马病毒?

答:木马病毒(Trojan)是一种恶意软件,通常指伪装成合法程序或文件,但实际上包含了攻击者的恶意代码,可以在计算机系统中执行各种恶意操作。与其他病毒不同,木马病毒通常不会自我复制和传播,而是需要攻击者以某种方式将其安装在受害计算机上。

问7:如何防范木马病毒的攻击?

答:用户需要保持良好的安全习惯和意识,不要轻信不明来源的软件或文件,尤其是可执行文件和脚本文件。同时,用户还需要安装并及时更新杀毒软件和防火墙,以便及时发现和清除木马病毒。组织还需要加强网络安全管理和员工安全意识教育,以减少木马病毒对计算机系统和数据的危害。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问8:电脑中毒后会有哪些明显的异常?

答:当电脑感染病毒后,可能会出现以下异常:

1、电脑运行变慢:病毒可能会占用系统资源,导致电脑运行变慢或出现卡顿现象。

2、频繁崩溃或死机:病毒可能会破坏系统文件或程序,导致电脑频繁崩溃或死机。

3、桌面背景或浏览器主页被篡改:病毒可能会修改电脑的桌面背景或浏览器主页,强制用户访问恶意网站。

4、弹窗广告:病毒可能会在电脑上弹出各种广告窗口,影响用户的正常使用。

5、文件损坏或丢失:病毒可能会删除或篡改用户的文件,导致数据丢失或损坏。

6、电脑异常行为:病毒可能会修改电脑的系统设置或添加未知的程序,导致电脑出现异常行为,如自动启动或关闭。

7、网络异常:病毒可能会在用户的电脑上安装恶意程序或木马,以便攻击者远程控制电脑或窃取用户的敏感信息,导致网络异常。

问9:手机中毒后会有哪些明显的异常?

答:当手机感染病毒后,可能会出现以下异常:

1、电量消耗加快:病毒可能会在后台不断运行,占用大量的CPU和内存资源,导致电量消耗加快。

2、手机发热:病毒可能会在后台不断运行,占用大量的CPU和内存资源,导致手机发热。

3、流量异常:病毒可能会在手机上执行网络攻击行为,导致手机的流量异常增加。

4、手机运行变慢:病毒可能会占用系统资源,导致手机运行变慢或出现卡顿现象。

5、应用异常:病毒可能会操纵或破坏手机上的应用程序,导致应用异常崩溃或无法启动。

6、信息泄露:病毒可能会窃取手机中的敏感信息,例如短信、通讯录、账户密码等,导致个人信息泄露。

7、广告弹窗:病毒可能会在手机上弹出各种广告窗口,影响用户的正常使用。

问10:什么是网络蜜罐?

答:蜜罐(Honeypot)是一种安全技术,它通过部署虚假的网络服务或系统来吸引攻击者,使攻击者将注意力和攻击行为集中在蜜罐上,从而达到监控、识别和追踪攻击者的目的。

问11:什么是蠕虫?

答:蠕虫(worm)是一种自我复制的恶意软件,它能够利用计算机网络的漏洞和弱点,自动扫描、感染其他计算机,从而形成一个庞大的网络攻击系统。蠕虫通常不需要任何人工干预,它们能够在网络中自主传播,大规模感染和攻击目标。

问12:什么是计算机病毒?

答:计算机病毒(computer virus)是一种恶意软件,它能够自我复制并感染计算机上的程序、文件或系统,从而影响计算机的正常运行。病毒通常通过植入病毒代码来感染目标程序或文件,然后在程序或文件被执行时自我复制和传播。

问13:什么是网页挂马?

答:网页挂马(web page hijacking)指的是黑客通过各种手段将恶意代码嵌入到正常的网页中,使得用户在访问这些网页时被自动重定向到恶意网站或者下载并运行恶意软件。网页挂马是一种常见的网络攻击方式,通常会利用一些常见的漏洞,例如:未经认证的文件上传、SQL注入、跨站脚本攻击(XSS)等等。

问14:什么是垃圾邮件?

答:垃圾邮件(spam)是指那些未经用户同意、没有实际意义或不良目的的电子邮件。垃圾邮件通常用来传播广告、欺诈信息、恶意软件等等,会对用户的网络安全和个人隐私造成严重威胁,同时也会给网络资源和邮件服务器造成不必要的负担和压力。

问15:什么是域名劫持?

答:域名劫持指的是恶意攻击者通过各种手段篡改了 DNS 解析的结果,使得用户在访问某个域名时,被导向到了恶意网站,从而达到窃取用户账号密码、敏感信息或者诱导用户下载恶意软件等攻击目的的行为。域名劫持通常是通过篡改 DNS 服务器配置或者本地 hosts 文件实现的。劫持者还可能利用伪造证书、DNS 缓存污染等手段,进一步提高攻击成功率。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问16:什么是CVE?

答:CVE 的全称是“Common Vulnerabilities and Exposures”,即“公共漏洞和曝光”。它是一个标准的漏洞编号和公开漏洞的识别系统,为全球各大厂商、组织和研究人员提供了一个公共的漏洞信息库。

问17:什么是EPP?

答:EPP代表终端保护平台(Endpoint Protection Platform),它是一种安全技术,用于保护企业终端设备免受各种网络攻击和威胁。

问18:什么是CISP认证?

答:CISP(中国信息安全测评认证中心)是中国信息安全行业的权威认证机构之一,成立于2002年。CISP主要提供信息系统安全测评、安全评估、风险评估、安全管理体系认证等服务,目前CISP认证已经成为企业选择安全服务提供商时的重要参考指标。

问19:什么是CISP-PTE认证?

答:CISP-PTE认证是CISP(中国信息安全测评认证中心)颁发的一种信息安全专业技能认证。PTE的全称是Professional Technology Expert,即专业技术专家。CISP-PTE认证主要是针对从事信息安全技术工作的人员进行考核,证明其在信息安全技术领域的专业技能和实际操作能力。

问20:什么是CISSP认证?

答:CISSP(Certified Information Systems Security Professional)认证是由国际信息系统安全认证联盟((ISC)²)颁发的一种信息安全领域的顶级认证。该认证是针对信息安全领域的专业人员,要求考生具备广泛的知识和技能,包括安全管理、安全架构、安全工程、安全运营等多个方面,被认为是信息安全领域的“黄金证书”。

问21:什么是CEH认证?

答:CEH(Certified Ethical Hacker)认证是一种专业的安全认证,旨在证明持证者具备黑客攻击和防御的知识和技能。CEH认证的主要内容包括黑客攻击方法和技术、漏洞评估和利用、网络安全防御、密码学和安全管理等。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问22:什么是Security+认证?

答:Security+认证是由CompTIA组织提供的一种证明安全专业人员具备基本安全原则和实践知识的认证。该认证主要考察持证者在网络安全、应用安全、设备安全、密码学和安全管理等方面的知识和技能。

问22:什么是CISM认证?

答:CISM(Certified Information Security Manager)认证是一种国际上广泛认可的信息安全管理专业认证,旨在证明持证者在信息安全管理领域具备必要的知识和技能,包括信息安全战略制定、风险管理、安全意识培训、安全合规性等方面。

问23:什么是GSEC认证?

答:GSEC(GIAC Security Essentials Certification)认证是由全球信息保障认证(GIAC)机构颁发的一种信息安全领域的专业认证。该认证涵盖了网络安全、系统安全、应用安全、数据安全等多个方面的知识,认证内容包括安全概念、攻击技术、加密算法、网络协议、安全管理等。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问24:什么是OSCP认证?

答:OSCP(Offensive Security Certified Professional)认证是由Offensive Security机构颁发的一种信息安全领域的专业认证。该认证是针对网络渗透测试领域的专业人员,要求考生能够在一个模拟网络环境中,对指定的目标系统进行渗透测试,找到系统中的漏洞并进行攻击,最终获取系统权限。

问25:什么是OWASP Top 10?

答:OWASP Top 10是由Open Web Application Security Project(OWASP)组织发布的十种最常见的Web应用程序安全风险清单,它是Web应用程序安全的重要参考指南之一。

问26:什么是WAF?

答:WAF代表Web应用程序防火墙,是一种用于保护Web应用程序的安全设备。WAF可以在Web应用程序和客户端之间拦截和检测网络流量,以防止各种攻击,例如SQL注入、跨站点脚本攻击(XSS)和跨站点请求伪造(CSRF)等。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问27:什么是IPS?

答:IPS代表入侵防御系统(Intrusion Prevention System),它是一种网络安全设备,用于检测和防止网络攻击,包括恶意软件、漏洞利用和其他入侵行为。

问28:什么是IDS?

答:IDS代表入侵检测系统(Intrusion Detection System),它是一种网络安全设备,用于检测网络流量中的入侵行为和异常活动。

问29:什么是EDR?

答:EDR代表终端检测与响应(Endpoint Detection and Response),它是一种安全技术,用于检测和响应终端设备上的安全事件和威胁。

问30:什么是CWPP?

答:CWPP代表云原生Web应用程序防护(Cloud Native Web Application Protection),它是一种云安全技术,用于保护云原生Web应用程序免受各种网络攻击和威胁。

问31:什么是0day漏洞?

0day,也称为“零日漏洞”(Zero Day Vulnerability),是指软件或系统中存在的未公开的漏洞,攻击者可以利用这些漏洞进行攻击,而开发者和用户都不知道这些漏洞的存在。

问32:什么是nday漏洞?

答:"n-day"漏洞是指已知存在的但未被修复的漏洞,其中“n”表示漏洞公开的时间(通常以天为单位)。

问33:什么是反序列化攻击?

答:反序列化攻击(Deserialization Attack)是一种利用应用程序中的反序列化漏洞实现攻击的技术。当应用程序接收到来自外部的序列化数据(如 JSON、XML 等)时,它会将这些数据反序列化成对象或数据结构,然后进行后续的操作。而攻击者可以通过构造恶意的序列化数据来触发反序列化漏洞,从而导致应用程序受到攻击。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问34:反序列化攻击有什么威胁?

答:1、代码执行攻击:攻击者可以构造恶意的序列化数据,使得应用程序在反序列化时执行恶意代码,从而实现远程代码执行攻击。

2、身份验证绕过攻击:攻击者可以通过构造恶意的序列化数据,绕过身份验证,从而实现越权访问攻击。

3、敏感信息泄漏攻击:攻击者可以通过构造恶意的序列化数据,将应用程序中的敏感信息序列化并发送到攻击者的服务器,从而实现敏感信息泄漏攻击。

问35:防止反序列化攻击,可以采取什么措施?

答:1、对输入数据进行验证:对从外部输入的序列化数据进行严格的验证,例如检查数据格式、数据长度等。

2、序列化和反序列化数据进行限制:限制序列化和反序列化的数据范围和类型,例如只允许序列化和反序列化特定类型的数据。

3、序列化和反序列化数据进行安全配置:通过安全配置来限制反序列化漏洞的利用,例如使用安全的序列化库、禁止使用不安全的序列化库、关闭危险的反序列化特性等。

4、更新和修补:及时更新和修补应用程序中的漏洞,以确保应用程序的安全性。

问36:什么是零信任?

答:零信任(Zero Trust)是一种新兴的安全架构和理念,旨在打破传统网络安全防御的“信任边界”,并采用更加精细的、基于策略的安全控制方法,以提高企业网络的安全性。传统的安全模型通常将企业内部网络划分为“信任区域”和“不信任区域”,并基于这种边界模型来进行安全控制。然而,随着云计算、移动设备和IoT等技术的兴起,企业内部网络边界变得越来越模糊,传统的边界模型也越来越难以保证网络安全。相比之下,零信任模型则采用了一种基于策略的、精细化的安全控制方法,不再信任任何一个用户或设备,并将网络访问的控制点移动到了更细粒度的层面。在零信任模型中,每个用户、设备和应用程序都必须进行身份验证和授权,访问权限也将根据用户和设备的上下文信息(如位置、设备类型、应用程序访问权限等)进行动态调整。

问37:什么是XDR?

答:XDR是“扩展检测和响应”(Extended Detection and Response)的缩写,是一种新兴的安全解决方案,旨在为企业提供更全面、智能化的安全防御能力。传统的安全解决方案主要集中在单一的安全层面,例如网络、终端、云等,这些层面的解决方案通常是独立的,缺乏协同和集成能力。而XDR解决方案通过整合来自不同层面的数据和安全事件信息,提供全面的安全威胁感知和响应能力。

问38:什么是网络安全?

答:网络安全是指对计算机网络系统中的信息和资源进行保护,防止未经授权的访问、使用、修改、破坏、泄露等行为。

问39:为什么需要网络安全?

答:网络安全是保障信息安全的重要手段,可以保护个人隐私、商业机密、国家安全等重要信息不被恶意攻击者窃取或破坏。

问40:常见的网络安全威胁有哪些?

答:常见的网络安全威胁包括病毒、木马、蠕虫、恶意软件、钓鱼、网络钓鱼、拒绝服务攻击、黑客攻击等。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问41:如何保护自己的计算机网络安全?

答:保护计算机网络安全需要采取多种措施,如使用防病毒软件、防火墙、定期更新系统和应用程序、使用强密码等。

问42:如何保护自己的移动设备安全?

答:保护移动设备安全需要采取多种措施,如设置密码、使用加密通信、下载应用程序时注意来源、定期更新系统和应用程序等。

问43:如何保护自己的个人隐私?

答:保护个人隐私需要采取多种措施,如设置隐私选项、不泄露个人信息、使用加密通信等。

问44:什么是黑客?黑客攻击有哪些类型?

答:黑客是指具有计算机技术能力并试图入侵计算机系统或网络的人。黑客攻击有多种类型,包括但不限于:网络钓鱼、恶意软件、拒绝服务攻击、SQL注入攻击、跨站脚本攻击等。

问45:渗透测试的定义是什么?

答:渗透测试是一种安全测试方法,旨在模拟黑客攻击,以发现系统中存在的安全漏洞。

问46:渗透测试的目的是什么?

答:渗透测试的目的是发现系统中的安全漏洞,以便组织可以采取措施来修复这些漏洞,从而提高系统的安全性。

问47:渗透测试的类型有哪些?

答:渗透测试的类型包括网络渗透测试、应用程序渗透测试、物理安全渗透测试、社交工程渗透测试等。

问48:渗透测试的流程是什么?

答:渗透测试的流程包括情报收集、漏洞扫描、漏洞利用、维持访问、清理痕迹等步骤。

问49:渗透测试中常用的工具有哪些?

答:渗透测试中常用的工具包括Nmap、Metasploit、Burp Suite、Wireshark等。

问50:什么是漏洞扫描?

答:漏洞扫描是一种自动化工具,用于检测系统中存在的已知漏洞。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问51:什么是漏洞利用?

答:漏洞利用是指利用系统中已知的漏洞来获取未经授权的访问权限。

问52:什么是黑客社交工程?

答:黑客社交工程是一种攻击技术,旨在通过欺骗、误导或诱骗人员来获取未经授权的访问权限。

问53:什么是SQL注入攻击?如何防止它?

答:SQL注入攻击是一种攻击方式,通过向应用程序输入恶意的SQL语句来获取或修改数据库中的数据。防止SQL注入攻击的最佳方法是使用参数化查询或存储过程。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问54:什么是跨站点脚本攻击(XSS)?如何防止它?

答:跨站点脚本攻击是一种攻击方式,攻击者利用应用程序中的漏洞,将恶意脚本注入到网页中,从而获取用户的敏感信息。防止XSS攻击的最佳方法是对输入进行过滤和验证,以确保不允许任何未经授权的脚本注入。

问55:什么是跨站点请求伪造(CSRF)攻击?如何防止它?

答:跨站点请求伪造攻击是一种攻击方式,攻击者利用用户已经登录的会话,向应用程序发送恶意请求。防止CSRF攻击的最佳方法是使用令牌验证来确保请求来源于预期的用户。

问56:什么是JSON注入攻击?如何防止它?

答:JSON注入攻击是一种攻击方式,攻击者通过注入恶意JSON数据来获取敏感信息或执行恶意操作。防止JSON注入攻击的最佳方法是对JSON数据进行过滤和转义,以及使用安全的编程语言和库。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问57:什么是DOM XSS攻击?如何防止它?

答:DOM XSS攻击是一种攻击方式,攻击者通过修改DOM元素来执行恶意操作。防止DOM XSS攻击的最佳方法是使用安全的编程语言和库,并对用户输入进行过滤和转义。

问58:什么是点击劫持攻击?如何防止它?

答:点击劫持攻击是一种攻击方式,通过将恶意网页放在目标网站的上层,欺骗用户点击了看似无害的按钮或链接,实际上是触发了恶意操作。防止点击劫持攻击的最佳方法是使用X-Frame-Options标头来防止网页被嵌入到其他网页中。

问59:什么是文件包含攻击?如何防止它?

答:文件包含攻击是一种攻击方式,攻击者通过应用程序中的漏洞,将恶意代码注入到应用程序中,从而执行恶意操作。防止文件包含攻击的最佳方法是确保不允许用户控制的输入作为文件名或路径传递给应用程序。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问60:什么是命令注入攻击?如何防止它?

答:命令注入攻击是一种攻击方式,攻击者通过应用程序中的漏洞,将恶意命令注入到系统中,从而获取敏感信息或执行恶意操作。防止命令注入攻击的最佳方法是使用参数化命令或使用安全的API。

问61:什么是会话劫持攻击?如何防止它?

答:会话劫持攻击是一种攻击方式,攻击者通过窃取用户的会话ID,来获取用户的敏感信息或执行恶意操作。防止会话劫持攻击的最佳方法是使用HTTPS协议来加密通信,并使用安全的会话管理方法。

问62:什么是端口扫描?如何检测它?

答:端口扫描是一种攻击方式,攻击者通过扫描目标系统的端口,来确定哪些服务正在运行。检测端口扫描的最佳方法是使用入侵检测系统(IDS)或入侵防御系统(IPS)。

问63:什么是缓冲区溢出攻击?如何防止它?

答:缓冲区溢出攻击是一种攻击方式,攻击者通过向应用程序输入超过缓冲区容量的数据,来覆盖内存中的其他数据或执行恶意代码。防止缓冲区溢出攻击的最佳方法是使用安全的编程语言或库,并确保输入数据被正确验证和限制。

问64:什么是网络钓鱼?如何防止它?

答:网络钓鱼是一种攻击方式,攻击者通过伪造合法网站或电子邮件,欺骗用户输入敏感信息,从而获取用户的账号和密码。防止网络钓鱼的最佳方法是通过教育用户如何识别和避免网络钓鱼攻击。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问65:什么是逆向工程?如何防止它?

答:逆向工程是一种攻击方式,攻击者通过分析应用程序的代码和结构,来获取敏感信息或执行恶意操作。防止逆向工程的最佳方法是使用加密和混淆技术来保护代码和数据。

问66:什么是DDoS攻击?如何防止它?

答:DDoS攻击是一种攻击方式,攻击者通过向目标系统发送大量的流量,来使系统无法正常工作。防止DDoS攻击的最佳方法是使用防火墙、负载均衡器和CDN等技术来分散流量。

问67:什么是密码破解攻击?如何防止它?

答:密码破解攻击是一种攻击方式,攻击者通过尝试不同的密码组合,来获取用户的账号和密码。防止密码破解攻击的最佳方法是使用强密码策略、多因素身份验证和限制登录尝试次数等措施。

问68:什么是端点安全?如何保护端点安全?

答:端点安全是指保护终端设备上的数据和应用程序免受攻击的能力。保护端点安全的最佳方法是使用安全的操作系统、应用程序和防病毒软件,并进行定期更新和维护。

问69:什么是身份验证和授权?如何保护身份验证和授权?

答:身份验证是确认用户身份的过程,授权是确定用户可以访问哪些资源的过程。保护身份验证和授权的最佳方法是使用安全的身份验证和授权方法,并进行定期更新和维护。

问70:什么是安全漏洞评估?如何进行安全漏洞评估?

答:安全漏洞评估是一种评估系统中存在的安全漏洞和脆弱性的过程。进行安全漏洞评估的最佳方法是使用安全工具和技术,如漏洞扫描、渗透测试和代码审查等。

问71:什么是网络钓鱼?如何避免成为网络钓鱼的受害者?

答:网络钓鱼是一种欺骗手段,通过伪装成合法的机构或个人来获取用户的敏感信息。避免成为网络钓鱼的受害者,应该警惕不明来源的电子邮件或链接,并确保在访问任何网站或输入任何敏感信息之前,先验证其真实性。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问72:如何保护自己的密码免受黑客攻击?

答:保护密码的最佳方法是使用强密码,并定期更改密码。此外,使用密码管理器可以帮助您管理和保护您的密码。

问73:什么是DDoS攻击?如何防止DDoS攻击?

答:DDoS攻击是一种通过向目标网络发送大量流量来使其瘫痪的攻击。防止DDoS攻击的方法包括使用防火墙、负载均衡器和DDoS防护服务等。

问74:什么是恶意软件?如何避免感染恶意软件?

答:恶意软件是一种恶意程序,旨在损害计算机系统或窃取敏感信息。避免感染恶意软件的最佳方法是使用安全的防病毒软件,并避免下载来自不可信来源的文件或程序。

问75:什么是网络漏洞?如何修补网络漏洞?

答:网络漏洞是指计算机系统中存在的安全漏洞,黑客可以利用这些漏洞入侵系统。修补网络漏洞的方法包括定期更新软件和操作系统、使用防火墙和入侵检测系统等。

问76:什么是加密?为什么加密对网络安全很重要?

答:加密是一种将数据转换为无法理解的形式的技术,以保护数据的机密性和完整性。加密对网络安全很重要,因为它可以防止黑客窃取敏感信息或篡改数据。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问77:什么是网络安全政策?为什么制定网络安全政策很重要?

答:网络安全政策是一组规则和措施,旨在保护计算机系统和数据免受黑客攻击和其他安全威胁。制定网络安全政策很重要,因为它可以帮助组织识别和管理风险,并确保员工了解和遵守最佳实践。

问78:什么是黑客?如何保护自己免受黑客攻击?

答:黑客是一种通过非法手段入侵计算机系统的人。保护自己免受黑客攻击的方法包括使用强密码、定期更新软件和操作系统、使用防病毒软件和防火墙等。

问79:什么是多重身份验证?为什么多重身份验证对网络安全很重要?

答:多重身份验证是一种需要用户提供两个或多个身份验证因素才能访问系统或应用程序的技术。多重身份验证对网络安全很重要,因为它可以防止黑客通过窃取单一身份验证因素来入侵系统。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问80:什么是网络安全审计?为什么进行网络安全审计很重要?

答:网络安全审计是一种评估计算机系统和网络安全的过程。进行网络安全审计很重要,因为它可以帮助组织发现和修复安全漏洞,并确保符合法规和最佳实践。

问81:什么是网络安全培训?为什么进行网络安全培训很重要?

答:网络安全培训是一种教育员工如何保护计算机系统和数据免受黑客攻击和其他安全威胁的过程。进行网络安全培训很重要,因为它可以帮助员工识别和管理风险,并确保他们了解和遵守最佳实践。

问82:什么是防火墙?为什么防火墙对网络安全很重要?

答:防火墙是一种网络安全设备,可以监控和控制网络流量。防火墙对网络安全很重要,因为它可以阻止未经授权的访问和恶意流量进入网络。

问83:什么是安全漏洞扫描?为什么进行安全漏洞扫描很重要?

答:安全漏洞扫描是一种评估计算机系统和网络安全的过程,可以发现潜在的安全漏洞。进行安全漏洞扫描很重要,因为它可以帮助组织识别和修复安全漏洞,从而减少黑客攻击的风险。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问84:什么是入侵检测系统?为什么入侵检测系统对网络安全很重要?

答:入侵检测系统是一种网络安全设备,可以监控网络流量并检测潜在的入侵行为。入侵检测系统对网络安全很重要,因为它可以帮助组织及时发现和应对入侵行为。

问85:什么是数据备份?为什么数据备份对网络安全很重要?

答:数据备份是一种将数据复制到另一个位置以保护数据免受损坏或丢失的过程。数据备份对网络安全很重要,因为它可以确保在发生安全事件或灾难时,组织可以恢复数据并继续运营。

问86:什么是网络安全威胁情报?为什么网络安全威胁情报对网络安全很重要?

答:网络安全威胁情报是指有关潜在网络安全威胁的信息,包括黑客活动、恶意软件和漏洞等。网络安全威胁情报对网络安全很重要,因为它可以帮助组织及时了解和应对潜在的安全威胁,有效地减少安全事件的风险。

问87:渗透测试中的常见工具Wireshark有什么作用?

答:Wireshark是一种网络协议分析工具,可用于捕获和分析网络数据包,以发现网络中的安全问题。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问88:渗透测试中的常见工具Nessus有什么作用?

答:Nessus是一种漏洞扫描工具,可用于发现系统中存在的已知漏洞,并提供修复建议。

问89:渗透测试中的常见工具Aircrack-ng有什么作用?

答:Aircrack-ng是一种无线网络安全工具,可用于破解无线网络的加密密码。

问90:渗透测试中的常见工具John the Ripper有什么作用?

答:John the Ripper是一种密码破解工具,可用于破解加密的密码文件。

问91:什么是漏洞评估?

答:漏洞评估是一种安全测试方法,旨在评估系统中存在的安全漏洞的风险和影响。

问92:渗透测试中的常见技术有哪些?

答:渗透测试中的常见技术包括端口扫描、漏洞扫描、漏洞利用、社交工程、无线网络攻击等。

问93:什么是渗透测试报告?

答:渗透测试报告是一份详细的文档,描述了渗透测试的结果和发现的漏洞,并提供了修复建议。

问94:渗透测试报告中应包含哪些内容?

答:渗透测试报告中应包含漏洞的描述、风险评估、漏洞利用的步骤、修复建议等内容。

问95:什么是漏洞利用框架?

答:漏洞利用框架是一种工具,可用于自动化执行漏洞利用过程,以获取未经授权的访问权限。

问96:渗透测试中的常见漏洞利用框架有哪些?

答:渗透测试中的常见漏洞利用框架包括Metasploit、Canvas、Core Impact等。

问97:什么是反向Shell?

答:反向Shell是一种网络连接,允许攻击者通过目标系统与自己的计算机进行交互,以获取未经授权的访问权限。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

问98:渗透测试中的常见反向Shell有哪些?

答:渗透测试中的常见反向Shell包括Netcat、Meterpreter等。

问99:什么是漏洞管理?

答:漏洞管理是一种安全管理方法,旨在跟踪和管理系统中存在的安全漏洞,并提供修复建议。

问100:渗透测试中的常见漏洞管理工具有哪些?

答:渗透测试中的常见漏洞管理工具包括Nessus、OpenVAS、QualysGuard等。

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

题外话

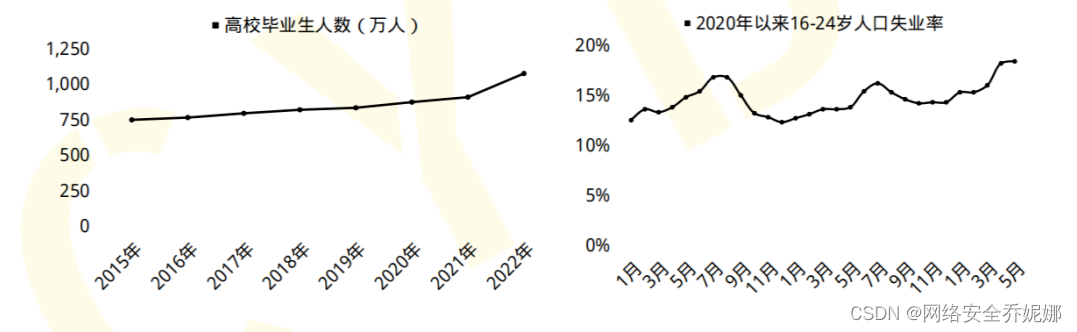

初入计算机行业的人或者大学计算机相关专业毕业生,很多因缺少实战经验,就业处处碰壁。下面我们来看两组数据:

2023届全国高校毕业生预计达到1158万人,就业形势严峻;

国家网络安全宣传周公布的数据显示,到2027年我国网络安全人员缺口将达327万。

一方面是每年应届毕业生就业形势严峻,一方面是网络安全人才百万缺口。

6月9日,麦可思研究2023年版就业蓝皮书(包括《2023年中国本科生就业报告》《2023年中国高职生就业报告》)正式发布。

2022届大学毕业生月收入较高的前10个专业

本科计算机类、高职自动化类专业月收入较高。2022届本科计算机类、高职自动化类专业月收入分别为6863元、5339元。其中,本科计算机类专业起薪与2021届基本持平,高职自动化类月收入增长明显,2022届反超铁道运输类专业(5295元)排在第一位。

具体看专业,2022届本科月收入较高的专业是信息安全(7579元)。对比2018届,电子科学与技术、自动化等与人工智能相关的本科专业表现不俗,较五年前起薪涨幅均达到了19%。数据科学与大数据技术虽是近年新增专业但表现亮眼,已跻身2022届本科毕业生毕业半年后月收入较高专业前三。五年前唯一进入本科高薪榜前10的人文社科类专业——法语已退出前10之列。

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

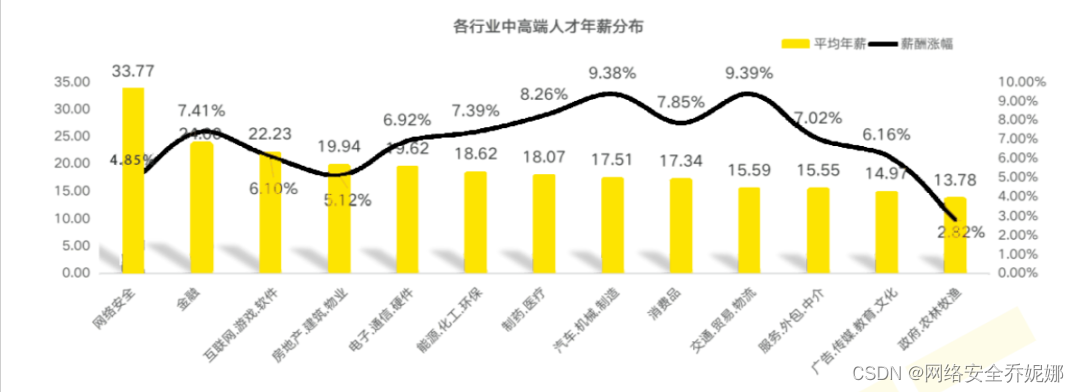

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万!

2、人才缺口大,就业机会多

2019年9月18日《中华人民共和国中央人民政府》官方网站发表:我国网络空间安全人才 需求140万人,而全国各大学校每年培养的人员不到1.5W人。猎聘网《2021年上半年网络安全报告》预测2027年网安人才需求300W,现在从事网络安全行业的从业人员只有10W人。

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的核心网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种程度来讲,在网络安全领域,跟医生职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

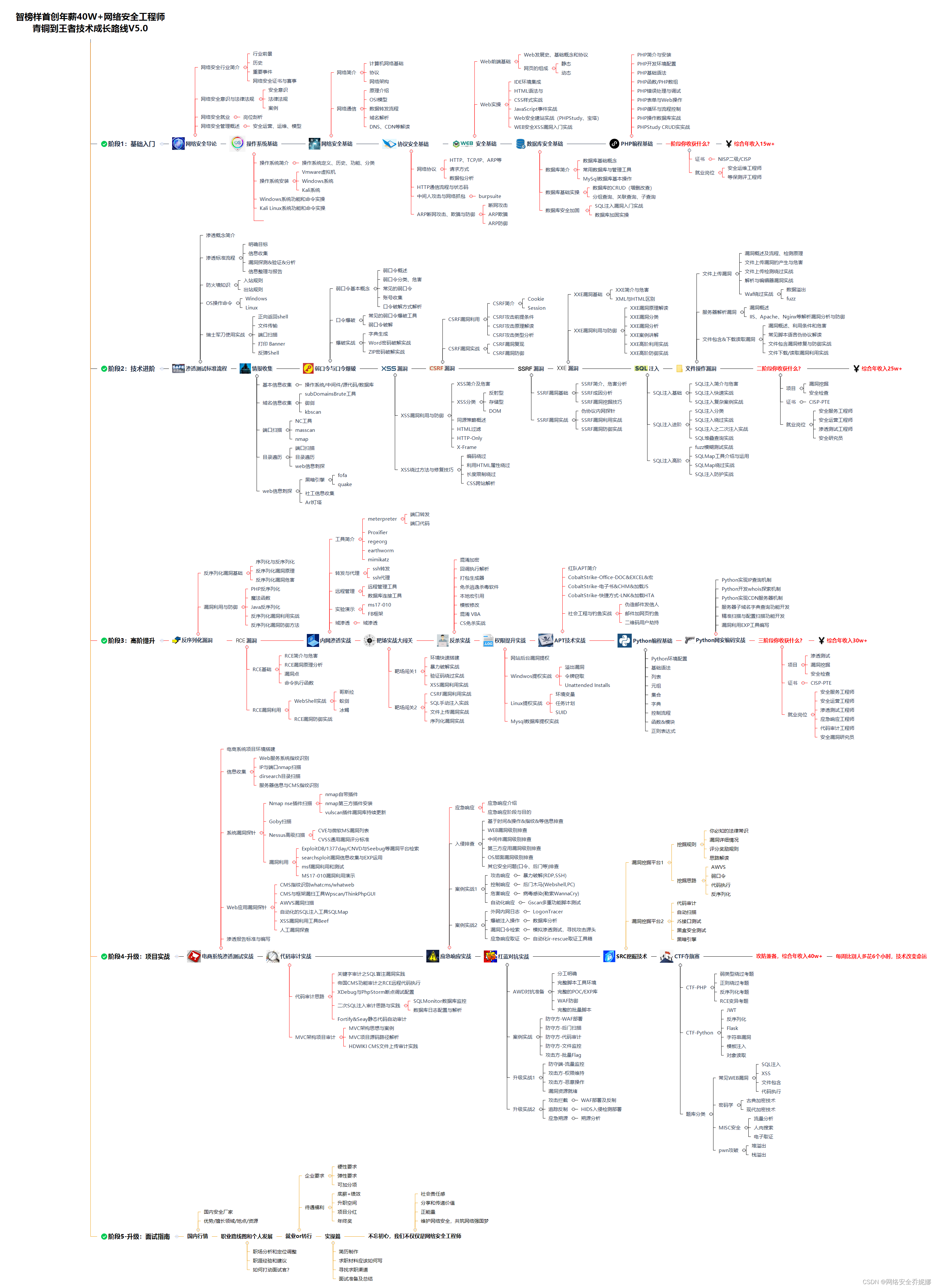

黑客&网络安全该如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

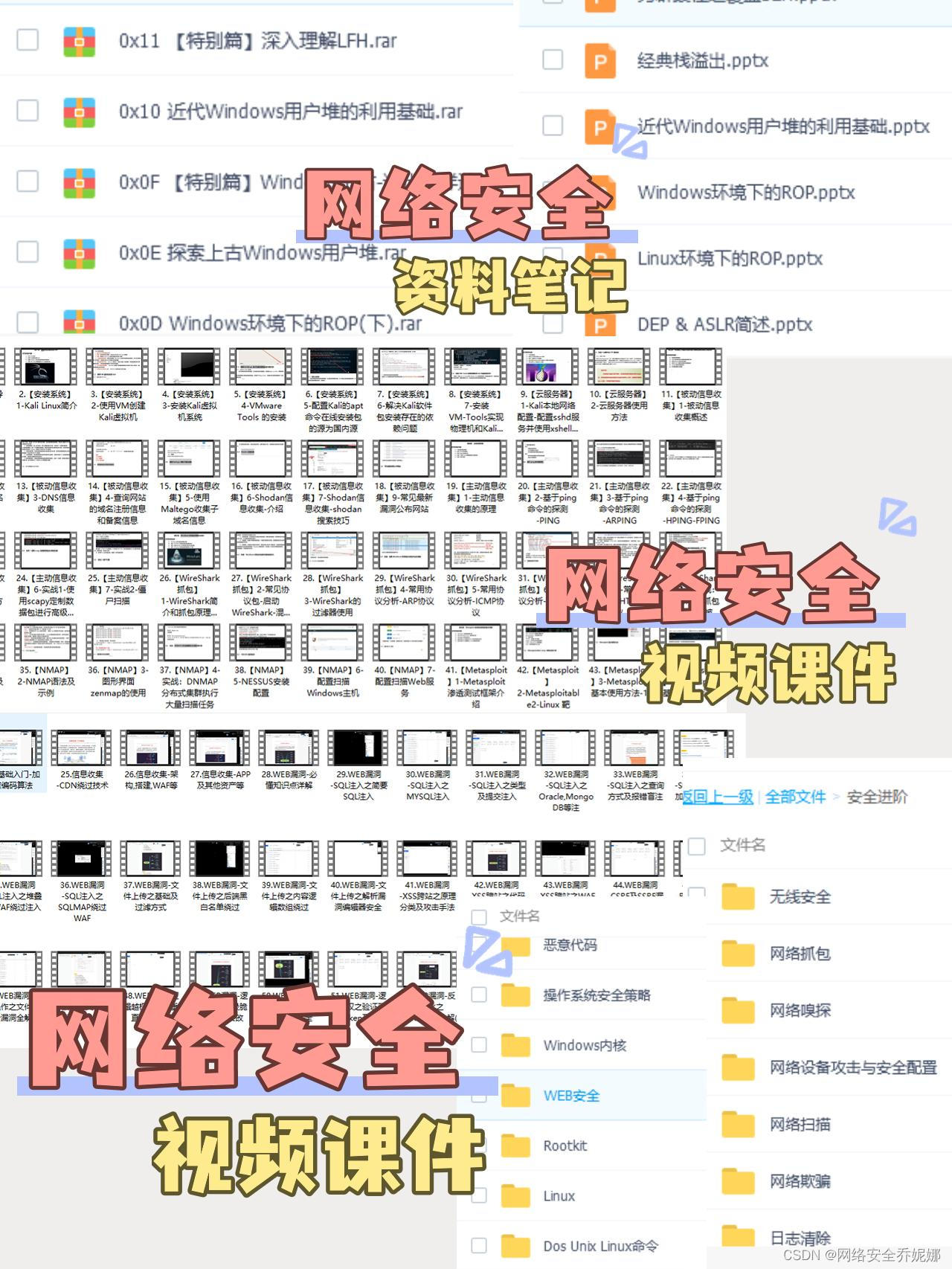

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

需要的小伙伴也可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

需要的小伙伴也可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

需要的小伙伴也可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

如果你对网络安全入门感兴趣,

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

需要的小伙伴也可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

632

632

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?