1.目录扫描

介绍一款目录渗透工具:ffuf

Fast web fuzzer written in Go,速度快,自定义性高,非常好用

这里贴出一个我常用的脚本:(这里注意域名或IP后面要加上/FUZZ)

ffuf.exe -u "https://www.pexels.com/FUZZ" -w dir-top7000.txt -mc 200 -o res.html -of html

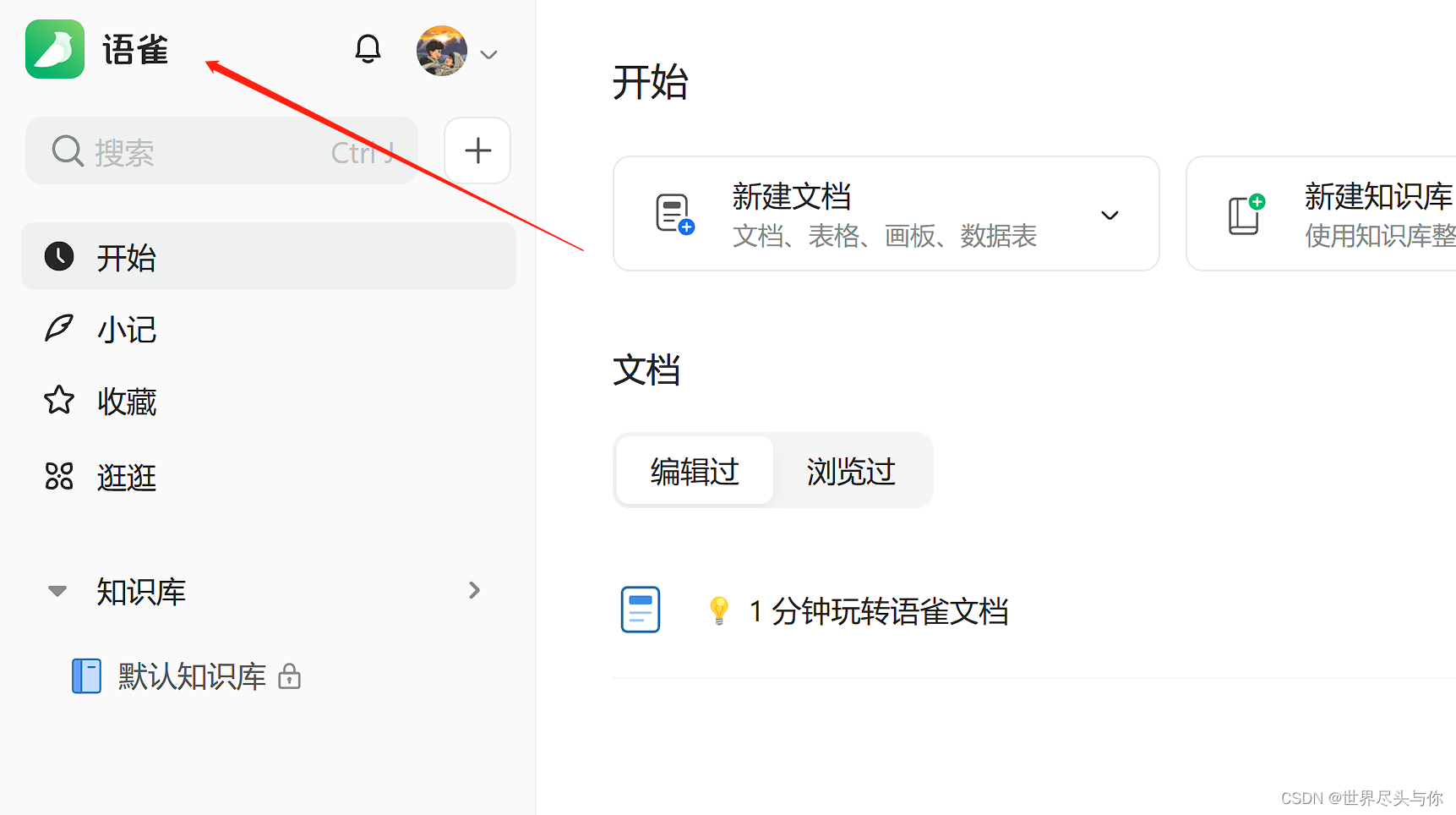

2.语雀

语雀(http://yuque.com)是一个企业级协作服务,提供文档、表格、项目管理等协作工具,帮助企业沉淀、整理内部信息和知识。

语雀的愿景是让个人和企业都拥有自己的线上知识中心。

确实现在很多团队搭建知识库会使用语雀,因此也就难免会有一些人员安全意识不足,将敏感信息放到了语雀在线公开文档中,从而导致了信息泄漏。

进入语雀登陆后,选择右上角的搜索即可:

3.历史页面

wayback会记录网站版本更迭,可以获取到之前版本的网站,可能会找到一些后来删除的敏感资产信息,或者一些漏洞

比如2000年的百度网:

4.Google Hacking

管理后台地址:

site:target.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

site:target.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:target.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

上传类漏洞地址:

site:target.com inurl:file

site:target.com inurl:upload

注入页面:

site:target.com inurl:?id=

site:target.com inurl:php?id=

编辑器页面:

site:target.com inurl:ewebeditor

目录遍历漏洞:

site:target.com intitle: "index of"

SQL错误:

site:target.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:"Warning: pg_connect()"

phpinfo:

site:target.com ext:php intitle:phpinfo "published by the PHP Group"

配置文件泄露:

site:target.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

数据库文件泄露:

site:target.com ext:.sql | .dbf | .mdb | .db

日志文件泄露:

site:target.com ext:.log

备份和历史文件泄露:

site:target.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

公开文件泄露:

site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

邮箱信息:

site:target.com intext:@target.com

site:target.com 邮件

site:target.com email

社工信息:

site:target.com intitle:账号 | 密码 | 工号 | 学号 | 身份证

5.网盘信息收集

某些安全意识薄弱的人员可能上传资料到一些网盘中,没有加密码或者密码泄露,然后被一些在线云盘抓取收录了,导致信息泄露。

直接搜索即可:

可以看到一些敏感信息:

6.She Gong

如果我们在信息收集或者测试的过程中,发现一些私人邮箱或者手机号等,那么就可以去SGK查一下,因为这个账号可能是开发人员的账号,通过账号和查到的一些敏感信息,可能就登录到系统中了。

分享一些截止目前还能用的免费机器人:

7.JS信息收集

在JS中可能会存在大量的敏感信息,包括但不限于:

- 某些服务的接口,可以测试这些接口是否有未授权等

- 子域名,可能包含有不常见或者子域名收集过程中没收集到的目标

- 密码、secretKey等敏感数据

python JSFinder.py -u https://acwing.com/

8.邮箱信息收集

实际过程中,我们可以尽可能的把收集到疑似网络管理员、运维人员、安全部门的人员提取出来,这些人单独写邮件或者不发,因为这些人安全意识相对较高,容易打草惊蛇,我们需要对一些非技术员工安全意识薄弱的人下手,挑软柿子捏。

可以使用万金油式的hacker语法或网络空间搜索引擎尝试,也可以使用在线收集平台尝试:

例如:选择按域名搜索:

得到一些用户的邮箱信息,可以进行钓鱼🐟:

得到客户信息后,还需要验证客户的邮箱是否在存活状态,防止发送无效的钓鱼🐟邮件:

例如:jz@baidu.com

在存活状态:

文章详细介绍了多种敏感信息收集方法,包括目录扫描工具ffuf的使用、语雀文档中的信息泄漏、利用WaybackMachine查看历史页面、GoogleHacking技巧寻找管理后台和漏洞、网盘信息、SheGong的社会工程学应用,以及JavaScript和邮箱信息的收集策略。

文章详细介绍了多种敏感信息收集方法,包括目录扫描工具ffuf的使用、语雀文档中的信息泄漏、利用WaybackMachine查看历史页面、GoogleHacking技巧寻找管理后台和漏洞、网盘信息、SheGong的社会工程学应用,以及JavaScript和邮箱信息的收集策略。

1355

1355

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?