第一次打靶机,萌新,大佬逛到勿喷谢谢。

日常套路,nmap扫网段找IP,然后nmap扫端口。

看到熟悉的80,打开它的网页看一下,在firefox安一个wappalyzer可以进行指纹识别

(可以开御剑扫后台,没接触过那些文件具体的作用,只知道里面一个upgrade文件有更新信息,应该可以探测版本)

发现是drupal cms,在msf里search drupal,里面的漏洞一个一个 试

成功后就进去了,然后可以在主目录下看到flag1

![]()

按照其提示,找config文件

【敲黑板,知识点:drupal cms的配置文件在:/sites/default/settings.php】

里面有flag2

输入shell换外壳

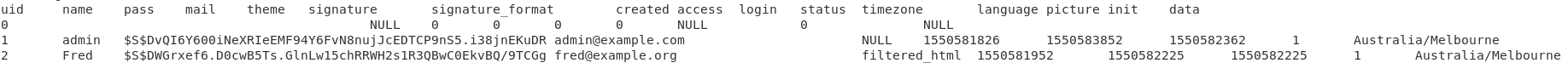

但是回显很不完整,一直要输入下一个指令,才会出来上面指令的输出,很蛋疼,不过最后还是可以看到users表的信息

网上的大佬说要用hashcat破解,不过暴力破hash感觉太慢了

【新知识!:kali下键入:searchsploit drupal,可以得到能用于drupal的攻击脚本】

里面有一个可以添加用户的脚本

然后进行攻击

不知道为啥现在进去登录一直不行。又创了一个,就进去了,拿到flag3

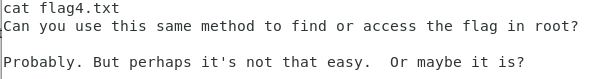

flag3说看看shadow,但是要提权,所以先看看password,flag4在etc/password里,

最后差一个flag5了,

【知识点,提示中应该是要我们使用find提权把,因为提及到了看shadow,但是怎么用find提权?】

【答:命令如果具有suid权限位,可以拿来提权,可以用:

find / -type f -perm -u=s 2>/dev/null注: -type f即文件,-perm -u=s 即user权限位为suid

来看所有拥有SUID权限的命令,可见find在里面】

【知识点:find命令配合-exec选项提权;在执行这条指令必须指定外壳为/bin/sh,经过尝试/bin/bash等其他外壳拿到的不是root权限。】

随便touch 一个文件,touch getflag进行提权:

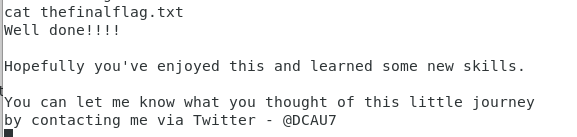

find / -type f -name getflag -exec "/bin/sh" \;然后可以用whoami看,现在已经是root了,finalflag在root下,不知道大佬们怎么知道的...

2168

2168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?