目录

- 内网介绍

- 工作组介绍

- 域介绍

- 搭建域环境

- 活动目录介绍

- 域控制器介绍

- 域内权限介绍

- 安全域的划分

- 域中计算机分类

内网介绍

内网也指局域网,是指在某一区域内由多台计算机互连而成的计算机组,组网范围通常在数千米以内。在局域网中,可以实现文件管理、应用软件共享、打印机共享、工作组内的日程安排、电子邮件和传真通信服务等。内网是封闭的,可以由办公室内的两台计算机组成,也可以由一个公司内的大里计算机组成

工作组介绍

1. 介绍

分到不同的工作组,访问其工作组只需找到对应的工作组名称即可

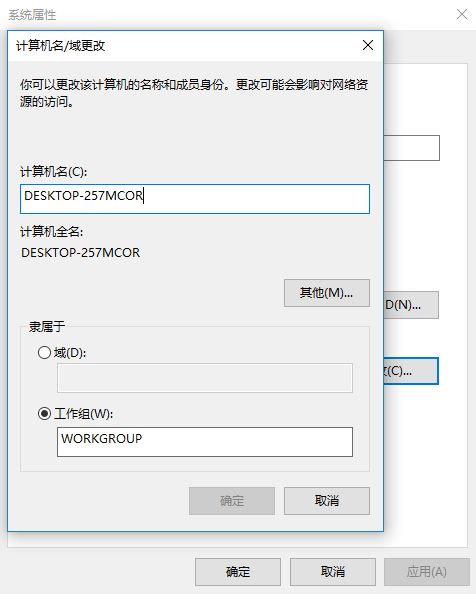

2. 加入工作组

右击桌面计算机图标,属性,更改设置,更改,在“计算机名”中输入计算机名称,“工作组”中输入想要加入的工作组名称,然后再重启电脑,默认 WORKGROUP

3. 创建工作组

输入加入的工作组名称不存在就相当于加入一个新的工作组了

4. 退出工作组

改动工作组名称即可,可以改回默认的WORKGROUP,也可以改成局域网中任意存在的组,工作组类似社团,可以随便加入退出,为了方便同一组计算机的相互访问

5. 访问工作组

在我的电脑中的“网络”可以查看到同一局域网,同同一工作组的电脑,前提是打开Function Discovery Resource Publication服务,否则无法发现。之后点击你想访问的电脑,输入用户名和账号,即可访问该主机共享的文件夹

6. 工作组优缺点

a. 优点

方便管理和维护

资源分配方便和灵活

b. 缺点

缺乏集中管理与控制机制

没有集中的统一账户管理

只适合小规模用户的使用

域介绍

介绍

Windows域是计算机网络的一种形站,其中所有用户帐户,计算机,打印机和其他安全主体都在位于称为域控制器的一个或多个中央计算机集群上的中央数据库中注册。身份验证在域控制器上进行。在域中使用计算机的每个人都会收到一个唯一的用户帐户,然后可以为该帐户分配对该域内资源的访问权限。

域( Domain)是一个有安全边界的计算机集合(安全边界的意思是,在两个域中,一个域中的用户无法访问另一个域中的资源)可以简单地把域理解成升级版的工作组。与工作组相比,域的安全管理控制机制更加严格。用户要想访问域内的资源,必须以合法的身份登录域而用户对域内的资源拥有什么样的权限还取决于用户在域内的身份。域控制器( Domain Controller,DC)是域中的一台类似管理服务器的计算机

域控制器中存在由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。当计算机连接到域时,域控制器首先要鉴别这台计算机是否属于这个域以及用户使用的登录账号是否存在、密码是否正确。如果以上信息有一项不正确,域控制器就会拒绝这个用户通过这台计算机登录。如果用户不能登录,就不能访问服务器中的资源。

域控制器是整个域的通信枢纽,所有的权限身份验证都在域控制器上进行,也就是说,域内所有用来验证身份的账号和密码散列值都保存在域控制器中

单域

通常,在一个地理位置固定的小公司里建立一个域就可以满足需求。在一个域内,一般要有至少两台域服务器,一台作为DC,另一台作为备份DC。

父域和子域

出于管理及其他需求,需要在网络中划分多个域。第一个域称为父域,各分部的域称为该域的子域。例如大公司的各个分公司位于不同的地点,就需要使用父域及子域。如果把不同地点的分公司放在同一个域内,那么它们之间在信息交互(包括同步、复制等)上花费的时间就会比较长,占用的带宽也会比较大(在同一个域内,信息交互的条目是很多的,而且不会压缩;在不同的域之间,信息交互的条目相对较少,而且可以压缩)。这样处理有一个好处,就是分公司可以通过自己的域来管理自己的资源。还有一种情况是出于安全策略的考虑(每个域都有自己的安全策略)例如,一个公司的财务部希望使用特定的安全策略(包括账号密码策略等)、那么可以将财务部作为一个子域来单独管理

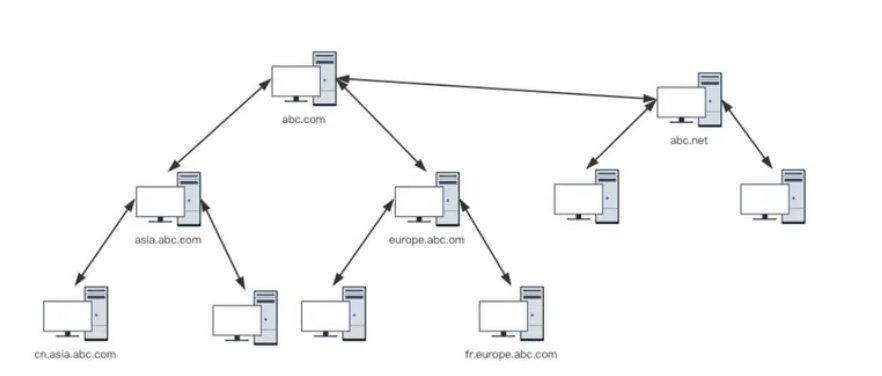

域树

域树(Tree)是多个域通过建立信任关系组成的集合。一个域管理员只能管理本域不能访问或者管理其他域。如果两个域之间需要互相访问,则需要建立信任关系,信任关系是连接不同域的桥梁。域树内的父域与子域不但可以按照需要互相管理、还可以跨网络分配文件和打印机等设备及资源,从而在不同的域之间实现网络资源的共享与管理、通信及数据传输。

在一个域树中,父域可以包含多个子域。子域是相对父域来说的,指的是域名中的每一个段。各子域之间用点号隔开,一个 "." 代表一个层次。放在域名最后的子域称为最高级子域或一级域它前面的子域称为二级域

域森林

域森林(Forest)是指多个域树通过建立信任关系组成的集合。例如,在一个公司兼并场景中某公司使用域树 abc.com,被兼并的公司本来有自己的域树 abc. net,域树abc.net无法挂在域树abc.com下。所以域树abc.com与域树abc. net之间需要通过建立信任关系来构成域森林。通过域树之间的信任关系,可以管理和使用整个域森林中的资源,并保留被兼并公司自身原有的特性

域名服务器

域名服务器(Domain Name Server,DNS)是指用于实现域名(Domain Name)和与之相对的IP地址(IP Address)转换的服务器。从对域树的介绍中可以看出,域树中的域名和DNS域名非常相似。而实际上,因为域中的计算机是使用DNS来定位域控制器、服务器及其他计算机、网络服务的,所以域的名字就是DNS域的名字。在内网渗透测试中,大都是通过寻找DNS服务器来确定域控制器的位置的(DNS服务器和域控制器通常配置在同一机器上)

搭建内网环境

这里主要搭建Windows域环境

域环境介绍

| 机器名称 | IP |

| Win Server 2016(域控) | 192.168.26.114 |

| Win 10 X86(域内主机) | 192.168.26.129 |

| Win 10 nw2(域内主机) | 192.168.26.130 |

1. 搭建环境

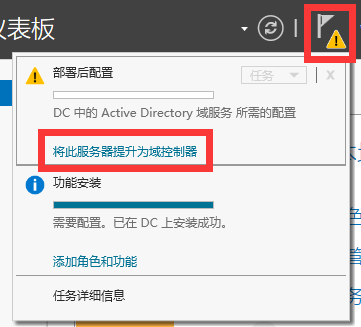

a. 创建域控

- 设置服务器ip,更改计算机名为 DC

- 安装域控制器和DNS服务:

-

- 服务器管理器

- 添加服务器角色:AD域服务,DNS服务器

- 添加新林,根域名:hack.com

- 设置域控出问题,恢复时的密码

- 一直下一步即可

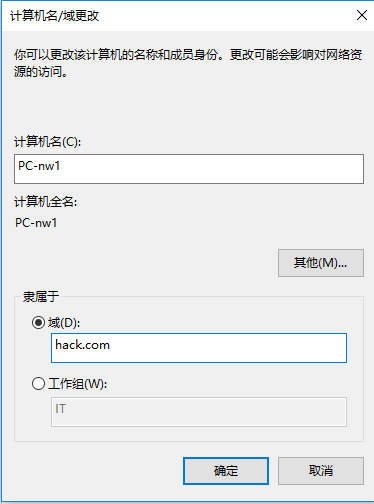

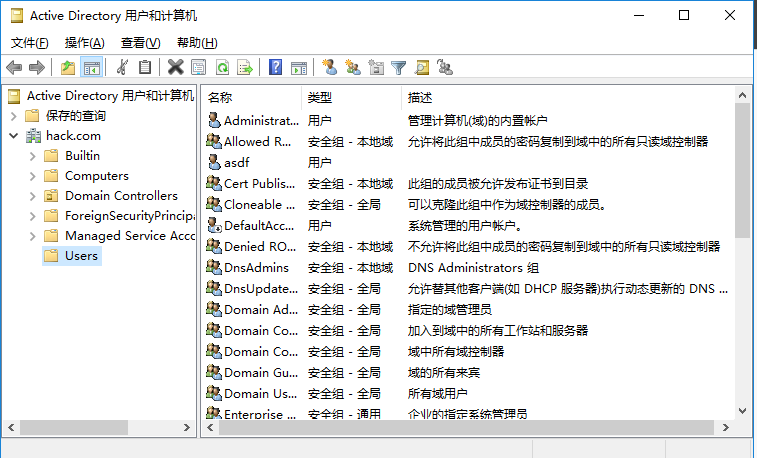

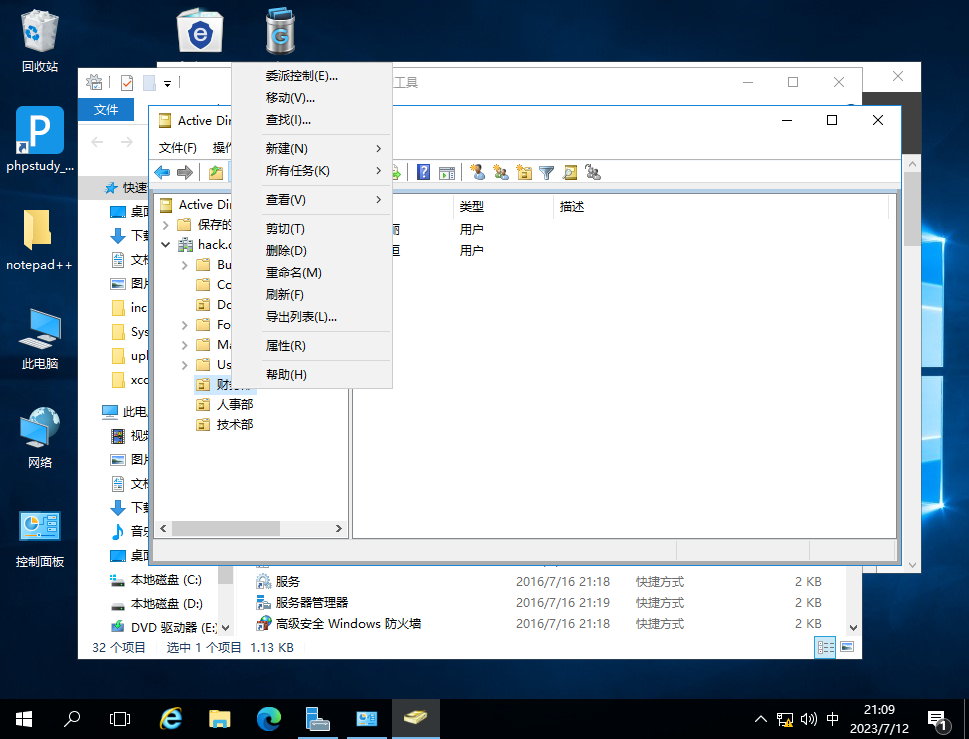

b. 创建域用户

- 在域控中进入管理工具,AD 用户和计算机,hack.com,users

- 右键,添加,用户,设置名字jack,密码永不过期,密码p-0p-0p-0

- 在要加入域的Win10设置计算机名和域

-

- 确定后验证,输入域控账号密码

- 重启之后,如果用administrator则是登录Win10本机,但用jack登录则是经过域控进行验证

活动目录

活动目录介绍

活动目录(Active Directory,AD)是指域环境中提供目录服务的组件

目录用于存储有关网络对象(例如用户、组、计算机、共享资源、打印机和联系人等)的信息。目录服务是指帮助用户快速、准确地从目录中找到其所需要的信息的服务。活动目录实现了目录服务,为企业提供了网络环境的集中式管理机制

活动目录的逻辑结构包括前面讲过的组织单元(OU)、域、域树、域森林。域树内的所有域共享一个活动目录这个活动目录内的数据分散存储在各个域中,且每个域只存储该域内的数据。

活动目录主要提供以下功能

账号集中管理:所有账号均存储在服务器中,以便执行命令和重置密码等。

软件集中管理:统一推送软件、安装网络打印机等。利用软件发布策略分发软件,可以让用户自由选择需要安装的软件。

环境集中管理:统一客户端桌面、IE、TCP协议等设置。

增强安全性:统一部署杀毒软件和病毒扫描任务、集中管理用户的计算机权限、统一制定用户密码策略等。可以监控网络,对资料进行统一管理。

更可靠,更短的宕机时间:例如,利用活动目录控制用户访问权限,利用群集、负载均衡等技术对文件服务器进行容灾设置。网络更可靠,宕机时间更短。

活动目录是微软提供的统一管理基础平台,ISA、Exchange、SNS等都依赖这个平台组织单元介绍

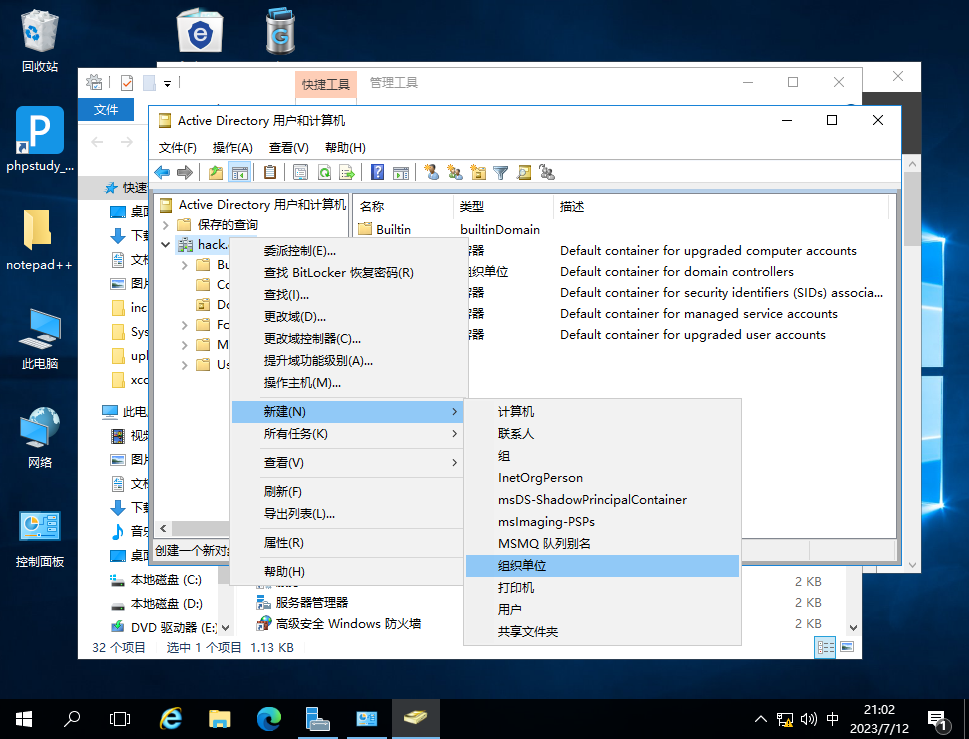

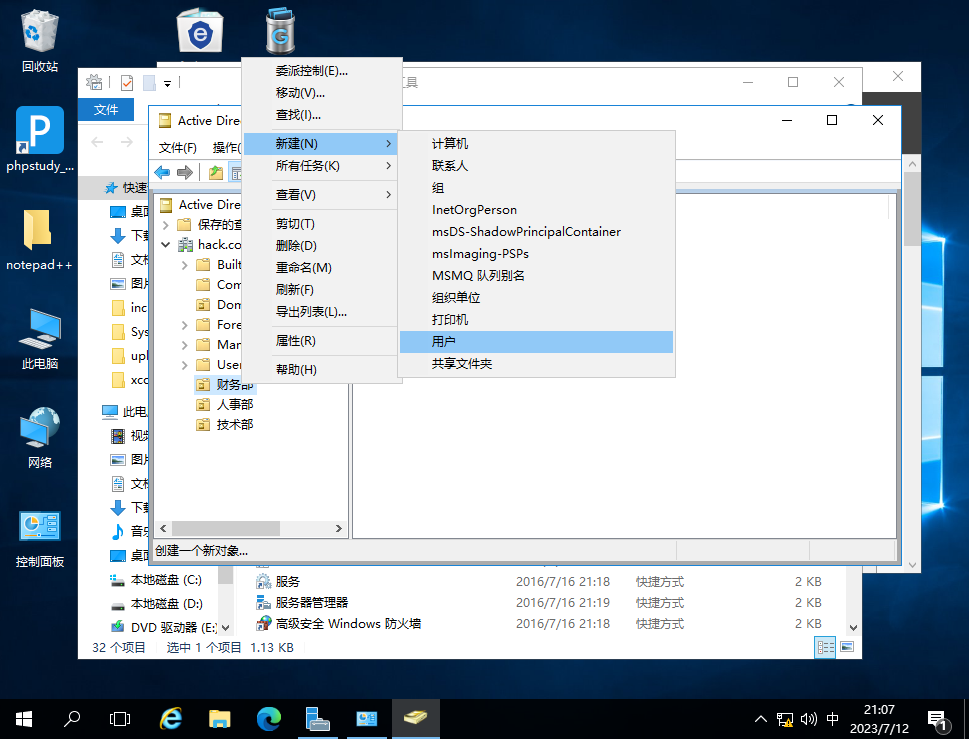

组织单元(OU)是域中包含的一类目录对象如用户、计算机和组、文件与打印机等资源,是一个容器,可以在OU上部署组策略

组织单元是域中包含的一类目录对象如组织单元,还具有分层结构,可用来建立域的分层结构模型,进而可使用户把网络所需的域的数量减至最小

现在有以下的需求,—个公司,人员需求如下

| 部门 | 人数 |

| 财务部 | 20 |

| 人事部 | 10 |

| 技术部 | 100 |

| 网络管理员 | 3 |

创建组织单元

添加人员

委派控制

将一个用户或一个组委派权限或者任务,比如财务部设置一个admin组负责管理财务成员的事务

域内权限

组

组 (Group) 是用户账号的集合。通过向组分配权限就可以不必向每个用户分别分配权限。例如,管理员在日常工作中,不必为单个用户账号设置独特的访问权限,只需要将用户账放到相应的安全组中。管理员通过配置安全组访问权限就可以为所有加入安全组的用户账号配置同样的权限。使用安全组而不是单个的用户账号,可以大大简化网络的维护和管理工作

组作用域

域本地组

域本地组成员来自林中任何域中的用户账户、全局组和通用组以及本域中的域本地组,在本域范围内可用。

全局组

全局组成员来自于同一域的用户账户和全局组,在林范围内可用

通用组

通用组成员来自林中任何域中的用户账户、全局组和其他的通用组,在全林范围内可用可以这样简单地记忆:

域本地组来自全林,作用于本域;

全局组来自本域,作用于全林;

通用组来自全林,作用于全林。

案例一:

有一个打印机连接域控,设置域本地组赋予使用打印机的权限,然后设置全局组,将人员都加入到全局组,然后将全局组加入到域本地组就可以了

域本地组(打印机权限)<- 全局组(用户A、B、C)

全局组只是把他们组合起来

案例二

有三个域hack.com(在北京),sh.hack.com(在上海),gz.hack.com(在广州)组成域森林,然后北京财务部门,需要进行结算,但是数据在北京的一台服务器上权限比较高只有北京财务人员可以使用,同时因为北京人数不够,需要上海和广州支援,这个时候怎么办?

1、只需要在北京的建立—个域本地组,然后赋予域本地组权限可以访问财务的数据机器

2、在上海和广州分别建立全局组

3、在北京的域控上将上海和广州的全局组加入进来

因为全局组只能来自本域,所以如果北京只有全局组,其他地方的人无法加入北京的全局组。

如果每个分部都创建域本地组,那上海广州的域本地组无法加到北京,因为域本地组只作用于本地。

能否把分部人员直接加到北京的域本地组呢?

可以,但是只能靠北京的域管理员进行审批,很麻烦

不如把分部的全局组加入北京的域本地组,然后人员只需要加入自己分部的全局组,就不需要北京的域管理员审批

A-G-DL-P策略

A-G-DL-P策略是指将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限

- A表示用户账号(Account)

- G表示全局组(Global Group)

- U表示通用组(Universal Group)

- DL表示域本地组(Domain Local Group)

- P表示资源权限(Permission,许可)

按照A-G-DL-P策略对用户进行组织和管理是非常容易的。在A-G-DL-P策路形成以后,当需要给一个用户添加某个权限时,只要把这个用户添加到某个本地域组中就可以了。

比较重要的域本地组权限

- 管理员组(Administrators)的成员可以不受限制地存取计算机/域的资源

- 远程登录组(Remote Desktop Users)的成员具有远程登录权限

- 打印机操作员组(Print Operators)的成员可以管理网络打印机,包括建立、管理及删除网络打印机,并可以在本地登录和关闭域控制器

- 账号操作员组(Account Operators)的成员可以创建和管理该域中的用户和组并为其设置权限,也可以在本地登录域控制器

- 服务器操作员组(Server Operators)的成员可以管理域服务器,其权限包括建立/管理/删除任意服务器的共享目录、管理网络打印机、备份任何服务器的文件、格式化服务器硬盘、锁定服务器、变更服务器的系统时间、关闭域控制器等

- 备份操作员组(Backup Operators)的成员可以在域控制器中执行备份和还原操作,并可以在本地登录和关闭域控制器

- 域管理员组(Domain Admins)的成员在所有加入域的服务器(工作站)、域控制器和活动目录中均默认拥有完整的管理员权限

- 企业系统管理员组(Enterprise Admins)是域森林根域中的一个组,因此对所有域控制器都有完全访问权

- 架构管理员组(Schema Admins)是域森林根域中的一个组,改组是为活动目录和域控制器提供完整权限的域用户组

- 域用户组(Domain Users)中是所有的域成员,域用户组默认是内置域Users的成员,如果想让所有的账号都获得某种资源存取权限,可以将该权限指定给域用户组或者让与用户组属于具有该权限的组

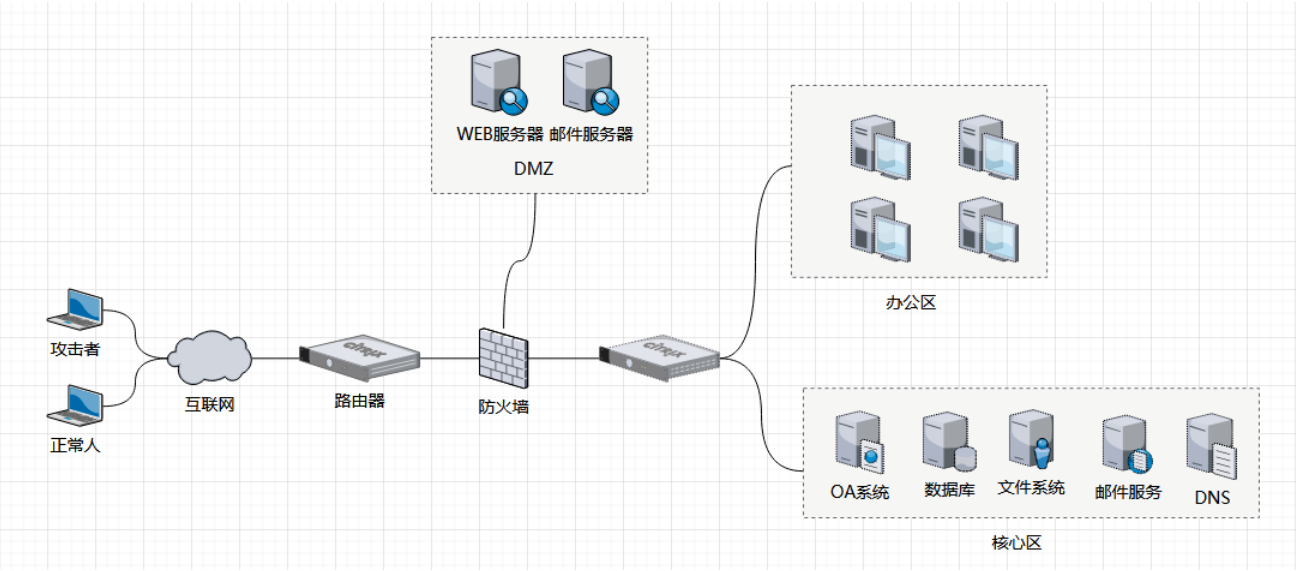

安全域的划分

划分安全域的目的是将一组安全等级相同的计算机划入同一个网段。这个网段内的计算机拥有相同的网络边界,并在网络边界上通过部署防火墙来实现对其他安全域的网络访问控制策略,从而对允许哪些IP地址访问此域、允许此域访问哪些IP地址和网段进行设置。这些措施将使得网络风险最小化,当攻击发生时,可以尽可能地将威胁隔离,从而降低对域内计算机的影响。

在一个用路由器连接的内网中,可以将网络划分为三个区域:

安全级别最高的内网;

安全级别中等的DMZ;

安全级别最低的外网。

在配置一个拥有DMZ的网络时,通常需要定义如下访问控制策略,以实现其屏障功能。

- 内网可以访问外网:内网用户需要自由地访问外网。在这一策略中防火墙需要执行NAT。

- 内网可以访问DMZ:此策略使内网用户可以使用或者管理DMZ中的服务器。

- 外网不能访问内网:这是防火墙的基本策略。内网中存储的是公司内部数据,显然这些数据一般是不允许外网用户访问的外网可以访问的(如果要访问,就要通过VPN的方式进行)

- 外网可以访问DMZ:因为DMZ中的服务器需要为外界提供服务,所以外网必须可以访问DMZ。同时,需要由防火墙来完成从外部地址到服务器实际地址的转换。

- DMZ不能访问内网:如果不执行此策略,当攻击者攻陷DMZ时,内网将无法受到保护。

- DMZ不能访问外网:此策略也有例外。例如,在DMZ中放置了邮件服务器,就要允许访问外网,否则邮件服务器无法正常工作。内网又可以分为办公区和核心区。

办公区:

公司员工日常的工作区,一般会安装防病毒软件、主机入侵检测产品等。

办公区一般能够访问DMZ。如果运维人员也在办公区,那么部分主机也能访问核心数据区(很多企业还会使用堡垒机来统一管理用户的登录行为)攻击者如果想进入内网,一艘会使用鱼叉攻击、水坑攻击,当然还有社会工程学手段。办公区人员多而杂,变动也很频繁,在安全管理上可能存在诸多漏洞,是攻击者进人内网的重要途径之一。

核心区:存储企业最重要的数据、文档等信息资产,通过日志记录、安全审计等安全措施进行严密的保护,往往只有很少的主机能够访问。从外部是绝难直接访问核心区的。一般来说,能够直接访问核心区的只有运维人员或者IT部门的主管,所以,攻击者会重点关注这些用户的信息(攻击者在内网中进行横向移动攻击时,会优先查找这些主机)

域中计算机的分类

域中计算机的分类在域结构的网络中,计算机的身份是不平等的,有域控制器、成员服务器、客户机、独立服务器四种类型。

1. 域控制器

域控制器用于管理所有的网络访问,包括登陆服务器、访问共享目录和资源。域控制器中存储了域内的所有的账户和策略信息,包括安全策略、用户身份验证信息和账户信息。

在网络中,可以有多台计算机被配置为域控制器,以分布式的登录、访问等操作。多个域控制器可以一起工作,自动备份用户账户和活动目录数据。这样,即使部分域控制器瘫痪,网络访问也不会受到影响,提高了网络的安全性和稳定性

2. 成员服务器

成员服务器是指安装了服务器操作系统并加入了域,但没有安装活动目录的计算机,其主要任务是提供网络资源。成员服务器的类型通常有文件服务器、应用服务器、数据库服务器、web服务器、邮件服务器、防火墙、远程访问服务器、打印服务器等。

3. 客户机

域中的计算机可以是安装了其他操作系统的计算机,用户利用这些计算机和域中的账户就可以登录域。这些计算机被称为域中的客户机。域用户账号通过域的安全验证后,既可访问网络中的各种资源。

4. 独立服务器

独立服务器和域没有关系。如果服务器既不加入域,也不安装活动目录,就称其为独立服务器。独立服务器可以创建工作组,与网络中的其他计算机共享资源,但不能使用活动目录提供的任何服务。

域控制器是有存放活动目录的数据库,是域中必须要有的,而其他三种计算机则不是必须要有的,也就是说,最简单的域可以只包含一台计算机,这台计算机就是该域的域控制器。当然,域中各服务器的角色是可以改变的。例如,独立服务器既可以成为域控制器,也可以加入某个域成为成员服务器。

1554

1554

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?