今天讲解一下简单的tomcat put方法任意写文件漏洞

影响版本 Tomcat version: 8.5.19

选取的靶场为vulhub靶场

复现步骤:

1.启动靶机:此处不做vulhub安装赘述

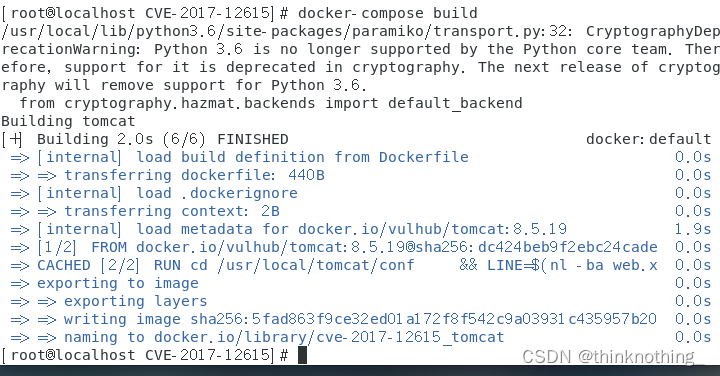

进入指定靶机目录输入命令

docker-compose buildps:在拉取镜像的时候可能会报错,请检查是否开启docker服务

如无,输入命令:

systemctl start docker网络状况也会导致拉取失败,请检测是否联网。

拉去完之后使用以下来启动靶场

docker-compose up -d我使用的是虚拟机搭建的环境,启动完成之后在物理机访问靶机ip+8080端口即可访问啦!

2.访问靶机:

我的环境为虚拟机,所以url为内网地址:192.168.23.133:8080

本文详细描述了如何在Tomcat8.5.19版本中利用put方法的漏洞进行文件写入,包括复现步骤(如启动靶场、访问靶机、修改请求方式和内容)、注意事项(如网络问题和docker服务)以及漏洞验证过程。

本文详细描述了如何在Tomcat8.5.19版本中利用put方法的漏洞进行文件写入,包括复现步骤(如启动靶场、访问靶机、修改请求方式和内容)、注意事项(如网络问题和docker服务)以及漏洞验证过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?