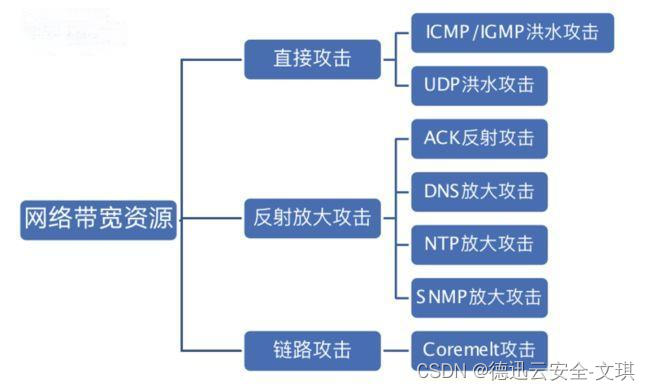

在诸多的DDoS攻击事件中,放大攻击的流行度占了百分之五十左右,攻击难度系数只是占中间部分,但它的影响力较大。这意味着它的防护和缓解比较复杂。那么就有人想要知道什么是NTP放大攻击?NTP的防御措施是怎么样的呢?

什么是NTP呢?

NTP协议(network time protocol)是计算机时间同步化的一种协议,它可以使计算机与时钟源进行同步化并且提高精准度的时间校正,它主要是采用层次化时间的分布模型。网络体系结构的组成是由主时间服务器、从时间服务器和客户机,主时间服务器主要布置在根节点,负责与高精度时间源进行同步,为其他节点提供时间服务,各客户端由从时间服务器经主服务器获得时间同步。

NTP协议的发展过程

网络时间协议(NTP)的首次实现记载在Internet Engineering Note之中,其精确度为数百毫秒。稍后出现了首个时间协议的规范,即RFC-778,它被命名为DCNET互联网时间服务,而它提供这种服务还是借助于Internet control Message Protocol (ICMP),即互联网控制消息协议中的时间戳和时间戳应答消息作为NTP。

NTP的名称的首次出现是在RFC-958之中,该版本也被称为NTP v0,其目的是为ARPA网提供时间同步。它已完全脱离ICMP,是作为独立的协议以完成更高要求的时间同步,它对于如本地时钟的误差估算和精密度等基本运算、参考时钟的特性、网络上的分组数据包及其消息格式进行了描述。但是不对任何频率误差进行补偿,也没有规定滤波和同步的算法。

美国特拉华大学(University of Delaware)的David L .Mills主持了由美国国防部高级研究计划局DARPA、美国国家科学基金NSF和美国海军水面武器中心NSWC资助的网络时间同步项目,成功的开发出了NTP协议的第1, 2, 3版。

NTP version 1 出现于1988年6月,在RFC-1059中描述了首个完整的NTP的规范和相关算法。这个版本已经采用了client/server模式以及对称操作,但是它不支持授权鉴别和NTP的控制消息。

1989年9月推出了取代RFC-958和RFC-1059的NTP v2版本即RFC-1119。

几乎同时,DEC公司也推出了一个时间同步协议,数字时间同步服务DTSS(Digital Time Synchronization Service)。在1992 年3月,NTP v3版本RFC-1305问世,该版本总结和综合了NTP先前版本和DTSS,正式引入了校正原则,并改进了时钟选择和时钟滤波的算法,而且还引入了时间消息发送的广播模式,这个版本取代了NTP的先前版本。NTP v 3 发布后,一直在不断地进行改进,NTP实现的一个重要功能是对计算机操作系统的时钟调整。在NTP v3研究和推出的同时,有关在操作系统核心中改进时间保持功能的研究也在并行地进行。1994年推出了RFC-1589,名为A KernelModel for Precision Time keening,即精密时01保持的核心模式,这个实现可以把计算机操作系统的时间精确度保持在微秒数量级。几乎同时,改进建议。对本地时钟调整算法,通信模式,新的时钟驱动器,又提出了NTP v4适配规则等方面的改进描述了具体方向。

截止到2010年6月,最新的NTP版本是第4版(NTPv4),其标准化文档为 RFC 5905,它继承自RFC 1305所描述的NTP v3。网络时间同步技术也将向更高精度、更强的兼容性和多平台的适应性方向发展。网络时间协议NTP是用于互联网中时间同步的标准之一,它的用途是把计算机的时钟同步到世界协调时UTC,其精度在局域网内可达0.1ms,在Internet上绝大多数的地方其精度可以达到1- 50ms。

NTP攻击的常见方式主要包括以下几种

一、NTP放大攻击(NTP Amplification Attack)

1.攻击者发送伪造的NTP请求到NTP服务器,并在请求中伪造源IP地址为目标受害者的IP地址。

2.NTP服务器响应这些请求,并将大量的数据发送到目标受害者,从而造成目标服务器的资源消耗和服务不可用。

3.由于NTP响应的大小远大于请求,这种攻击方式可以显著放大攻击流量。

二、反射DDoS攻击(Reflected DDoS Attack)

1.与NTP放大攻击类似,但不仅限于NTP协议。攻击者利用其他协议(如DNS、SNMP等)的服务器作为反射器。

2.攻击者向这些服务器发送伪造的请求,并在请求中伪造源IP地址为目标受害者的IP地址。

3.服务器响应这些请求并将响应发送到目标受害者,造成受害者的资源消耗和服务不可用。

三、NTP Monlist攻击

1.攻击者向NTP服务器发送monlist请求,该请求会返回与NTP服务器进行过时间同步的客户端列表。

2.如果NTP服务器配置了monlist功能且未对请求进行限制,攻击者可以发送大量的monlist请求,导致NTP服务器返回大量数据,造成网络拥堵或服务器过载。

四、时间同步服务破坏

1.攻击者可能利用NTP协议的漏洞或弱点,破坏系统的时间同步服务,导致时钟不准确。

2.这可能影响到依赖时间同步的应用和服务,如日志记录、安全审计等。

五、中间人攻击(Man-in-the-Middle Attack)

1.在某些情况下,攻击者可能利用NTP协议的不安全性进行中间人攻击。

2.攻击者可以拦截和修改NTP请求和响应,从而破坏时间同步的准确性和可靠性。

NTP放大攻击原理是什么

NTP(Network Time Protocol,网络时间协议)是一种用于同步计算机时钟的协议,它基于UDP协议,使用123端口进行通信。然而,由于UDP协议的无连接性,客户端发送请求包的源IP地址很容易被伪造。攻击者利用这一特性,向NTP服务器发送短小的请求,并在请求中伪造源IP地址为目标受害者的IP地址。当NTP服务器响应这些请求并发送大量数据给目标受害者时,就形成了NTP放大攻击。

NTP协议包含一个monlist功能(也称为MON_GETLIST),该功能主要用于监控NTP服务器。当攻击者绕过访问控制,向目标NTP服务器发送大量monlist请求时,服务器会返回与NTP服务器进行过时间同步的最后600个客户端的IP。这些响应包按照每6个IP进行分割,最多可产生100个响应包。由于响应包的大小远大于请求包,攻击者可以利用这一特性将自己的流量放大数百倍,从而达到DDoS攻击的效果。

NTP放大攻击对网络安全有哪些危害

NTP放大攻击对网络安全造成的危害是多方面的,以下是其主要危害:

1.拒绝服务(DoS/DDoS)攻击

NTP放大攻击是分布式拒绝服务(DDoS)攻击的一种形式。攻击者通过伪造源IP地址为受害者的IP地址,向NTP服务器发送请求,从而引发NTP服务器向受害者发送大量响应数据包。这些数据包会占用受害者的大量带宽和服务器资源,导致受害者无法提供正常的网络服务,形成拒绝服务攻击。

2.带宽消耗

由于NTP响应数据包的大小远大于请求数据包,因此NTP放大攻击可以产生大量的网络流量。这些流量会消耗受害者的带宽资源,导致正常用户无法访问或使用网络服务,严重影响网络性能。

3.网络拥堵

当大量的NTP响应数据包涌入受害者网络时,会导致网络拥堵。这不仅会影响受害者的网络服务,还可能影响到与受害者网络相连的其他网络,造成更广泛的网络问题。

4.服务器过载

受害者服务器在接收到大量的NTP响应数据包后,需要处理这些数据包并做出响应。这会导致服务器过载,无法正常处理其他正常的服务请求,从而影响整个网络的可用性。

5.隐藏攻击源

由于NTP放大攻击利用了NTP协议的特性,攻击者可以伪造源IP地址,使得受害者难以追踪到真正的攻击源。这增加了攻击者的隐蔽性,使得攻击更加难以防范和追踪。

6.信誉和信任损害

如果受害者是一家提供在线服务的公司,那么NTP放大攻击会导致其服务中断或性能下降,从而损害其声誉和客户信任。这可能导致客户流失、业务损失和法律纠纷等问题。

7.安全隐患

如果攻击者能够成功实施NTP放大攻击,那么他们可能会进一步利用这个漏洞来实施其他类型的网络攻击,如中间人攻击、数据窃取等。这会给受害者的网络安全带来更大的威胁。

综上所述,NTP放大攻击对网络安全造成了严重的危害,包括拒绝服务攻击、带宽消耗、网络拥堵、服务器过载、隐藏攻击源、信誉和信任损害以及安全隐患等。因此,加强网络安全防护、及时发现和应对NTP放大攻击至关重要。为了防范NTP放大攻击,我们可以采取以下措施:

1.NTP服务器配置

合理配置NTP服务器,限制对外部IP地址的响应,并限制对NTP服务的访问。将全部的NTP服务软件升级到最新版本,以减少潜在的安全漏洞。

2.流量监测

通过实时监测网络流量,及时发现异常流量和攻击行为。利用专业的网络安全设备对流量进行深度分析,识别并阻断NTP放大攻击流量。

3.流量过滤

使用防火墙、入侵防御系统(IDS)等工具来过滤和阻止潜在的攻击流量。特别是对UDP试用的123端口进行限制,只允许NTP服务与固定IP进行通信。

4.访问控制

在NTP服务器配置文件中添加noquery参数,限制客户端的monlist等信息查询请求。通过访问控制列表(ACL)对客户端进行认证和授权,防止未经授权的访问。

5.DDoS防护

使用专门的DDoS防护服务来保护网络免受NTP攻击和其他DDoS攻击。这些服务可以检测并过滤掉异常访问请求,确保网络的正常运行。比如说德迅DDoS防护服务,是以省骨干网的DDoS防护网络为基础,结合自研的DDoS攻击检测和智能防护体系,向您提供可管理的DDoS防护服务,自动快速的缓解网络攻击对业务造成的延迟增加,访问受限,业务中断等影响,从而减少业务损失,降低潜在DDoS攻击风险。

主要分为两种接入方式:

一、域名接入(基于web的APP,websocket协议,都是适用的),在后台添加源IP跟域名,安全加速CDN在高防的同时兼顾安全防黑与缓存加速效果,会比单纯使用服务器网站访问速度更快,而且是多节点多IP,比单IP的会更安全。

二、:端口转发(无论是客户端还是网页端都可以使用),非web业务,把业务IP换成高防IP即可。同时在高防上设置转发规则;所有公网流量都会走高防机房,通过端口协议转发的方式将用户的访问通过高防IP转发到源站IP,同时将恶意攻击流量在高防IP上进行清洗过滤后将正常流量返回给源站IP,从而确保源站IP稳定访问的防护服务。

主要的产品特殊在于:

1.自定义清洗策略:支持从结果、交互,时间,地域等维度对流量进行画像,从而构建数千种可自定义拦截策略,同时防御不同业务、不同类型的CC攻击。

2.指纹识别拦截:指纹识别可以根据报文的特定内容生成独有的指纹,并以此为依据进行流量的合法性判断,达到精准拦截的恶意流量的目的。

3.四层CC防护:德迅引擎可以根据用户的连接、频率、行为等特征,实时分析请求,智能识别攻击,实现秒级拦截,保障业务的稳定运行。

4.支持多协议转发:支持TCP、HTTP、HTTPS、WebSocket等协议,并能够很好地维持业务中的长连接。适配多种业务场景,并隐藏服务器真实 IP。

5.丰富的攻击详情报表:秒级的即时报表,实时展示业务的访问情况、流量转发情况和攻击防御情况,监控业务的整体安全状况,并动态调整防御策略,达到最佳的防护效果。

6.源站保护:通过反向代理接入防护服务,隐藏真实源站服务器地址,将清洗后的干净业务流量回送到源机。

7.免SDK快速接入:最快两分钟完成部署,真正做到安全防护零部署。

NTP放大攻击作为一种常见的DDoS攻击方式,对网络的稳定性和安全性构成了严重威胁。通过合理配置NTP服务器、实时监测网络流量、过滤潜在攻击流量以及使用专门的DDoS防护服务等措施,我们可以有效地防范NTP放大攻击,确保网络的正常运行和安全性。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?