一、概述

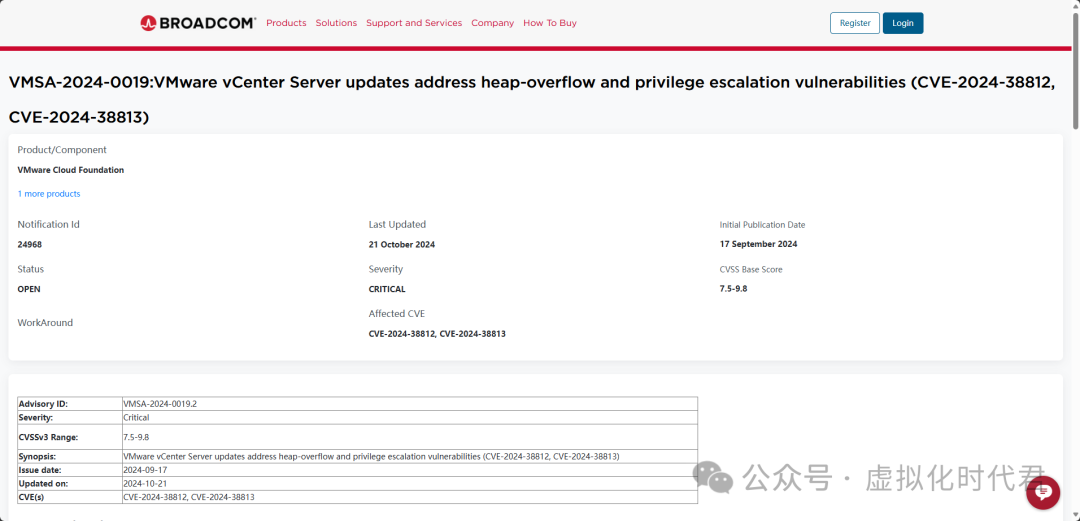

VMware vCenter Server 高危漏洞(CVE-2024-38812、CVE-2024-38813)再次受到攻击,需要升级补丁,详情查看之前文章紧急通告VMware vCenter高危漏洞CVE-2024-38812和CVE-2024-38813修复方案

再次更新了漏洞

二、漏洞影像描述

-

3a.VMware vCenter Server 堆溢出漏洞 (CVE-2024-38812)

描述:

vCenter Server 在 DCERPC 协议的实现中存在堆溢出漏洞。VMware 已评估此问题的严重性在“严重”范围内,最高 CVSSv3 基本评分为 9.8。

已知攻击媒介:

具有 vCenter Server 网络访问权限的恶意行为者可能会通过发送特制网络数据包来触发此漏洞,这可能会导致远程代码执行。

-

3b. VMware vCenter 权限提升漏洞 (CVE-2024-38813)

描述:

vCenter Server 存在权限提升漏洞。VMware 已评估此问题的严重性在“重要”严重范围内,最高 CVSSv3 基本评分为 7.5。

已知攻击媒介:

具有 vCenter Server 网络访问权限的恶意行为者可能会触发此漏洞,通过发送特制网络数据包来将权限升级到 root。

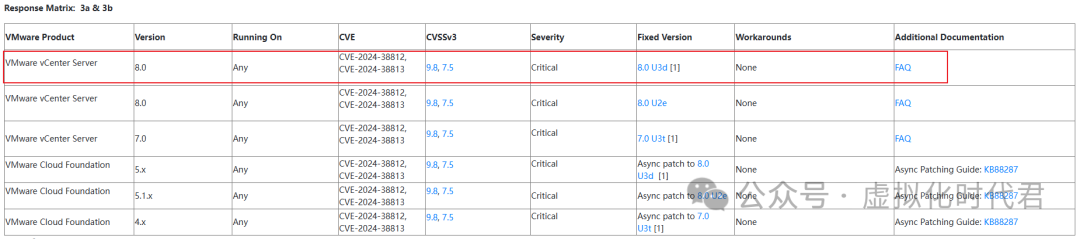

三、升级的版本

需要将VMware vCenter升级到VMware vCenter 8.0Ud

四、升级方案

参考之前文章首发最详细VMware vCenter 6.5覆盖安装到vCenter 6.7U1宝典秘籍

往期回顾

如果您觉得文章不错可以查看以前的文章

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?