前言

目标网站

aHR0cHM6Ly93d3cuODc4MzY1LmNvbS8jL0hPLw==

一、websockets是什么?

百度一下就知道了,websockets 是这个

二、分析过程

网站比较恶心,这里fd抓包会触发cloudflare,所以自行使用浏览器自带调试或者尿壶抓包。

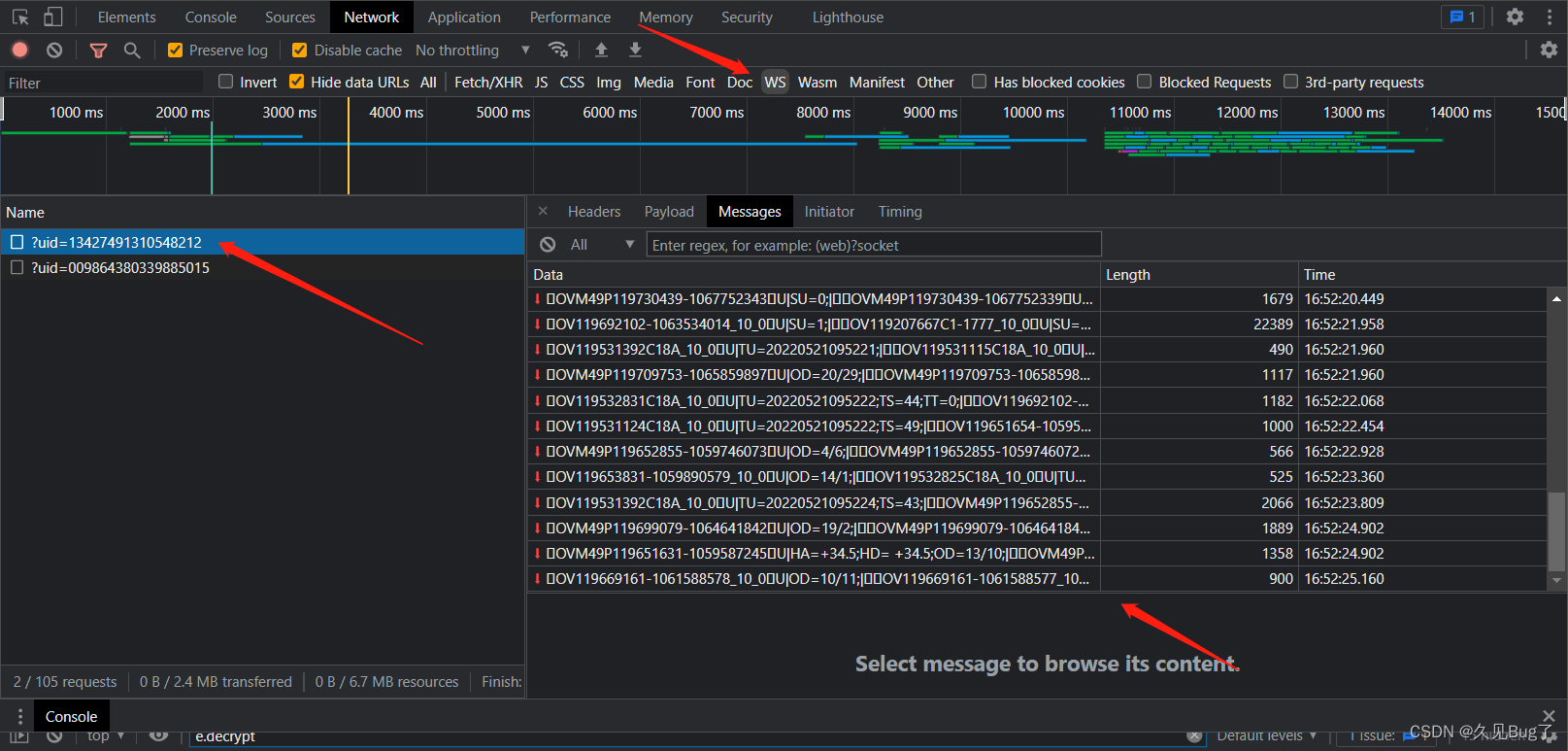

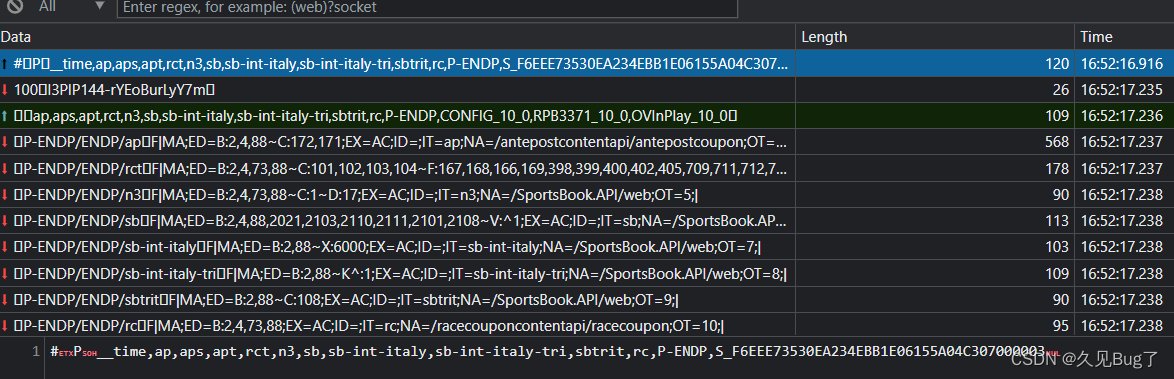

从抓包结果上看,数据没有在普通的http请求中(那是当然的了,这种实时更新数据的网站大多走的wss传输),去wss中看看

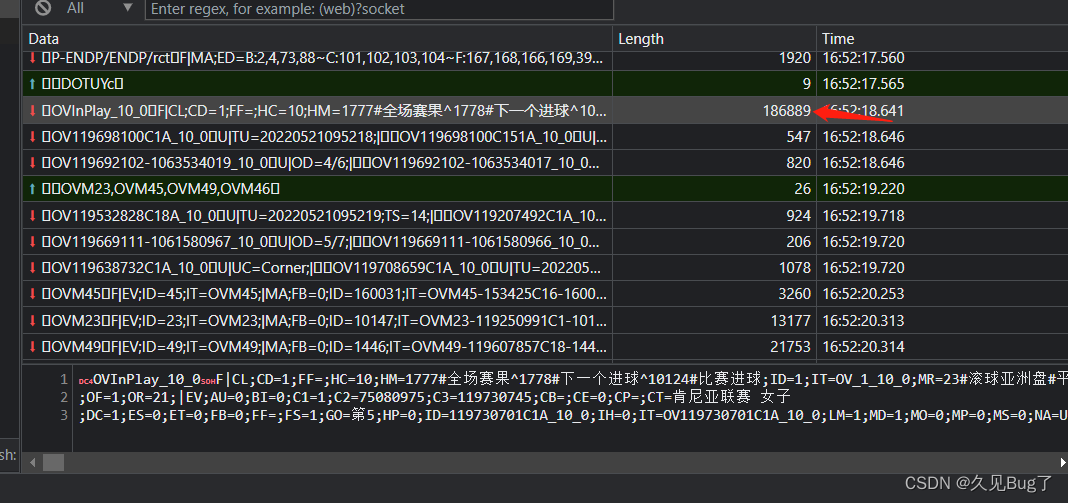

发现了2个连接,其中一个一直在下发数据,通过往上查找,找到一个传输大小最大的一次传输,发现其中就有我们想要的数据

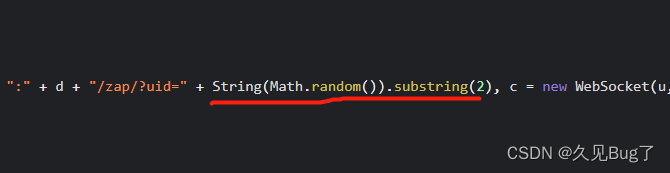

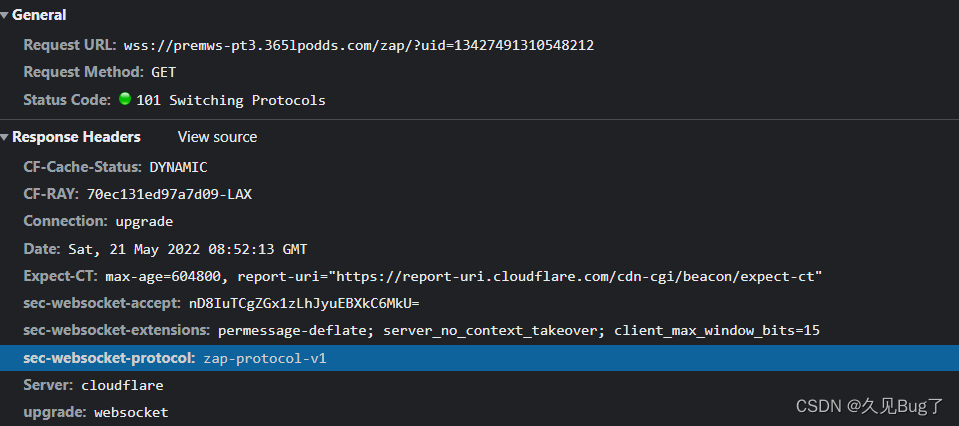

ok,开始查看连接本次wss的请求头,还有我们上传了什么,请求连接中的接口uid值,通过全局搜索url,在js中打断点发现是随机的

至于请求头中,熟悉的5s服务,还有指定了固定子协议,zap-protocol-v1(应该是叫子协议)

再看看握手信息,我们第一次发送的消息

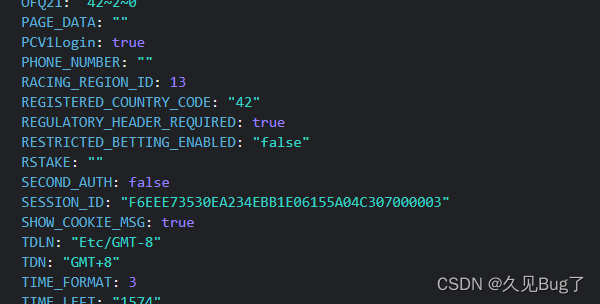

有一个动态的数据:F6EEE73530EA234EBB1E06155A04C307000003

那么这个数据是那里来的呢?

再次使用全局搜索,发现是在http请求中的某一个请求的json数据中指定了

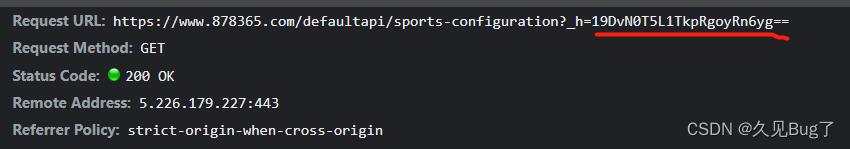

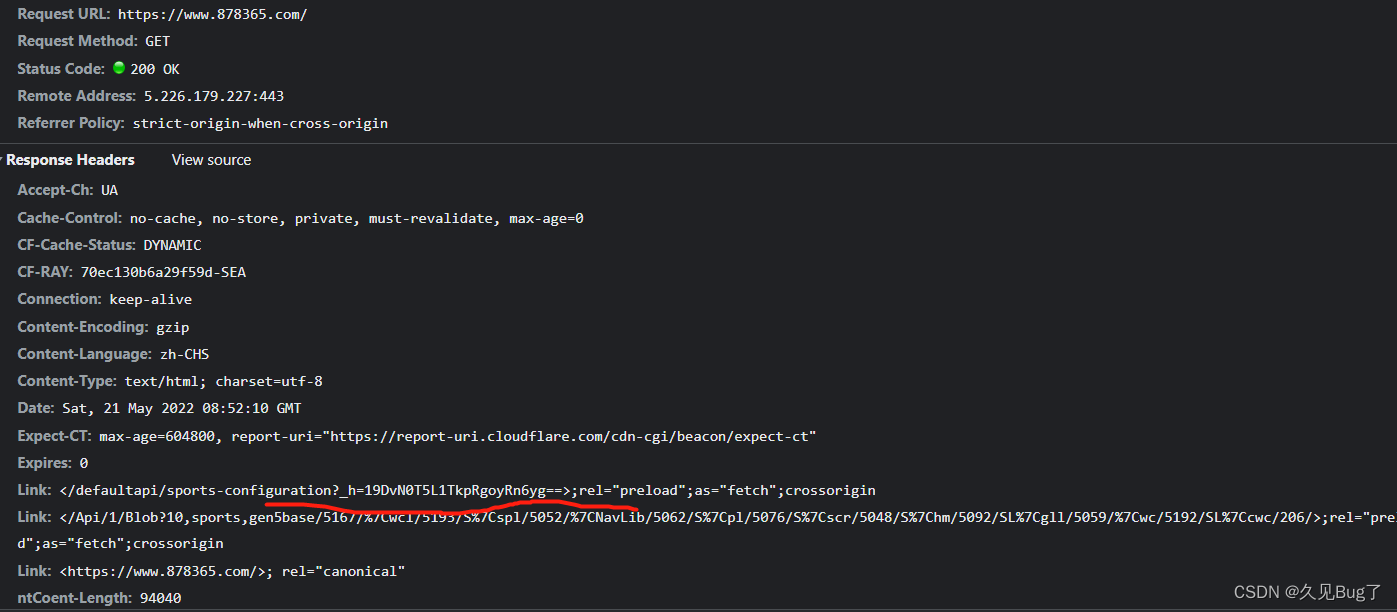

然而该请求还有一个动态传输:_h

那么这个h是哪来的呢?再再次使用全局搜索,发现其实就是主页请求中返回的link

ok,到这里就结束了,记得之前的版本还是有token的,然后编写代码就完事,先拿到sessionid,再去连接,403那就是流程不对,代码不对,链接不对

总结

365其实也是一套操作,别看我这里是其他的网址,但是大差不差,365会难一点,在请求主页的时候会有cloudflare保护,但是也没关系,用一点其他的小操作就可以过去了

983

983

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?