威胁情报?别再被忽悠了!

威胁情报,说白了,就是把黑客攻击的蛛丝马迹抽丝剥茧,然后给安全专家们提供“案情分析报告”。有了这份报告,他们才能有的放矢,而不是像无头苍蝇一样乱撞。

这玩意儿有点像情报界的“大众点评”。它从海量数据里挖掘有价值的信息,告诉你谁盯上了你,他们有什么动机,擅长什么招数,以及你的系统里可能有哪些漏洞。有了这些情报,你才能在安全防御上做到心中有数,而不是靠感觉瞎蒙。

但要注意,网络威胁情报(CTI)可不是个简单的概念,里面门道多着呢!入侵指标、高级持续威胁、红绿灯协议,这都是CTI领域绕不开的几个关键点。不搞清楚这些,小心被“专家”忽悠瘸了!

一、入侵指标(IOC):黑客留下的“犯罪现场”?

入侵指标,说白了就是黑客入侵后留下的“蛛丝马迹”。安全团队可以通过这些线索,判断组织是否已经被渗透。比如,如果威胁情报显示某个域名是恶意域名,而你的组织又恰好与这个域名有通信记录,那就要高度警惕了!

常见的IOC数据类型包括:

- IP地址:黑客的“作案IP”

- 域名:恶意网站的“门牌号”

- 恶意文件名:病毒木马的“身份证”

- 文件哈希:恶意文件的“指纹”

- URL:钓鱼链接的“传送门”

二、高级持续性威胁(APT):黑客界的“耐心猎手”

APT,这可不是一般的黑客攻击,而是一种“持久战”。黑客会悄悄潜伏在你的网络里,长期潜伏,伺机窃取敏感数据。APT攻击往往经过精心策划,目标明确,而且非常隐蔽,很难被发现。

追踪APT组织的方法五花八门。MITRE喜欢用编号来区分不同的APT团伙,而Crowdstrike则更喜欢用带地域色彩的名字来称呼它们。比如,俄罗斯总参谋部主要情报局(GRU),MITRE称之为APT28,Crowdstrike则称之为Fancy Bear(花式熊?这名字起的……)。

想知道更多黑客组织的“艺名”?戳这里:https://www.crowdstrike.com/adversaries/

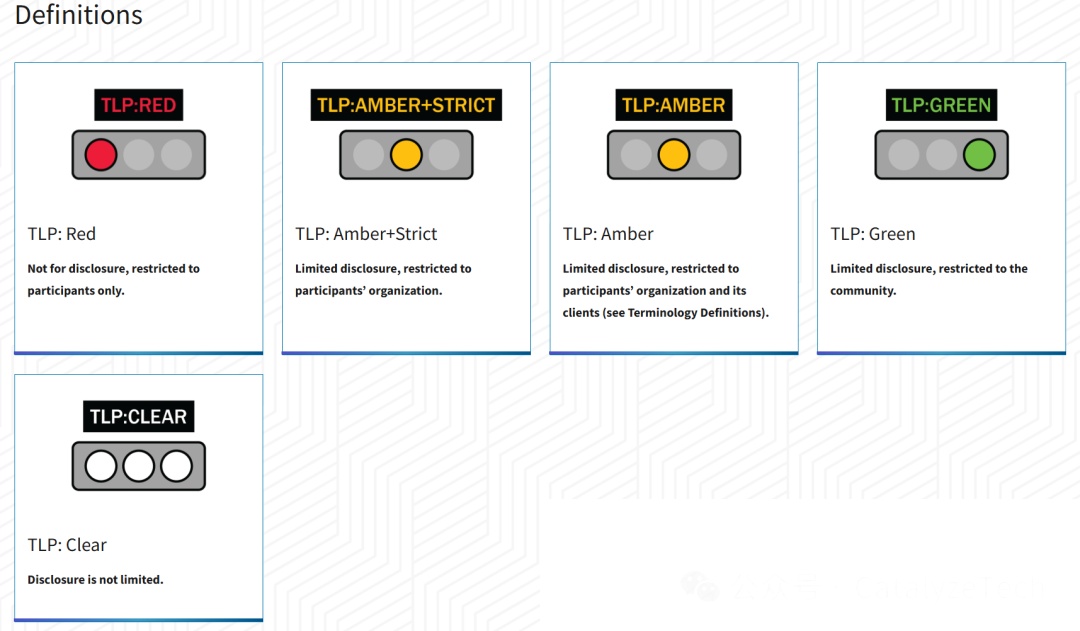

三、红绿灯协议(TLP):情报共享的“交通规则”

红绿灯协议,说白了就是一套信息共享的“交通规则”。它用不同的颜色来表示信息的敏感程度和共享范围,确保情报不会被泄露给不该看的人。

- TLP:红色——最高机密!仅限核心人员查看,严禁外泄!

- TLP:琥珀色+STRICT——高度机密!仅限参与者所在组织内部共享。

- TLP:琥珀色——机密!可以共享给参与者所在组织及其客户(具体定义请参考相关术语)。

- TLP:绿色——内部资料!仅限社区内部共享。

- TLP:Clear——公开信息!随便传播,不设限制。

![]()

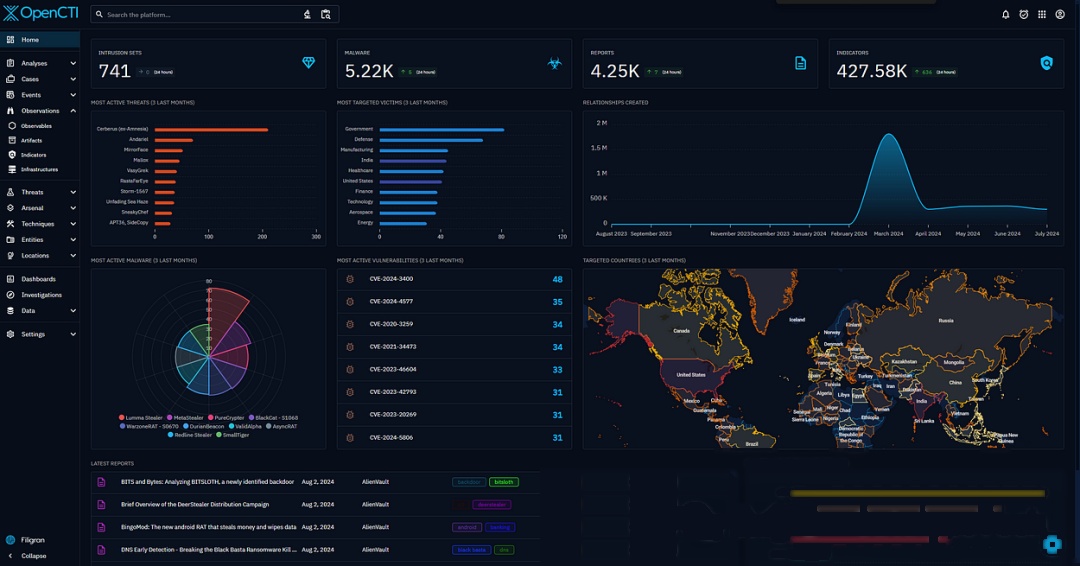

OpenCTI:你的“私人情报局”?

OpenCTI,一个开源的网络威胁情报平台,可以帮你管理各种威胁情报。你可以用它来收集、存储、整理和可视化网络威胁信息。

OpenCTI的数据结构基于STIX2标准,界面友好,还提供了GraphQL API。更牛的是,它还能和其他安全工具无缝集成,比如MISP、TheHive、MITRE ATT&CK等等。

OpenCTI可以免费使用,而且支持从各种开源和商业威胁源获取情报。无论你是想在个人电脑上搭建一个小型实验室,还是想在团队内部署一个完整的情报系统,OpenCTI都能满足你的需求。部署完成后,OpenCTI会自动从威胁源提取数据,让你快速获取IOC、威胁报告、攻击技术等信息。它还会自动关联类似的威胁情报,让你对威胁态势有更全面的了解。

一、手把手教你搭建OpenCTI(保姆级教程)

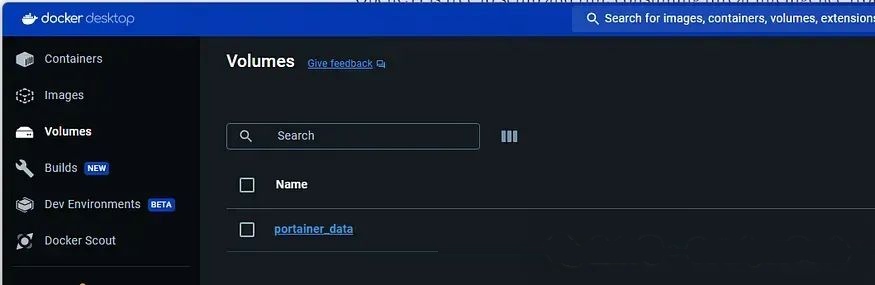

如果你对Docker不太熟悉,建议先安装Docker Desktop和Portainer。Portainer提供了一个Web界面,可以让你更方便地管理Docker容器。

二、安装Portainer:一键管理你的Docker容器

- 创建Docker卷

docker volume create portainer_data

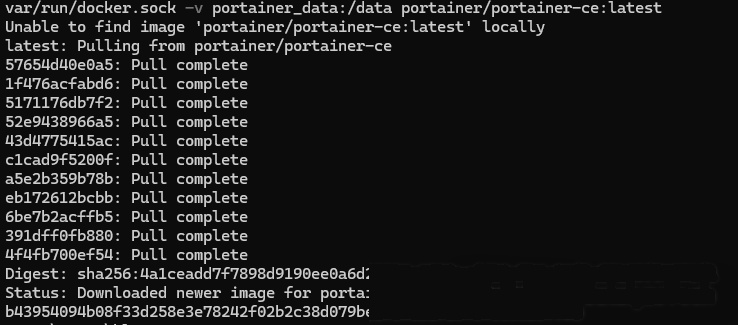

- 运行Portainer

docker run -d -p 8000:8000 -p 9443:9443 --name portainer --restart=always -v /var/run/docker.sock:/var/run/docker.sock -v portainer_data:/data portainer/portainer-ce:latest

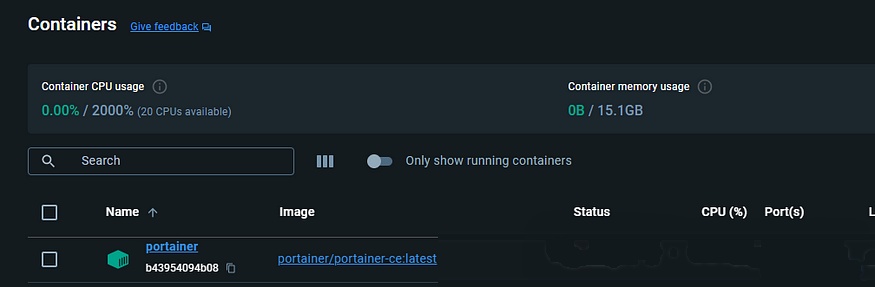

- 拉取镜像完成后,你会看到类似下面的信息。

- Portainer容器已经启动,可以通过浏览器访问了。

三、配置Portainer:给你的容器穿上“定制服装”

-

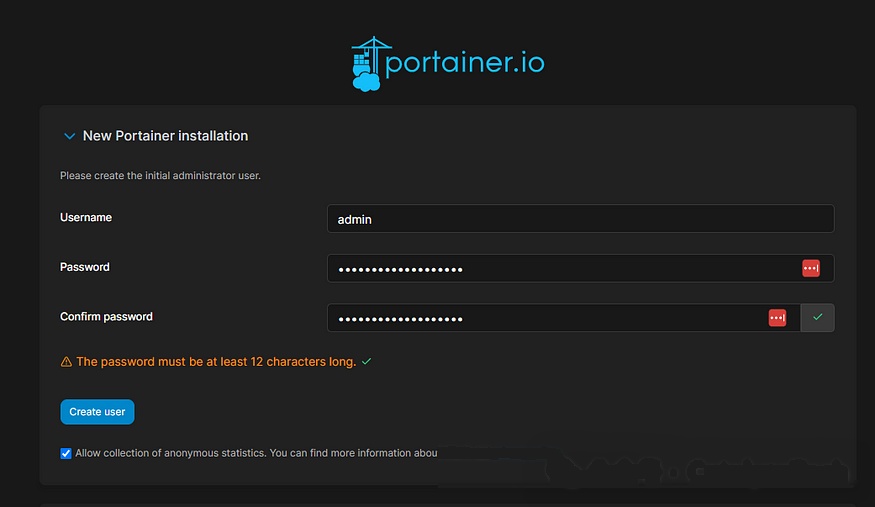

在浏览器中输入

https://localhost:9443,连接到Portainer。如果需要,请替换为你的IP地址或域名,并调整端口号。 -

为admin用户设置密码。

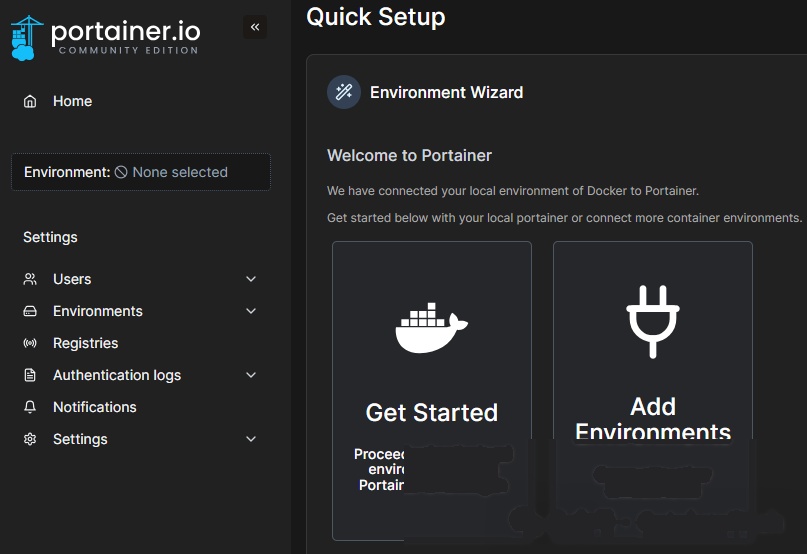

- 点击“Get Started”。

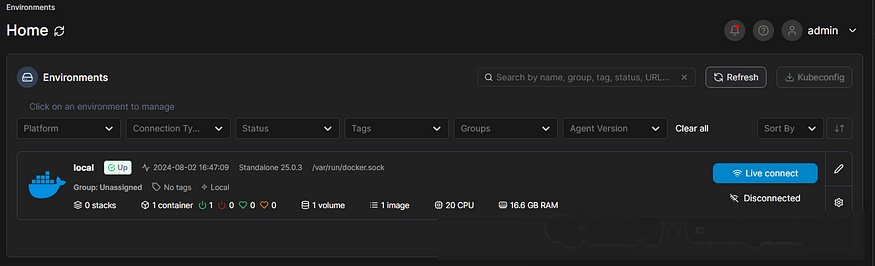

- 选择“Live Connect”。

花点时间熟悉一下Portainer的控制面板,了解各项配置。

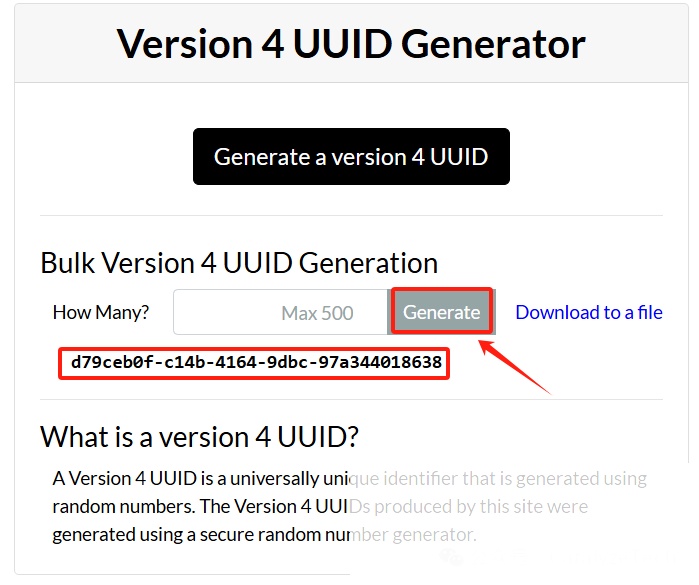

四、部署OpenCTI:用Portainer Stack一键搞定

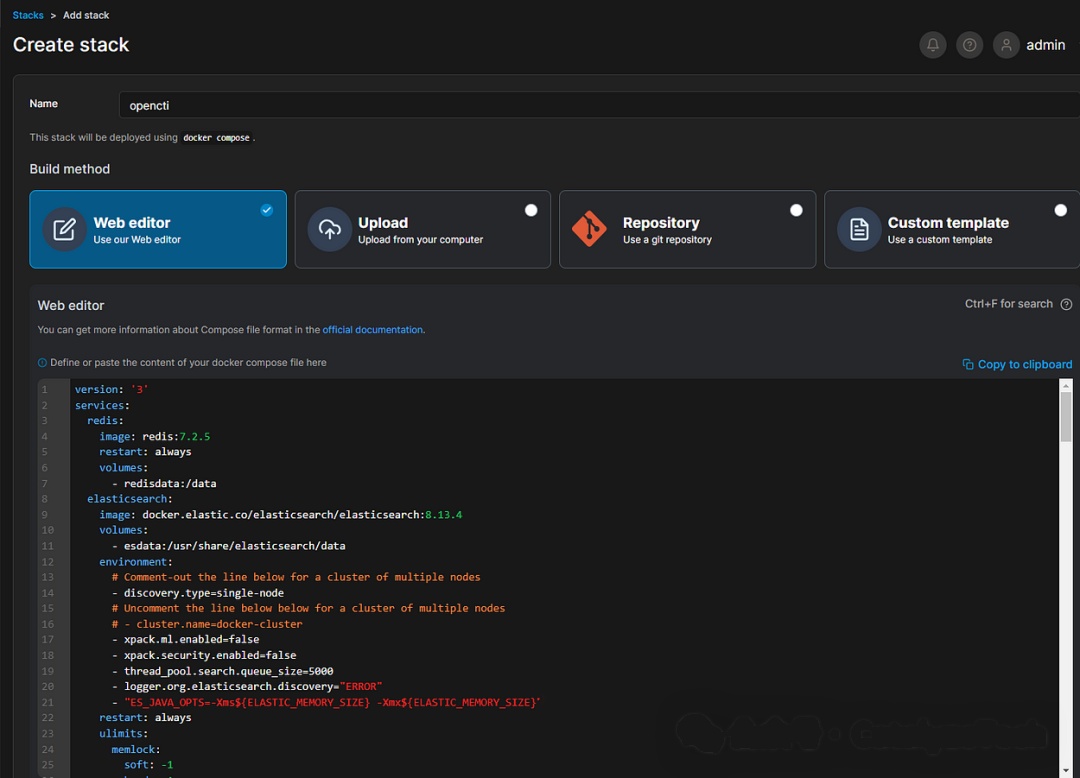

- 点击“Stacks”,然后点击“Create stack”。输入名称“opencti”。

- 复制下面的docker-compose文件内容,粘贴到Web编辑器窗口。

version: '3'

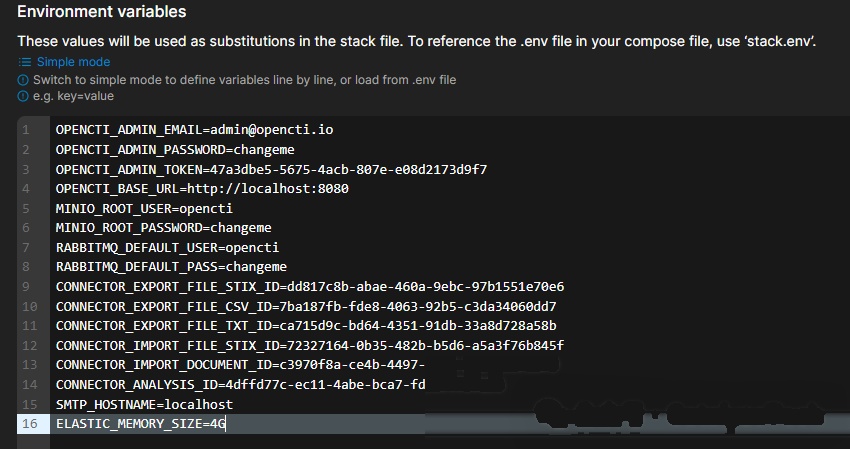

- 点击“环境变量”,然后点击“Advanced Mode”。将环境变量复制并粘贴到窗口中。

OPENCTI_ADMIN_EMAIL=admin@opencti.io

- 环境变量文件中的默认密码是

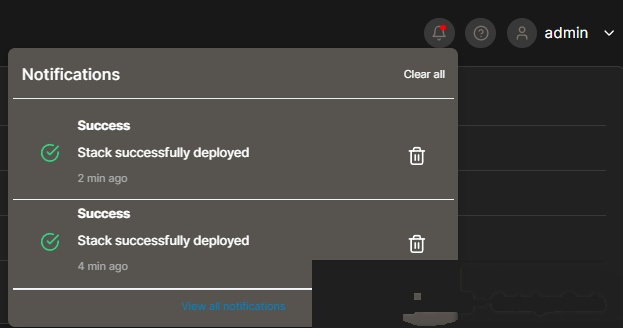

changeme,一定要修改成更安全的密码!点击“Deploy Stack”。这需要一段时间,因为它需要下载额外的docker镜像。完成后,你会在通知栏看到已部署的堆栈。

如果出现任何错误,可以查看每个容器的日志,看看是不是有连接问题。

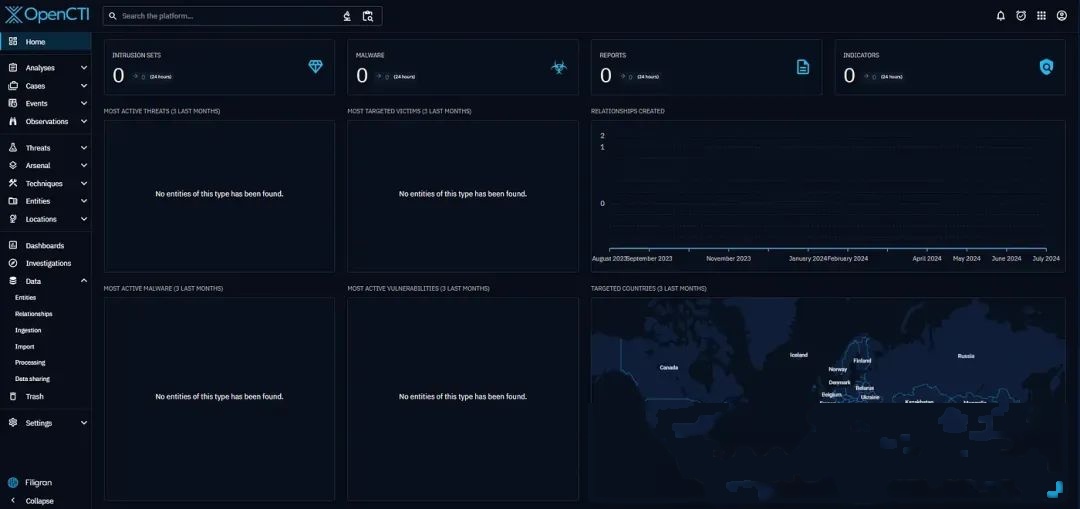

五、登录OpenCTI:开启你的情报分析之旅

- 在浏览器中输入

http://localhost:8080/,使用以下凭证登录:

- 用户名:

admin@opencti.io - 密码:你之前修改过的密码(默认为

changeme)

恭喜你,OpenCTI已经成功搭建!

- 添加CISA的“已知漏洞利用列表”作为威胁源。

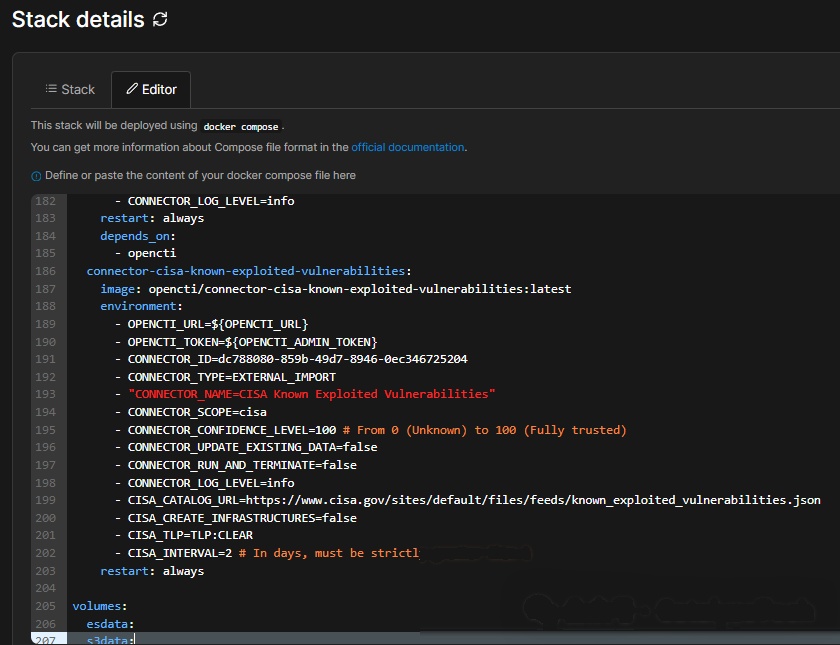

回到堆栈编辑器,将以下代码粘贴到窗口底部,确保它粘贴到“Volumes”部分上方。

connector-cisa-known-exploited-vulnerabilities:

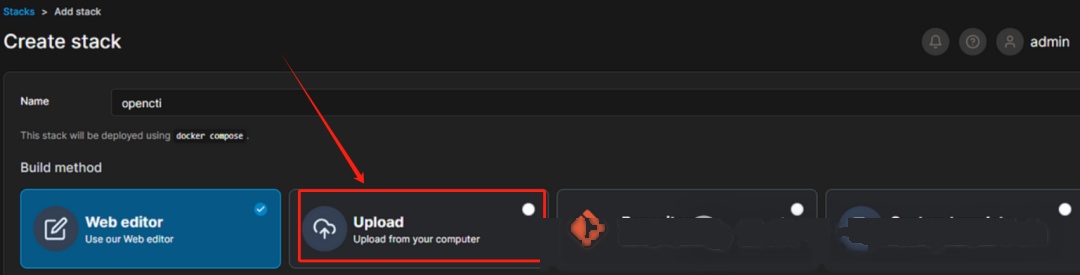

- 粘贴后的效果如下图所示。(注意Docker Compose对缩进要求严格,如果缩进有问题,会报错的)。

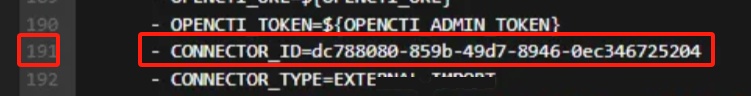

- 为新的连接器生成一个UUID。在上面的示例中,UUID位于第191行。

每个连接器都需要一个唯一的UUID,你可以使用这个在线工具生成:UUID生成器

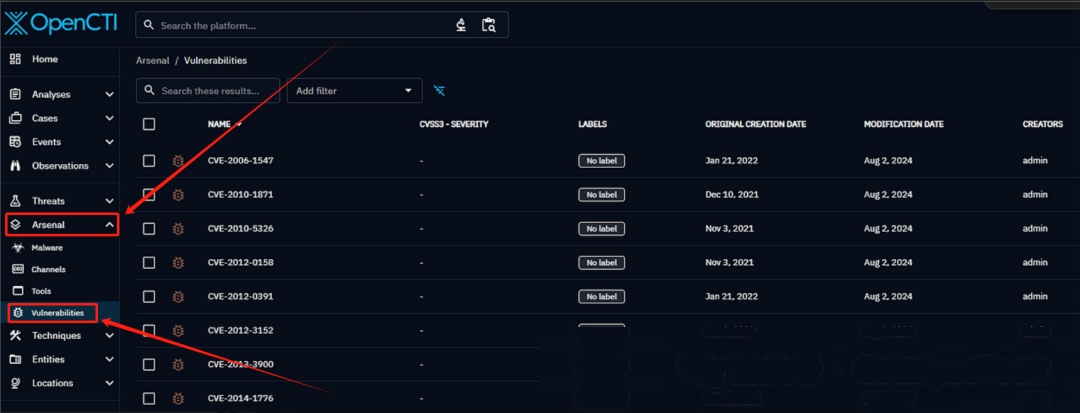

- 点击“Update stack”,它会下载新的镜像并运行。更新完成后,你可以导航到“Arsenal”->“Vulnerabilities”查看。

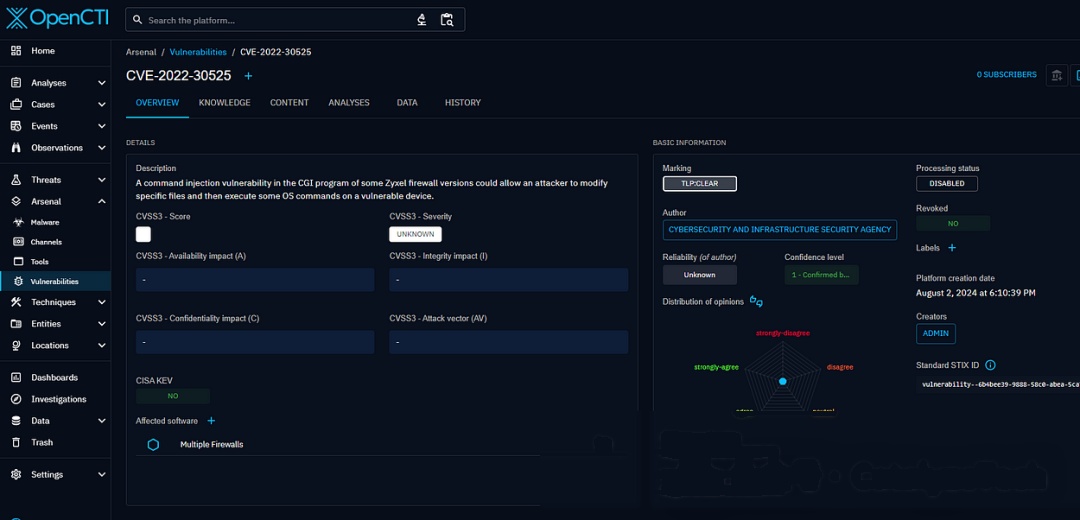

- 随便点击一个漏洞,就可以看到详细信息。

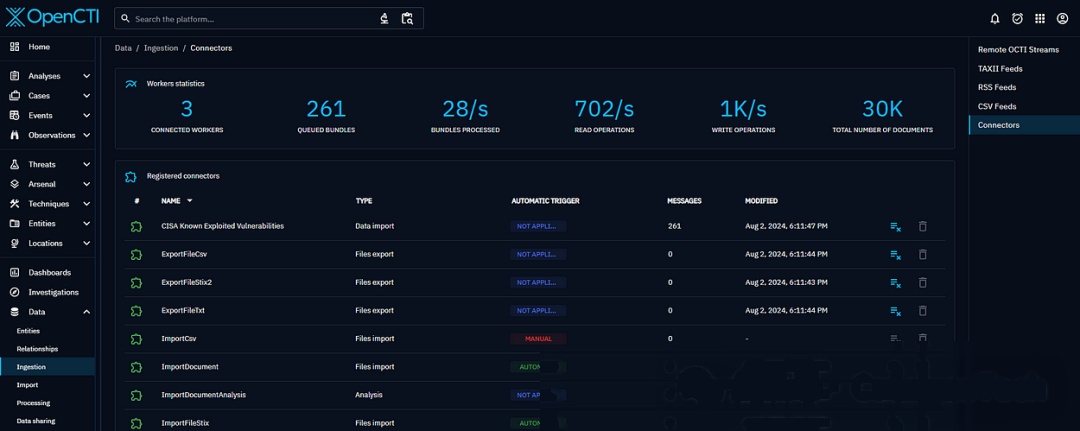

- 如果遇到问题,可以点击“Data”->“Ingestion”,然后点击“Connectors”,查看新添加的CISA连接器。你可以在“Worker statistics”窗格中看到正在进行的活动。

![]()

OpenCTI连接器:你的情报来源“挖掘机”

OpenCTI支持添加多个连接器,从外部来源获取威胁情报。你可以在OpenCTI GitHub上找到完整的连接器列表。

有些连接器需要API Token,有些则可以免费使用。但请务必仔细阅读条款和条件,了解正确的使用方法。对于个人用户,一些威胁情报服务(如AlienVault OTX)允许免费使用其威胁情报,但对于组织用户,则需要付费订阅。每个连接器都有一个自述文件,你可以在这里找到AlienVault OTX的链接:AlienVault OTX

一些常用的连接器包括:

- Shodan

- AlienVault OTX

- Abuse IPDB

- URL Haus

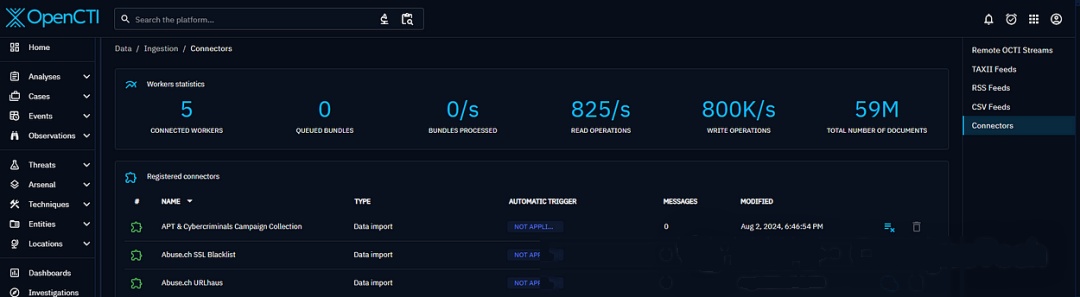

添加多个连接器后,再次检查“Connectors”页面,确认数据正在被正确摄取。数据会排队处理,最多可能需要24小时才能下载和处理完毕。

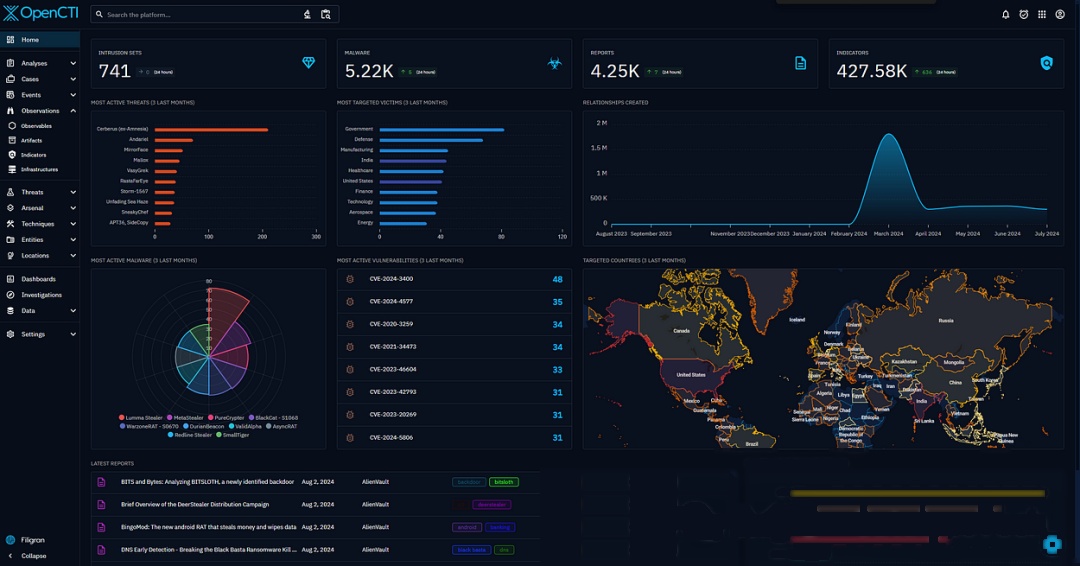

同步完成后,你的仪表板应该会像下面这样:

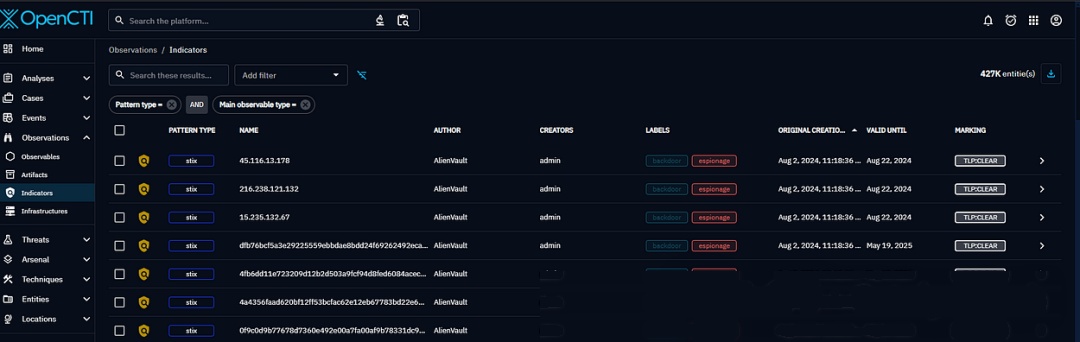

一、OpenCTI:入侵指标——黑客的“罪证”陈列馆

导航到“Indicators”和“Observables”页面,查看已下载的各种IOC。你可以在平台中搜索这些IOC,找出可能的攻击者。

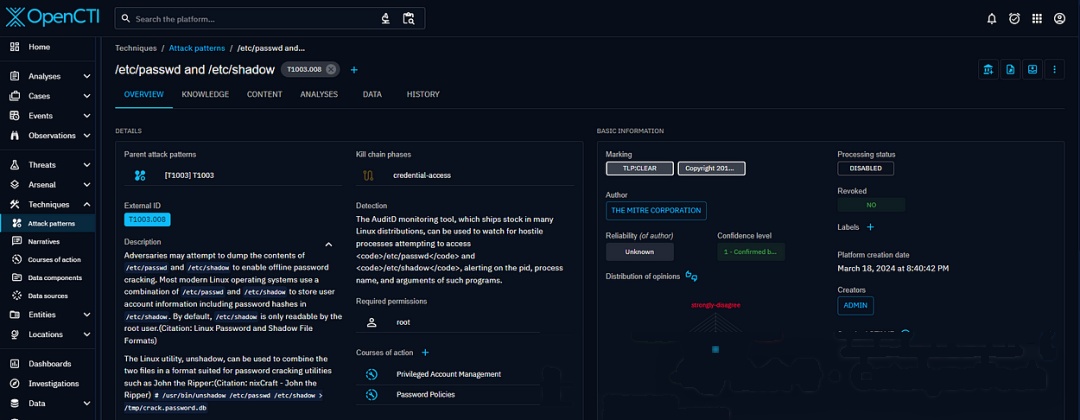

二、OpenCTI:攻击模式——黑客的“武功秘籍”

对于红队成员或渗透测试人员来说,“攻击模式”是一个宝贵的资源。它提供了关于攻击者如何尝试破坏不同系统的指导,例如:Linux系统中的OS凭证转储。

![]()

总结:

OpenCTI是一个了解威胁情报的好工具,也是一个值得学习和部署的项目。你可以用它来提升自己的技能,也可以在团队内部署,提高整体的安全水平。OpenCTI还可以与MISP完美集成,后者也是开源威胁情报的另一个流行来源。

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*********************************

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?