主机发现&端口扫描

netdiscover -i eth0

nmap -sV -p- 192.168.151.131

只开了80端口

目录扫描

有robots.txt

发现一个disallow的文件,当然是要去看一看,是一个登录框。

先放一放,去扫描下他提示的zip后缀文件。(gobuster很好用

去下载这个文件,然后解压,解压的时候发现需要密码,里边的文件叫creds.txt,那可能是登录凭证了,那必须要破解一下了。

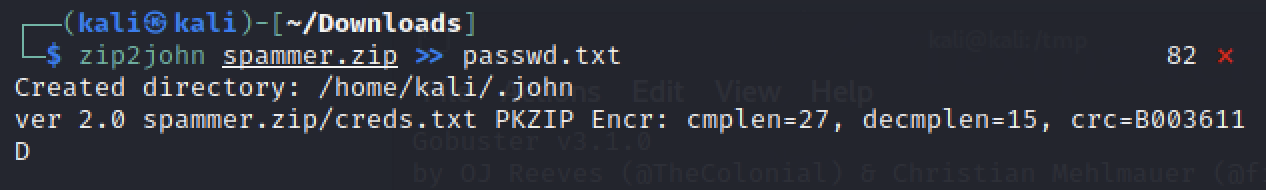

使用john破解zip文件密码

首先使用zip2john命令爆出hash文件

然后使用john命令,计算hash文件

yep,很快,秒出。mayer:lionheart

回到web站点

使用上一步的账号密码来登录刚才的站点,登录成功。但是这个像是报错。应该是timezone的问题。

在我想怎么解决这个问题的时候,发现其实可以一直点ok,然后忽略,不知道之后会不会涉及到,先这样。站点长这样。

php站点,感觉可以找地方写php-reverse-shell.

漏洞查找

先随便点点,发现这个cms的版本。

去search一下

巧了吗这不是。一把梭来一下。

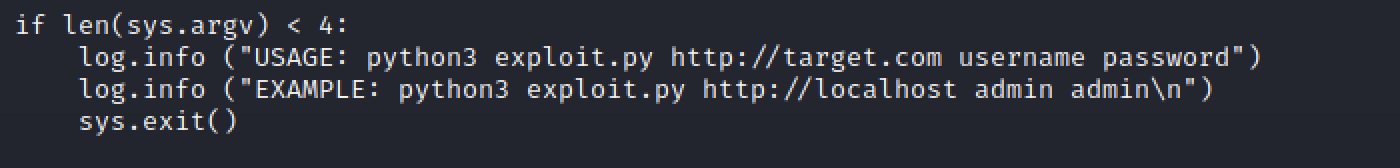

看下这个py文件的用法。

确实没那么顺利。开始解决问题

回看脚本,他会自己给你加一个testpattern

所以url参数就不用加那么多textpattern了,ok解决一个问题,已经成功登录了。

好了太麻烦了(我猜跟那个timezone有点关系),还是看脚本啥意思吧,大概就是在这里上传一个脚本文件。

好了太麻烦了(我猜跟那个timezone有点关系),还是看脚本啥意思吧,大概就是在这里上传一个脚本文件。

Getshell

Getshell

传一个php-reverse-shell

访问这个文件并开启监听

访问这个文件并开启监听

回弹,yep。

提权

提权

啥也别说了,先翻文件,甭管有用没用。

$txpcfg['db'] = 'textpattern_db';

$txpcfg['user'] = 'drifter';

$txpcfg['pass'] = 'imjustdrifting31';

$txpcfg['host'] = 'localhost';

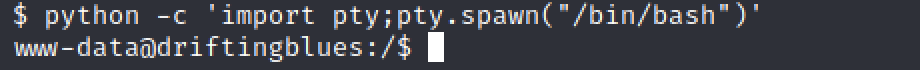

连数据库之前记得用交互式shell

只有这一个用户,看到个邮箱,不知道有啥用,留着吧。

奥对还有一个mysql的版本

-u=s看一看

端口开放看一看

linux 版本看一看

应该就脏牛了吧

靶机有gcc 送到靶机去gcc

主机开python,靶机去tmp下载

主机开python,靶机去tmp下载

gcc之后执行

gcc之后执行

yep

好的,恢复训练,午安,吃饭去辽。

1709

1709

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?