1、zzip

打开zip一个flag.jpg

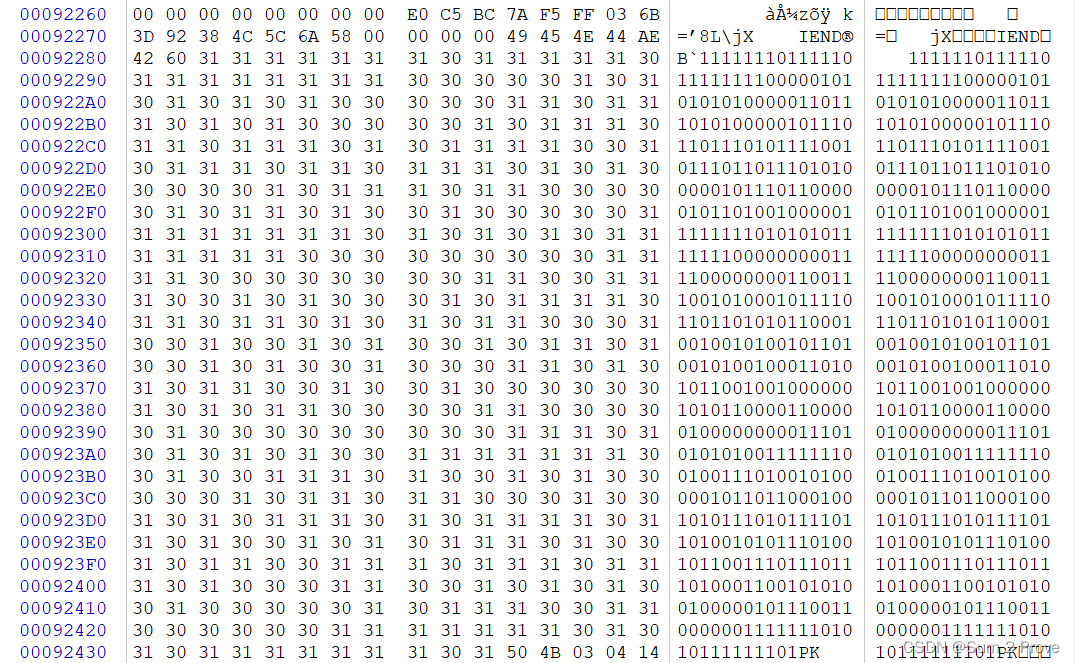

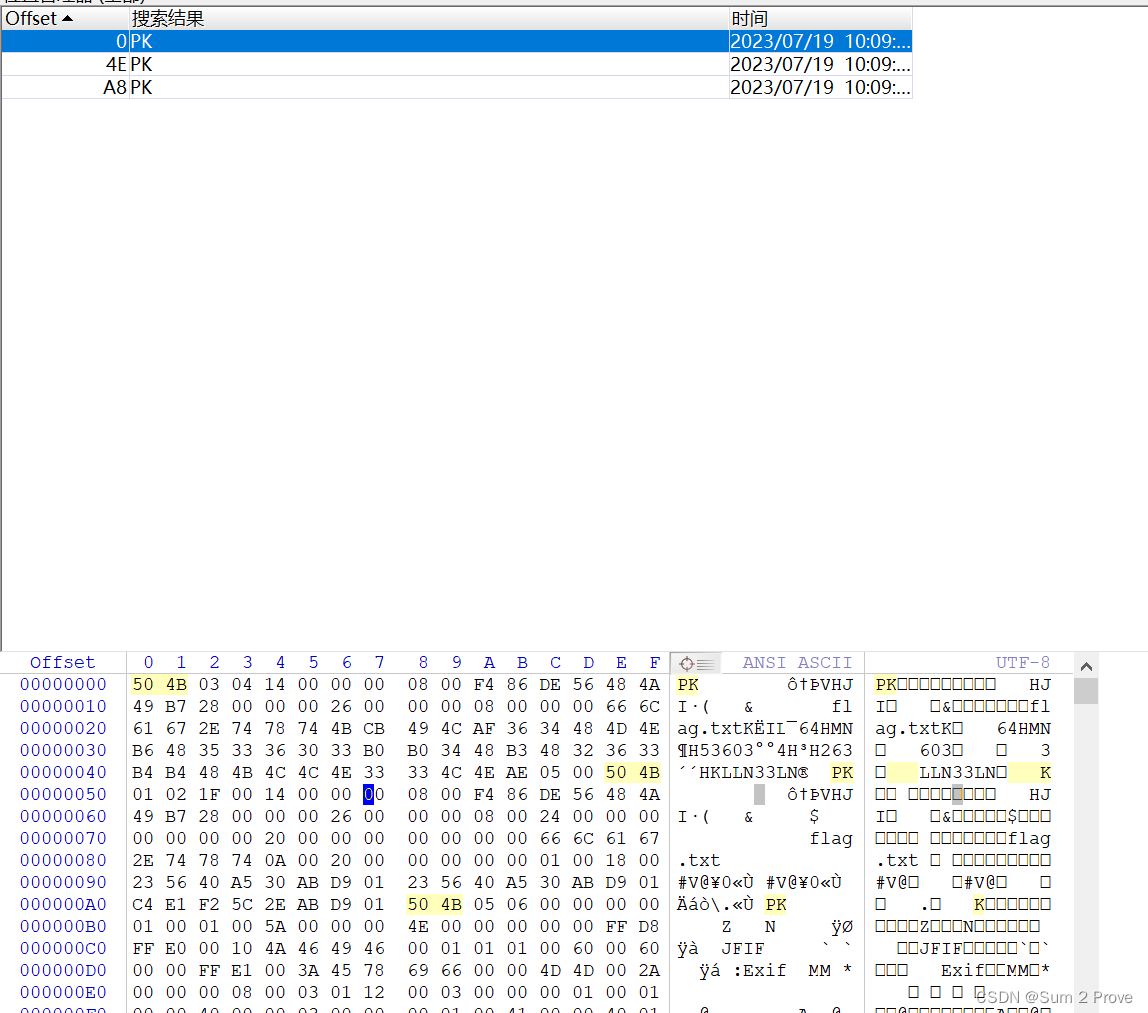

winhex打开发现zip.txt

但是foremost不能分离,发现缺少PK头,手动补上,分离出来得到flag

2、findiwant

得到一个流量包,导出HTTP

发现许多假的flag,最后聚焦于shell.png,爆破高度得到flag

3、easype

exeinfo打开exe文件,发现存在壳,upx脱壳得到flag

4、cs

打开发现是多次base64编码,cyberchef一直梭哈,多次得到

dh48{v2nxx-pqpke-gcd40-b95w0pnjs}

主办方给了提示:0123456789abcdefghijklmnopqrstuvwxyz

那就编写脚本

import string

a = "dh48{v2nxx-pqpke-gcd40-b95w0pnjs}"

dict2 = string.digits + string.ascii_lowercase

dict = "0123456789abcdefghijklmnopqrstuvwxyz"

step = 2

for i in a:

if i in dict2:

index = dict.find(i)

#print(i)

if index + step > len(dict):

step = step - len(dict)

print(dict[index + step], end="")

step += 2

else:

print(i, end="")

得到flag{5e1df-9cda6-a8b42-ffd6c331c}

5、b64_A128

LxrXLm9xTIGlL4L4S4bkLibtTfgmT4QXLxT4KfQ5SIH4TtAXSoJC

cyberchef magic梭哈得到flag

6、只有二维码

打开一个二维码图片,明显是干扰,foremost分离得到一个zip,加密

winhex打开发现一串01

发现是21的平方,根据题目提示,转化为21*21二维码,QR扫码得到xiao_yang,打开zip得到flag

7、[SWPUCTF 2021 新生赛]finalrce

web原题

8、hack

得到pcap包,winhex看了眼发现里面有东西,foremost分离一下得到一个zip,发现伪加密,修改得到flag

9、mix-cry

得到一串base64,cyberchef magic直接梭哈得到flag

10、运行试试

都没加壳,IDA打开直接就能搜到flag(下午决赛的题比预选赛还简单。。。)

11、chal

很简单的RSA,队内crypto手直接写脚本梭了

后记

CTF决赛虽然AK了misc和crypto,但是pwn和re不怎么会,导致没拿到名次,比赛蛮好的,就是可以上网,团队赛感谢AWD质检员的努力,完美防御,感谢bigbug在我批量提交脚本没写出来之前的手动提交,没有你们确实拿不到奖

4417

4417

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?