啥?入侵防御和入侵检测还分不清?看完这篇秒变网络安全老司机!

01 为啥你的网络需要“金钟罩”——入侵防御的重要性

话说江湖险恶,网络世界也一样危机四伏!各种“妖魔鬼怪”——木马、蠕虫、注入攻击、DDoS攻击等等,无时无刻不在觊觎着你的信息系统。这些“坏家伙”的目标只有一个:搞垮你的系统,窃取你的数据!

想想看,辛辛苦苦积累的企业数据,被黑客一个注入攻击就给“洗劫一空”,那感觉是不是比丢了钱包还难受?或者,竞争对手雇佣黑客,对你的网站发起DDoS攻击,导致客户无法访问,生意瞬间凉凉,这滋味简直比吃了黄连还苦!

根据国家互联网应急中心的报告,2020年全年抓到的恶意程序样本超过4200万个,被攻击的IP地址更是高达5000多万个!这数据简直触目惊心!

举个栗子,你的企业可能会遭遇以下“袭击”:

-

数据库被“爆破”:

黑客利用注入攻击,轻松拿到你服务器的数据库修改权限,企业机密数据像“脱光了衣服的美女”,被一览无遗!

-

木马病毒“暗度陈仓”:

黑客利用系统漏洞,在你的企业内部偷偷传播木马病毒,搞得人心惶惶,鸡犬不宁!

-

DDoS攻击“洪水猛兽”:

黑客操控大量“僵尸电脑”,短时间内向你的网站发起“自杀式”DDoS攻击,恶意占用网络资源,让你的网站瘫痪,客户流失!

-

“钓鱼邮件”防不胜防:

黑客伪装成你的合作伙伴或者客户,发送带有恶意链接的“钓鱼邮件”,诱骗员工点击,盗取账号密码,甚至直接入侵你的信息系统!

导致这些“惨剧”发生的一个重要原因就是——安全漏洞! 这些漏洞就像你家里的“后门”,黑客可以利用它们轻而易举地进入你的系统,为所欲为。

虽然系统供应商会及时发布补丁来修复这些漏洞,但是补丁更新需要时间啊!这段时间,你的系统就如同“赤膊上阵”,毫无防御能力。

而入侵防御技术,就像一个“金钟罩”,可以在系统供应商更新之前,为你提供安全防护能力,抵御各种针对安全漏洞的攻击。 所以说,入侵防御是企业网络安全建设中不可或缺的重要组成部分!

02 入侵防御:网络安全的“钢铁侠”是如何炼成的?

入侵防御,顾名思义,就是对入侵行为进行防御。它主要通过以下几种“黑科技”来检测入侵行为:

-

“指纹识别”——基于签名的检测技术:

这种技术就像警察局里的“指纹识别系统”,它会将网络流量与已知威胁的签名进行匹配,如果匹配成功,就判定为恶意流量。但是,这种方法只能识别出已经录入“指纹库”的入侵,对于新的入侵就无能为力了。

-

“行为分析”——基于异常的检测技术:

这种技术就像一个经验丰富的“老中医”,它会通过采集网络活动的随机样本,并与基线标准进行比较,来判断是否存在异常行为。这种方法的识别范围更广,但也更容易出现“误诊”的情况。

-

“家规”——基于安全策略的检测技术:

这种方法就像你家的“家规”,网络管理员会在设备上配置各种安全策略,任何违反这些策略的访问行为都会被阻止。

检测到入侵行为后,入侵防御系统会根据你预先设置的“剧本”,自动采取相应的措施,比如发出警报、丢弃恶意数据包、阻止来自特定IP地址的流量等等。

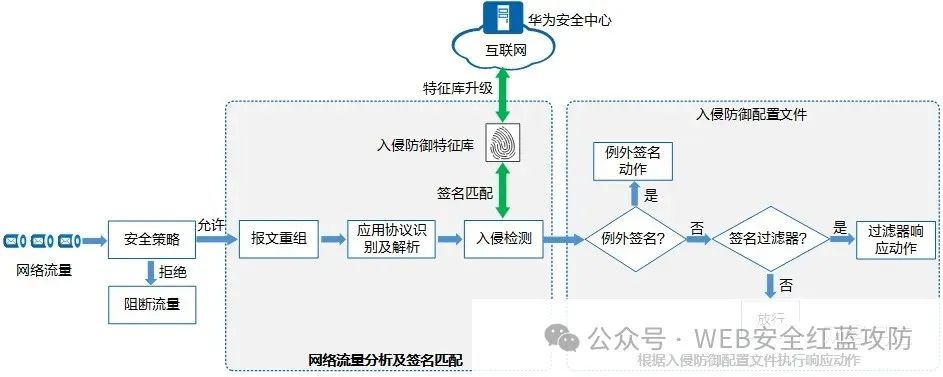

下面,我们以华为入侵防御技术为例,来详细了解一下入侵防御的具体工作流程:

-

“安检”——安全策略匹配:

只有当流量匹配到动作为允许的安全策略,并且该安全策略引用了入侵防御配置文件时,才能进入入侵防御流程,接受进一步的“安全检查”。

-

“解压”——报文重组:

设备会对IP分片报文和TCP流进行重组,确保应用层数据的连续性。这样,设备才能有效地检测出那些试图逃避入侵防御检测的“狡猾”攻击行为。

-

“验明正身”——应用协议识别和解析:

设备会根据报文内容识别出具体的应用层协议,并对协议进行深度解析,提取报文特征。与传统的只能根据IP地址和端口识别协议相比,这种方法大大提高了应用层攻击行为的检出率。此外,设备还能识别出协议异常,过滤掉那些不符合协议格式和规范的“问题”数据报文。

-

“对暗号”——签名匹配:

设备会将解析后的报文特征与入侵防御特征库中的签名进行匹配。如果匹配成功,就说明这个报文有问题,需要进行响应处理。这个特征库就像一个“犯罪分子档案库”,里面记录了各种已知入侵行为的特征。华为安全研究人员会持续跟踪网络安全态势,分析入侵行为的特征,并及时更新到入侵防御特征库中。设备定期从华为安全中心下载最新的入侵防御特征库,就可以及时有效地防御网络入侵。

-

“按剧本演”——响应处理:

报文匹配了签名后,入侵防御系统会根据入侵防御配置文件来决定是否对报文进行响应处理,以及如何处理(告警或阻断)。这个配置文件主要包含签名过滤器和例外签名两部分。签名过滤器是管理员根据网络和业务状况配置的,用于筛选签名的过滤条件集合。设备只会对过滤器筛选出的签名对应的攻击进行防御,以免海量的攻击日志淹没关键的攻击信息。此外,设备还提供例外签名功能,当过滤器统一设置的动作不满足需要时,管理员可以针对单个签名配置对应的处理动作。

03 入侵防御系统的“变形金刚”——各种类型大盘点

当前主流的入侵防御系统有以下几种类型,可以用于不同场景的部署:

-

“网络卫士”——网络入侵防御系统(NIPS):

这种系统安装在网络出口,可以检测所有网络流量并主动扫描威胁。

-

“主机保镖”——主机入侵防御系统(HIPS):

这种系统安装在终端上,仅检测该设备进出方向的流量,通常与NIPS结合使用,形成一个“立体防御体系”。

-

“流量分析师”——网络行为分析(NBA):

这种系统用于分析网络流量,通过检测异常流量,发现新的恶意软件或零日漏洞。

-

“无线警察”——无线入侵防御系统(WIPS):

这种系统用于扫描Wi-Fi网络中是否有未经授权的访问,并从网络中删除未经授权的设备。

04 入侵检测系统 vs 入侵防御系统:一字之差,天壤之别!

入侵检测系统(IDS)是入侵检测技术发展初期提出的产品形态,它和入侵防御系统(IPS)的主要区别如下:

| 特性 | 入侵检测系统(IDS) | 入侵防御系统(IPS) |

|---|---|---|

| 部署方式 | 通常采用旁路方式进行部署,不参与数据流的转发,需要将所有关注的流量都镜像到IDS端口上。 | 通常采用直路方式串联部署在网络中,数据流需要经过IPS处理后,再进行转发。 |

| 实现功能 | 仅仅是一种检测设备,自身不能阻挡攻击,只能起到报警的作用,需要与防火墙联动,由防火墙上的安全策略阻挡攻击行为。 | 可以对攻击行为直接进行检测和处理,不需要其他网络设备配合。 |

| 响应速度 | 通过镜像数据流方式检测攻击行为,在检测的同时,数据流已经或者正在被网络设备转发,是一种事后处理方式,对于单数据包攻击行为往往力不从心。 | 对数据包先进行安全检查,由安全检查的结果再确定数据包的处理情况,能做到及时响应和处理。 |

简单来说,IDS就像一个“报警器”,它只能告诉你发生了什么,但不能阻止它发生;而IPS就像一个“保安”,它不仅能告诉你发生了什么,还能立即采取行动,阻止“坏人”入侵!

总之,IDS设备不会对入侵行为采取即使动作,是一种侧重于风险管理的安全机制。当前华为提供的专业入侵防御设备和具备入侵防御功能的防火墙,都同时具备IDS和IPS功能,管理员可根据实际组网需要进行选择。

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?