ARP协议的运行机制

ARP协议的主要作用是完成从IP地址到地址的转换.网络数据包对应于链路层的数据帧帧头,包含了源主机的MAC地址和目标主机的MAC地址.源主机发出的数据帧中已经包含了目标主机的MAC地址,而目标的MAC地址就是事先通过ARP协议获得的.如果目标主机的MAC地址在本机的ARP缓存表中没有记录,则需要通过ARP进行地址解析来获取.目标主机的MAC地址在本机的ARP缓存中获取后,会将IP地址和其MAC地址进行对应起来保存在源主机的ARP缓存表中,以后需要使用时从ARP缓存表中查询到后就可以直接使用了.

ARP欺骗的原理

由上面的ARP协议的运行机制大概可以想得到ARP欺骗的原理了,如果本机曾经和其他主机进行过数据通信,那么在本机的ARP缓存列表中必定会有相应的IP和对应的MAC地址的记录.然而主机中的ARP缓存表都会自动更新的机制,每台主机在收到ARP的数据包时都会更新自己的ARP缓存列表,而这里就是欺骗的原理所在,假如恶意主机伪装并发送欺骗性的ARP数据包,在收到数据包之后,更新其ARP缓存表,从而建立起错误的IP地址和MAC地址的对应关系.

ARP欺骗方式

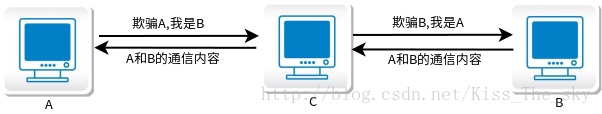

1.实施中间人欺骗

该种攻击主要是在局域网环境内实施的.假设同一个局域网内有A,B,C三台计算机,他们的MAC地址分别为MAC-A,MAC-B,MAC-C.A与B进行直接的通信,而C想窃取A发送给B的消息,因此就要实施该种方式.

因为其内容描述较为复杂,在这里就不长篇讲述了,答题可以表示为下图(详细的可以根据上面的欺骗原理思考可得):

如果C发给A的ARP欺骗数据包中伪造的源IP地址为B,而对应的MAC地址是一个伪造并且不存在的地址;则在A更新之后的ARP缓存表中,B的IP地址对应的MAC地址就是一个不存在的MAC地址,那么,在A和B通信时所构造的数据包中,链路层的目标主机B的MAC地址就是一个不存在的地址.在局域网的交换机进行转发时,这个不存在的MAC地址就不会转发,从而造成A和B之间的网络通信的无法正常运行.这就是局域网中ARP病毒发作用是能够瘫痪和终端网络通信的原因.

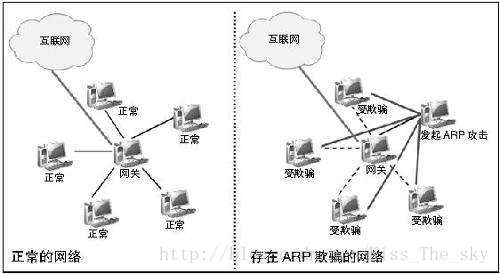

2.ARP的伪装网关欺骗攻击

这里不进行长篇大论了,简单贴一张图

3.具体的防范措施

首先,可以通过IDS、Antiarp、或者ARP防火墙等查找ARP欺骗的设备或者工具检测网络内的ARP欺骗攻击,然后定位ARP病毒主机,再通过杀毒软件或者手工分析的方式清楚ARP病毒.

MAC地址与地址双向静态绑定的配置方法如下:

arp缓存列表是可以查看的 用arp -a就可以看到

首先,在局域网内的所有计算机上,通过arp -s将IP地址与MAC地址进行静态绑定.

arp -d 删掉之前的保存的所有IP和MAC对应关系

arp -s 网关IP网关MAC// 将网关IP和网关做静态绑定

然后,在路由器或者网关上将局域网内计算机的IP和MAC地址同样进行对应的静态绑定.

133

133

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?