本次题目用到的弱口令靶场:

1、rdp(远程桌面服务)、mysql(数据库) 192.168.xx.xx

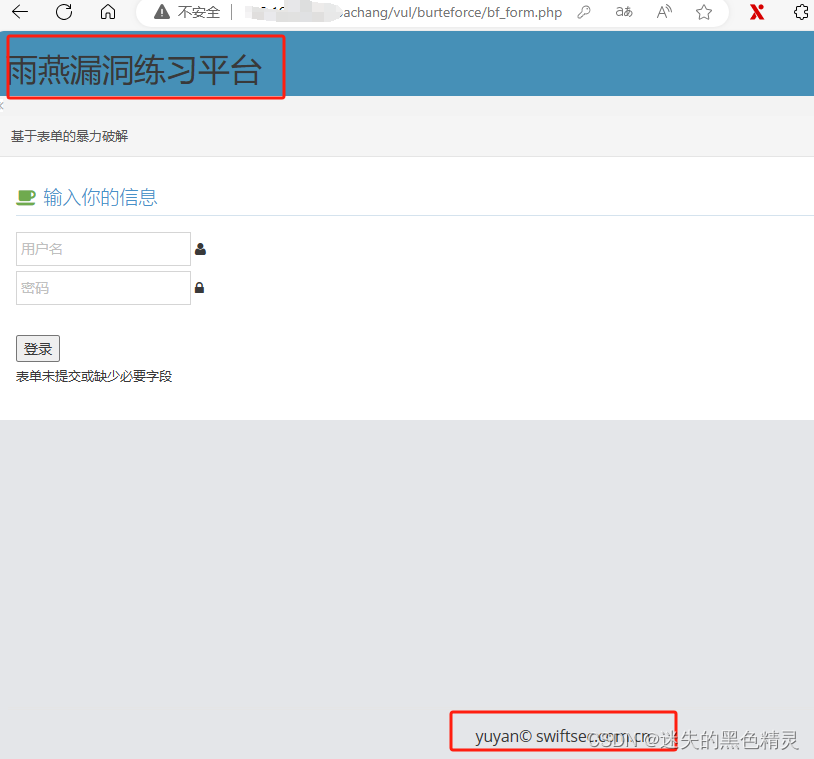

2、web服务(提示:有三个用户)http://192.168.xx.xx/bachang/vul/burteforce/bf_form.php

要求:找到rdp、mysql、web服务的用户名和密码(三个)。

1、rdp、mysql服务的弱口令

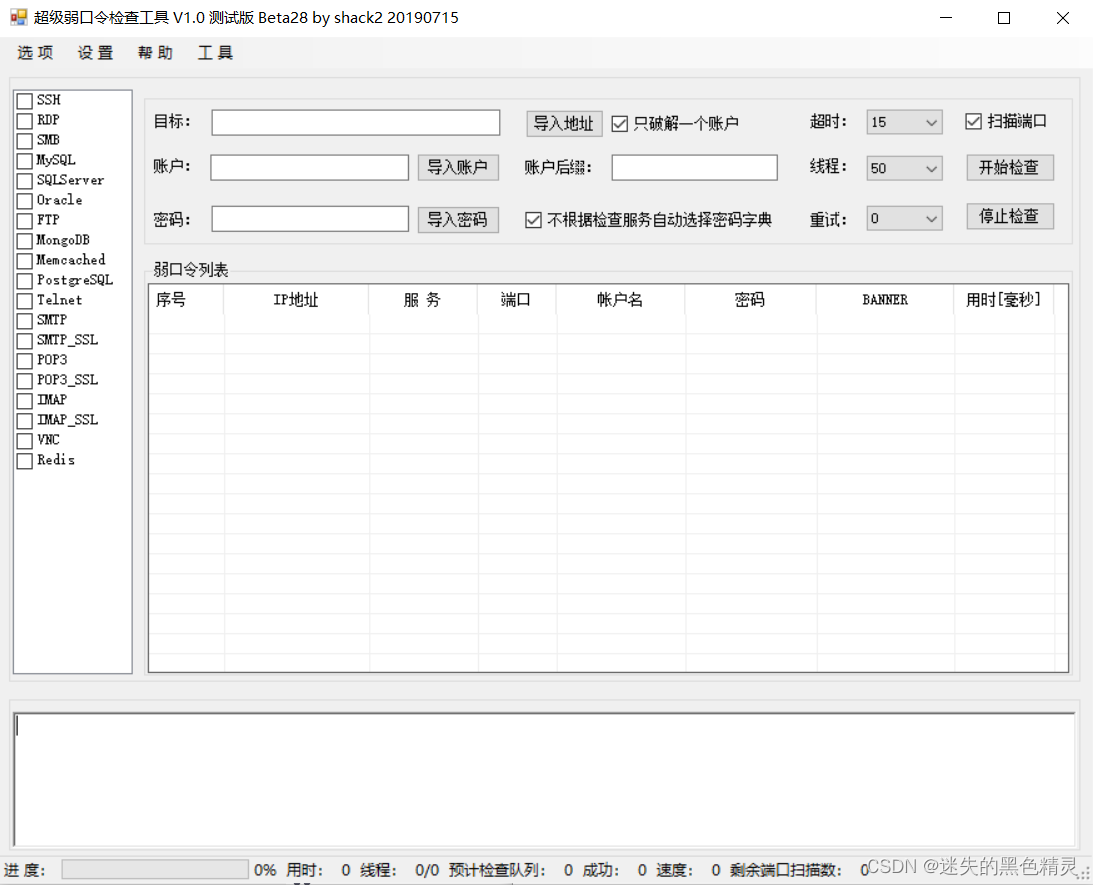

已知靶场的rdp和masql有弱口令,我首先想到使用方便高效的超级弱口令检查工具进行爆破。

因为好久没用了超级弱口令工具已经更新了好多版了,就去重新下载了一下这个很简单纯绿色的直接下载打开就能使用,收集一下密码和用户名就行了。

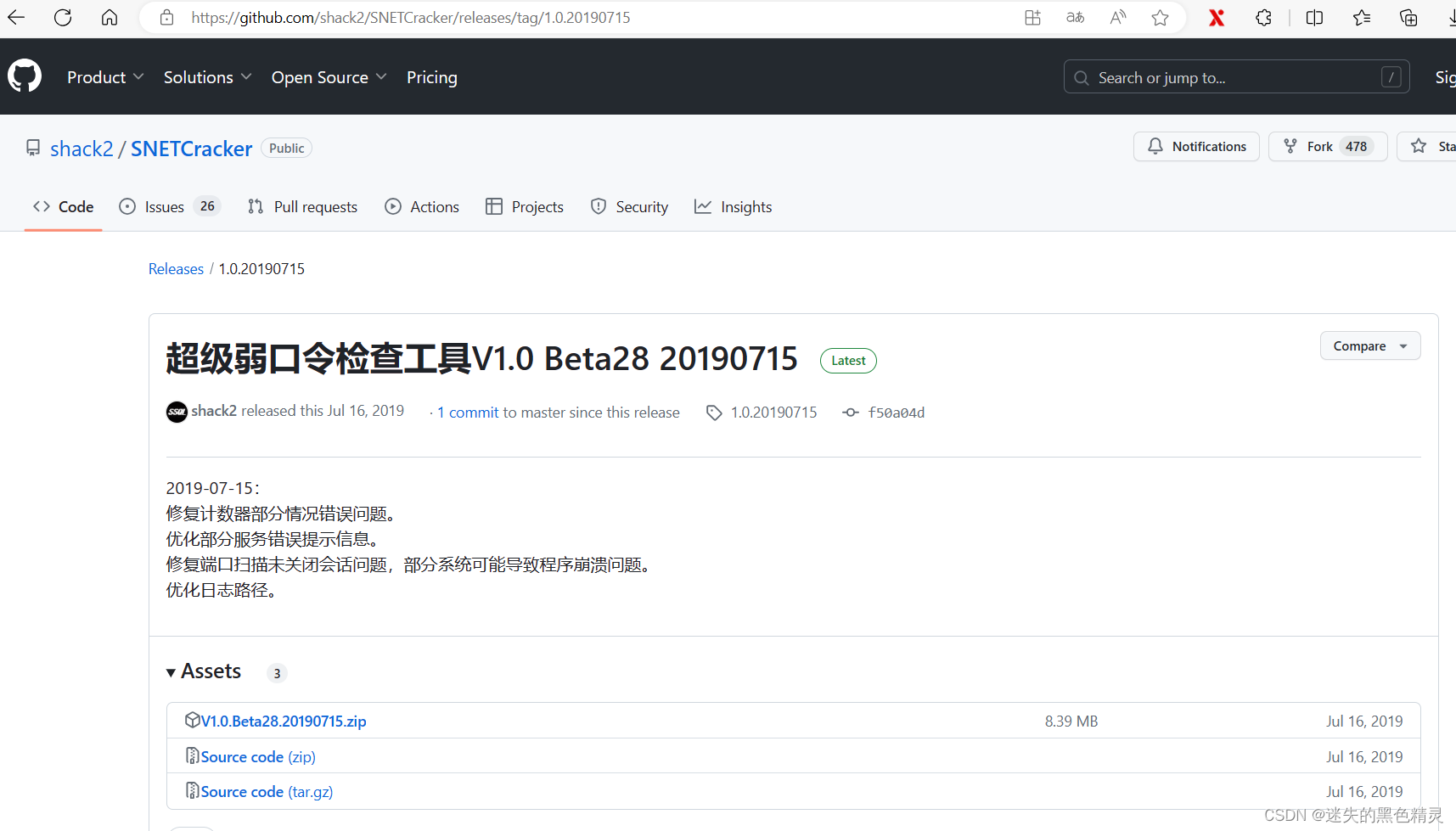

这个是下载地址:

https://github.com/shack2/SNETCracker/releases/tag/1.0.20190715

下载后打开

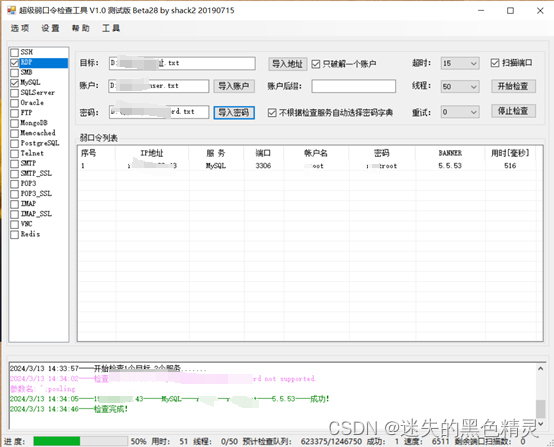

添加扫描地址,导入用户名字典密码字典选择服务进行爆破,记得关闭杀毒软件可能会影响爆破。

这个比的就是字典了,只能自己平时收集,我只爆破出来了这一个mysql的账号密码,rdp的一直失败;

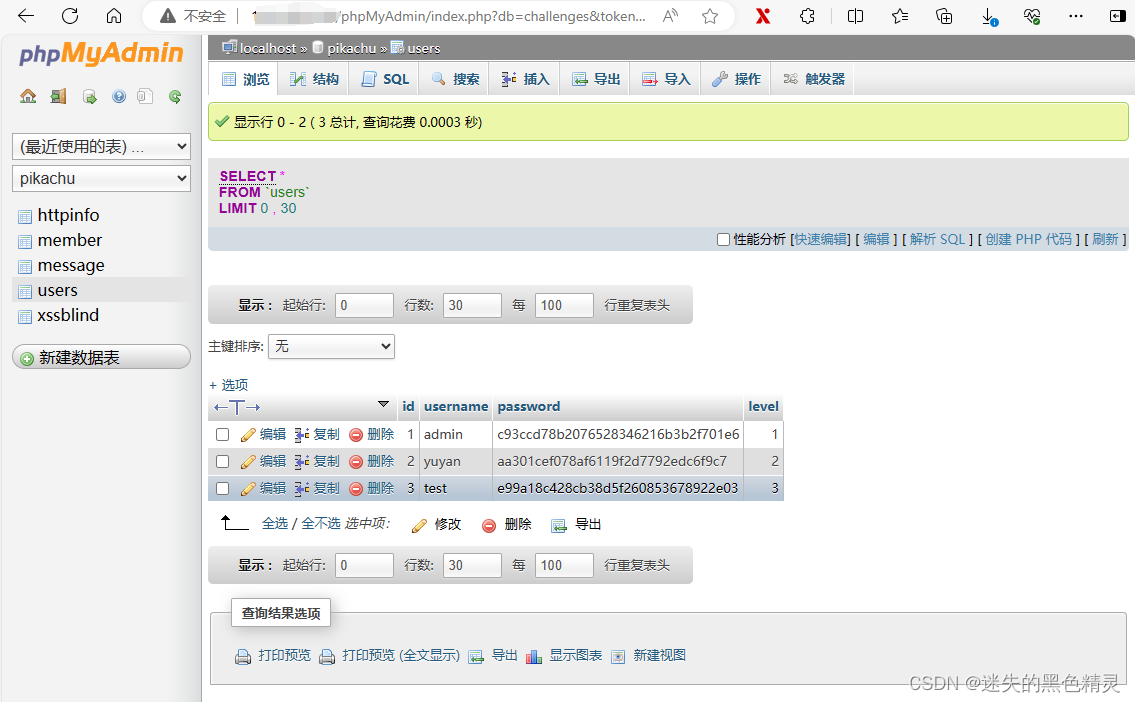

2、接下来想到的是有了MySQL的账号密码了可以去数据库里看看web服务的

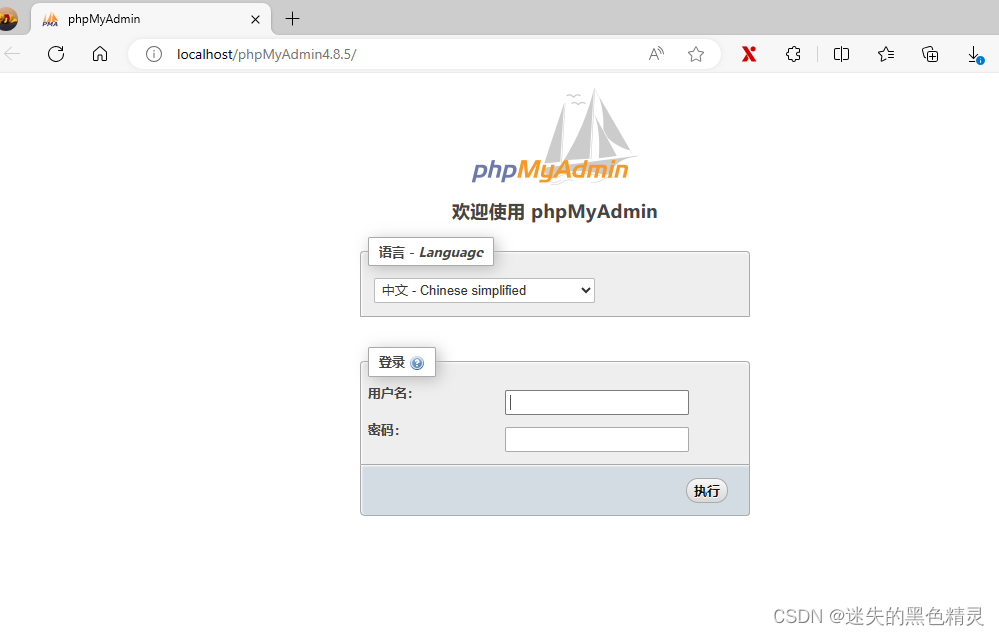

我不喜欢用mysql的命令行因为好久不看命令忘得差不多了,直接用更方便的phpstudy里面下载的phpMYAdmin,还省去了安装时间;

修改一下登陆地址,登录靶场IP的数据库

在数据库里找到了三个web用户的用户名,密码是加密的;

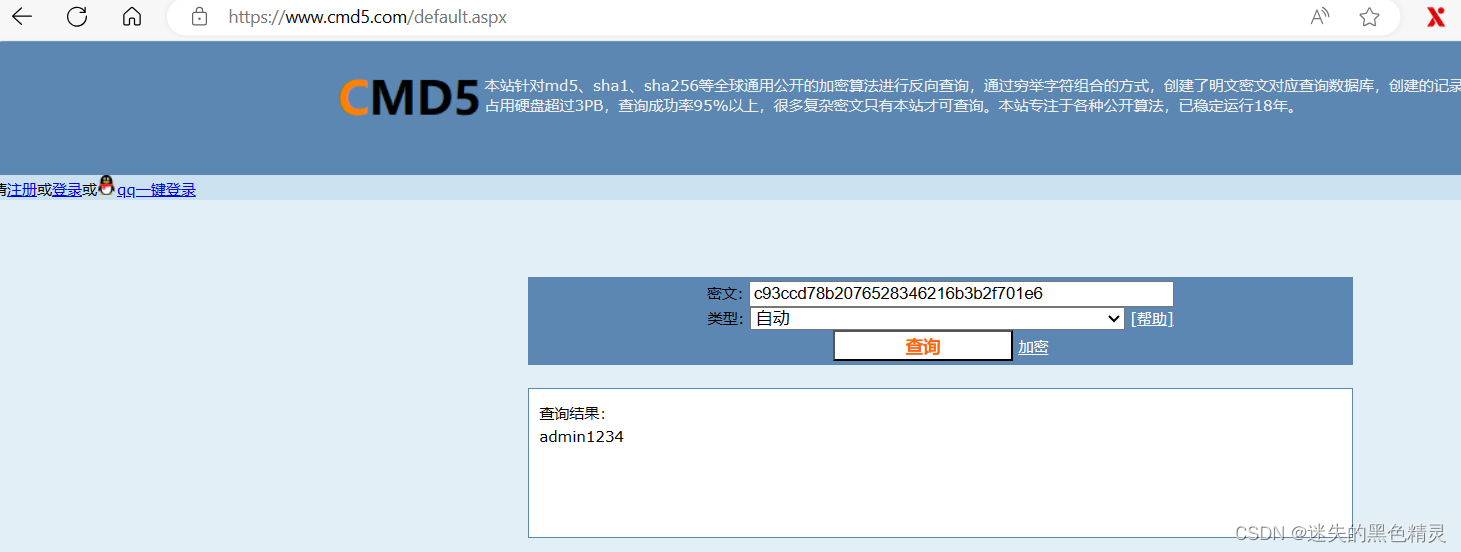

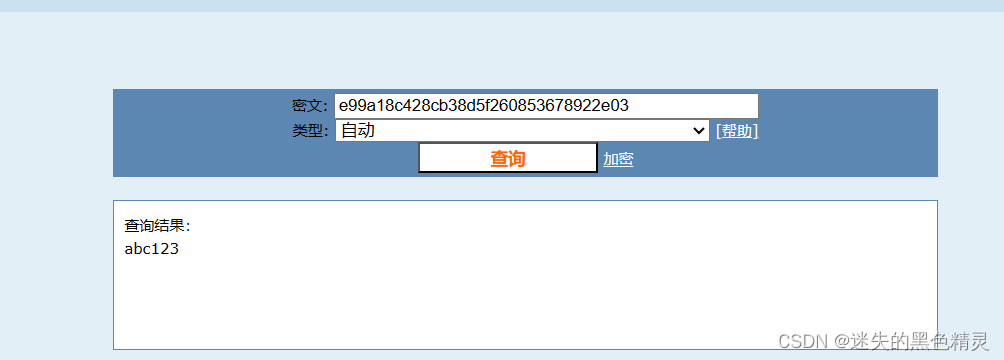

将密码复制出来解密看看

解出了这两个用户的密码但是yuyan用户的解不出来

admin/admin1234

test/abc123

yuyan

给了一点提醒要用社工的方式组合密码进行爆破,使用bp进行爆破;打开web页面看看有什么信息

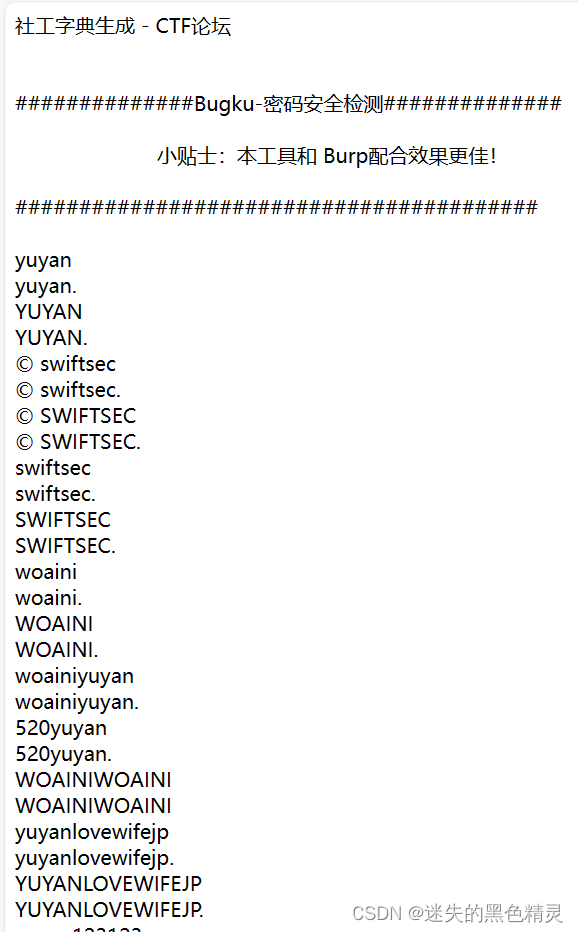

下面有个邮箱使用密码生成器进行密码生成;

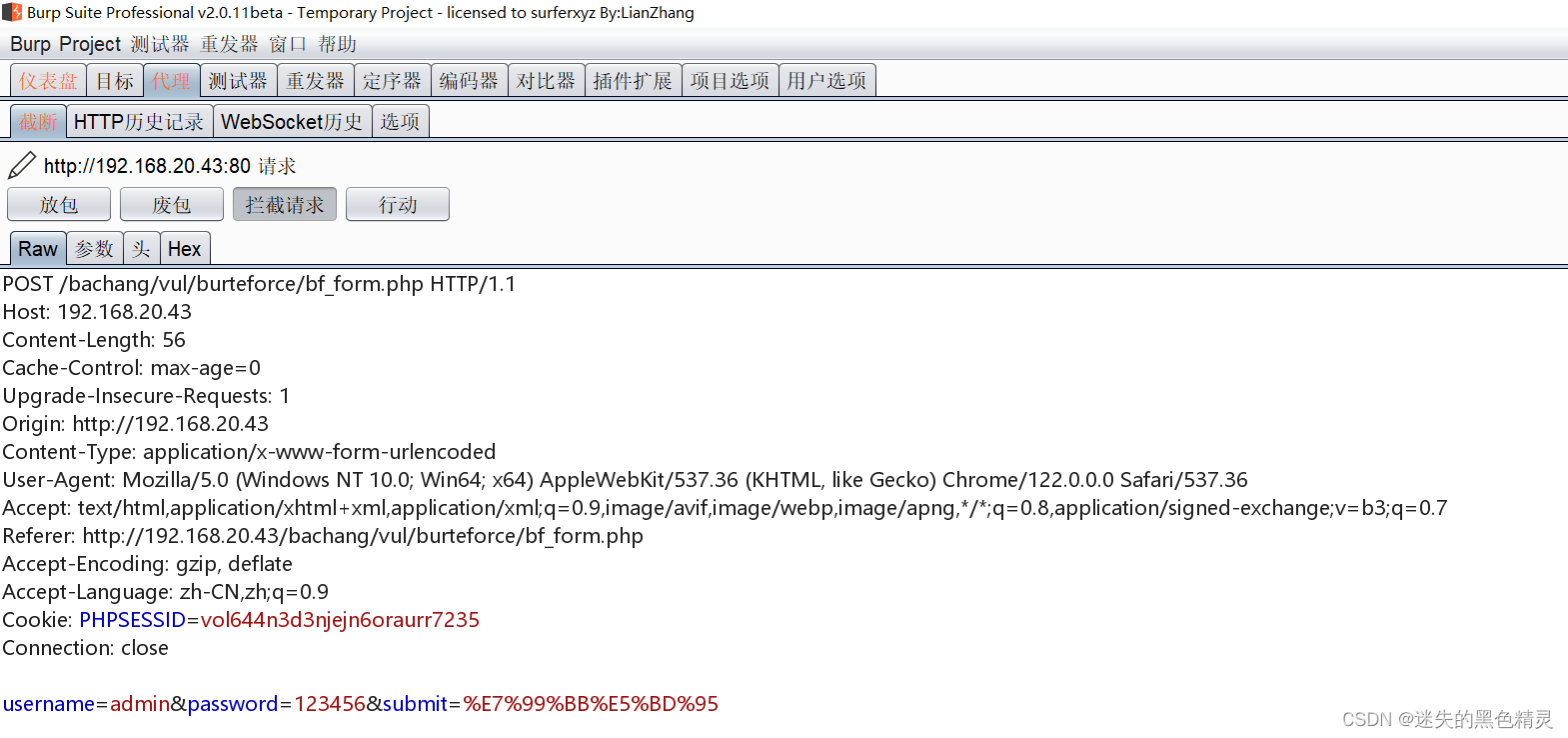

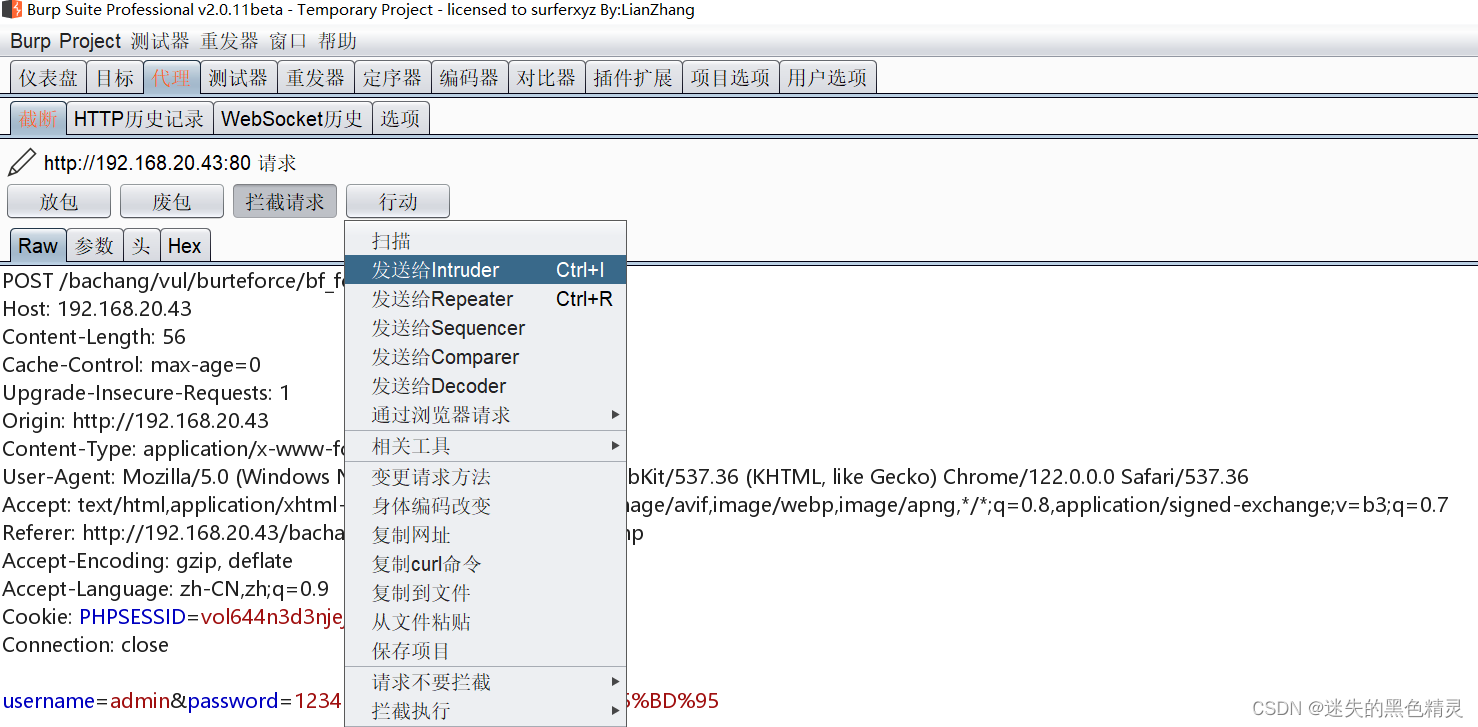

接下来使用bp,用户yuyan,随便输入一个密码抓包;

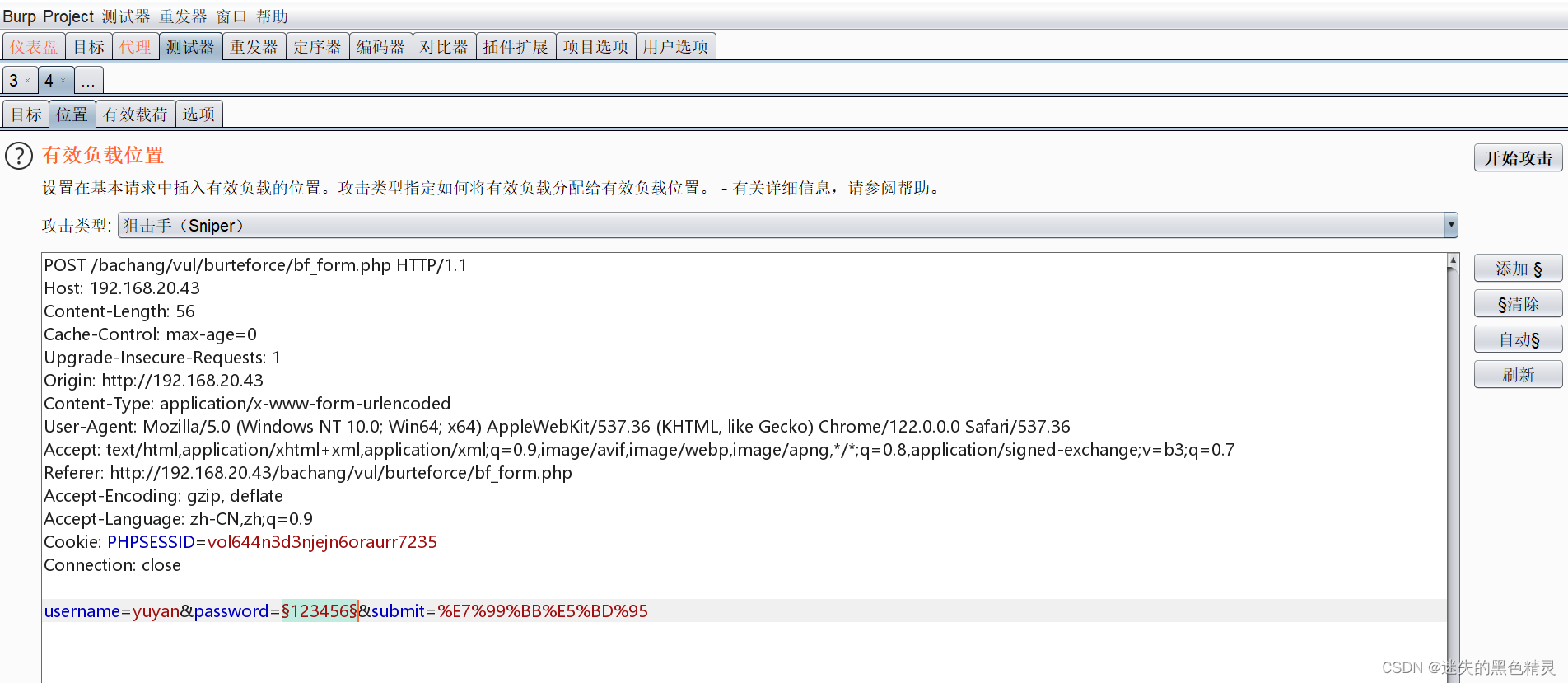

添加密码为变量

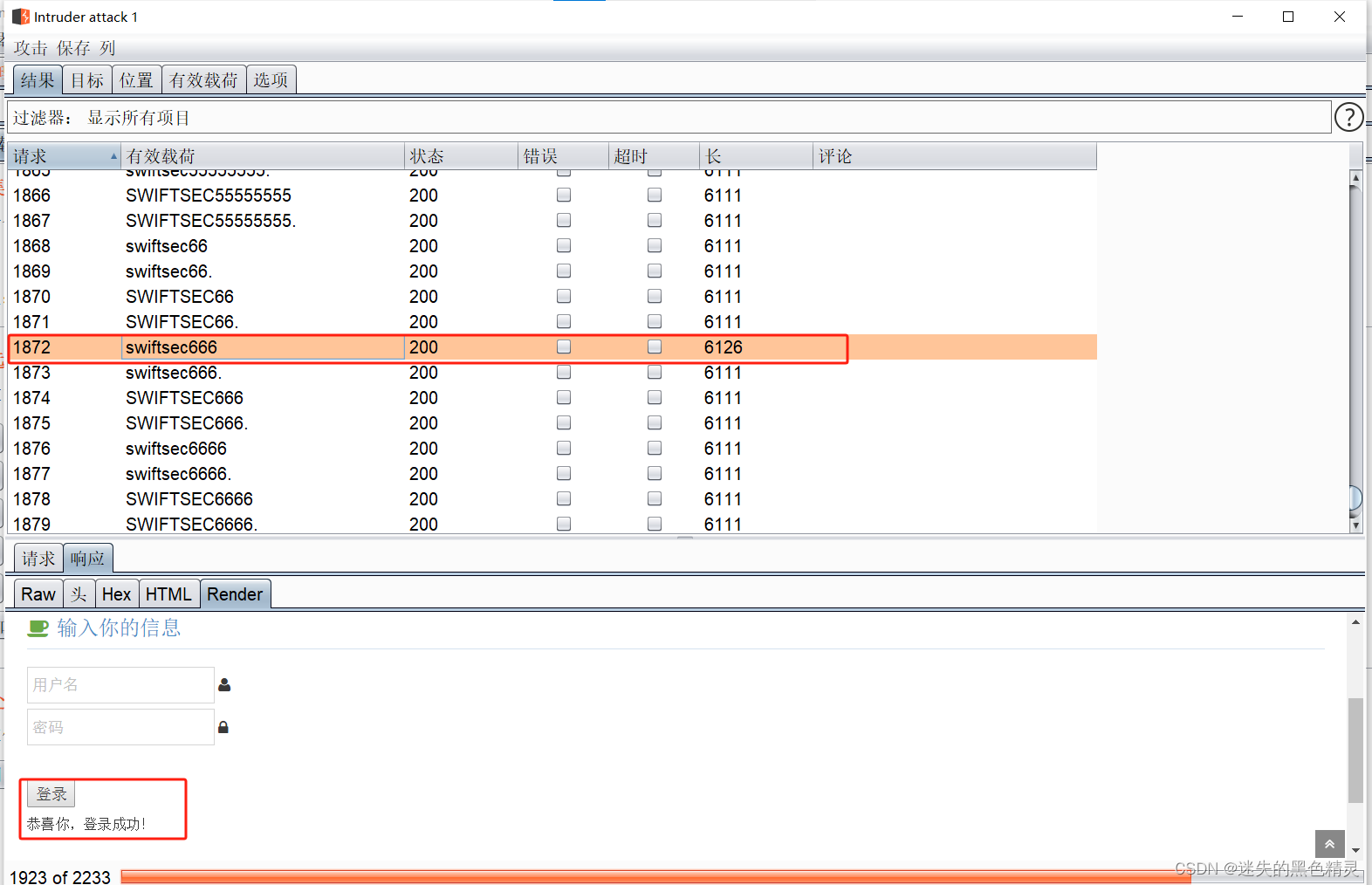

将生成的密码导入,进行爆破

成功爆破出密码!!!

总结:

bp使用的不多,我多加练习…

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?