开源漏洞深度分析

Apache Shiro RegExPatternMatcher 权限绕过漏洞

项目介绍

Apache Shiro是一个功能强大、易于使用的Java安全框架,可以执行身份验证、授权、加密和会话管理。通过Shiro易于理解的API,您可以快速轻松地保护任何应用程序——从最小的移动应用程序到最大的web和企业应用程序。

项目地址

https://github.com/apache/shiro

漏洞概述

2022年6月29日,Apache 官方披露 CVE-2022-32532 Apache Shiro 权限绕过漏洞。Shiro 1.9.1 之前版本,在代码中使用了 RegExPatternMatcher 和 . 正则表达式的情况下可能存在权限绕过。漏洞利用需要依赖代码具体写法,无法自动化利用,风险较低。

影响版本

Shiro < 1.9.1

环境搭建

参考4ra1n师傅提供的环境

https://github.com/4ra1n/CVE-2022-32532

漏洞复现

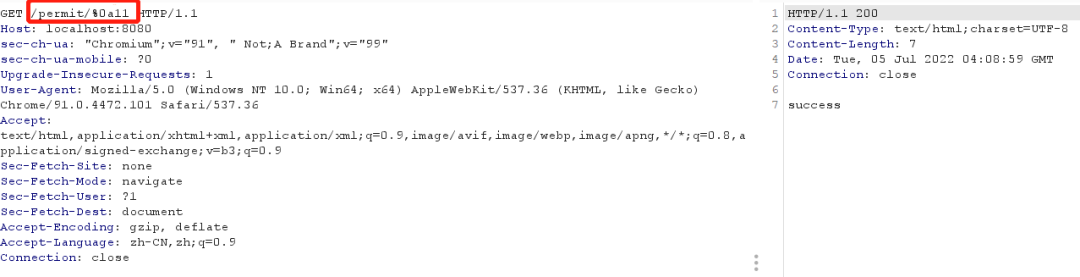

首先正常访问受保护的接口,发现被拦截

加入%0a,发现无法匹配到,绕过鉴权

漏洞分析

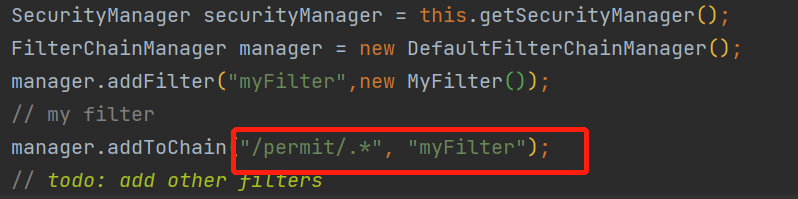

先来看下shiro配置文件的写法,下面代码的意思是所有url请求路径是permit下的的都要通过myFilter检查,不符合该路径的则直接访问

com.example.shirodemo.MyShiroFilterFactoryBean#createInstance

而在MyFilter中,使用的是RegExPatternMatcher

在RegexRequestMatcher中是使用了 Pattern.compile(pattern) 来进行正则匹配

RegexRequestMatcher 默认使用的正则匹配的 "." 不会匹配换行符,因此可以使用在路径中添加换行符来绕过权限匹配

Java中的正则默认情况下.并不包含\r和\n字符,在正则表达式教程中也明确说明了.的含义,如下

因此/permit/.*路径规则,虽然在开发者看来应该拦截所有/permit/下的请求,然而并没有。因此,其实从本质上讲,该漏洞是开发者自己对正则匹配的相关模式不熟悉最终配置不当造成的。

在官方的修复补丁中,可以看到 RegexRequestMatcher 默认添加了 Pattern.DOTALL 选项,该选项表示更改.的含义,使它与每一个字符匹配(包括换行符\n),默认情况下, 正则表达式中点(.)不会匹配换行符, 设置了Pattern.DOTALL模式, 才会匹配所有字符包括换行符。

修复方式

升级到最新版,或者不用RegexRequestMatcher

参考链接

https://github.com/4ra1n/CVE-2022-32532

https://github.com/apache/shiro/commit/6bcb92e06fa588b9c7790dd01bc02135d58d3f5b

3990

3990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?