目录

1、KALI LINUX简介

Kali Linux 是一个功能强大、多才多艺的 Linux 发行版,广泛用于网络安全社区。它具有全面的预安装工具和功能集,使其成为安全测试、数字取证、事件响应和恶意软件分析的有效平台。

作为使用者,你可以把它理解为一个特殊的Linux发行版,集成了精心挑选的渗透测试和安全审计的工具,供渗透测试和安全设计人员使用,也可称之为平台或者框架。

2、netcat工具简介

Netcat(或nc)是一个命令行实用程序,它使用TCP或UDP协议跨网络连接读取和写入数据。 它是网络和系统管理员工具库中最强大的工具之一,它被认为是瑞士军刀网络工具。

Netcat 是跨平台的,可用于 Linux,macOS,Windows 和 BSD。 您可以使用Netcat来调试和监视网络连接,扫描开放端口,传输数据,作为代理等。 Netcat 软件包预先安装在 macOS 和流行的 Linux发行版上,如 Ubuntu,Debian等。

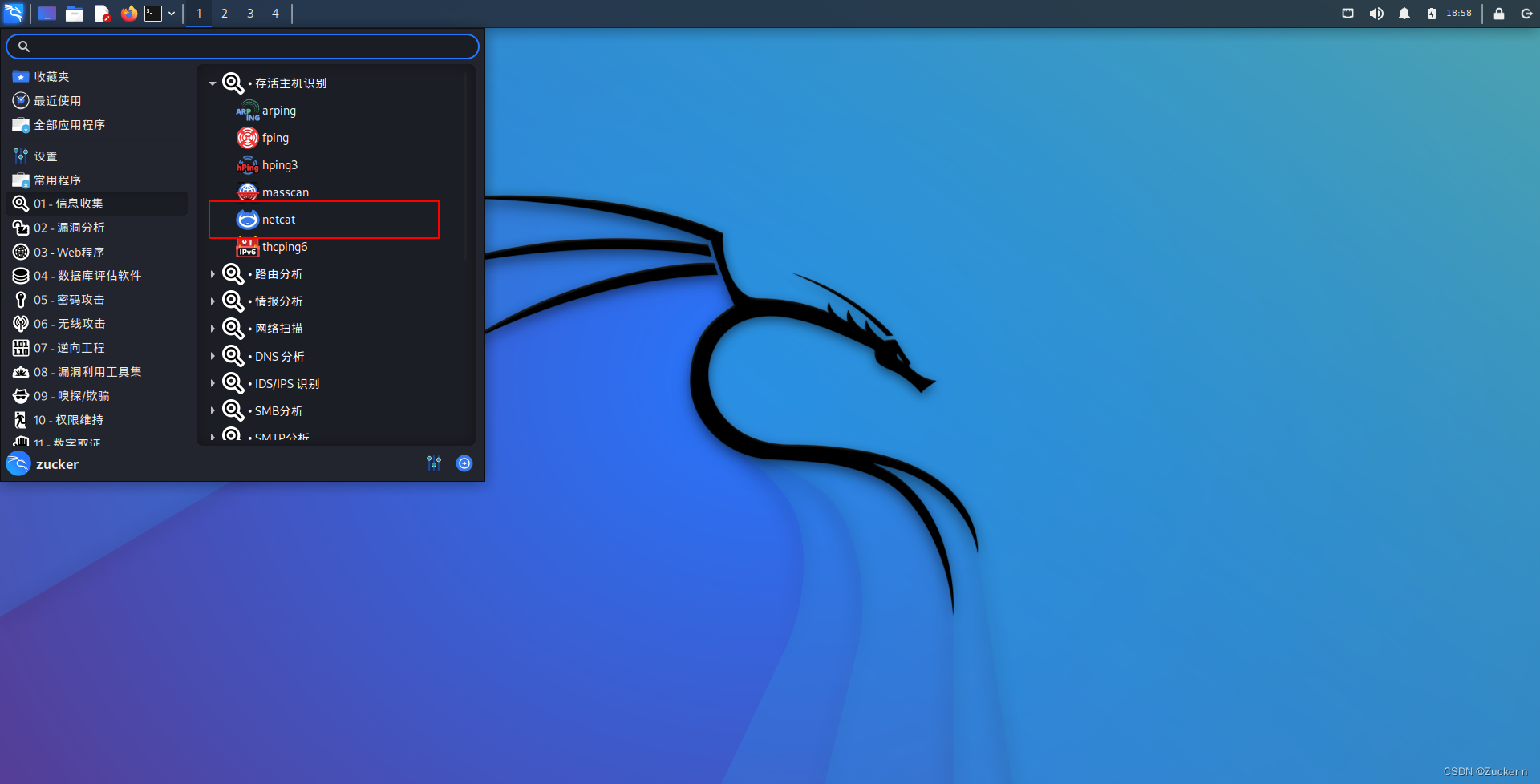

3、在KALI中使用netcat

3.1 目标主机IP(win)

在Windows中使用win+r,输入cmd打开命令行窗口,输入ifconfig查看本机ip

ipconfig

3.2 KALI的IP

为了后面正常使用管理员权限,提前进入管理员模式,输入kali的密码,安装时候没有设置密码的一般是kal

sudo -i

查看kali的IP地址

ifconfig

4、命令示例

4.1 测试某IP的端口是否打开

nc -zvn 192.168.0.101 443 //看该IP的443端口

4.2 TCP扫描

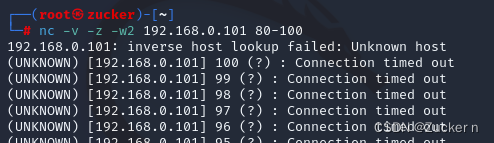

nc -v -z -w2 192.168.0.101 80-100 //没有打开对应端口会显示超时

4.3 UDP扫描

nc -v -u -z -w2 192.168.0.101 80-90

4.4 端口刺探

nc -vv 192.168.0.101 80

4.5 直接扫描

nc -vv -w 5 192.168.0.101 80-90 //会留下大量的痕迹

5、即时通信

5.1 单击对话互联

nc -l -p 6666 //服务机打开接受端口nc 192.168.0.105 6666 //客户机连接该端口

在客户端输入消息,服务端有回显;服务端输入,客户端也有回显。

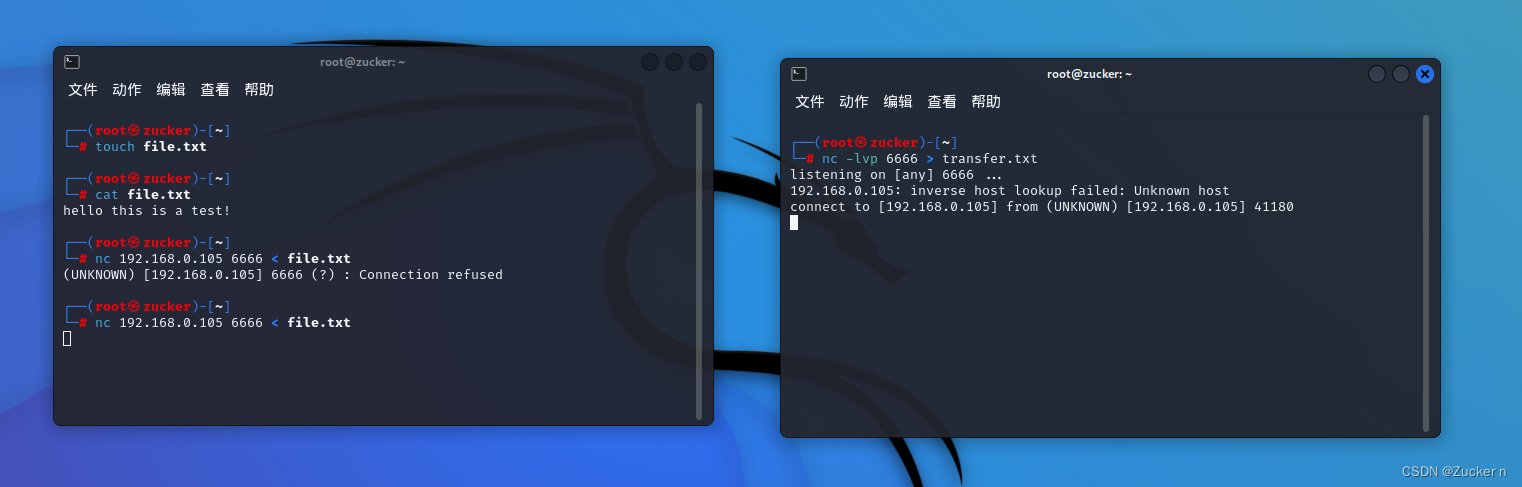

5.2 传输文件

//服务端

touch file.txt //创建文件

cat file.txt

nc 192.168.0.105 6666 < file.txt //向该IP发送文件//客户端

nc 192.168.0.105 6666 < file.txt //向该IP发送文件

6、总结

netcat不仅能进行简单的端口扫描,还能实现子网内机器互联,本案例为了简单起见,在同一台kali中进行互联测试,大家可以通过用不同的机器试验,原理相同。

本教程仅供教学参考

550

550

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?