目录

1、文档介绍

此文档描述如何在FTD上配置PBR以及开启traceroute回显。

2、先决条件

2.1 需要的知识

FMC基础操作

FTD基础操作

PBR原理

2.2 实验平台

EVE-NG版本:EVE-NG version: 5.0.1-12

FMC Version:6.6.0-90

FTD Version:6.6.0-90

IOL:i86bi-linux-l2-adventerprisek9-15.1a.bin、i86bi-linux-l3-adventerprisek9-15.4.1T.bin

此文档中所有的信息都是基于此实验环境,文档中所有的设备均从初始化开始,如果您是在生产环境中使用此文档,请确保您完全理解所有的命令与影响。

3、背景信息

FTD有两个outside口,默认全部流量均走outside1,现有需求将视频业务单独使用outside2出局保证会议质量。PBR策略路由根据管理员自定义的策略匹配上对应的流量再根据自定义策略的动作执行相应操作如指定下一跳,PBR中其余未匹配的流量均按照正常路由表转发。

在实验中需要验证主机出局的路径,需要使用traceroute命令,此需求的背景信息可看下面官方文档给出的详细解释。(重点提醒:如果FTD上有运行OSPF协议需要重点关注,OSPF HELLO包TTL=1,如果执行TTL-1将会发生一些问题,所以运行OSPF时需要执行TTL减量需要配置将OSPF排除)

4、配置

4.1 FMC&FTD的安装

请参考此博主的安装文档,写得很详细,EVE-NG之Cisco FirePower 系统 - 行业资讯 - 亿速云

记录下本人安装时折腾的坑:

- 最开始使用的FMC版本很老6.2.1跟6.2.0,6.2.1安装成功后FTD也正常注册,但在deploy的时候一直报错提示device re-register,最开始FMC用的6.2.1但FTD用的6.2.0,以为是版本兼容的问题于是开始部署6.2.0。

- 6.2.0版本的FMC就更夸张了,安装设置好后使用url访问一直停留在登陆界面显示安装程序正在安装中请稍等,查文档找解决方法都没有修复好。

最后建议大家使用新版本的FMC&FTD,实验效果非常好,几乎没有很折腾的bug。版本我会放在最后的链接中。

4.2 FTD的基础配置

Step 1 :接口配置

下面是全部接口的配置

Step 2:路由配置

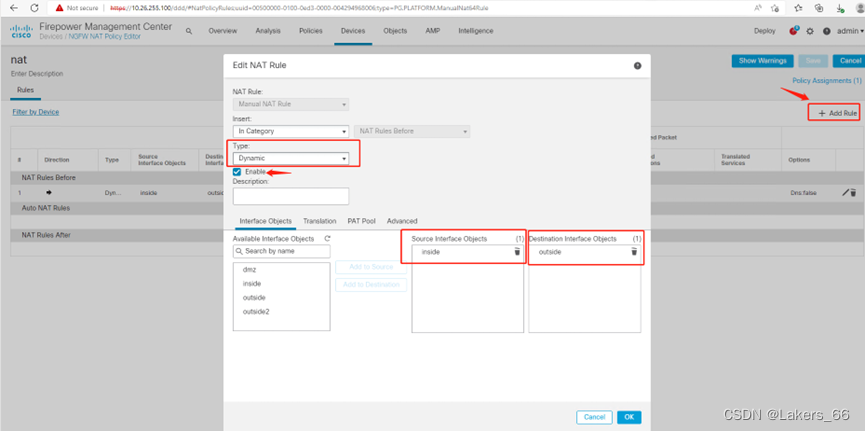

Step 3:NAT配置

第一次配置需要新建一个new policy

新建一个rule,类型为动态并enable,在Interface Object中源区域为inside,目标区域为outside

切到Translation,OriginalPacket源地址为10.0.0.0/8,OriginalPacke目标地址为address。TranslatedPacket转换后的源地址为目标接口地址(也就是以outside口的地址作为转换后的源地址),其余保持默认,点击OK。

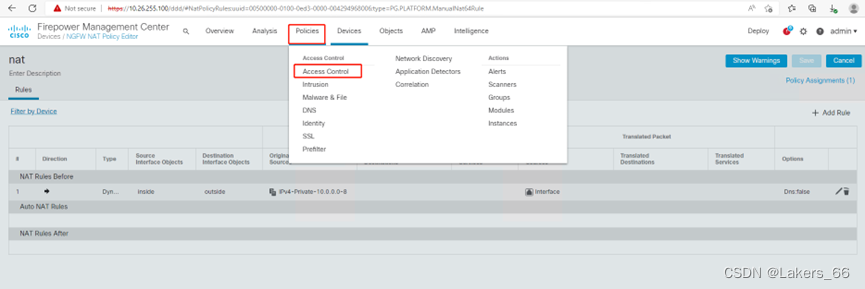

Step 5:设置AccessControl

FMC在初次注册设备时必须要求一个ACP,这里是我之前注册时新建的一个1,我们就以这个为例。

编辑它

新增一条rule in2out,设置好源区域目标区域源地址,其余全部any, 动作为allow,目前我们只指定这一条即可,保存。

Step 6:推送配置

Step 7:查看路由

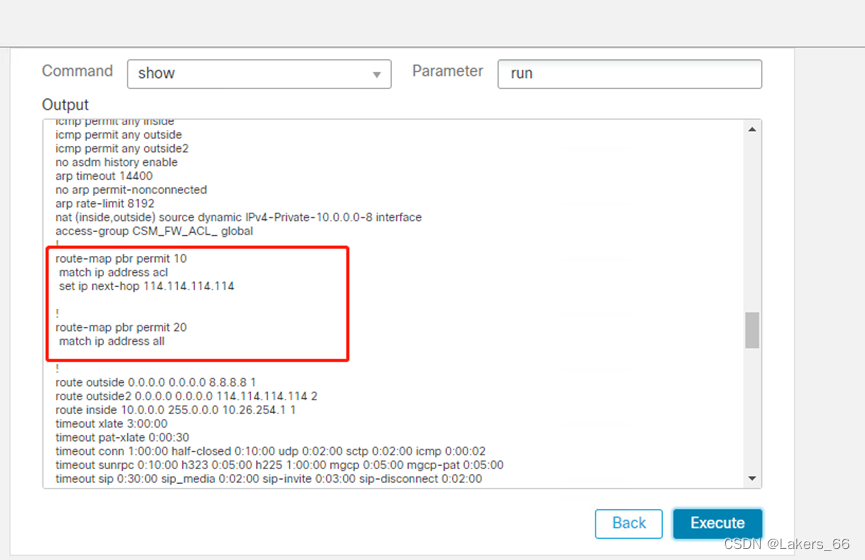

4.3 FTD的PBR设置

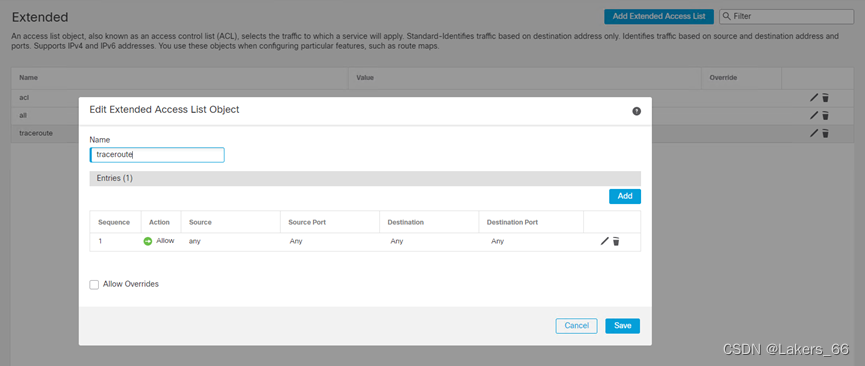

Step 1:定义两个ACL

点击Add Extended Access List,参考以下的值:

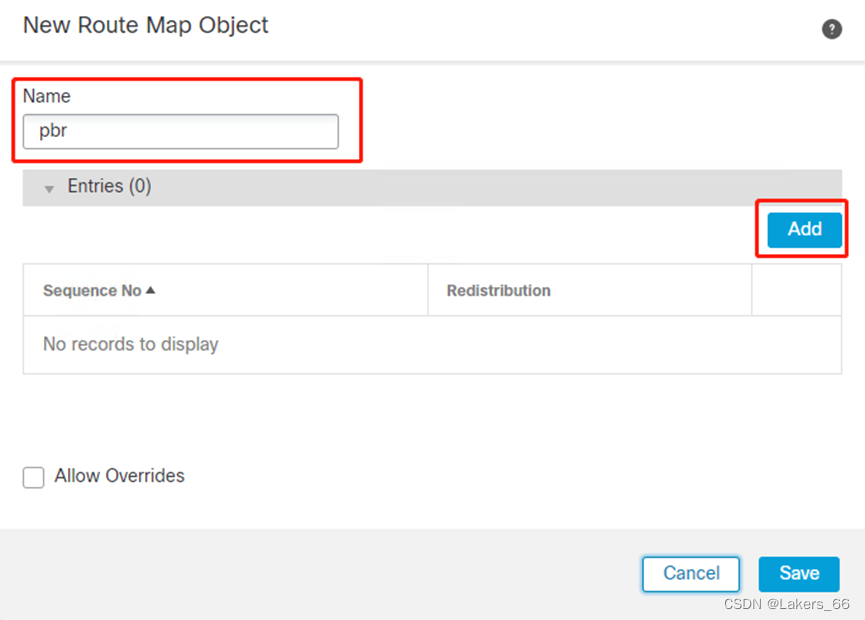

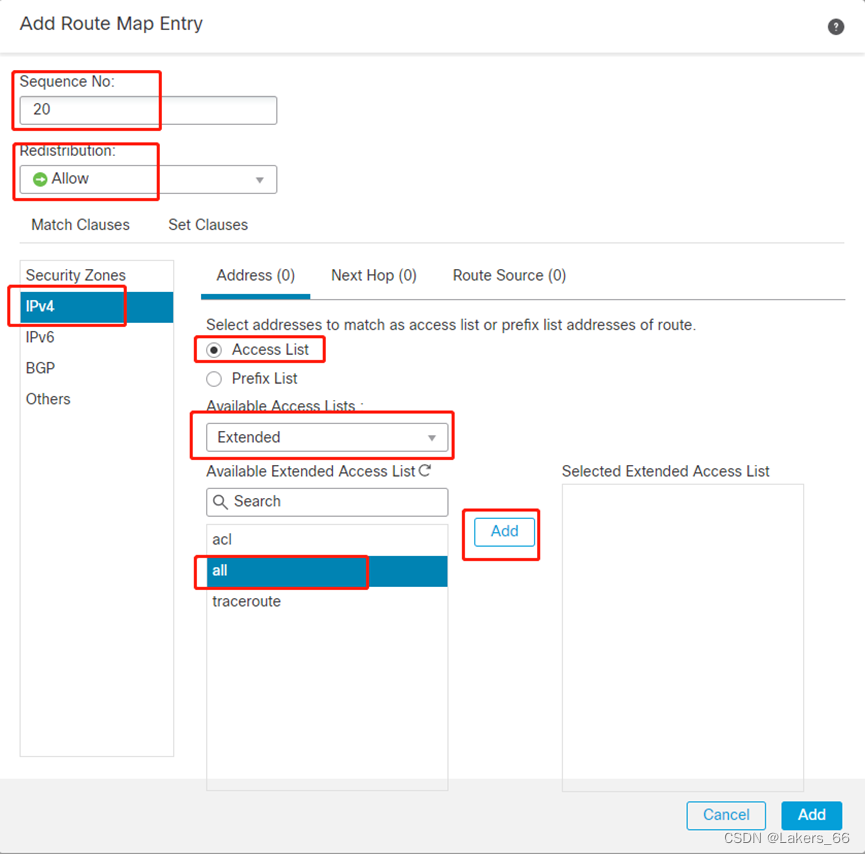

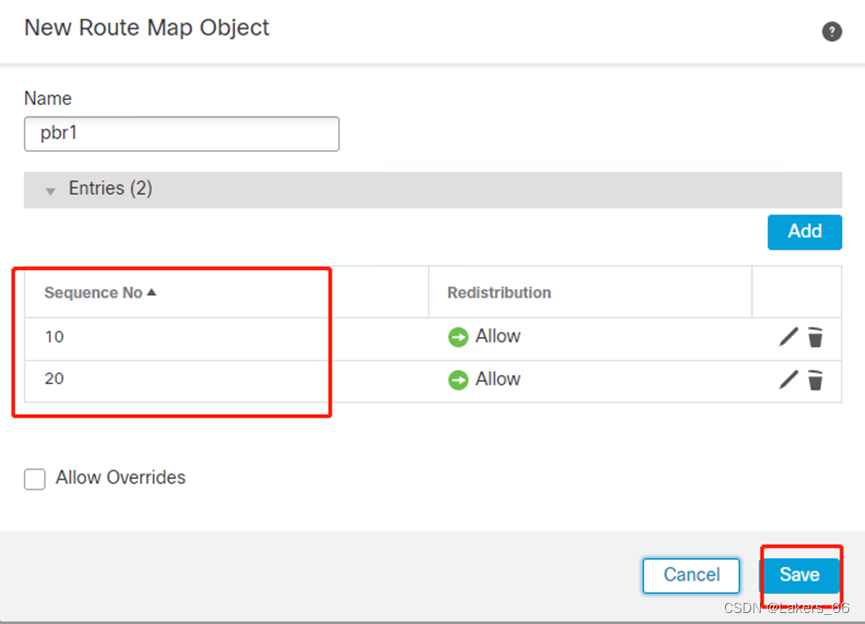

Step 2:新增一个Route Map绑定前面的ACL

定义一个name,点击add

Step 3:新增自定义FlexConfigObject

插入RouterMap绑定变量

Step 4:设备的FlexConfig去绑定

Step 5:推送

4.4 FTD开启traceroute配置

*****一定要确保您的网络无OSPF等协议***************

Step 1:定义一个Extended的ACL

Step 2:配置FTD ServicePolicy

点击add rule

点击add rule

保存

Step 3:减少ICMP不可达的速率限制

Step 4:放通outside到inside方向的icmp端口

Step 5:Deploy

5、验证

6、排错

6.1 通过FTD上面的抓包工具分析

重现故障情况后,停止抓包,保存下抓包的文件下载到本地使用wireshake分析即可。

7、参考文档

Allow Traceroute through Firepower Threat Defense (FTD) via Threat Service Policy (cisco.com)

为FTD上由FMC管理的双ISP配置PBR的IP SLA (cisco.com)

How to Configure Policy Based Routing (PBR) on Cisco ASA Firewall (networkstraining.com)

Solved: Traceroute through FTD - Cisco Community

EVE-NG之Cisco FirePower 系统 - 行业资讯 - 亿速云

8、Lab源文件以及Qemu文件分享

链接:https://pan.baidu.com/s/1LNPlndQYiBFcz_Yk3d6pNA

提取码:wnsy

--来自百度网盘超级会员V1的分享

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?