一、简介

Spring Security是基于Spring的应用程序提供声明式安全保护的安全性框架,它主要基于Spring Aop和servelet规范里的Filters实现,能够在web请求级别和方法调用级别处理身份认证和授权。

最开始该框架被称为Acegi Security。当时需要几百行xml配置,随着升级2.0,框架更名,再后来到3.0时,加入Spring EL表达式,如今的配置只需要十几行。

二、使用

在早期的版本,因为借助了一系列filter,所以配置filter是必要的,但是,我们不需要配置大量的filter,只需要配置一个便可。

对于这个的配置,可以采取web.xml或者java代码方式的配置。

如果喜欢传统的xml配置,可以如下:

<filter>

<filter-name>springSecurityFilterChain</filter-name>

<filter-class>

org.springframework.web.filter.DelegatingFilterProxy

</filter-class>

</filter>

或者java代码方式

public class SecurityWebInitialiizer extends AbstractSecurityWebApplicationInitializer {

}

在如今的版本,已经不需要这一步了,

下面是最简单的安全性配置:

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {}

顾名思义,@EnableWebSecurity是启用web安全性配置,这样就不用再写前面的繁琐配置了。Spring Security必须配置在实现了WebSecurityConfigurerAdapter的bean中,最简单的就是继承方式。

继承之后,我们可以通过重载三个configure方法。

- configure(WebSecurity) :通过重载,配置spring security的filters链

- configure(HttpSecurity) | 通过重载,配置如何通过拦截器保护请求

- configure(AuthenticationManagerBuilder) | 通过重载,配置user-detail服务

第二个是对http请求的拦截,第三个是对用户存储的认证。

当没有任何一个重写的时候,第二个默认任何请求都需要验证,第三个默认没有用户存储,此时意味着无法验证,那么这个过程将有一个唯一的结果,不能通过,没有任何用户可以进入系统。

此时默认的

protected void configure(HttpSecurity http) throws Exception {

http.

.authorizeRequests()

.anyRequest().permitAll()//除了/r/**,其它的请求可以访问

.and()

.formLogin()//允许表单登录

.and()

.httpBasic();//使用外部应用登录

}

安全拦截机制与认证

对于第二个方法的重载,是对url的拦截,这个时候,我们需要在这里规定,哪些路径需要认证,哪些不需要认证,哪些认证的具体权限是什么,于是,可以如下编写代码:

http.csrf().disable()

.authorizeRequests()

.antMatchers("/r/r1").hasAuthority("p2")

.antMatchers("/r/r2").hasAuthority("p2")

.antMatchers("/r/**").authenticated()//所有/r/**的请求必须认证通过

.anyRequest().permitAll()//除了/r/**,其它的请求可以访问

要注意,需要将permitAll放最后,如果放在最前面,将会产生的后果就是全部不进行认证(即使后面部分路径编写了认证要求),事实上,还可以使用@EnableGlobalMethodSecurity(securedEnabled = true,prePostEnabled = true)注解进行方法级别的认证,这样子能大量减少类中的代码配置。

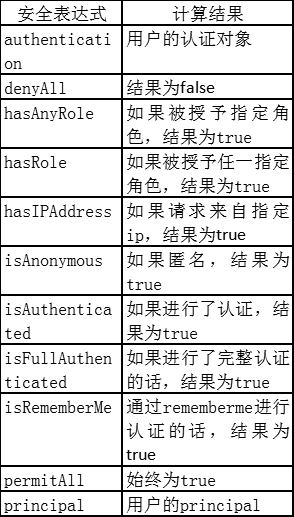

当然,有时候,我们有时候的要求不会那么简单,例如我需要对某个url进行ip和权限的约束,这个时候上面的写法就行不通了,这个时候,我们可以使用access()和spring el表达式,spring security根据安全性对表达式进行了扩展,包括以下:

通过以上的EL表达式,可以将之前的要求转化为如下代码:

.antMatchers("/r/r2").access("hasAnyAuthority('p1') and hasIpAddress('192.168.1.2')")

事实上,可以添加的约束远不止这么简单。

在这个框架中,我们可以使用它的登录页面,也可以自定义登录页面,

.loginPage("/login-view")//登录页面

.loginProcessingUrl("/login")

.successForwardUrl("/login-success")//自定义登录成功的页面地址

事实上,有时候在前后端分离应用中,我们使用restful请求,这个时候就不要设置界面了,如下即可:

.formLogin()//允许表单登录

.usernameParameter("username")

.passwordParameter("password")

.loginProcessingUrl("/login")

用户存储与授权

用户的存储我们需要重载configure(AuthenticationManagerBuilder)方法。

此时分几种情况,

第一种,存储在内存里:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.

inMemoryAuthentication()

.withUser("user").password("666666").roles("admin");

}

第二种,存储在数据库:

此时又两种方式:

第一种如上,重载configure方法:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.jdbcAuthentication()

.dataSource(dataSource)

.usersByUsernameQuery("select * from t_user where username=?")

.authoritiesByUsernameQuery("select username,'Role_User' from t_resource where username=?");

}

此时由于密码明文存储容易受到攻击,因此需要密码转码器,Spring Security实现了BCryptPasswordEncoder、NoOpPasswordEncoder、StandardPasswordEncoder三种,以下使用第一种:

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

第二种则是配置自定义多的用户服务,这个时候需要继承UserDetailService接口。

@Service

public class SpringDataUserDetailsService implements UserDetailsService {

@Autowired

UserDao userDao;

//根据 账号查询用户信息

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//将来连接数据库根据账号查询用户信息

UserDto userDto = userDao.getUserByUsername(username);

if(userDto == null){

//如果用户查不到,返回null,由provider来抛出异常

return null;

}

//根据用户的id查询用户的权限

List<String> permissions = userDao.findPermissionsByUserId(userDto.getId());

//将permissions转成数组

String[] permissionArray = new String[permissions.size()];

permissions.toArray(permissionArray);

UserDetails userDetails = User.withUsername(userDto.getUsername()).password(userDto.getPassword()).authorities(permissionArray).build();

return userDetails;

}

}

@Bean

public AuthenticationProvider authenticationProvider() {

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

authenticationProvider.setUserDetailsService(userDetailsService);

authenticationProvider.setPasswordEncoder(passwordEncoder); // 设置密码加密方式

return authenticationProvider;

}

然后修改用户存储的代码

auth.userDetailsService(userDetailsService);

auth.authenticationProvider(authenticationProvider());

Spring Security这个框架虽然配置只有几个类,但是调用的东西很多很杂,很多东西还是一团迷糊,还是要多细究下去。

4978

4978

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?