第一个:

垂直越权

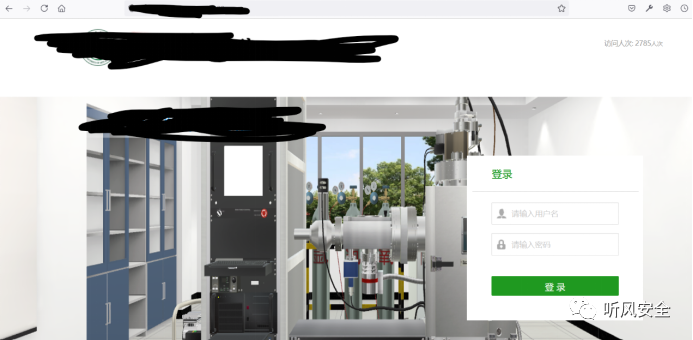

使用这个系统的学校挺多的,以一个例子演示吧

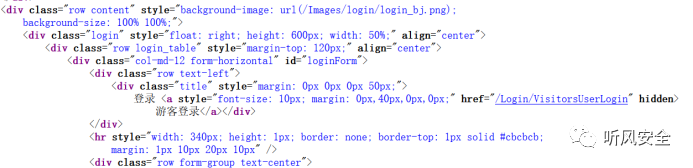

该站点F12看源码发现有个访客登录链接,可以直接进去

然后用burp抓包,分析了一下登录的请求响应包,发现在返回的响应包里参数很多,正常的修改一波参数,将false全改为了true,还有一些数字改为了1

进去后随便点了点,有点不对劲,发现教学评价里我能删除别人的评论,而且自己发表评论,显示管理员用户,但是我是以访客身份进入的,怎么可能会是管理员用户呢

于是猜测是那些被我修改的参数导致的越权问题,之后,我对自己修改的参数进行一个个的尝试,发现是C_Role这个参数的问题,当C_Role=1,账号是有管理员权限;当C_Role=2时,账号有教师权限;当C_Role=3时,账号是学生用户权限,然后找了十个案例,交补天通用了,给了十个库币。。。。。。

第二个:

任意账号密码重置

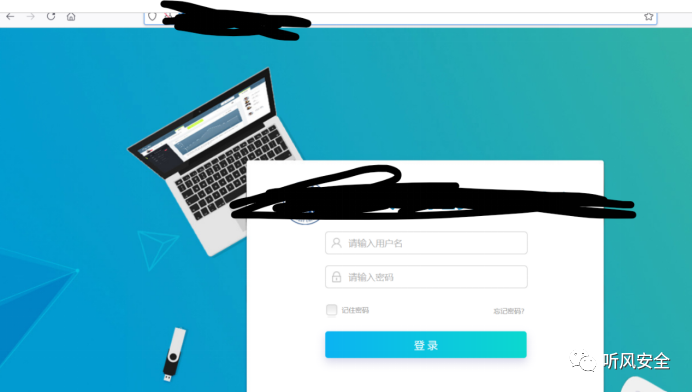

正常的登录界面,尝试弱口令,无果;点击忘记密码,尝试一波逻辑漏洞

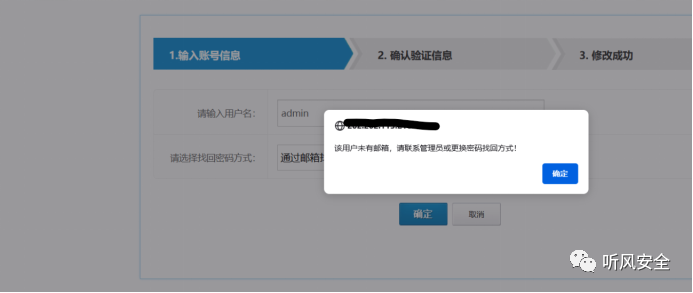

不知道具体的用户名,尝试admin,点击确定,burp抓包

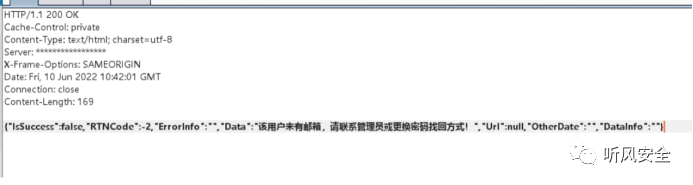

抓取响应包

根据响应包的内容可以知道,admin账号是存在的,但是没有邮箱,然后我将false改为true,绕过了第一步没有邮箱的问题,来到第二步确认信息(会有弹窗点击确定就好)

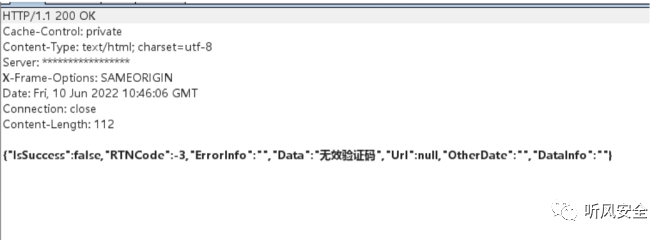

验证码随便填,以123456为例,点击确定,burp抓包

继续抓取响应包

将false改为true,绕过了第二步,来到第三步,依旧有弹窗,点击确定就好

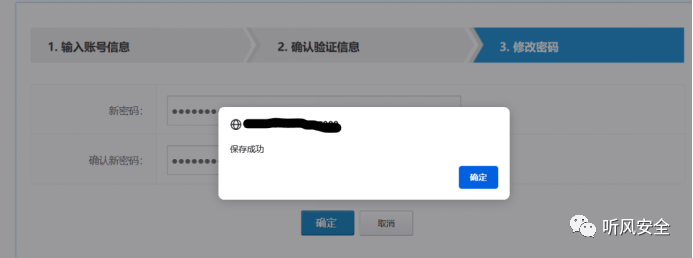

密码以1a2b3c4d为例,点击确定,修改成功

尝试登录,登录成功,管理员权限,系统里面涉及了上千条教师和学生敏感信息

有部分学校使用的时候每一步加了验证(有一个check的数据包发送),需要根据具体情况绕过。

至于为什么这两个“通用”漏洞鸡肋呢,因为第一个越权的洞越权后虽然是管理员权限,但是也只能删除别人的评论,没有其他的功能危害了;而第二个漏洞,虽然使用这个系统的学校挺多(该系统厂商的官网有合作案例),但是大部分在内网,要通过统一认证才行,比较困难,而且有些学校安全意识较强,对这个功能做了修改,所以外网我也只找到这几个学校。

以上漏洞均已提交至相关平台并修复!未进行任何恶意操作!

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

文章讲述了作者发现学校系统中的两个漏洞:一是通过修改参数实现访客登录后获得管理员权限,二是利用逻辑漏洞重置任意账号密码。尽管存在,但实际危害有限,因多数学校有额外防护措施。作者提供了网络安全学习资源链接。

文章讲述了作者发现学校系统中的两个漏洞:一是通过修改参数实现访客登录后获得管理员权限,二是利用逻辑漏洞重置任意账号密码。尽管存在,但实际危害有限,因多数学校有额外防护措施。作者提供了网络安全学习资源链接。

1124

1124

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?