1、 什么是防火墙?

阻挡未知的请求,没有经过允许的请求,也就是攻击,我们称之为防火墙

2、 防火墙的种类?

软件防火墙和硬件防火墙,软件:ISA、360等等 硬件:本身机器就是防火墙

3、 Linux的防火墙在哪里?

/lib/modules/3.10.0-229.el7.x86_64/kernel/net/netfilter

进去防火墙查看里面文件,可以看到许多.ko的文件避免每次都需要./来执行,所以有了防火墙工具iptables和firewall。

4、如何关掉iptables?(系统自带卸不掉)

systemctl stop iptables

systemctl disable iptables

systemctl mask iptables (上锁,如果要启用就把mask换成unmask)

5、 如何firewall图形化界面?

firewall-config

6、 firewall图形化界面含义?

Runtime是运行时当前生效的,permanent是永久生效在permanent状态下执行操作之后要reload,默认的区域是pubic。

7、 区域有什么好处?

可以根据自身的环境定制防火墙的内容。

例如:上班时间不允许上淘宝,京东等等,可以在work区域先做好策略阻止,休息时间直接切换区域,减轻管理员负担。

8、 防火墙级别有哪些?

防火墙级别:drop、reject、accept

Drop:拒绝,没有回应消息。

Reject:拒绝但是有回应

Accept:允许

9、 firewall默认是什么?

Firewall默认是拒绝所有

10、 特殊区域是哪三个?

drop、block、trusted

drop:在drop区域无论允不允许都拒绝(一般用于证券公司休市时)

block:相当于reject无论允不允许都拒绝但是有回应

trusted:相当于accept 所有规则都允许

11、 如何添加自定义区域?

点击+号在target把√去掉选择自定义区域默认规则是允许还是拒绝。

12、 public区域默认允许哪些服务通过?

默认只允许dhcp和ssh通过

13、 安装httpd服务

yum- y install httpd

1 配置好yum仓库

2安装httpd 安装完毕之后 systemctl restart httpd systemctl enable httpd (把服务启起来并且让它以后自动启动)

14、 配置httpd并检查本地是否可以查看

1进入httpd的document (/var/www/html)

2创建一个index.html的文件

3 编辑文本内容为test

4 后台打开火狐浏览器 (firefox &)

在浏览器地址栏输入localhost 就可以看到 test 证明我们配置没有错 httpd 本地可以访问

15、 测试防火墙规则是否有效

测试局域网内两个机器是否能够通讯,能够通讯证明可以被访问。当我们在局域网另外一台机器打开Firefox进行测试时,会无法连接,因为我们防火墙默认是不允许的。我们的firewall是默认拒绝所有,iptables是默认允许。

16、端口配置

图形化有两种方法,一种是在services的ports and protocols种添加,一种是在zones中添加(协议分TCP和UDP) 端口的配置文件目录/etc/services

17接口配置

接口没有经过特殊处理的时候都会走默认规则public

添加一块网卡

Ifconfig可以看到我们的两块网卡,但是新添加的网卡没有IP地址并且图形化配置不了,因为网卡中的配置文件没有新网卡的。添加配置文件有两种方法:cp 原先的网卡进去改uuid address 等等

第二种方法用nmcli这个命令 可以用tab两下查看命令

第一个定义的con-name 相当于定义网卡的文件名 第二个ifname是定义这个文件对应哪个设备

配置新网卡的IP(可以图形化、可以进入配置文件修改、也可以用nmcli修改,修改之后一定要重启服务)

18、 测试接口是否走的默认规则

我在public的接口为旧网卡并且允许http通过,在home里面设置接口为新网卡,并且默认不允许http通过。在另外一台机器上用火狐来测试。能访问证明走的是public

19、 源地址配置。

在home sources 中进行配置允许172.16.30.0/24这个网段访问,并且public拒绝http访问而home允许,接口不变,再进行测试发现还是可以访问,有源地址的情况下会走源地址通道,相当于源地址有专属通道不走public默认通道

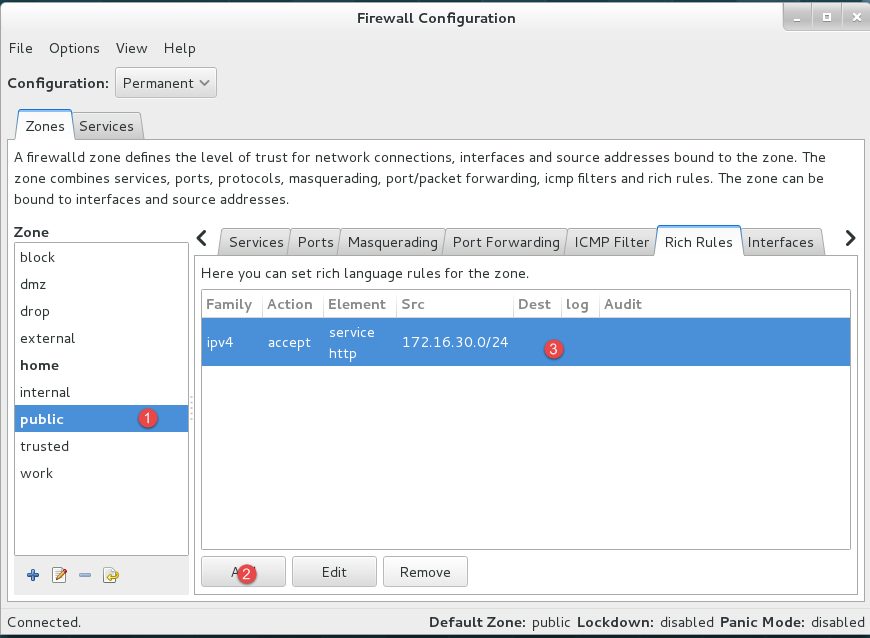

20、 富规则配置

富规则:更为精细、更严格的规则。

拒绝home和public的http服务并且去掉home的源地址,在public中添加一条富规则

在client端可以访问server端

20、地址伪装

1、 地址伪装(只需√与不√,做了地址伪装看到的是和目的地连接的那个IP)

2、 端口转发 (自定义端口时需要用到)

3、 ICMP包过滤(不√默认都是允许通过)

tcpdump -i eno1677728 not port 22 (抓eno1677728的数据包,22端口除外)

reply和request随便勾选一个都是拒绝对方来ping服务器(ICMP)

利用内核参数来阻止

1、 查看当前内核参数(0为不阻挡, 1为阻挡)

cat /proc/sys/net/ipv4/icmp_echo_ignore_all

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

临时生效

写入/usr/lib/sysctl.d/00-system.conf 永久生效

21、命令行写富规则

firewall-cmd –add-rich-rule “rule family=ipv4 source address=172.16.30.0/24 service name=http accept” - -permanent

firewall-cmd - -reload

firewall-cmd - -get-services

写一条永久允许ipv4地址为172.16.30.0/24网段访问http

reload 重新加载防火墙使我们规则生效

get-services 查看服务

Tcpwrappers

两个文件

/etc/hosts.deny 拒绝文件

/etc/hosts.allow 允许文件

ldd -v ‘which httpd’| grep libwrap

查看是否有so模块,有则可以用tcpwrappers做策略,没有则不行。

总结:

可以通过不同的方法来做策略,利用结合不同的方法的配置和支持的服务来达到效果并且减轻管理员的负担。

Firewwall和tcpwrappers

最新推荐文章于 2023-10-18 14:14:37 发布

863

863

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?