sqlmap是一个开源的渗透测试工具,可以用来进行自动化检测,利用SQL注入漏洞,获取数据库服务器的权限。它具有功能强大的检测引擎,针对各种不同类型数据库的渗透测试的功能选项,包括获取数据库中存储的数据,访问操作系统文件甚至可以通过外带数据连接的方式执行操作系统命令。

1、如何打开sqlmap

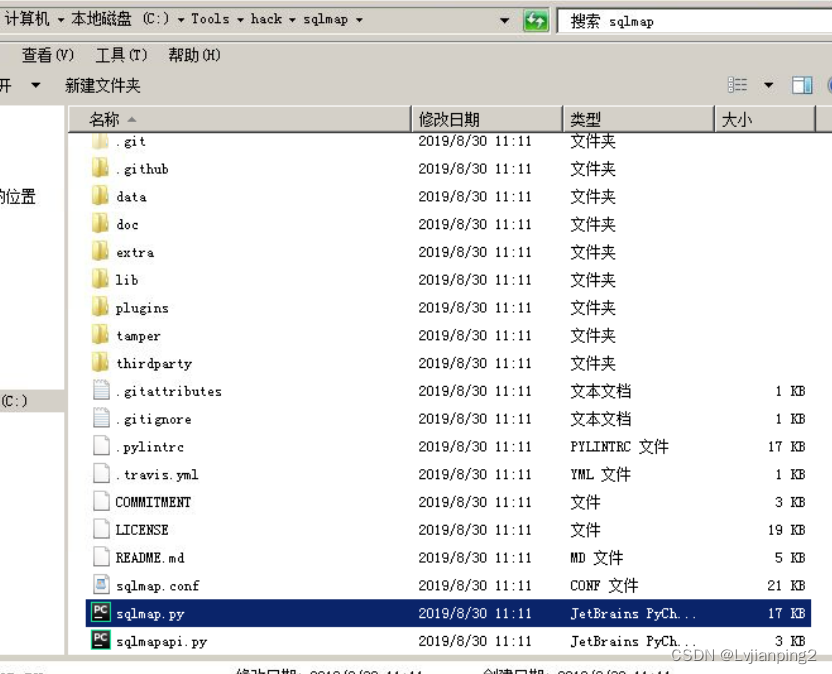

打开路径C:\Tools\hack\sqlmap,按住shift+鼠标右键打开命令窗口。

或者点击桌面run_sqlmap

或者点击桌面run_sqlmap

cd进去

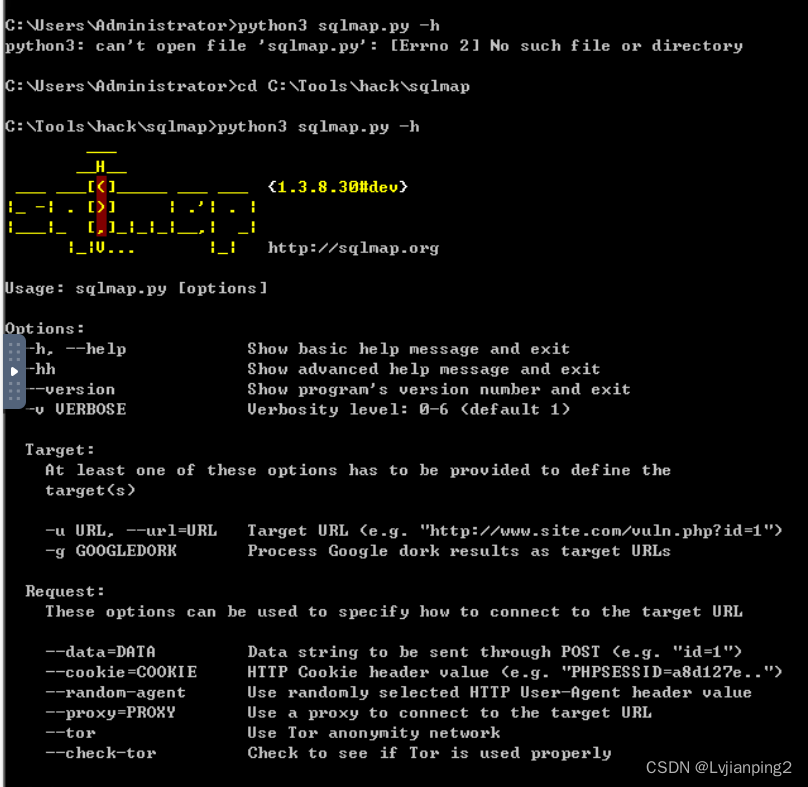

执行命令:

python sqlmap.py -h

可看到具体的使用帮助,更加详细的帮助信息可使用此命令来查看

python sqlmap.py -hh

2、常用参数介绍

a、选项

-h,–help 显示基本帮助信息并退出

-hh 显示高级帮助信息并退出

–version 显示程序版本信息并退出

-v VERBOSE信息级别: 0-6 (缺省1),其值具体含义:“0”只显示python错误以及严重的信息;1同时显示基本信息和警告信息(默认);“2”同时显示debug信息;“3”同时显示注入的payload;“4”同时显示HTTP请求;“5”同时显示HTTP响应头;“6”同时显示HTTP响应页面;如果想看到sqlmap发送的测试payload最好的等级就是3。

b、目标 在这些选项中必须提供至少有一个确定目标

-d DIRECT 直接连接数据库的连接字符串

-u URL, –url=URL 目标URL (e.g.”http://www.site.com/vuln.php?id=1“),使用-u或者–url

-r REQUESTFILE 从文件加载HTTP请求,sqlmap可以从一个文本文件中获取HTTP请求,这样就可以跳过设置一些其他参数(比如cookie,POST数据,等等),请求是HTTPS的时需要配合这个–force-ssl参数来使用,或者可以在Host头后门加上:443

c、请求 这些选项可以用来指定如何连接到目标URL

–method=METHOD 强制使用给定的HTTP方法(例如put)

--data=DATA 通过POST发送数据参数,sqlmap会像检测GET参数一样检测POST的参数。

–cookie=COOKIE HTTP Cookieheader 值

–user-agent=AGENT 默认情况下sqlmap的HTTP请求头中User-Agent值是:sqlmap/1.0-dev-xxxxxxx(http://sqlmap.org)可以使用–user-agent参数来修改,同时也可以使用–random-agent参数来随机的从./txt/user-agents.txt中获取。当–level参数设定为3或者3以上的时候,会尝试对User-Angent进行注入

–random-agent 使用random-agent作为HTTP User-Agent头值

d、注入 这些选项可用于指定要测试的参数、提供自定义注入有效载荷和可选的篡改脚本。

-p TESTPARAMETER 可测试的参数

–skip=SKIP 跳过对给定参数的测试

–skip-static 跳过测试不显示为动态的参数

–param-exclude=.. 使用正则表达式排除参数进行测试(e.g. “ses”)

–dbms=DBMS 强制后端的DBMS为此值

–dbms-cred=DBMS.. DBMS认证凭证(user:password)

–os=OS 强制后端的DBMS操作系统为这个值

–prefix=PREFIX 注入payload字符串前缀

–suffix=SUFFIX 注入payload字符串后缀

–tamper=TAMPER 使用给定的脚本篡改注入数据

e、技巧 这些选项可用于调整具体的SQL注入测试

–technique=TECH SQL注入技术测试(默认BEUST)

–time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

–union-cols=UCOLS 定列范围用于测试UNION查询注入

–union-char=UCHAR 暴力猜测列的字符数

–union-from=UFROM SQL注入UNION查询使用的格式

–dns-domain=DNS.. DNS泄露攻击使用的域名

–second-order=S.. URL搜索产生的结果页面

f、枚举(最常用) 些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行自定义的SQL语句。

-a, –all 获取所有信息

-b, –banner 获取数据库管理系统的标识

–current-user 获取数据库管理系统当前用户

–current-db 获取数据库管理系统当前数据库

–hostname 获取数据库服务器的主机名称

–is-dba 检测DBMS当前用户是否DBA

–users 枚举数据库管理系统用户

–passwords 枚举数据库管理系统用户密码哈希

–privileges 枚举数据库管理系统用户的权限

–roles 枚举数据库管理系统用户的角色

–dbs 枚举数据库管理系统数据库

–tables 枚举的DBMS数据库中的表

–columns 枚举DBMS数据库表列

–schema 枚举数据库架构

–count 检索表的项目数,有时候用户只想获取表中的数据个数而不是具体的内容,那么就可以使用这个参数:sqlmap.py -u url –count -D testdb

–dump 转储数据库表项

–dump-all 转储数据库所有表项

–search 搜索列(S),表(S)和/或数据库名称(S)

–comments 获取DBMS注释

-D DB 要进行枚举的指定数据库名

-T TBL DBMS数据库表枚举

-C COL DBMS数据库表列枚举

-X EXCLUDECOL DBMS数据库表不进行枚举

-U USER 用来进行枚举的数据库用户

–exclude-sysdbs 枚举表时排除系统数据库

–pivot-column=P.. Pivot columnname

–where=DUMPWHERE Use WHEREcondition while table dumping

–start=LIMITSTART 获取第一个查询输出数据位置

–stop=LIMITSTOP 获取最后查询的输出数据

–first=FIRSTCHAR 第一个查询输出字的字符获取

–last=LASTCHAR 最后查询的输出字字符获取

–sql-query=QUERY 要执行的SQL语句

–sql-shell 提示交互式SQL的shell

–sql-file=SQLFILE 要执行的SQL文件

1540

1540

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?