直接运行 猜测是UPX壳 查一下

果然是UPX 直接脱壳

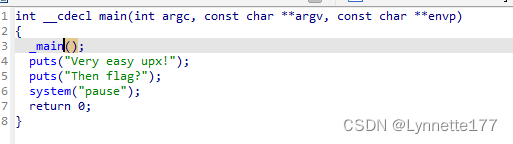

然后拖进IDA

看到主函数

主函数基本没东西 查一下字符串 shift+f12

发现了第一个 长得很像flag 点过去看一下

![]()

这里写了part 2 那么有没有part1呢 还真有

![]()

长串16进制 转成char看一下。

数据是放在栈上的,小端序存储方式存储(高位字节放高地址,低位字节放低地址)。所以这里字符顺序正好是反着的。正过来就是flag{UPX_4n

和part2连接起来 就获得了完整的flag.

flag{UPX_4nd_0n3_4nd_tw0}

当然我们也可以alt+t搜索文本 搜索flag:

![]()

一样可以找到part1 这里顺序是正确的 我们只需要拿到flag{UPX_4n就可以了

我们根据函数名称可以猜part2。搜索一下点过去就是第二部分的flag了。也可行

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?