中间人攻击

中间人攻击(Man-in-the-Middle Attack,简称MITM)是一种网络安全攻击,其中攻击者插入自己(作为“中间人”)在通信的两个端点之间,以窃取或篡改通过的数据。攻击者可以监视通信,拦截敏感信息,或者甚至篡改通信内容而双方无感知。

这种攻击通常发生在两个实体(如用户和网站、用户和服务器)之间的通信过程中,攻击者通过欺骗用户和另一方使他们认为他们在直接通信,但实际上所有通信都经过攻击者控制的中间节点。这种攻击可能发生在各种通信协议中,包括网络通信、无线通信以及其他类型的通信。

中间人攻击的目的可能是窃取敏感信息(如登录凭据、银行账户信息等)、篡改通信内容(如修改网页内容、注入恶意代码等)或者执行其他恶意行为。为了防止中间人攻击,通信双方可以采取各种安全措施,如使用加密通信(如HTTPS)、验证通信方的身份(如数字证书)以及使用安全通信通道(如虚拟专用网络)。

Ettercap

是一个网络嗅探工具,主要用于安全审计和漏洞检测,可以在多种操作系统,包括 Linux,Mac OS,和 Windows上运行。它被设计用于网络攻击,如中间人攻击、ARP欺骗等。

Ettercap 在网络上抓取活动的数据包,并允许用户分析这些数据包的内容。这意味着它可以用来查看网络上流动的信息,例如,查看通过网络发送的电子邮件,或者捕获未加密的密码。

它是一种“嗅探器”,用于嗅探网络流量,包括在网络上发送和接收的电子邮件、密码等信息。嗅探工具,也称为“数据包分析器”,通常用于分析网络问题、业务分析、探测网络攻击等用途。该工具广泛用于网络分析、渗透测试和安全审计。

一.

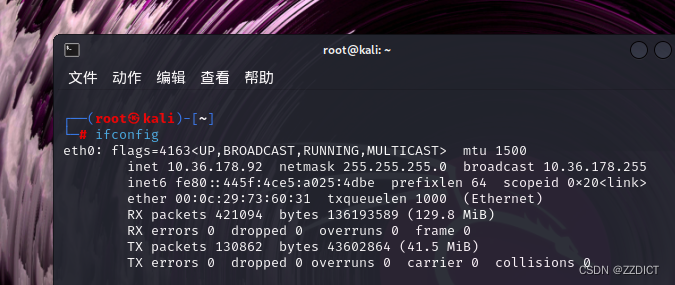

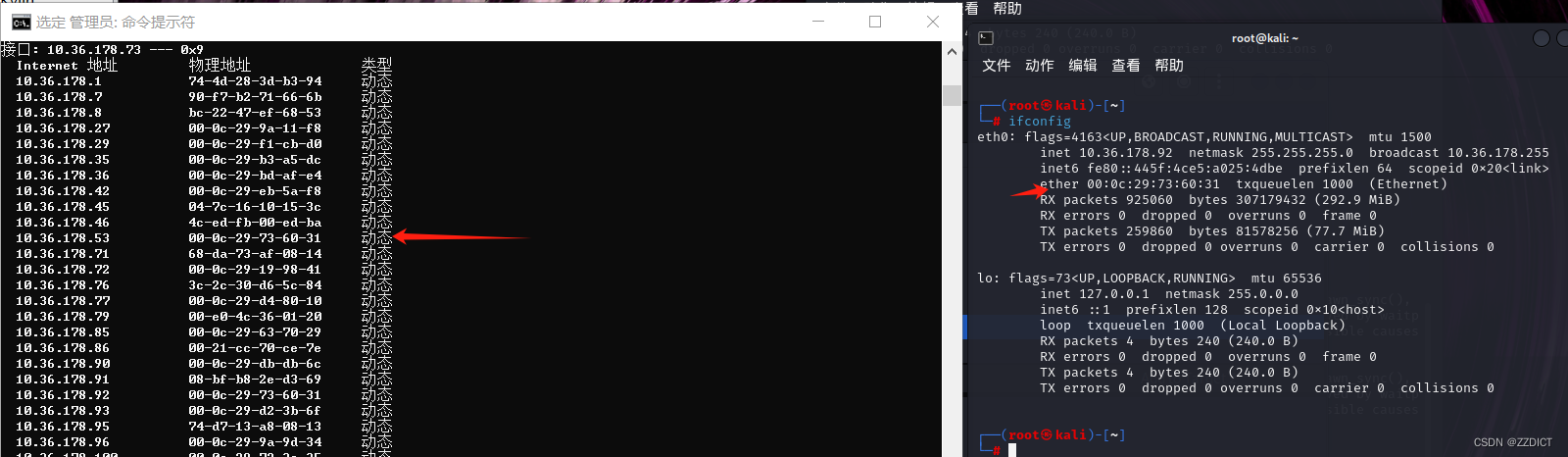

实验环境 Kali虚拟机 ——10.36.178.92 MAC地址:00-0c-29-73-60-31

伪装网关的机器(windows10)——10.36.178.73 MAC地址:54-05-DB-C1-CE-F0

靶机windows ——10.36.178.53 MAC地址: 08-8f-c3-19-6f-6f

两台主机在同一网段内,可以互相通信。

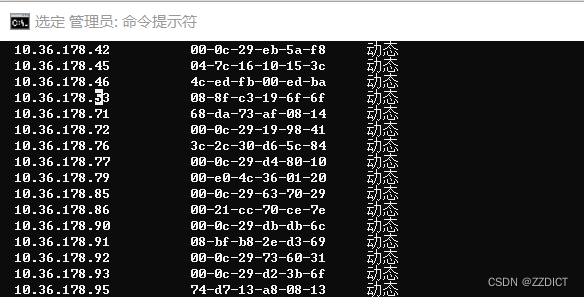

二.首先在windows中查看欺骗前的MAC地址

windows在cmd终端输入arp -a,虚拟机kali打开root终端输入ifconfig查看

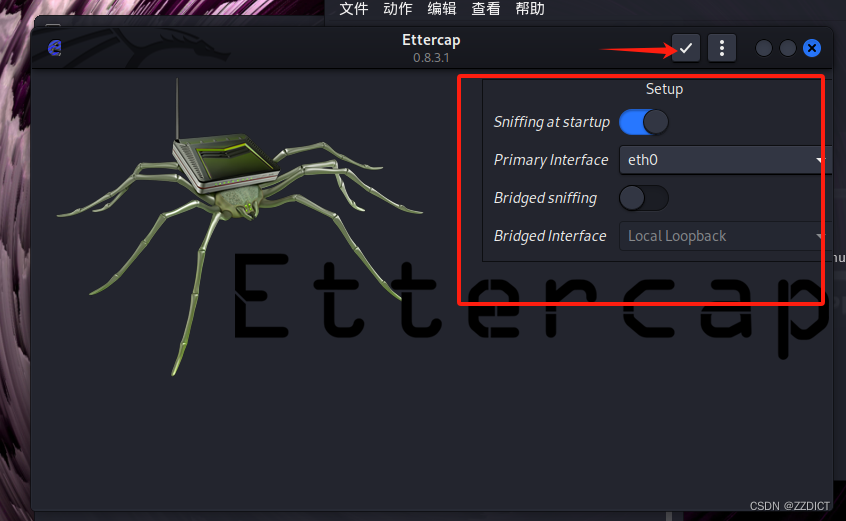

三.kali虚拟机中打开Ettercap

ettercap -T 启动Ettercap的文本模式。

ettercap -G 启动Ettercap的图形用户界面(如果可用)。

ettercap -i [interface] 指定要使用的网络接口。

ettercap -M arp /target1/ /target2/ 启动针对特定目标的ARP中间人攻击。首先我们参照上述命令打开图形界面,使用 ettercap -G 会自动打开图形化界面(非root用户需要在命令前加sudo)

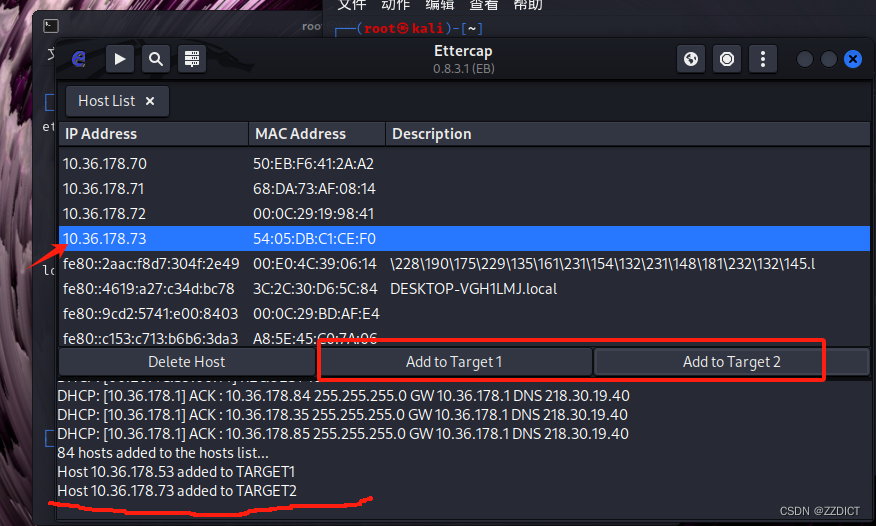

按照图中点击展示当前服务器,然后点击检索当前网络,会看到列表IP和对应有mac地址(本机会看不到),这里也可以查看ip和对应mac地址

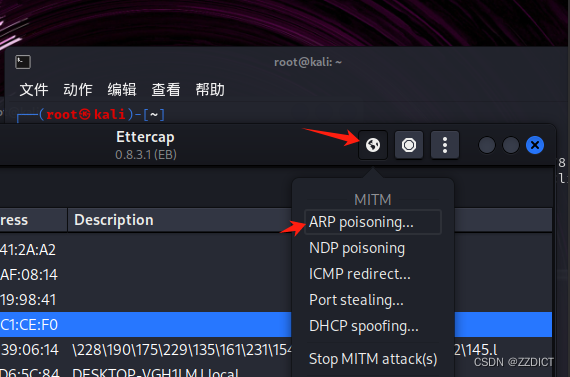

将被欺骗的添加到add to target1,将网关添加到add to target2

然后开始毒化

在cmd中输入arp -a 查看地址表,可以看到靶机的mac地址已经毒化,编程kali的mac地址

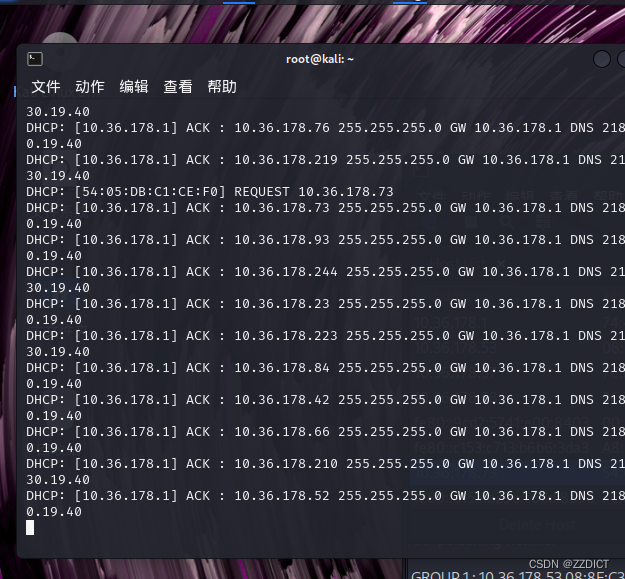

然后新打开一个root终端,输入ettercap -Tq -i eth0打开一个文本形式ettercap客户端监控靶机就完成啦

(这个eth0是我的网卡,一般kali用的是这个,要不不一样就替换掉就行啦)

目前靶机登录http协议的网页才能捕获到账户密码,https和其他协议网页捕获不到,需要更多技术。

9004

9004

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?