前言

本文主要介绍web.config文件在渗透中的作用,即可上传一个web.config时的思路,话不多说,开始正题。首先我们来看一下web.config是什么,援引百度百科的介绍:

Web.config文件是一个XML文本文件,它用来储存ASP.NETWeb 应用程序的配置信息,它可以出现在应用程序的每一个目录中。在运行时对Web.config文件的修改不需要重启服务就可以生效.

关键词:xml文本、.net配置、无需重启,这几个特性就决定了其在渗透中的作用,我们来看下具体操作。

以下实验环境为:

windows server 2008

iis 7

.net 3.5

具体利用

(一)使用web.config进行重定向钓鱼

首先通过实验了解什么是重定向:数据流重定向

http://www.hetianlab.com/expc.do?ec=ECID172.19.104.182014091814145000001

(数据流重定向就是将某个指令执行后应该要出现在屏幕上的数据,将它们传输到其他的地方。)

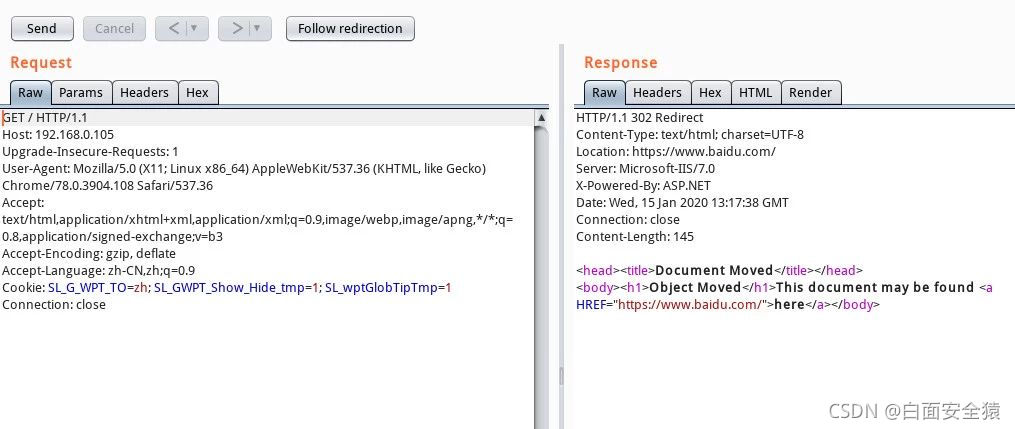

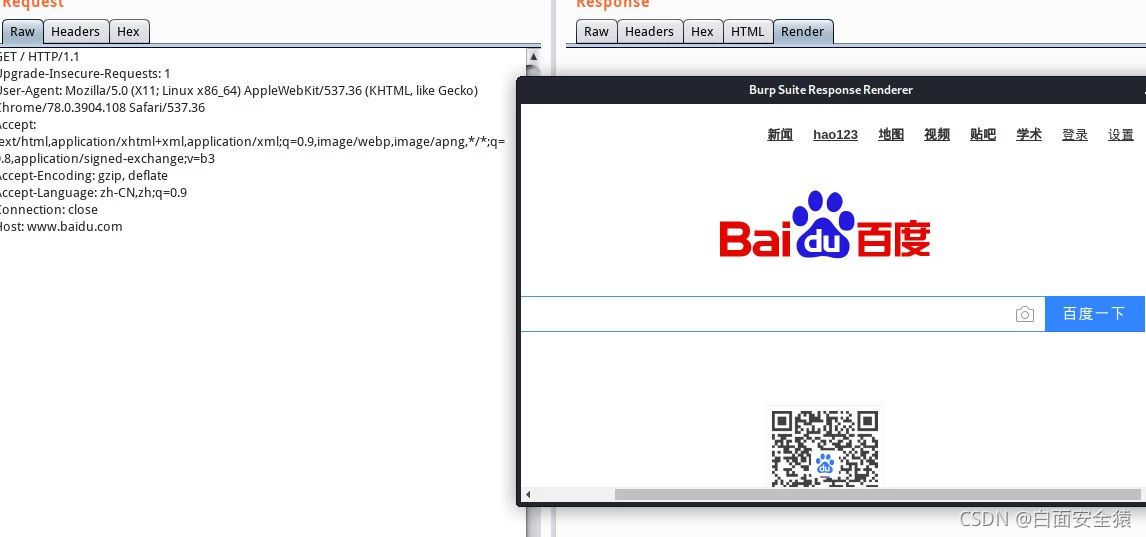

在iis中有一项为url redirect也就是用来进行url重定向的,当我们可以长传一个web.config的时候我们就可以使用这种方式来进行钓鱼攻击,在这里要注意的是,不同的iis版本的配置稍有不同,以本次环境中的iis7为例,假如我们想让目标网站跳转到baidu,我们只需要这样写我们的web.config:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<httpRedirect enabled="true" destination="百度一下,你就知道" />

</system.webServer>

</configuration>

中间的一行为我们具体实现的代码,即开启重定向并重定向到百度,剩下的都是服务默认的自带的,相当于模板,此时我们访问目标站点,就会跳转到baidu了。

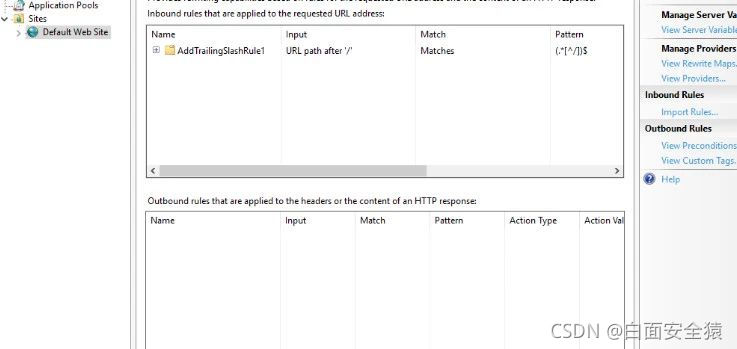

而大于等于iis7版本就稍微复杂一些,因为在这之后多了一个url write功能,其中包含了url重定向,所以很多开发选择使用这个功能进行操作。我们来看一下,如果为url write该如何去做。假如我们在url write定义了一个规则为:为所有不带斜杠(/)的网址,自动加上斜杠(/),比如下图这样:

那么我们的web.config就会自动生成以下内容:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="AddTrailingSlashRule1" stopProcessing="true">

<match url="(.*[^/])$" />

<conditions>

<add input="{REQUEST_FILENAME}" matchType="IsDirectory" negate="true" />

<add input="{REQUEST_FILENAME}" matchType="IsFile" negate="true" />

</conditions>

<action type="Redirect" url="{R:1}/" />

</rule>

</rules>

</rewrite>

</system.webServer>

</

本文详述了web.config文件在渗透测试中的多种利用方式,包括利用它进行重定向钓鱼、实施XSS攻击、运行ASP代码、绕过hidden segments、实现RCE,以及通过系统秘钥和启用XAMLX来获取shell。通过理解和利用web.config的配置,攻击者可以在不同场景下对Web应用程序发起攻击。

本文详述了web.config文件在渗透测试中的多种利用方式,包括利用它进行重定向钓鱼、实施XSS攻击、运行ASP代码、绕过hidden segments、实现RCE,以及通过系统秘钥和启用XAMLX来获取shell。通过理解和利用web.config的配置,攻击者可以在不同场景下对Web应用程序发起攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

244

244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?